官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

据securityaffairs消息,Minerva实验室日前发现,未知攻击者正使用受感染的 Telegram 安装程序传播Purple Fox (紫狐)恶意程序。

2021年12月25日,安全研究团队Malware Hunter Team发现了一个恶意安装程序。Minerva实验室的研究人员继而展开调查,发现与其他恶意软件的传播方式不同,Purple Fox采取了新传播方式,这令它的隐秘性进一步提高。

“一般而言,攻击者会使用合法的软件安装包来嵌入恶意文件。但这次不同,攻击者将恶意文件分成数个文件以躲避检测,这些文件最终会导致Purple Fox rootkit 感染。”Minerva实验室发布的分析报告中写道。

Purple Fox于 2018 年 3 月首次被发现,并以名为“.msi ”软件包的形式在互联网分发。当时,专家们在近 2000 台受感染的 Windows 服务器上发现了该软件包。2021 年 3 月,Guardicore 的研究人员发现了Purple Fox的全新变种,它进化出了大规模感染服务器的能力。

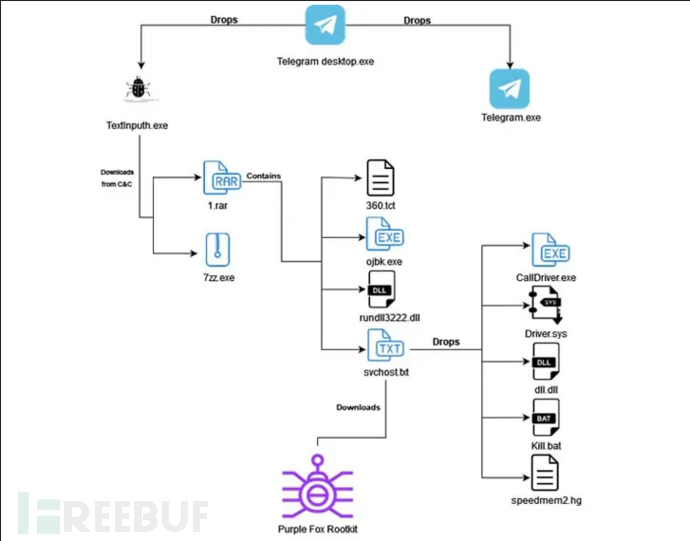

Purple Fox这次为躲避检测而伪装成 Telegram 安装程序进行大规模传播,经研究发现,其实就是一个名为 "Telegram Desktop.exe"的AutoIt脚本,主要用于自动化windows的GUI程序。

执行脚本后,它会在 C:\Users\Username\AppData\Local\Temp\ 下创建一个名为“TextInputh”的新文件夹,并删除正版 Telegram 安装程序和恶意下载程序 (TextInputh.exe)。

执行时,TextInputh.exe会继续在C:\Users\Public\Videos\目录下创建一个名为“1640618495”的文件夹,然后从C2服务器将“1.rar”、“7zz.exe”文件下载到新建的文件夹中。

然后 TextInputh.exe 执行以下操作:

将带有 "360.dll "名称的360.tct、rundll3222.exe和svchost.txt复制到ProgramData文件夹中。

用“ojbk.exe -a”命令行执行 ojbk.exe

删除1.rar和7zz.exe,退出ojbk.exe进程

“当使用“-a”参数执行时,这个文件只用来反射性地加载恶意的360.dll文件",报告分析。

之后,以下五个文件将继续被放入 ProgramData 文件夹中。

- exe – 这个文件被用来关闭和阻止 360 AV 的启动

- sys – 删除此文件后,会在受感染的 PC 上创建并启动一个名为“Driver”的新系统驱动程序服务,并在 ProgramData 文件夹中创建 bmd.txt

- dll – 在绕过 UAC 后执行。

- bat – 在文件删除结束后执行的批处理脚本。

- hg – SQLite 文件

上述文件被用来阻止 360 AV 进程的启动,最终阻止检测的有效载荷,也就顺理成章实现了Purple Fox 的后门功能。

然后,该恶意软件收集基本系统信息,检查目标主机上是否有安全防护工具,并将它们的硬编码发送到C2服务器。

最后一步也是最关键的一步,Purple Fox被作为 .msi 文件从 C2 服务器下载,用于系统加密的 shellcode也一并被下载下来。因此,Purple Fox堂而皇之地禁用UAC(用户账户控制),以执行广泛的恶意活动,如杀死进程,下载和执行额外的有效负载等等。

“我们发现大量恶意安装程序使用相同的攻击链,来传递相同的Purple Fox rootkit。有些邮件似乎是通过电子邮件发送的,而另一些我们认为是从钓鱼网站下载的。这种攻击方式的特别之处在于,恶意文件每个阶段都被分离到不同的文件中,如果没有整个文件集,这些文件就毫无用处。这有助于攻击者保护恶意文件免受 AV 检测。” 报告总结道。

参考来源:https://securityaffairs.co/wordpress/126299/cyber-crime/purple-fox-telegram-installer.html