译者:知道创宇404实验室翻译组

原文链接:https://isc.sans.edu/diary/rss/28190

引言

Agent Tesla是一个基于 windows 的键盘记录程序和 RAT,通常使用 SMTP 或 FTP 来窃取数据。这个恶意软件自2014年就存在了,SMTP 是它最常用的数据泄露方法。

这段时间,我回顾了 Agent Tesla 最近的一个样本感染后的流量,揭示了 Agent Tesla 的 SMTP 数据外泄技术的变化。

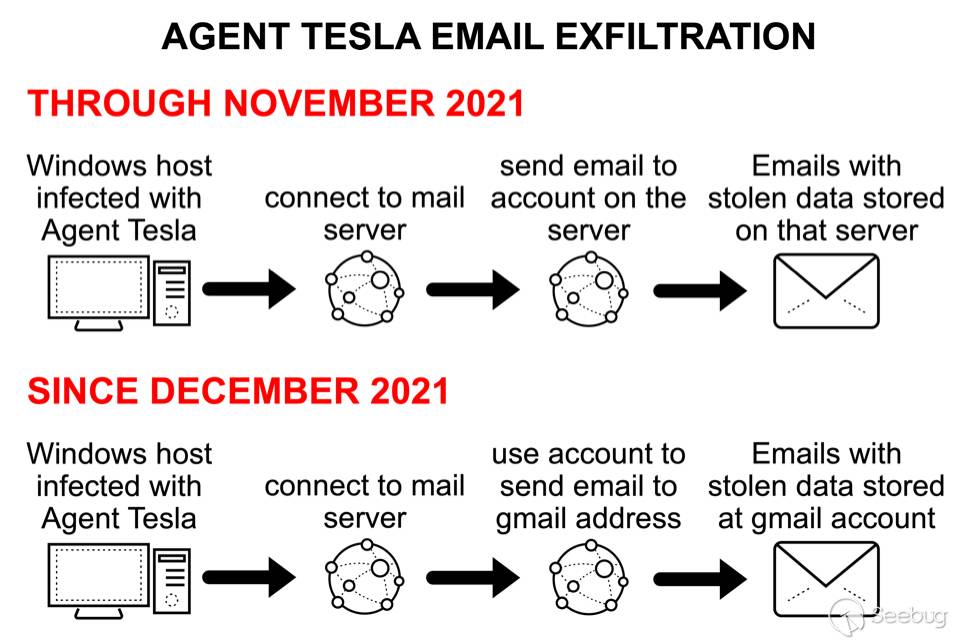

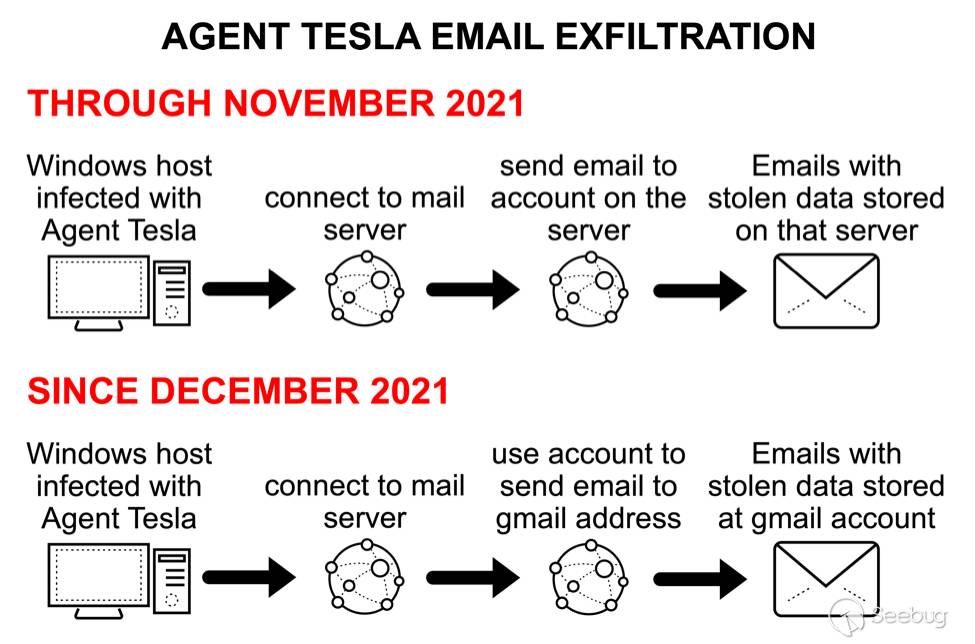

直到2021年11月,Agent Tesla 的样本通过托管服务提供商建立的邮件服务器给被感染或可能上当的账户发送他们的电子邮件。自2021年12月以来,Agent Tesla 现在使用这些被感染的电子邮件帐户给发送 Gmail 地址发送被盗数据。

技术变化前的 SMTP 泄露

Agent Tesla 通常通过电子邮件分发,下面的示例可能是2021-11-28发送的恶意垃圾邮件的附件。

SHA256 hash: bdae21952c4e6367fe534a9e5a3b3eb30d045dcb93129c6ce0435c3f0c8d90d3

- 文件大小: 523,919字节

- 文件名: Purchase Order Pending quantty.zip

- 最早内容修改: 2021-11-28 19:55:50 UTC

SHA256 hash: aa4ea361f1f084b054f9871a9845c89d68cde259070ea286babeadc604d6658c

- 文件大小: 557,056字节

- 文件名: Purchase Order Pending Quantty.exe

- 2021-11-29以来对any.run的分析: 链接

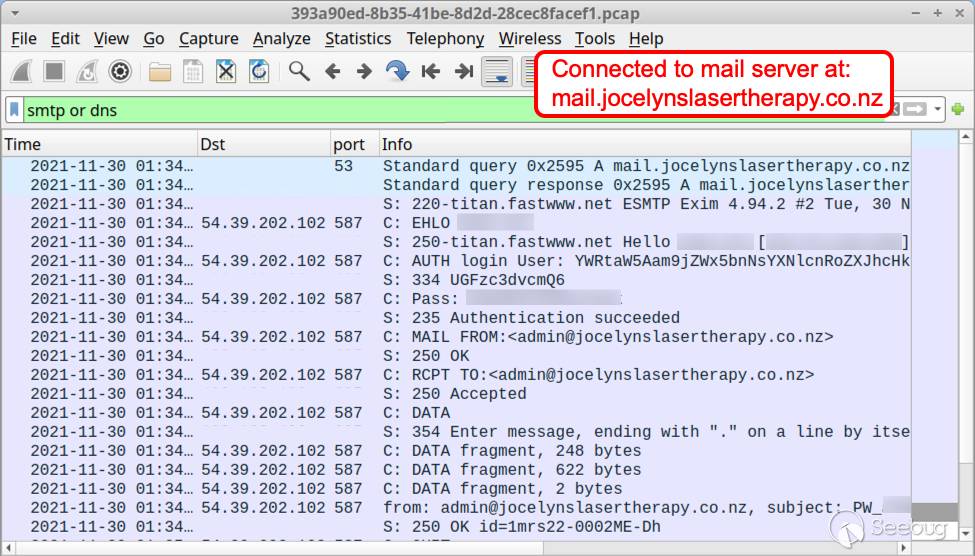

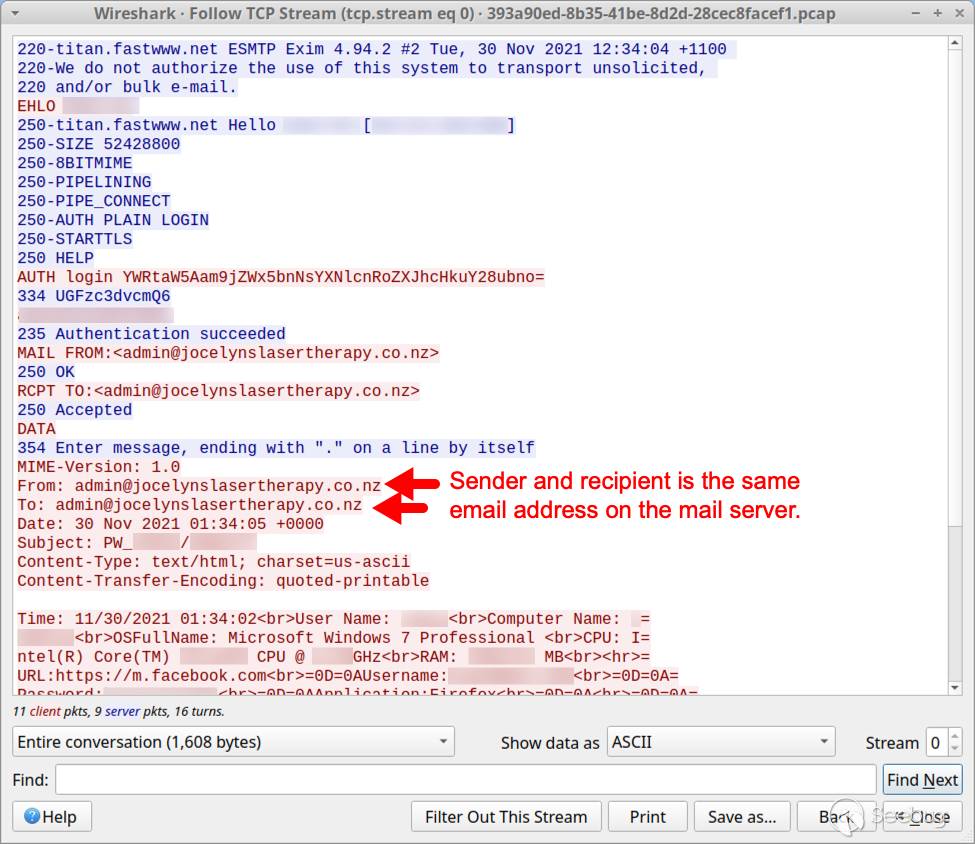

对 Any.Run 的分析显示了一个典型的 SMTP 数据外泄路径。受感染的 Windows 主机向一个电子邮件地址发送了一条带有被盗数据的消息,而该地址位于主机提供商建立的邮件服务器上。

技术变更后的样本

下面的Agent Tesla样本可能是2021-12-01发送的恶意垃圾邮件的附件。

SHA256 hash: 6f85cd9df964afc56bd2aed7af28cbc965ea56e49ce84d4f4e91f4478d378f94

- 文件大小: 375,734字节

- 文件名: 未知

- 最早内容修改: 2021-12-0105:02:06 UTC

SHA256 hash: ff34c1fd26b699489cb814f93a2801ea4c32cc33faf30f32165b23425b0780c7

- 文件大小: 537,397字节

- 文件名: Partial Shipment.exe

- 2021-12-01以来Any.Run分析: 链接

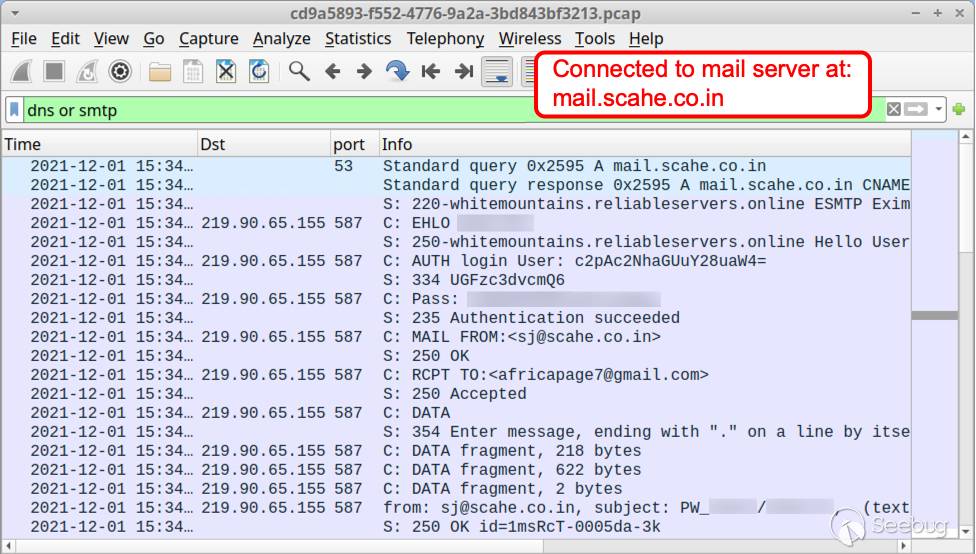

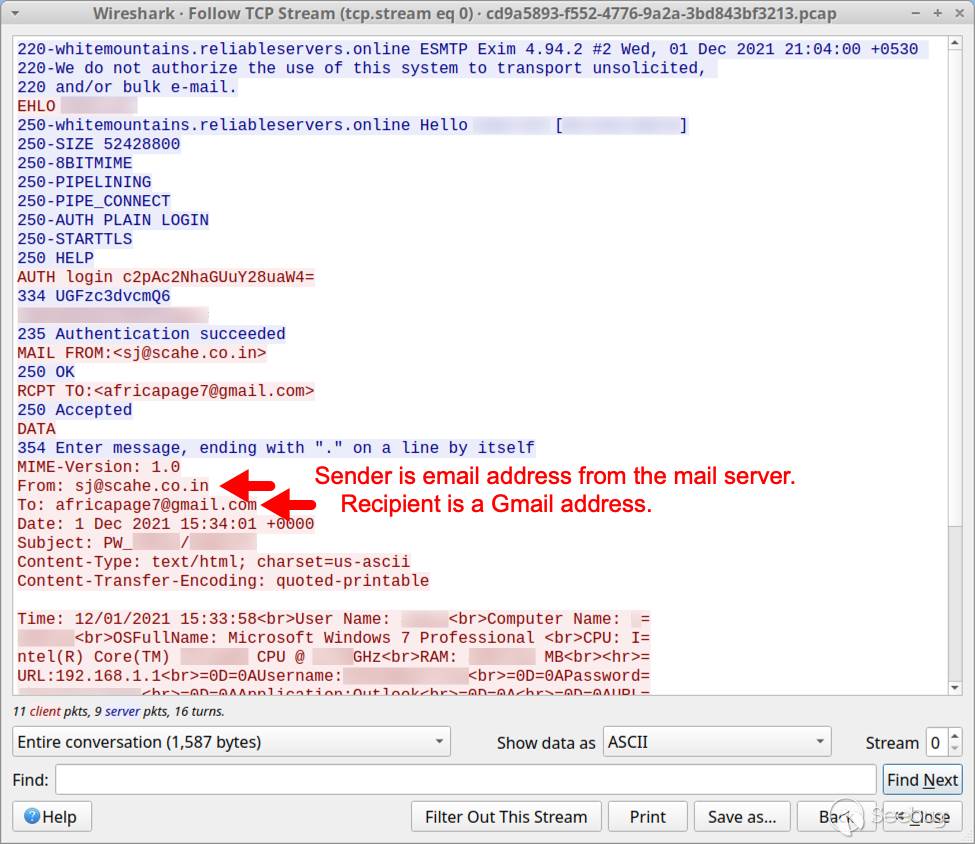

Any.Run 对这个恶意软件样本分析的 pcap文件显示了一个新的数据外泄路径。受感染的 Windows 主机使用一个由主机提供商建立的邮件服务器的受感染电子邮件帐户向一个 Gmail 地址发送了一条包含被盗数据的邮件。

](https://isc.sans.edu/diaryimages/images/2021-12-30-ISC-image-04.jpg)

](https://isc.sans.edu/diaryimages/images/2021-12-30-ISC-image-04.jpg)

](https://isc.sans.edu/diaryimages/images/2021-12-30-ISC-image-05.jpg)

](https://isc.sans.edu/diaryimages/images/2021-12-30-ISC-image-05.jpg)

写在最后的话

The basic tactics of Agent Tesla have not changed. However, post-infection traffic from samples since 2021-12-01 indicates Agent Tesla using STMP for data exfiltration now sends to Gmail addresses. Based on the names of these addresses, I believe they are fraudulent Gmail accounts, or they were specifically established to receive data from Agent Tesla.

Agent Tesla 的基本策略没有改变。然而,自2021-12-01年以来的样本感染后流量显示,Agent Tesla 使用 STMP 进行数据外泄,现在发送到 Gmail 地址。根据这些地址的名字,我认为它们是伪造的 Gmail 账户,或者它们是专门用来接收Agent Tesla的数据。

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1805/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1805/