Trickbot和Emotet被认为是史上危害最大的僵尸网络。Check Point Research (CPR)观察到Emotet 僵尸网络在消失 10 个月之后又开始借助 Trickbot 复活了。

Trickbot是2020年规模最大的僵尸网络之一,仅次于Emotet。为了阻止Trickbot,不同的供应商合作甚至删除了 94% 对 Trickbot 运营至关重要的核心服务器。Trickbot已经销声匿迹11个月了,但这个僵尸网络在2021年5月、6月和9月的最流行的恶意软件家族中排名第一。在过去的11个月里,Check Point Research (CPR)在全球范围内发现了超过14万名Trickbot受害者,涉及200多个活动和数千个IP地址。

Trickbot 是一种用 C++ 编写的僵尸网络和银行木马,可以窃取财务详细信息、帐户凭据和个人身份信息。它可以在网络中传播,并释放各种有效载荷。Trickbot利用复杂的编码技术躲避检测,由于其灵活性和模块化结构,,它成为了其他恶意软件传播的载体。

Trickbot参与过不同的勒索软件活动,如臭名昭著的Ryuk和Conti攻击。Trickbot不断更新新的功能、特性和分布向量,使其成为一种灵活且可定制的恶意软件,可以作为多用途活动的一部分进行传播。它自2016年以来就为人所知,并一直在迭代。

最近,研究人员注意到,被Trickbot感染的设备开始释放Emotet样本,这是自2021年1月Emotet消失以来的第一次。本研究将分析Trickbot恶意软件,描述其在消失后的活动,并解释为何Emotet在Emotet重生时选择了Trickbot。我们还将深入探讨Emotet感染的技术细节。

Trickbot的历史

2016年,Trickbot作为Dyre恶意软件的继承者出现,因为后者的操作人员已被俄罗斯当局逮捕。这两个恶意软件家族之间有很多代码相似之处。从那时起,Trickbot就开始了自己的历史。开发者并没有将所有的功能嵌入到恶意软件中,,而是决定将其分布在多个可以动态更新的模块中。这一决定导致了 20 多个 Trickbot 模块,每个模块负责一个单独的功能:横向移动、窃取浏览器凭据、安装代理反向模块等。并非所有模块都是用 C++ 编写的,其中一些是用 Delphi 编写的,这可能是 Trickbot 作者使用的外包开发服务的标志。

Trickbot造成的破坏经常能成为热点话题。例如,在2019年7月,发现了一个数据库,其中有2.5亿封电子邮件被Trickbot操作员在他们的活动中使用。Trickbot的使用者适应了全球变化,并利用BLM和COVID-19等优先问题欺骗用户打开带有恶意附件的电子邮件。在COVID-19大流行期间,Trickbot的活动达到顶峰,每天发送2.4亿条垃圾邮件。另一种传播方式是将用户重定向到恶意网站的链接。

2020年,Trickbot与Emotet一起被用来传播Ryuk勒索软件,造成了巨大的破坏。Universal Health Services 报告称,由于 Ryuk 攻击,该公司蒙受了 6700 万美元的损失。根据研究,在 Ryuk 攻击中用于赎金的加密钱包最高价值 1.5 亿美元。

有证据表明,Trickbot 攻击者将他们的攻击与 APT 结合起来。 2019 年 12 月,朝鲜的 Lazarus 组织被发现使用名为 Anchor Project 的攻击框架。 Anchor Project 是 Trickbot 使用的后门模块,仅针对知名受害者。

Trickbot 不断参与造成巨大破坏的高调攻击,导致知名安全公司(ESET、微软、赛门铁克)在电信供应商的帮助下封杀Trickbot 僵尸网络,当时正好在美国总统大选之前,竞选人员让数百万受 Trickbot 感染的计算机干扰选举过程。

本来Trickbot 威胁应该彻底结束,但遗憾的是它没有。 Trickbot 运营商重新组合,找到了继续运营的新方法,尽管他们的队伍有所损失,但并没有放弃他们的攻击意图。

2021年接连被其他恶意软件利用

在其生命周期中,Trickbot 一直与不同的恶意软件家族相关联,因为它可以帮助这些家族进行传播。例如,Ryuk 勒索软件或 BazarBackdoor——这只是 Trickbot 提供的一些恶意软件家族。 2020 年 10 月僵尸网络被阻止后,这种情况没有改变。 Trickbot 参与了 2021 年最严重的勒索软件攻击。

2021年9月22日,美国联邦调查局发布了一份报告,详细披露了Conti勒索软件背后的组织。其中多次提到了Trickbot,声称它是向受害者的计算机发送勒索软件的工具之一。Conti 勒索软件是一个严重的威胁。正如 FBI 报告所述,全球约有 400 个组织受到 Conti 的影响,其中 290 个位于美国。 FBI 确定了各种攻击媒介,包括备受瞩目的攻击媒介:医疗保健和急救网络、执法机构、紧急医疗服务、警务调度中心和市政当局。

攻击目标

在僵尸网络被摧毁后,Trickbot 的活动率持续存在:

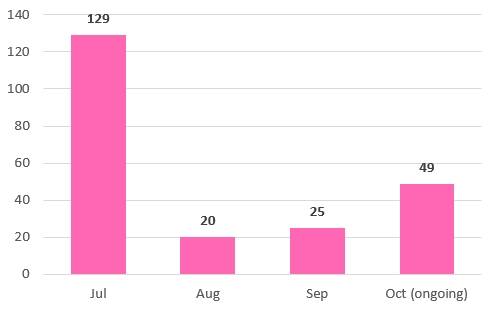

2020年11月1日以来Trickbot的动态

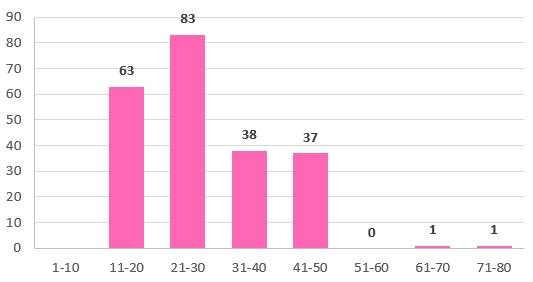

Check Point Research发现,自从僵尸网络关闭以来,全球有超过包括组织和个人的14万名受害者受到了Trickbot的影响。Trickbot总共影响了149个国家,占世界所有国家的75%以上。如下图所示,几乎三分之一的Trickbot目标位于葡萄牙和美国:

2020年11月1日以来,Trickbot受害者的区域分布

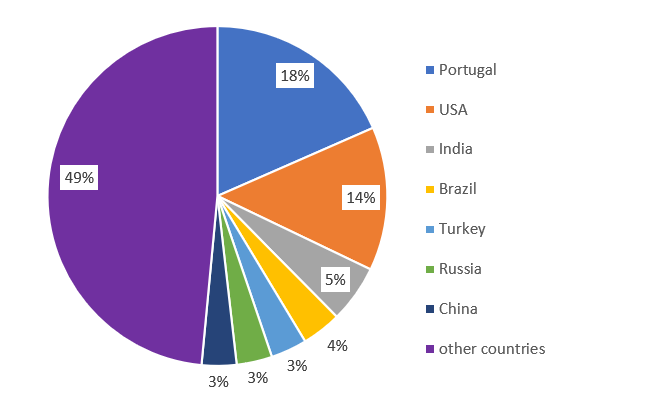

下图显示了按行业划分的受害者分布:

2020年11月1日以来,按行业划分的受害者分布

来自知名行业的受害者占所有受害者的50%以上,再次表现了Trickbot的高度针对性。

攻击活动

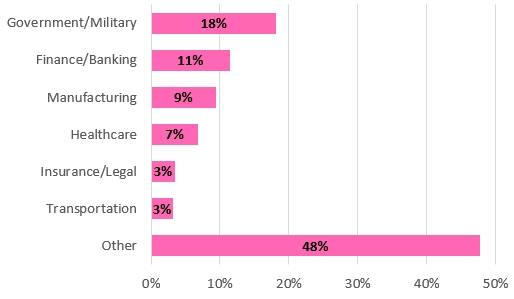

研究人员在过去6个月里发现了223个不同的Trickbot活动。然而,223 个活动中有 129 个在 7 月份停止了活动。

最近观察到的活动数量

Trickbot 活动的规模似乎有所下降,但根据分析,我们可以得出完全相反的结论。尽管活动数量减少,但受害者人数继续增加,活动变得更加大规模和具有针对性。

有两个活动因其使用的 IP 地址数量而引人注目,标识符为“zev4”的活动在其活动期间一直使用 79 个 IP 地址,而活动“zem1”略少一些,使用了64 个不同的 IP 地址。

这可能是Trickbot持续增长的一个迹象,因为这些活动是新出现的。

“zev4”于7月26日首次被发现,至今仍在活动。“zem1”是一个短期活动,从9月13日到9月15日只有3天出现过。没有其他活动使用超过50个IP地址。然而,其中37个(不包括上面的2个活动)使用超过40个不同的IP地址。

下图显示了按时间间隔使用 IP 地址数量的活动总数:

使用许多唯一IP地址的活动数量

这些信息可以解释为:虽然 Trickbot 攻击的受害者范围很广,但它依赖于相对较少的 IP 地址。正如我们将在下一章中看到的那样,其中一些是经过时间考验且值得信赖的。

网络基础设施

我们总共跟踪了 Trickbot 活动中使用的 1061 个唯一的未加密 IP 地址,以及 1115 个唯一的 ip:port 组合。在多达61个活动中使用了8个地址,所有地址都在443端口上:

列表中的所有IP地址到目前为止至少已经使用了5个月

Emotet重生

Emotet僵尸网络曾经是一个巨大的威胁,控制着150多万台计算机,它能够用更多的银行恶意软件、木马和勒索软件感染这些计算机。估计损失约为25亿美元。Emotet是一种长期恶意软件,自2014年以来,它的操作会出现一些中断和暂停,在被查封之前,它的传播非常广泛,影响了世界各地超过150万台计算机。它以传播其他恶意软件家族而闻名,包括Trickbot、Ryuk勒索软件等。

Emotet于去年1月在世界各地执法机构和司法机关的联合行动下被取缔。

参与Emotet取缔的法律机构

全世界数百名安全研究人员为它的查封和没有 Emotet的出现而兴奋异常。然而,在 11 月 15 日,也就是在其被查封后仅 10 个月,受 Trickbot 感染的计算机就开始释放Emotet 样本。新感染 Emotet 的计算机再次开始传播,通过强大的恶意垃圾邮件活动诱使用户下载密码保护压缩文件,其中包含一旦运行并启用宏的恶意文件,就会用 Emotet 感染计算机,导致感染周期重复并启用 Emotet重建其僵尸网络。在Emotet 重生时,Emotet 无法选择比 Trickbot 更好的平台。

自从我们在11月发现Emotet卷土重来以来,观察到它的活动量至少是2021年1月Emotet被下架之前的50%。这种上升趋势也将在12月持续。

在初期运营10个月后,Emotet升级了运营,并在工具箱中添加了一些新技巧。使用椭圆曲线密码术代替 RSA 密码术,改进其控制流扁平化方法,通过使用模仿合法软件的恶意 Windows 应用安装程序包增加初始感染等。

除了使用Trickbot来释放样本,Emotet还坚持通过恶意文件来传播被探测的方案。下面我们来看看在恶意文件的帮助下进行的Emotet感染的细节。

通过恶意文件下载 Emotet有效载荷

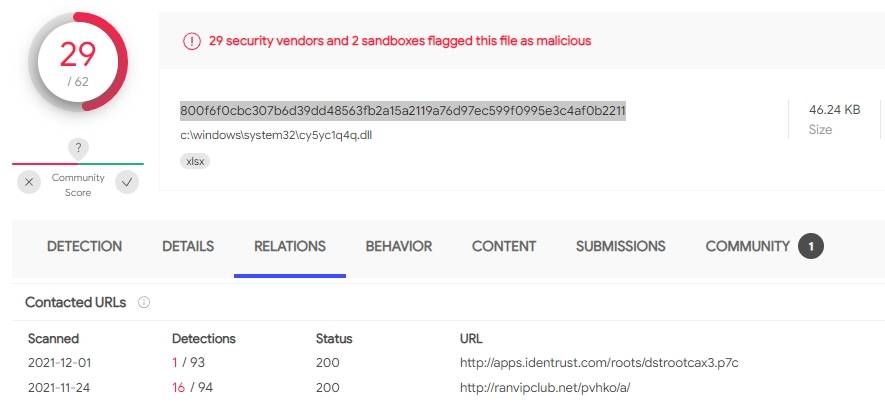

我们分析了具有以下哈希值的恶意 Excel 文件:800f6f0cbc307b6d39dd48563fb2a15a2119a76d97ec599f0995e3c4af0b2211。

该文件是从多个来源加载的,根据 VirusTotal 的说法,它出现在 VirusTotal 上的日期是 2021-11-16:

VirusTotal上的分析文件

文件中的脚本使用Powershell下载有效载荷。

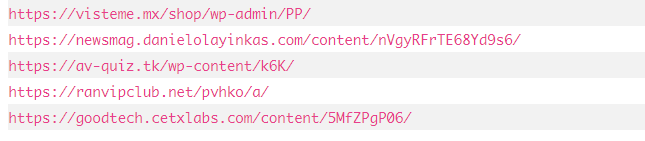

PowerShell脚本中的恶意URL

该脚本将 Windows PE 二进制文件从以下位置下载到“C:\ProgramData”文件夹:

如果成功下载了有效载荷,则生成二进制文件,脚本将停止检查给定列表中的其他URL。其中一个Emotet有效载荷以这种方式下载了以下哈希值:3f57051e3b62c87fb24df0fdc4b30ee91fd73d3cee3a6f7a962efceba2e99c7d。

Emotet是一个不能掉以轻心的威胁,就像过去看到的那样,它可以发展到可怕的范围。据悉,Emotet过去曾释放过各种勒索软件,因此,这种情况也会导致勒索软件攻击的增加。

本文翻译自:https://research.checkpoint.com/2021/when-old-friends-meet-again-why-emotet-chose-trickbot-for-rebirth/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh