官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

11月26日BleepingComputer消息,全球知名家居零售商——宜家,正在经历一场持续的网络攻击战。攻击者利用窃取来的回复链电子邮件,对宜家员工实施内部钓鱼攻击。

回复链电子邮件攻击是指攻击者窃取合法的公司电子邮件,然后用嵌入恶意文件的链接回复公司内部邮件。因为发件人来自公司内部,收件人将毫无防备地打开恶意文件,而这些恶意文件将会在收件人的设备上安装恶意软件。

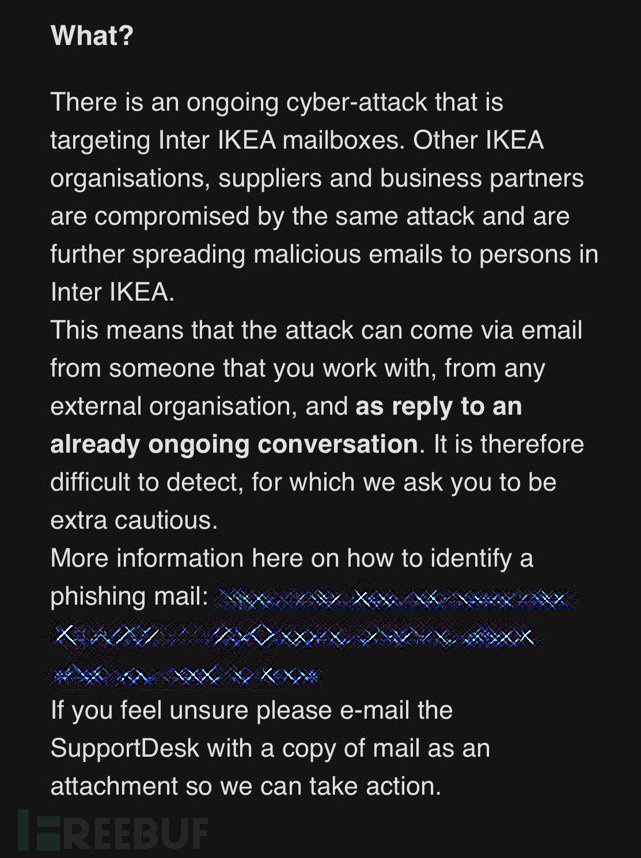

BleepingComputer观察到,宜家已经发送内部邮件提醒员工警惕钓鱼邮件攻击,同时提到:“目前正在发生针对宜家邮箱的网络攻击。其他宜家机构、供应商和商业合作伙伴也受到了同样的攻击,并进一步向宜家内部人员传播恶意邮件。”

(发送给宜家员工的内部邮件)

(发送给宜家员工的内部邮件)

“这意味着,带有恶意文件的钓鱼邮件可能来自你的同事,也可能来自任何外部组织,并以正常进行的往来邮件回复形式发送到你的邮箱,因此很难察觉和判别,我们要求你格外小心。”

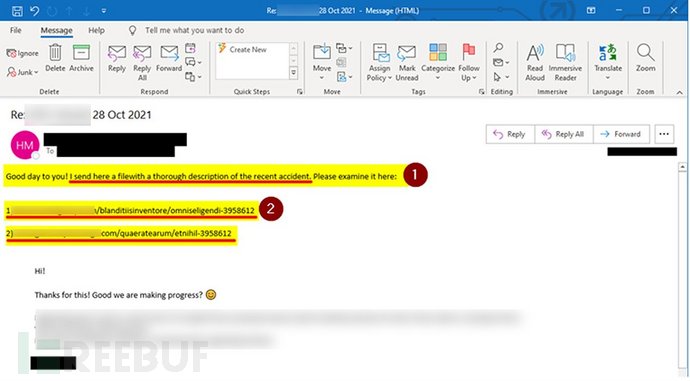

宜家IT团队警告员工称,回复链钓鱼邮件中包含末尾有7位数字的链接,并提供了邮件示例。要求员工不要打开此类电子邮件,不管这些邮件是谁发送的,一有发现立即报告给IT部门,并且通过Microsoft Teams 聊天、电话等不同渠道联系发件人,核实发送电子邮件的真实性。

(发送给宜家员工的钓鱼邮件示例)

(发送给宜家员工的钓鱼邮件示例)

攻击者最近开始利用ProxyShell和ProxyLogin漏洞攻击Microsoft Exchange内部服务器,以实施钓鱼攻击活动。

一旦获得服务器访问权限,他们就会使用内部的Microsoft Exchange服务器,对使用被窃电子邮件的公司员工进行回复链攻击。

“我们的电子邮件过滤器可以识别出恶意电子邮件并将其隔离。由于电子邮件可能是对正在进行的对话的回复,因此很容易认为电子邮件过滤器犯了错误并将电子邮件从隔离中释放。因此,在进一步通知之前,我们将禁止所有人从隔离区释放电子邮件。”宜家向员工通报。

钓鱼邮件可被用于传播Emotet或Qbot木马,并部署勒索软件

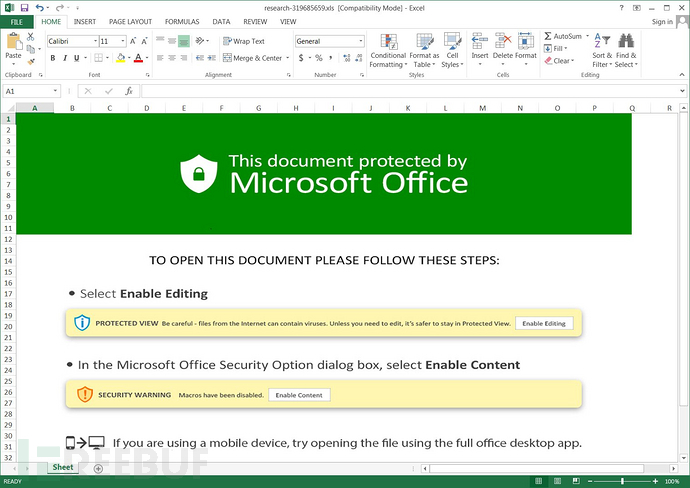

BleepingComputer通过上述网络钓鱼邮件中共享的url,识别出这是一起针对宜家的攻击。当访问这些url时,浏览器将被重定向到一个名为“charts.zip”的下载文件,其中包含一个恶意的Excel文档。该附件提示收件人单击“启用内容”或“启用编辑”按钮以正确地查看它,如下所示。

(钓鱼活动中使用的excel附件)

(钓鱼活动中使用的excel附件)

一旦点击这些按钮,就会执行恶意宏,从远程站点下载名为“bestb.ocx”、“bestb.ocx”和“bestc.ocx”的文件,并将它们保存到 C:\Datop 文件夹中。这些 OCX 文件被重命名为 DLL,并使用 regsvr32.exe 执行命令以安装恶意软件。

此前,根据VirusTotal提交的样本分析,业界已经有类似方式安装Emotet和Qbot木马的钓鱼邮件攻击。Qbot和Emotet木马都将导致进一步的网络入侵,并最终在失陷的网络上部署勒索软件。

考虑到此类攻击的严重程度以及Microsoft Exchange服务器被入侵的可能危害,宜家已将这次事件视为一次重大的网络攻击,估计将会带来更具破坏性的影响。

参考来源:

https://www.bleepingcomputer.com/news/security/ikea-email-systems-hit-by-ongoing-cyberattack/

https://securityaffairs.co/wordpress/125040/cyber-crime/ikea-attack-reply-chain-emails.html