新型自动化渗透测试工具:ASM

星期四, 八月 29, 2019

如果你最近恰好有机会上过道德黑客课程,那你可能已经了解了以下 5 步渗透测试基本过程:

1. 侦察:收集目标相关的大量信息,让攻击过程更容易执行。

2. 扫描:发现开放端口、主机上运行的服务,以及可以检测到的其他漏洞。

3. 获取访问权限:运用社会工程、漏洞利用等各种不同技术实际执行攻击。

4. 维持访问权限:确保装有可以继续访问且不被目标察觉的后门。

5. 掩踪匿迹:没人想被警方 “请” 去喝茶,就算是黑客大佬也不想。

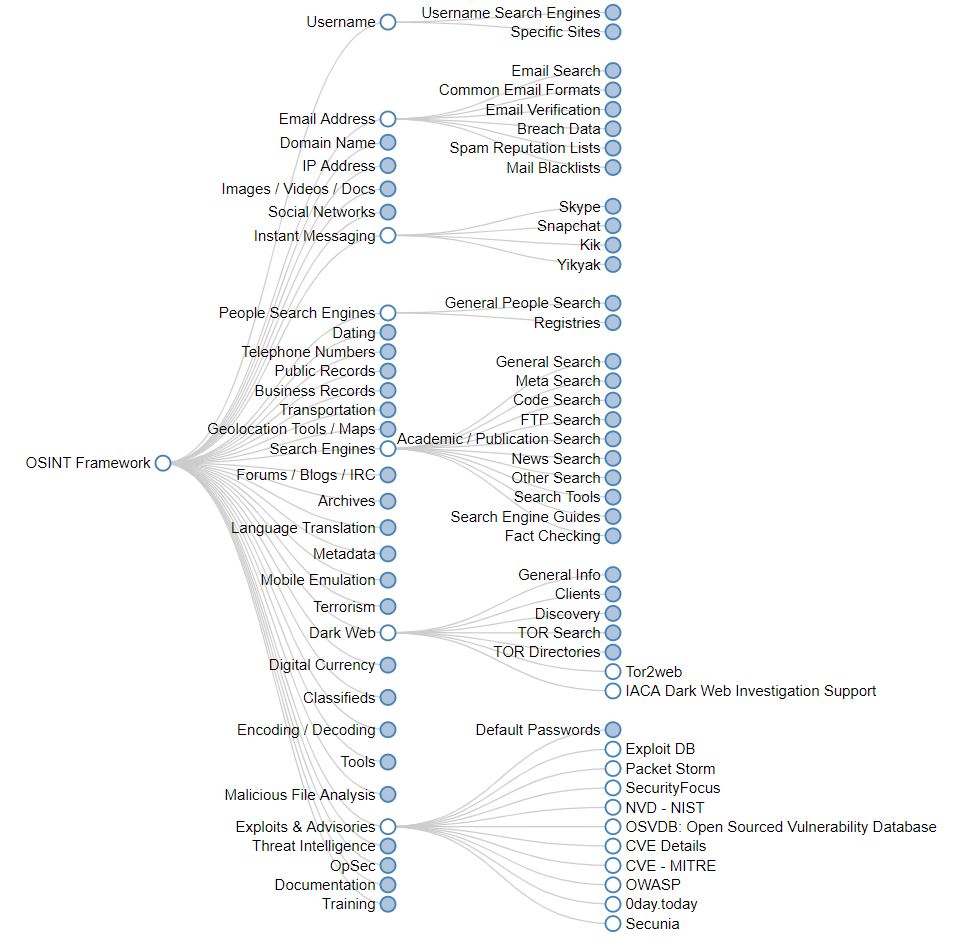

虽说全部五个步骤都很重要,但第一个步骤显然是所有事情真正启动的按钮。安全界通常将这个步骤中收集到的数据称为“开源情报” (OSINT)。

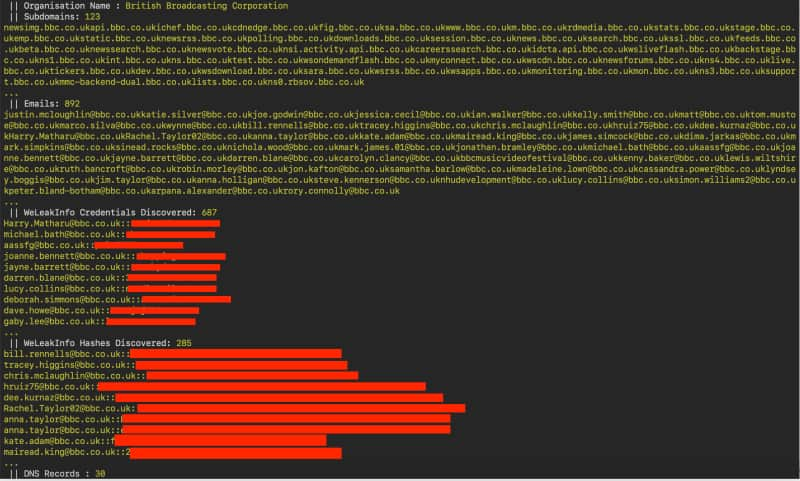

可用于获取 OSINT 的源。

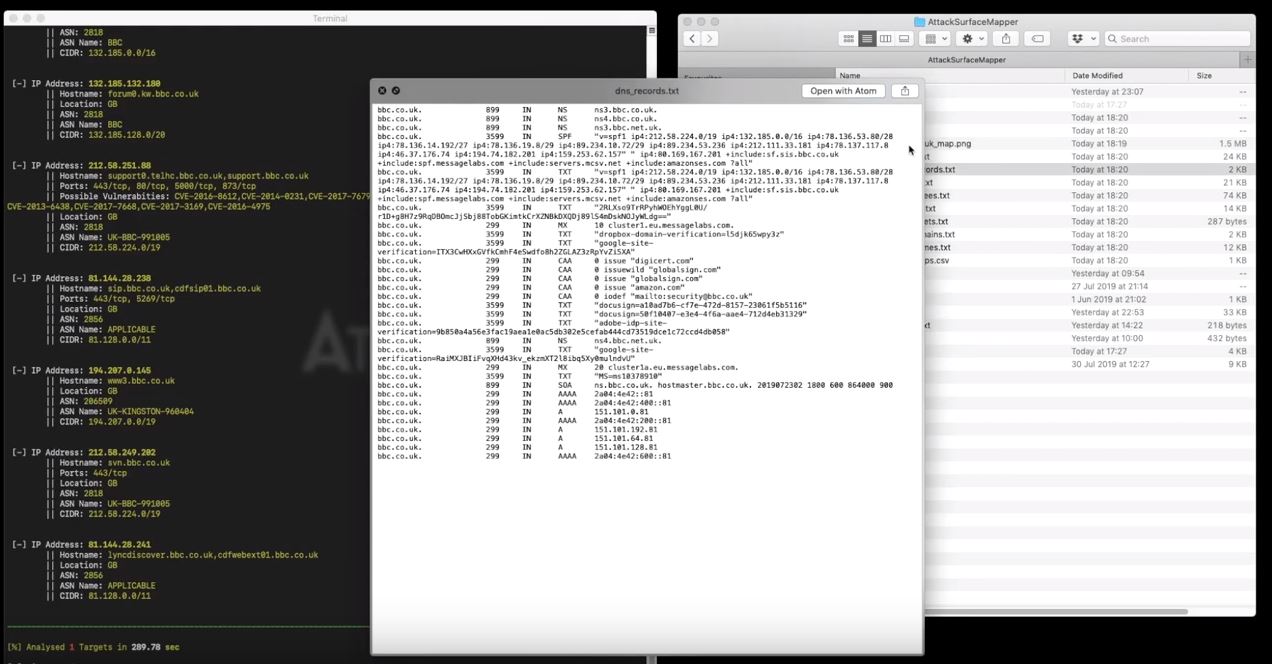

8 月初的黑帽大会上,网络安全公司 Trustwave 发布了一款新的渗透测试工具,名为 AttackSurfaceMapper (ASM),采用 Python 3.x 开发,兼容所有主流操作系统,可帮助渗透测试员提高 “侦察” 效率。

其节省时间提高效率的方法,是通过 3 个经简化的过程:

1. 用户输入目标域名、子域名或 IP 地址

2. 该工具使用上一步中给出的目标标识,从大量公开来源收集有价值的情报

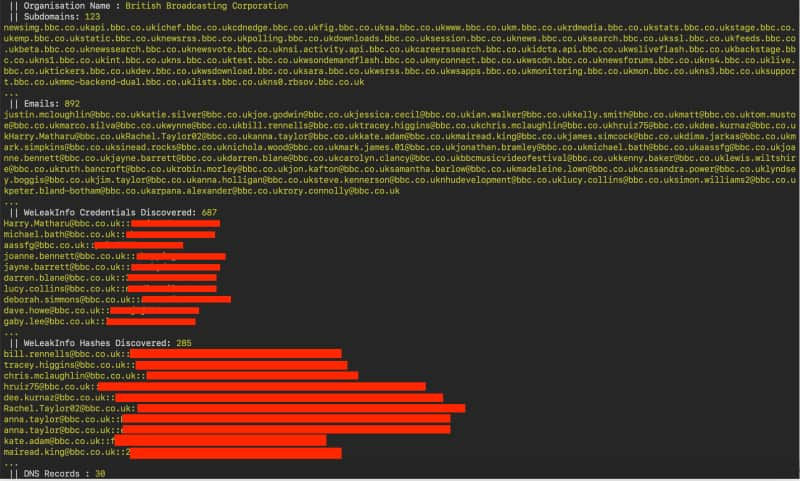

3. 用户选择将收集到的数据以 HTML、CSV 或 TXT 文件格式导出,查阅其中可能包含的电子邮件、关联 IP 地址、用户名、已泄露密码、电话号码、社交媒体痕迹等等信息。

该工具官方 GitHub 页面除了提供下载,还附有详细使用说明。开发人员将第一步后的整个过程描述为:

目标列表完全展开后,本工具即对所列目标执行被动侦察:截屏网站、生成虚拟地图、在公开数据泄露查找登录凭证、用 Shodan 联网设备搜索引擎执行被动端口扫描,以及从 LinkedIn 刮取雇员信息。这意味着你拥有了通过这些过程搜集而来的硬核可执行数据,可供扫描的目标、可以攻击的网站、能执行网络钓鱼的邮箱地址,以及可暴力破解的凭证。

AttackSurfaceMapper 结果输出截屏。

总而言之,AttackSurfaceMapper 可算是近些年来网络安全界巨大发展的又一明证。AttackSurfaceMapper 之类工具唯一的缺点就是,白帽黑客可以之增强自身系统防御的同时,黑帽黑客亦可利用该公开可用的工具从事恶意活动。

不过,相较之下,IT 安全社区应利用其各项功能测试自身资产,因为能从中获得的好处是十分巨大的。

OSINT:

黑帽大会 AttackSurfaceMapper 主题:

AttackSurfaceMapper Github 页面:

https://github.com/superhedgy/AttackSurfaceMapper

AttackSurfaceMapper Trustwave 博客:

如有侵权请联系:admin#unsafe.sh