2021-11-26 14:41:07 Author: www.freebuf.com(查看原文) 阅读量:17 收藏

各位FreeBufer周末好~以下是本周的「FreeBuf周报」,我们总结推荐了本周的热点资讯、优质文章和省心工具,保证大家不错过本周的每一个重点!

热点资讯

1、"黑五来临",小心犯罪分子盯上你的钱包

2、"不忍其害",苹果公司正式起诉间谍软件“制造商”NSO Group

3、实验表明,易受攻击的蜜罐可以在 24 小时内被攻破

4、联发科曝“窃听漏洞”,影响全球37%的智能设备

5、警惕更加阴险的Android银行恶意软件——BrazKing

6、物联网安全市场持续扩大,2026年将超400亿美金

7、工信部、公安部约谈阿里云和百度云,接入涉诈网站数量居高不下

8、Android.Cynos.7.origin木马已感染900万+安卓设备

9、伊朗加油站“袭击”事件刚刚平息,航空公司又成“幸运儿”

10、另辟蹊径,Memento 勒索软件的帮凶竟是WinRAR?

优质文章

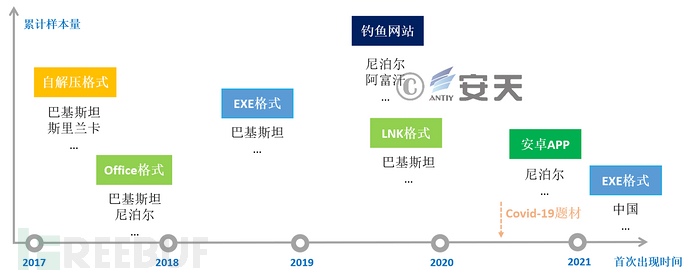

1.“幼象”组织在南亚地区的网络攻击活动分析

幼象组织疑似来源于印度,其自被曝光揭露以来,攻击投放行为、和攻陷目标数量依然快速增长。相比于早期未成章法的探索尝试,如今该组织已形成了几套较固定的工具组合模式,可供在新攻击节点中部署使用,且攻击目标也从初期仅为南亚地区开始指向我国境内。

图1 幼象组织不同攻击技术首次被发现的时间轴和对应攻击的目标国家

幼象”组织自2020年初披露以来,攻击手法和攻击资源逐渐丰富,且攻击目标也从初期仅为南亚地区开始覆盖更多的地区。相比于早期我们定义的未成熟的“幼象”,如今该组织已成长为南亚地区最为活跃和成熟的攻击组织,已经成为了南亚乃至整个亚太重要的网络安全威胁,从攻击活跃的频度来看,目前已有替代同源的白象、苦象组织的趋势,未来很有可能成为南亚的主要攻击组织,需要对其进行重点跟踪和关注。【原文链接】

2.边吃瓜边审计 MacCMS

MacCMS 是一套快速视频内容管理开源 cms 系统。据说 MacCMS 已经发展了 12 年,现在流行的两个版本是v10和v8,本次主要审计 v10 的代码。MacCMS v10的代码采用了 ThinkPHP 5.0 的框架,在做代码审计时需要对 TP5 的框架比较熟悉。

本次主要审计了 MacCMS v10的代码,发现其中的问题主要在于登陆认证,模板编辑,数据库功能操作上,仔细研究代码,发现很多问题都在于作者并不熟悉 TP5 底层代码的处理。【原文链接】

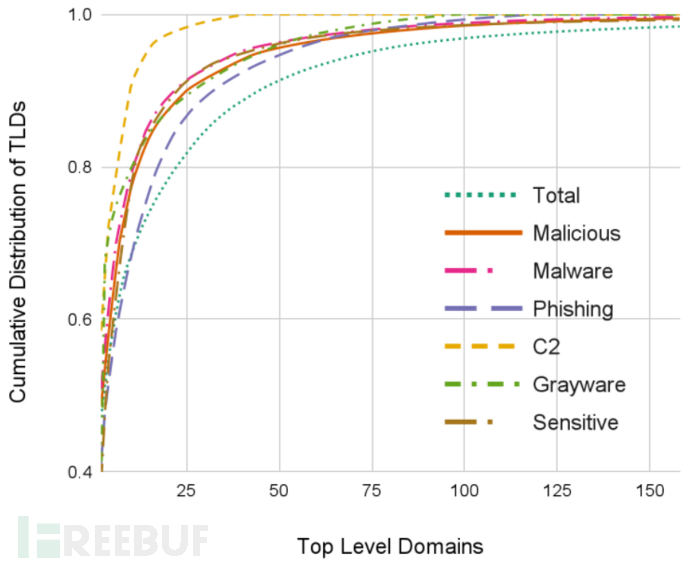

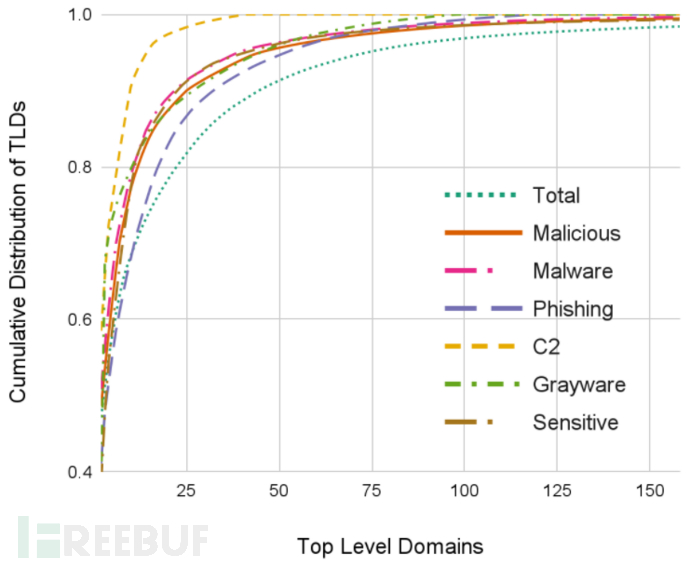

3.网络犯罪者顶级域名使用分析:.com和发展中国家中招最多

顶级域名(TLD)(如 .com、.net、.xxx 和 .hu)位于域名系统的最高级别。顶级域名的定价策略、注册限制、安全措施以及与其他顶级域名的相似度(如 .cm 与 .com)都会影响犯罪分子的购买意图。

绝大多数恶意域名都集中在少数顶级域中,这为研究与打击恶意域名提供了机会。基于顶级域名的信誉度也可以帮助对域名进行分类,如恶意或者良性。【原文链接】

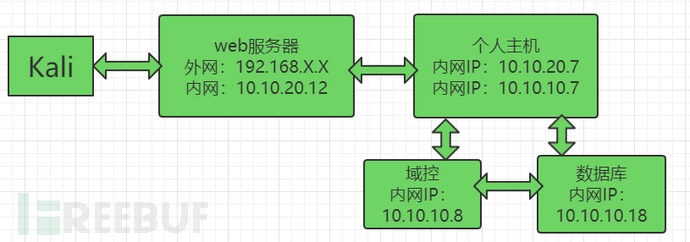

4.记一次二层内网域渗透实战

本文记录了一次针对具有二层内网的域环境进行渗透测试的过程,文中涉及了内网域渗透的基本方法、思路和技巧。

文中交替使用了msf、CobaltStrike、frp、chisel、SharpSQLTools等工具,最后通过约束委派成功拿下了域控。【原文链接】

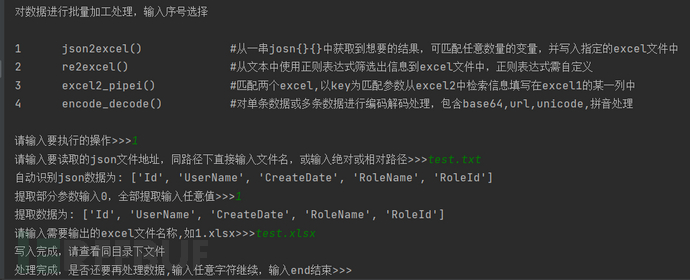

5.一个处理批量数据python脚本的分享

在渗透测试和企业安全自查过程中,经常会涉及到批量数据处理,之前有写过python脚本处理,但是需要每次调整代码对应不同的情况,于是经过不断改进,直接编写了一版具备较强健壮性的python脚本,再次遇到批量数据处理,直接运行python脚本,选择参数即可,不需要手动调试代码。

脚本包含功能:json数据转excel文件,自定义正则表达式提取批量数据,两个excel文件进行数据匹配,批量数据的编码解码等。

编写该工具的目的,最开始是因为企业自查弱口令,方便从返回包提取用户名进行暴力破解,再对弱口令账户关联身份信息;暴力破解过程中,部分系统会进行简单编码,并可以通过身份信息构造相应的弱密码字典,在弱口令自查中有奇效;后面是在风控分析中,可手动关联多个excel表,手动分析出异常行为用户(手动的原因当然是目前还没有风控系统)。【原文链接】

省心工具

1.GC2:一款功能强大的远程命令控制工具

GC2是一款功能强大的命令控制应用工具,该工具将允许广大安全研究人员或渗透测试人员使用Google Sheet来在目标设备上执行远程控制命令,并使用Google Drive来提取目标设备中的敏感数据。【原文链接】

2.LittleCorporal:一款功能强大的C#自动化文档安全工具

LittleCorporal是一款功能强大的C#自动化文档安全工具,该工具可以帮助广大研究人员生成并分析恶意Word文档。【原文链接】

3.如何使用NetworKit对大型网络进行安全分析

NetworKit是一款针对高性能网络安全分析的开源工具,该工具旨在帮助广大安全研究人员分析具备数千到数十亿条边界的大型网络。为了实现这个目标,该工具实现了非常高效的图形算法,其中许多算法是并行的,以利用多核架构来计算网络分析的标准度量。【原文链接】

如有侵权请联系:admin#unsafe.sh