官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

加密过程被安全公司拦截之后,新型Memento 勒索软件“另辟新径”,将文件锁定在受密码保护的WinRAR档案中。

今年10月,Sophos 研究人员发现了Memento 勒索软件,它采用了一种新方法来阻止受害者访问文件。即使用可以重命名的WinRAR免费版本来压缩文件,在对文件进行加密的同时删除受害者系统中的原始文件。

如果受害者需要恢复文件,Memento 团伙则勒索其支付100万美元,或者是以0.099 BTC(5036,21 欧元)的价格来恢复单个文件。

与其他勒索团伙一样,如果受害者拒绝支付赎金,Memento 团伙就以数据泄漏为由来威胁受害者。

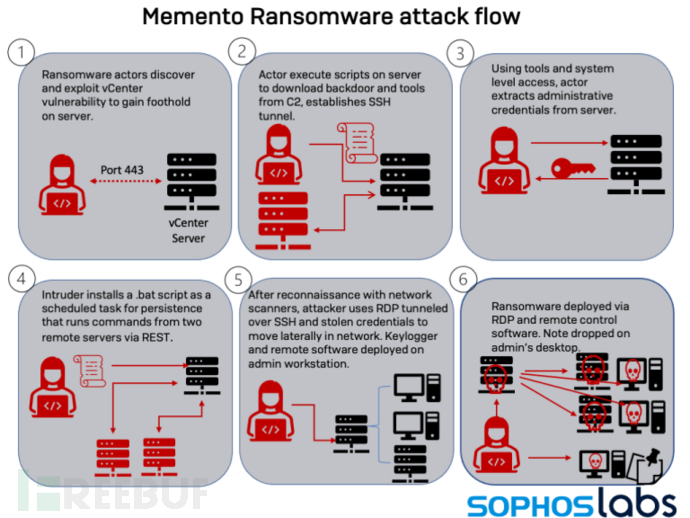

Pyton 勒索软件是使用PyInstaller编译的,一旦文件访问受阻,系统就会自动发出赎金通知,提示受害者联系勒索软件团伙。Sophos观察到,攻击者在多台机器上部署了一个基于Python的开源键盘记录器,并随后使用远程桌面协议以及使用RDP over SSH在网络内横向移动。

该团伙之所以能访问受害者网络,是因为他们利用了VMware vCenter Server 中的CVE-2021-21972漏洞。

vCenter Server是VMware的集中管理工具,用于集中管理单个位置的虚拟机、多个ESXi主机和所有附属组件。

该漏洞允许任何人在vCenter Server上远程访问TCP/IP端口 443,并以管理员的权限在底层操作系统上执行命令。

“vSphere Client (HTML5) 在 vCenter Server 插件中包含远程代码执行漏洞。VMware 已评估此问题的严重性等级为严重 ,最高 CVSSv3 基本分数为 9.8。” 研究显示。

该漏洞涉及到所有默认安装 vROP 的 vCenter Server 插件,虽然VMware已经在今年2月发布补丁,但是数以千计的安装程序仍然没有打补丁,这让Memento团伙有了可趁之机。

Memento团伙使用的攻击链

一旦建立访问权限,入侵者首先试图使用RDP来扩大他们的影响范围,然后在几周后使用WinRAR压缩文档进行渗透。在使用 Jetico 的 BCWipe 数据擦除实用程序删除任何文件之前,将文档转移到他们可以通过RDP访问的共享驱动器目录上。

“为避免加密活动被检测到,勒索软件改变了加密方式,不再对文件进行加密,而是使用WinRAR副本将文件压缩进文件扩展名为.vaultz的文档,每个文件在被压缩时都会生成一个密码,这样使得密码本身被加密。”Sophos 研究分析称,“勒索软件攻击者以这种方式,在首次尝试的几小时内便成功建立多个文档,并使用RDP和窃取的凭证进行手动传播。”

不过还好,受害者并未支付赎金,因为他们通过备份恢复了文件。

参考来源:https://securityaffairs.co/wordpress/124873/cyber-crime/memento-ransomware-winrar.html