有在使用2016版本的Exchange用户请注意了!

经过攻击者一段时间的蛰伏,他可能盯上了你!

近日,有多家客户向我们反馈,内部账户明明没有操作,却无故给自己的联系人发送了攻击邮件。

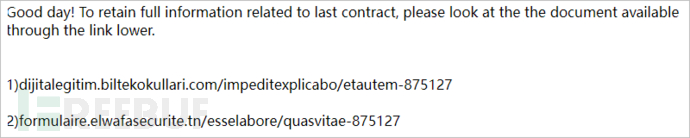

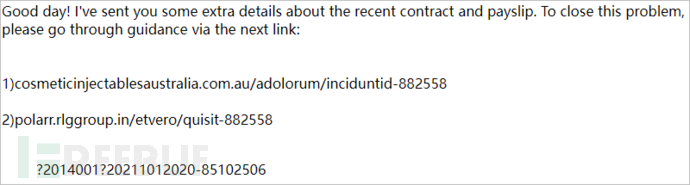

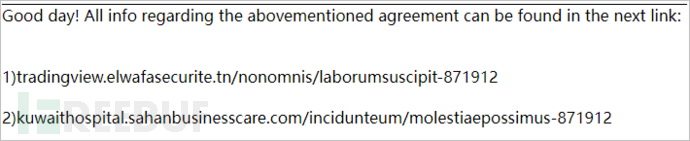

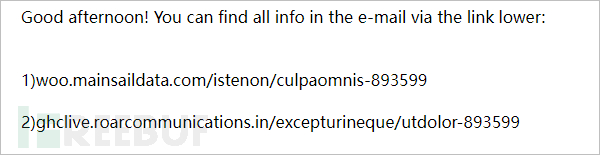

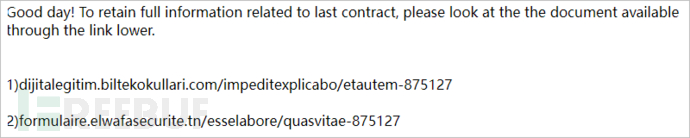

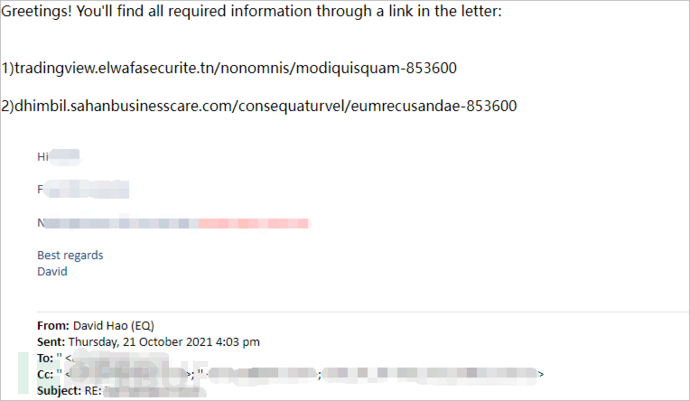

攻击者利用获取的信息,通过正常信件基础回复或直接发送,表达对方获取相关信息需参考链接引导收件人点击,如下图:

样本 1.

样本 2.

样本 3.

样本 4.

样本 5.

大部分用户会误以为邮件服务器中毒或者用户邮箱密码遭到泄露,但扫毒及重置密码,均无法改善现状,邮箱始终在不断的外发邮件。

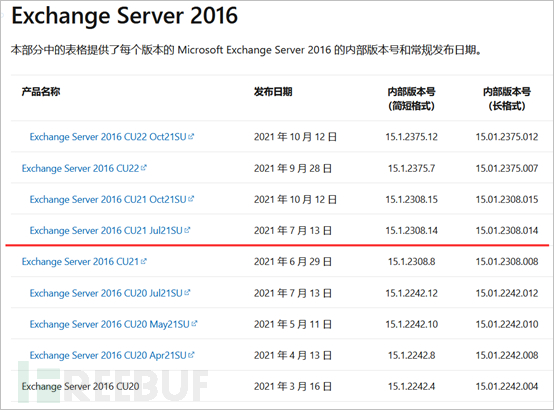

据协查发现,目前的攻击全是基于Exchange 2016,且都未进行过版本升级。

结合上述内容,我们可以判断这次事件是黑客利用了微软之前发布的Exchange漏洞(CVE-2021-33766)造成的,详细参考如下:

https://www.zerodayinitiative.com/advisories/ZDI-21-798/

应对方法

升级Exchange 2016到最新版CU22版本,并打上最新版CU22对应的补丁。

Exchange Server 2016 CU22最新版下载:

https://www.microsoft.com/zh-CN/download/details.aspx?id=103478

Exchange Server 2016 CU22补丁下载:

https://www.microsoft.com/zh-cn/download/details.aspx?id=103546

温馨提示:

1、建议广大客户及时确认Exchange邮件服务器版本,并进行安全补丁,升级前请务必对重要数据做好备份,以防升级过程中出现未知问题。

2、建议搭配邮件网关设置外发速率控制管控,针对防止出现大批量外发情景,造成队列堵塞。

3、建议搭配邮件网关ADM高级防御模块,针对外发进阶APT攻击型邮件防御,对包含CVE文件漏洞的攻击手法识别,防止企业出口IP污染风险。

4、建议搭配邮件网关病毒引擎模块,针对外发病毒行为管控,提示企业安全形象。

本文作者:, 转载请注明来自FreeBuf.COM

# 微软漏洞 # 漏洞补丁 # Exchange # 垃圾邮件

如有侵权请联系:admin#unsafe.sh