官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

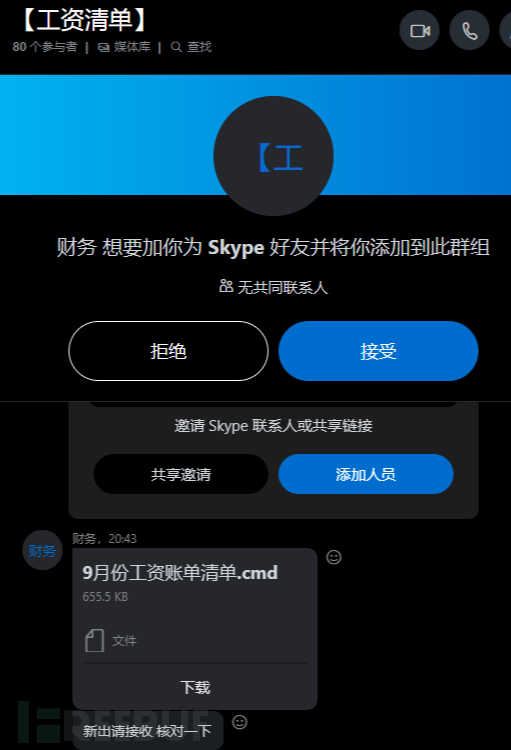

据朋友称其公司在过去3个月时间内,多名员工多次在使用skype的时候收到陌生人发来的不明文件(均为钓鱼木马)。

起初朋友并不在意,以为是偶然事件所以通知员工删除了事。但最近一次,攻击者升级了其攻击的手段,通过伪造skype账号名称和头像来迷惑受害者,使其放松警惕,然后批量发送诱导其下载木马文件。

朋友说很多员工一看是熟悉的用户名和头像发过来的文件,就下载点开了。

于是朋友就将其与前几次类似事件联系起来,将所有样本发给我让我帮忙分析分析。

8月,员工收到:员工七月工资表.cmd

9月,员工收到:后台会员对接信息异常.xlsx_20210903_174642387.com

10月,员工收到:9月份工资账单清单.cmd

11月,员工收到:十月份工资账单清单.cmd、后台通道信息对接异常资料.com

不可思议的事情来了,前3个月都是一个或者两个员工收到文件,而11月则是多名员工一天内同时收到。并且攻击者全部伪装成目标人物熟悉的人(通过将头像和名称修改成与目标人物通讯录里面的人员一致)。然后进行蠕虫式的批量传播。

将所有样本全部依次拖到微步沙箱里面总结出下面信息:

| 名称 | 大小(byte) | MD5 | 编译时间 | 收到时间 | 外连IP | 对应域名 | 释放文件 |

|---|---|---|---|---|---|---|---|

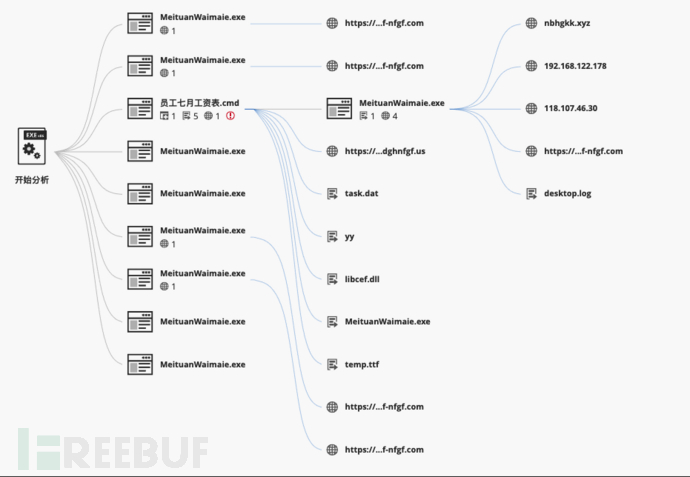

| 员工七月工资表.cmd | 1701888 | 6ba0fdedab1a740b3b450d0d68aaf56e | 2021.8.3 | 2021.8.4 | 118.107.46.30:5154 | nbhgkk.xyzwww8.mmgfhnfdghnfgf.uswww8.mhmgvbmtgjrfngfdnrtnfdgbf-nfgf.com | C:\Users\Public\DSignTool\MeituanWaimaie.exe |

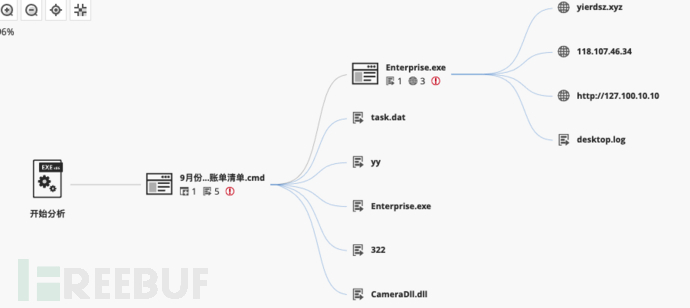

| 9月份工资账单清单.cmd | 671232 | 4507c9f8a2f747e53993ef1f54ed6987 | 2021.10.15 | 2021.10.29 | 118.107.46.34:5154 | yierdsz.xyz | C:\Users\Public\Enterprise\Enterprise.exe |

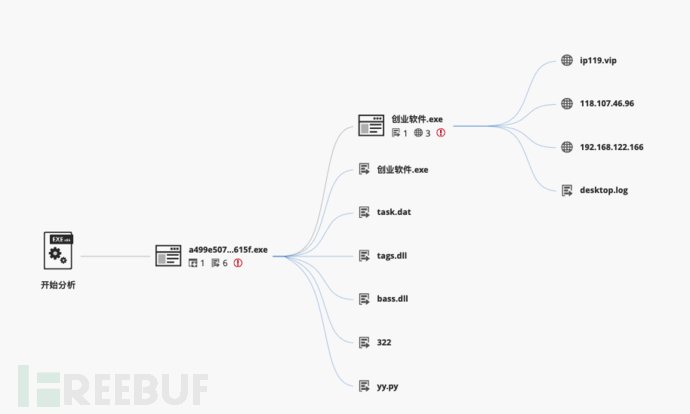

| 十月份工资账单清单.cmd | 1211392 | 4e140dde850c1d5df33c5c4cce8faf29 | 2021.10.27 | 2021.11.1 | 118.107.46.96:5154 | ip119.vip | C:\Users\Public\Enterprise\创业软件.exe |

| 后台员会对接信息异常 .xlsx_20210903_174642387.coM | 909312 | 72e61e13836dd40c677ad3eaf70d0a4e | 2021.09.02 | 2021.9.3 | 202.95.8.205:8204 | myhost.servegame.com | C:\Users\Public\SendLogFile\EPDownloader.exe |

| 后台通道信息对接异常资料.com | 1223168 | 7fc4e74528d4600692064326c6c51401 | 2021.10.30 | 2021.11.1 | 202.95.8.212:8204 | / | C:\Users\Public\SendLogFile\EPDownloader.exe |

执行的逻辑:

员工七月工资表.cmd

9月份工资账单清单.cmd

十月份工资账单清单.cmd

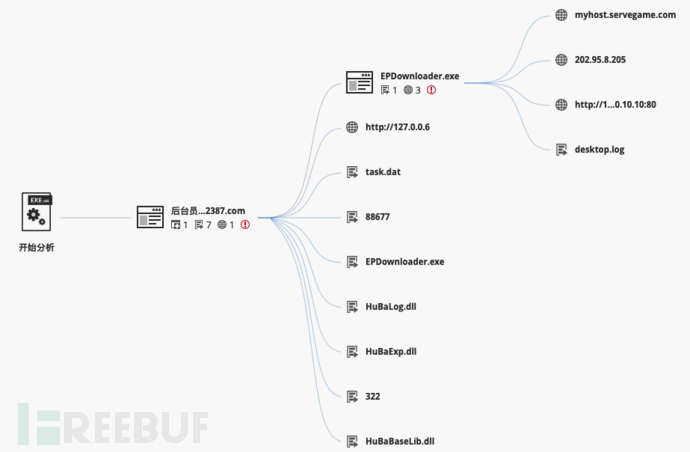

后台员会对接信息异常 .xlsx_20210903_174642387.com

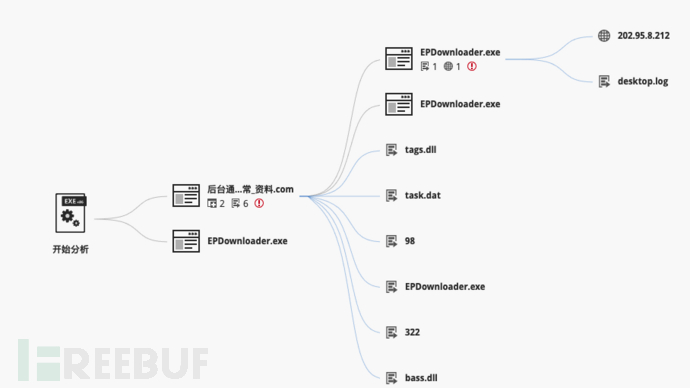

后台通道信息对接异常资料.com

通过这些行为和样本释放的文件可以基本断定这些样本应该是出自同一个人之手,而且样本在不断改进和加强。但是由于网上没有相关的威胁情报,所以并不清楚攻击是定向的还是非定向的。

通过读取系统信息、磁盘、内存等判断是否在虚拟机内。

扫描windows任务栏;安装消息钩子(消息钩子可以用于探测用户按键输入等);枚举系统进程和线程(可查看用户正在运行哪些软件);注入 explorer 进程。

释放可执行文件

添加LoginPilot 的计划任务,登录自启动

建立与CC的连接,发送系统的基本信息。

由于自己是个web gou,实在是太菜了,更多的东西分析不了了。有厉害二进制师傅可以拿去深入分析下。

这些样本基本做了免杀出来,刚上传微步的时候杀软基本是全过的。