官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

上一期,我们了解到挖矿木马并不简单,挖矿木马普遍设置系统后门和采用蠕虫化传播扩散,对企业网络安全有严重风险。攻击者在植入挖矿木马的同时,还会携带漏洞攻击模块、横向扩散模块、后门模块等等多方面能力,挖矿木马的入侵扩散,和这两年大众所熟知的新冠病毒疫情传播有十分惊人的相似之处。

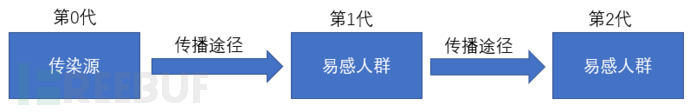

通过新闻报道,我们知道新冠病毒疫情传播有三个不可缺少的环节:传染源(确诊病例或疑似病例、部分进口冷藏食品)、传播途径(与传染源存在接触史)、易感人群(所有人几乎不具备有效抵抗力,接触传染源就可能感染),病毒的终极目标是经过n代感染所有人。

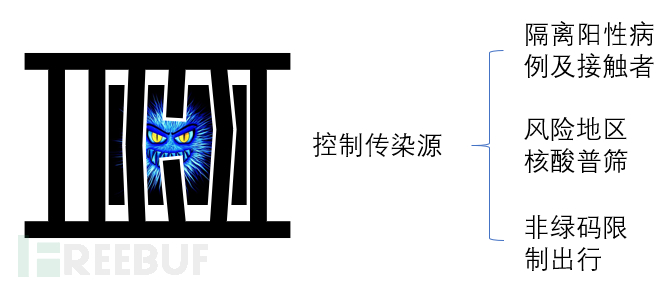

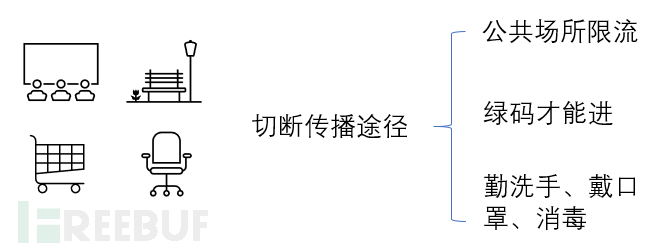

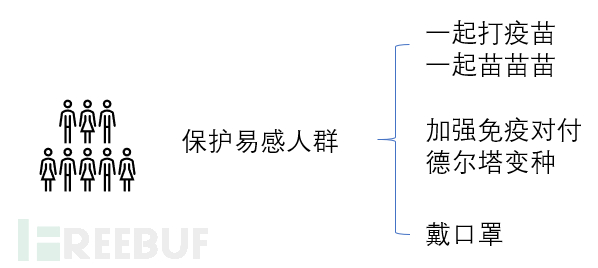

将以上三个环节中的任一个切断,疫情就会减缓,三个环节全部采取必要措施加以控制,疫情就会被消灭。我们都看到政府管控疫情采取很多办法:

1.控制传染源

2.切断传播途径

3.保护易感人群

这些我们都做了,所以疫情被控制的很好。如果像某些国家,就不做检测,就不戴口罩,就是要到处耍,就是不打疫苗。结果就是:算你狠。

回到正题,来看挖矿木马。挖矿木马的传播扩散同样具有类似的三个不可缺少的环节,挖矿木马的终极目标也是经过n代控制尽可能多的易感系统,僵尸网络规模越大,木马挖的矿越多,挣的钱也就越多。

1.攻击源——故意传播植入挖矿木马的黑客、已被黑客入侵控制植入恶意程序的系统。

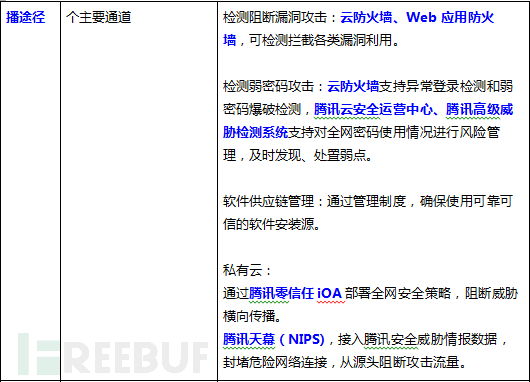

2.传播途径——漏洞攻击(操作系统和应用组件的高危漏洞,IoT设备的高危漏洞);弱口令暴破攻击(各类重要网络服务的弱口令)、软件供应链攻击(被污染的软件安装源)、钓鱼邮件投放(挖矿木马用的相对少,因为这方法有点儿笨,效率太低)。

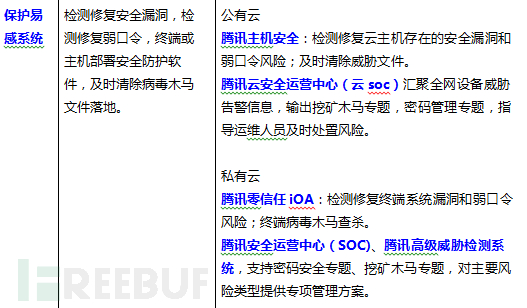

3.易感系统——存在安全漏洞未被修复的系统;内部网络间缺少必要的安全检测防御体系,员工安全意识不强,管理制度不完善,网络安全短板较多,局部弱点被攻破,会导致威胁扩散到整个企业网络。

安全运维人员也可以参考新冠疫情的管控措施来打造应对挖矿木马的解决方案,照葫芦画瓢一个环节一个环节做好,结果就会很好。

1.控制攻击源:

2.切断传播途径:

3.保护易感系统:

针对挖矿木马的攻击流程步步设防,就像下面这张图:

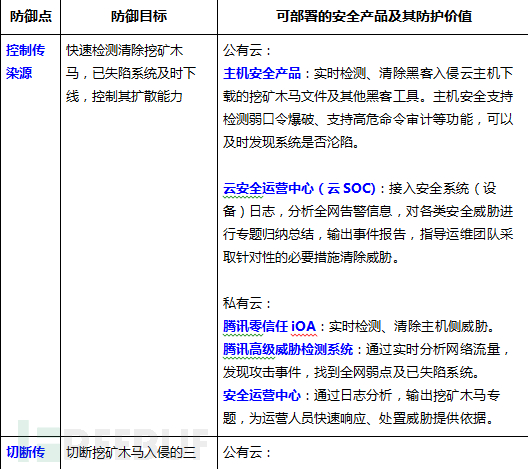

针对挖矿木马的攻击传播方式,采取针对性的防御措施

腾讯安全应对挖矿木马威胁的完整解决方案,针对各个可能的攻击环节层层设防,可以用如下防护矩阵来描述:

显然,将疫情管控的方法论与网络安全方案结合起来,可以防护任何具备自主传播特性的网络攻击,本篇之所以用挖矿木马为例,原因是在日常安全运维中挖矿木马最为常见,其入侵后果不像勒索软件那样突出,容易被忽略轻视。

应对安全威胁,还要强调一个非常重要的关键点,一个字来形容,就是“快”。速度不够快,就不能在威胁扩散之前切断传播风险。正确的解决之道,加上足够快的检测、响应、处置速度,缺一不可。

在接下来的几个章节,我们将向朋友们介绍腾讯安全如何又准又快从海量、碎片化的安全告警事件中挖掘、分析、还原威胁事件全貌,采用哪些技术方案增强挖矿木马的检测能力。敬请期待。