上一篇文章,我们了解了AD域的架构和原理。本篇文章我们将引入AD域服务的重头戏——AD域的功能。

众所周知,AD域在企业内网中扮演了重要的角色,集身份验证和服务管理于一身。它是如何进行身份验证和资源管理的,在企业内网管理中有什么明显优势呢?

本篇文章从AD域服务对资源对象的管理方式开始,逐步讲述它的身份验证能力和策略配置特性。

【全局资源管理】

要将内网中的资源部署到AD域内,需要在域控上注册。域计算机和打印机、共享文件夹等一起组成域环境,企业员工要在这个域环境内办公,需要注册成为域用户。

所有资源注册成功后,由AD域来统一管理。下面,我们通过AD域管理域计算机和域用户的一些特点,来探查其一般模式。

本地计算机在域控上注册后就成为域计算机,拥有单独的域账户,该账户记录计算机的位置、操作系统类型和计算机名等信息。

这个计算机名并非原名,而是在加域后重新生成的。它采用DNS格式,在允许分配单独名称的基础上,还能清晰显示组织单位中的计算机结构。比如在zawx.com域下注册的计算机,名称可能为pc.zawx.com。

企业员工在域控上注册成为域用户后,也会生成单独的域账户,账户上保存了员工的电话、邮箱、身份证号等基本信息,还有权限、账号密码等信息。

不同用户拥有不同权限:

◼普通域用户:

普通域用户接受域管理员的指派,对资源的使用程度有限制。一般是根据员工岗位的实际情况赋予权限,比如允许使用打印机,拒绝修改共享文件夹等。

◼域管理员:

域管理员管理域内资源的使用关系,委派域用户间的适应关系,比如允许A用户更改其它用户的密码。

◼企业管理员:

企业管理员账户存在于企业的每一个域中,拥有对每一个域的登录权限。它是企业中权限级别最高的账户,能够指派或取消域管理员权限。

由上,我们可以看出AD域对资源的一般管理模式是:为注册资源创建一个单独账户,在这个账户上记录资源的一般信息(如位置、电话)和特殊的域内信息(如权限、域内名称)。

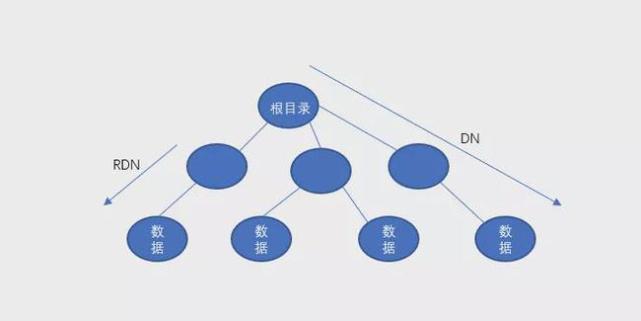

在数据库中,AD域将这些资源信息以树形目录的方式组织,在叶子节点存储数据。

这种形式下,管理员可以直接使用标识名(DN)和相对标识名(RDN)两种命名路径来访问资源,相比于挨个对比,极大地提升了资源搜索效率。

【统一身份验证】

域用户在内网中采用单点登录方式,即登录过程由域控统一验证,验证成功就可访问域内资源。

登录过程中,域计算机将用户信息发送给域控,域控会进行计算机和用户两个账号的验证。

域控对计算机进行验证的方式是通过对比本地和域控上保存的计算机账户密码。本地密码每30天更新一次,新旧密码同时保存。验证过程中,先发送新密码,再发送旧密码。两密码中的任何一个与域控上保存的密码相同,就能通过验证。

而对域用户的验证一般是用的Kerberos认证。Kerberos认证服务器KDC安装在域控上,由AS和TGS组成。用户信息先发送给AS,由AS在AD数据库中查询是否有该用户记录,如果存在且信息吻合,就返回一个TGT。之后用户使用TGT向TGS请求Ticket,然后就能使用该Ticket访问特定服务了。

正是因为登录验证过程是在域控上统一进行,域用户在任一域计算机上都能登录,并获得同样的该用户权限。这种方式让用户登录更具灵活性,也增强了抵抗主机故障的能力。

【集中策略配置】

AD域最大的管理优势是,只需一次操作,就能实现大量资源属性的配置。

要达到这种效果,有分组和组策略两种方式。

分组情况下,需要域管理员手动将符合条件的域用户加到一个组中,然后对该组对象进行配置,最终作用到组内每一个用户身上,一般有通信组和安全组两种类型。

在通信组中,对该通信组发送一次消息,就会分发给组内所有成员,比如邮件组。

安全组主要是用来设置权限,通常将企业内同一岗位的员工放到一个组中配置权限;对新加入的用户,可以将它添加到相应的组,直接继承该组权限。

组策略对象由容器和模板两部分组成。如果将容器用食物来比喻,模板就像调味料,决定食物是什么味道的。容器一般由组织单位、域、站点等来充当,而模板可以是首选项设置、软件安装等。

创建域时,通常会形成两个默认组策略对象,一个是默认域策略,一个是默认域控制器策略。这两个组策略配置了域的基本属性,一般不能被修改。

拿域组策略来说,组策略会对域中的每个计算机和用户产生影响。组策略的应用效果保存在注册表中,计算机通过读取注册表来表现组策略内容。

如果计算机所属的域和组织单位等都分别配置了组策略,它将根据优先级从小到大地应用。通常的优先级顺序是:本地组策略——站点组策略——域组策略——组织单位组策略,如果有冲突,则以最高优先级为准。

集中策略配置为管理员省去了不少麻烦,帮助企业提高了整体工作效率。

结语

本文我们探讨了AD域的资源管理、身份验证和策略配置等功能属性,此基础上,更多特性等着我们在企业应用实践中一一探索。

同时,AD域在发展得越来越适应企业管理需求时,也面临着更多针对它的独特攻击手法。在大量应用AD域的基础上,我们也应当注重其安全防护建设。

在AD域的安全管理两篇科普文章中,我们分别为大家介绍了域的形成和架构、AD域服务的功能。不知道大家觉得如何呢?如果想了解其他AD域的拓展内容,请给我们留言,我们会持续不断地为大家提供更多的AD域知识与支持。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh