导语:2021 年 7 月,Cybereason Nocturnus 和 Incident Response Team联合发布了对 GhostShell 攻击的研究,这是一项针对性很强的网络间谍活动,主要针对中东的航空航天和电信行业。

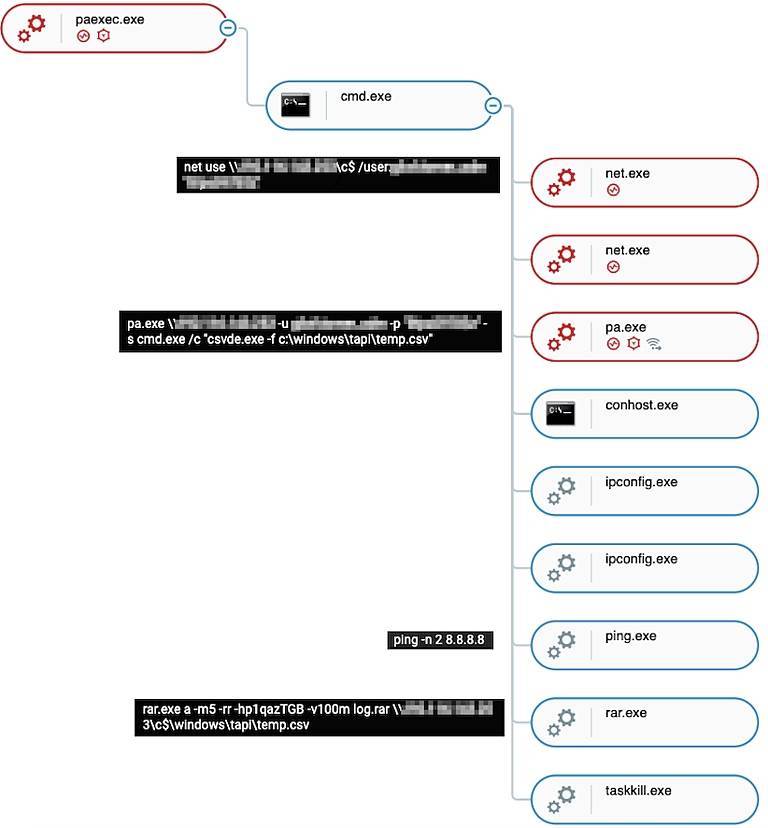

STAGING

为了导出数据,攻击者使用WinRar压缩重要文件,然后使用重命名为rar.exe的WinRar文件导出数据:

ShellClient使用WinRar压缩数据,然后再过滤

SHELLCLIENT的迭代过程

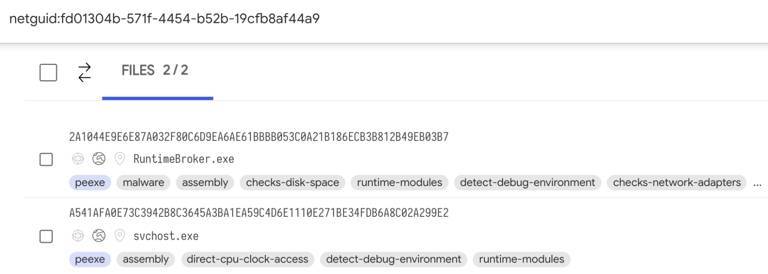

已知的 ShellClient RAT 版本历史时间线

调查过程中出现的一个问题是,恶意软件的使用可以追溯到多久以前。起初,人们认为它是最近才开发出来的,因为没有公开的文件或任何提及它。然而,代码表明我们分析的示例是4.0版本,这意味着应该有几个以前的版本。

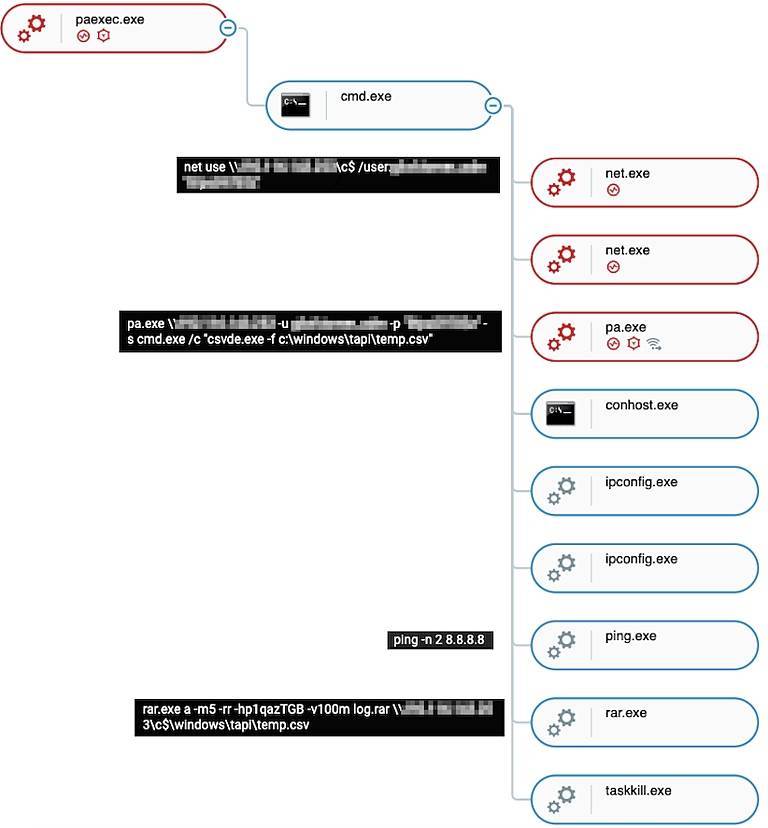

考虑到这一点,调查揭示了在所观察样本的元数据中出现的. net GUID中缺失的链接。在这个唯一标识符的基础上,我们能够发现使用相同 .NET TypeLibID GUID 的旧实例(3.1版,VT链接),这是 Visual Studio 为每个项目生成的唯一 ID——fd01304b-571f-4454-b52b-19cfb8af44a9:

在 ShellClient 的最新版本和旧版本之间共享 .NET TypeLib Id GUID

在此基础上,通过搜索字符串和代码的相似性来查找其他以前版本的ShellClient。这一关键过程证明,至少从2018年11月以来,ShellClient一直在持续开发,这标志着将近三年的开发工作,将恶意软件从一个简单的独立反向shell进化为一个秘密的模块化间谍工具。

在每一次新的恶意软件迭代中,开发者们都添加了新的特性和功能,尝试使用各种逃避协议和方法,例如使用 FTP 客户端和 Dropbox 帐户隐藏在普通网站中此外,从4.0.0及更高版本开始,开发对设计和体系结构进行了重大改变,例如引入模块化设计。

以下是迄今为止发现的变体的摘总结:

已知的 ShellClient RAT 版本演变史

ShellClient 进化一览

最早的变体(2018 年 11 月)

最早追踪到的变体编译于 2018 年 11 月 6 日,并有意命名为 svchost.exe,以使其伪装成合法的 Windows 二进制文件。这种早期的变体在功能上不是很丰富,而且缺乏其后继者所表现出来的复杂性和功能性。本质上,它是一个相当简单的反向shell。

主要特点:

文件名:svchost.exe

文件描述:Windows防御服务

核心功能:简单的基于 websocket 的反向 shell

硬编码的 C2 域:azure.ms-tech[.]us:80

第一版变体(2018 年 11 月)

第二个最古老的变体在初始版本后大约 3 周出现。此变体更为成熟,包含客户端和服务器的功能,包括伪装为 Windows Defender 更新服务的新服务持久性方法。此版本的 ShellClient 还与以下 C2 域通信:azure.ms-tech[.]us:80

主要更新部分包括:

文件描述:Windows 进程的主机进程;

核心功能:

预定义的 C2 命令集;

通过 CMD shell 或 PowerShell 执行任意命令;

客户端和服务器组件;

通过 Windows 服务持久化,伪装成 Windows Defender;

到 C2 发送的数据的 Base64 编码/解码

版本 V2.1(2018 年 12 月)

该版本在第一版变体大约 2 周后编译,该变体保持相同的名称和描述属性,但通过添加各种新功能,包括 FTP 和 Telnet 客户端、AES 加密、自我更新功能等,显示了进一步的开发进展。此版本的 ShellClient 还与以下 C2 域通信:azure.ms-tech[.]us:80

主要变化:

核心功能:

实现 FTP 和 Telnet 客户端;

发送到 C2 的数据的 AES 加密;

自我更新功能;

添加了客户端 ID 和版本控制属性;

扩展的预定义 C2 命令集;

VARIANT V3.1(2019 年 1 月)

该版本在变体2.1 出现大约一个月后编译,V3.1 变体于 2019 年 1 月出现。它在功能方面几乎没有变化。主要区别是从可执行文件中删除了“服务器”组件,以及新的代码混淆和升级的命令菜单。此版本的 ShellClient 还与以下 C2 域通信:azure.ms-tech[.]us:80

主要变化:

核心功能:

删除服务器组件;

命令行参数介绍;

第一次尝试代码混淆;

更多预定义的 C2 命令;

通过 WMI 进行操作系统指纹识别;

VARIANT V4.0.0(2021 年 8 月)

也许ShellClient进化中最大的迭代来自4.0.0版本,其功能已经延续到其后续版本4.0.1中,在该版本中,恶意软件开发者实现了许多更改和改进,添加了新的功能,使用 Costura 打包程序增强了代码混淆和代码保护,并放弃了自2018年以来一直活跃的C2域。

传统的C2通讯方式被Dropbox内置的客户端所取代,利用这个流行的在线平台向ShellClient发送命令,并将窃取的数据存储到指定的Dropbox账户中。这最终使检测变得更加困难,因为网络流量对安全分析人员和大多数安全解决方案来说似乎是合法的。

技术分析

在调查期间,我们努力识别 ShellClient 代码的实例,并确定其来源或与已知攻击者的关系。鉴于在调查时 ShellClient 之前没有记录和未知,并且攻击背后的攻击组织身份尚不清楚,Nocturnus 团队首先试图找到已知的攻击者组织的链接,这些攻击者在过去针对这个行业和受影响的地区。

虽然观察到与已知伊朗攻击组织的一些可能联系,但我们的结论是 MalKamak 是一个新的、独特的恶意组织,具有与其他已知的伊朗攻击组织不同的独特特征。

可能是国家资助的攻击组织

当前的工作假设是,ShellClient是由民族国家支持的攻击者或高级持久威胁(Advanced Persistent threat, APT)创建和维护的。Cybereason分析表明,其是针对一小部分精心挑选的目标进行网络间谍活动。事实证明,自 2018 年以来,在分析或野外发现的样本很少,而商品恶意软件通常可以找到大量的样本。

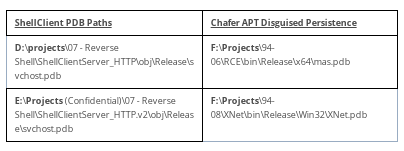

此外,嵌入在某些 ShellClient 样本中的 PDB 路径表明该恶意软件是可能与军事或情报机构操作相关的受限或机密项目的一部分:

E:\Projects (Confidential)\07 - Reverse Shell\ShellClientServer_HTTP.v2\obj\Release\svchost.pdb

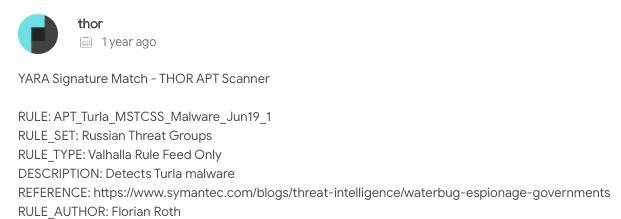

与俄罗斯 TURLA 或 YARA有关联

在检查一些“容易实现的目标”时,首先检查的线索是出现在VirusTotal和ShellClient的一些旧变体中的Yara规则注释。Yara规则命名为APT_Turla_MSTCSS_Malware_Jun19_1:

VirusTotal 中出现的 Yara 规则注释

Nocturnus团队研究了ShellClient恶意软件可能是由俄罗斯APT小组Turla创建的可能性。然而,经过对已知的Turla恶意软件的仔细分析,甚至更具体地说,在Yara规则中引用的赛门铁克报告中指出的那些恶意软件,该团队没有发现任何显著的相似之处或证据,可以将Turla与ShellClient或在攻击调查中观察到的活动联系起来。

与伊朗的联系

鉴于大多数受害者位于中东地区,并考虑到受影响的行业、受攻击组织的独特情况以及与攻击和恶意软件相关的其他特征,该团队还研究了伊朗国家赞助的攻击组织可能是 GhostShell 攻击活动的幕后黑手。

Nocturnus团队将我们的观察结果与之前的活动进行了比较,发现ShellClient与之前报道的伊朗恶意软件和攻击组织之间有一些有趣的相似之处。

根据这些证据,我们估计此操作是由一个名为 MalKamak 的独立攻击组织执行的,该组具有其与其他组不同的独特特征。

尽管如此,我们认为强调各种伊朗攻击组织之间可能存在的联系可能是有益的。目前尚不清楚这种联系是否是这些组织之间直接合作的结果。

这些联系也可以用其他不那么直接的方式来解释,例如,一个为多个威胁行为者编码的网络雇佣兵,也可能是解释这些观察到的重叠部分的一种可能的解释。

来认识一下malkamak:一个新的伊朗攻击组织

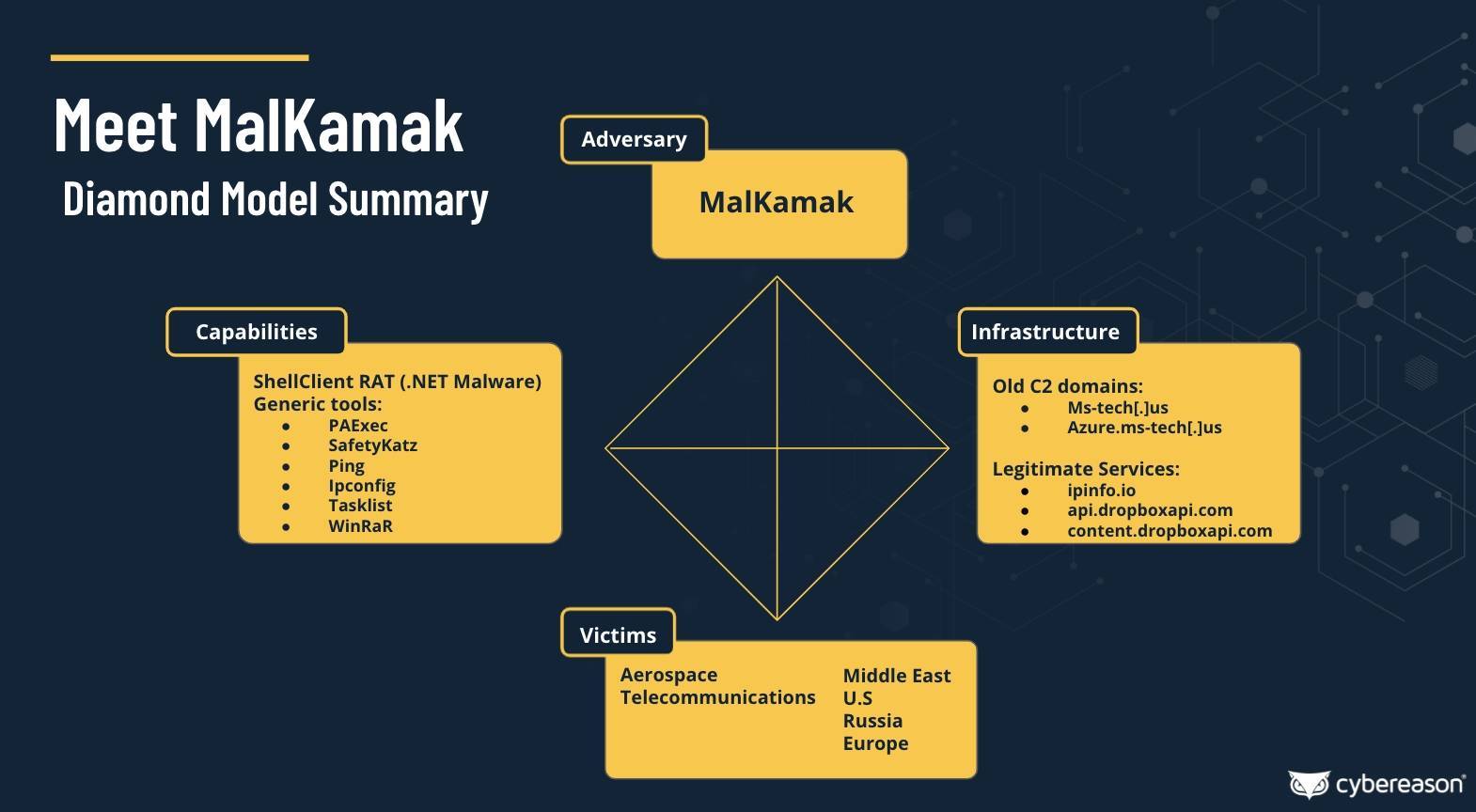

MalKamak 钻石模型总结

使用著名的钻石归因模型,Nocturnus 团队能够确定这些攻击是由一个名为 MalKamak 的新活动组织实施的,该组织也是首次被发现,代表伊朗利益。以下是其主要特征:

原产国:伊朗

活动年限:至少从 2018 年开始

动机:网络间谍

受害者研究:

受影响地区:主要是中东地区,美国、欧洲和俄罗斯也有受害者。

受影响的行业:航空航天和电信

独特的工具:ShellClient(从简单的反向 shell 演变为复杂的 RAT)

通用工具:SafetyKatz、PAExec、ping、ipconfig、tasklist、net 和 WinRAR。

已知基础设施:

2018-2020: ms-tech[.].us

2021: DropBox C2

与之前 CHAFER APT 相关活动的相似之处

在分析过程中,观察到与一个名为Chafer APT(也被称为APT39、ITG07或Remix Kitten)的伊朗攻击组织有一些潜在有趣的联系和相似之处。

该组织至少从2014年开始活跃,与位于德黑兰的Rana Intelligence Computing Company(简称:Rana)有关联,据调查,Rana公司作为伊朗情报和安全部(MOIS)的前线,主要职责为:发起国内和国际黑客活动。其中,APT39等黑客组织正是其落地实施攻击活动的“先锋兵”。对内,Rana通过其本地业务,协助政府监控伊朗公民,持不同政见者、新闻记者、前政府雇员、环保主义者、难民、学生、教授以及任何对当地政权构成威胁的人。对外,Rana不仅能够入侵邻国政府网络,还能入侵旅游、学术和电信等领域国外公司。其目的则是长期为伊朗情报和安全部提供情报支持,以便推进伊朗网络作战的目标。总体而言,Rana的攻击目标锁定在亚洲、非洲、欧洲和北美洲30多个国家的数百个个人及组织,而针对美国,Rana更是通过网络入侵手段攻击了近15家美国旅游公司。众所周知,Chafer APT 会攻击中东以及美国和欧洲的目标。

检查过去的活动,例如在 Bitdefender 的 Chafer APT 报告中分析的活动,该团队注意到与本次调查中的观察结果有趣的重叠,详情见以下部分。

我们目前的评估是,虽然这些重叠很有趣,但它们不足以建立足够确定性的归因。

凭证转储

众所周知,Chafer 使用 SafetyKatz 工具从受感染的终端获取凭据。正如本文前面提到的,有迹象表明这里分析的攻击组织使用了相同的工具。

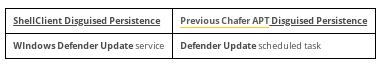

混淆持久性

在这两项调查中,攻击组织通过将恶意软件混淆为受害者系统上与 Windows 相关的合法组件来保持持久性。为了实现这一点,两个操作都使用 Windows Defender 更新名称来掩饰他们的活动:

混淆持久性

PDB证据

与 Agrius APT 相关活动的相似之处

另一个被检查的伊朗攻击组织是一个相对较新的活动组织,称为 Agrius APT。众所周知,该组织主要攻击以色列组织和公司,以勒索软件攻击为幌子进行破坏性活动。

一份关于 Agrius 攻击的报告提到了一个名为 IPsec Helper 的自定义 .NET 后门。虽然 IPsec Helper 后门和 ShellClient 有很大不同,但在编码风格和命名约定上有一些有趣的相似之处,这可能表明这两种恶意软件之间存在联系,并且它们可能是由来自相同或相似团队的开发人员编写的。

这些有趣的代码相似性可能表明 ShellClient 背后也有一个类似的开发人员,或者至少表明有一个人可以访问这两个恶意软件的代码。也就是说,Agrius 进行的 TTP 和攻击似乎与 GhostShell 活动中观察到的 TTP 和攻击非常不同。因此我们得出结论,Agrius 不太可能是这次活动的幕后黑手。

可能的编码风格重叠

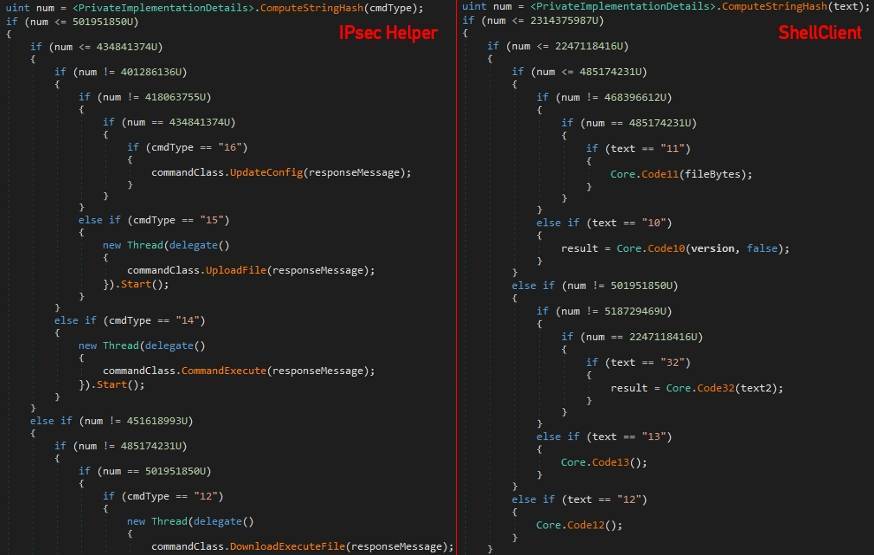

比较IPsec Helper和ShellClient的命令解析功能,可以看到类似的代码结构和逻辑:

PDB证据

与 Agrius APT 相关活动的相似之处

另一个被检测到的伊朗攻击组织是一个相对较新的活动组织,称为 Agrius APT。众所周知,该组织主要攻击以色列的组织和公司为目标,进行勒索软件攻击。

一份关于 Agrius 攻击的报告提到了一个名为 IPsec Helper 的自定义 .NET 后门。虽然 IPsec Helper 后门和 ShellClient 有很大不同,但在编码风格和命名约定上有一些有趣的相似之处,这可能表明这两种恶意软件之间存在联系,并且它们可能是由来自相同或相似团队的开发人员编写的。

这些有趣的代码相似性可能表明 ShellClient 背后也有一个类似的开发人员,或者至少表明有一个人可以访问这两个恶意软件的代码。话虽如此,Agrius 进行的 TTP 和攻击似乎与 GhostShell 活动中观察到的 TTP 和攻击非常不同。因此我们得出结论,Agrius 不太可能是这次活动的幕后黑手。

编码风格可能重叠

比较IPsec Helper和ShellClient的命令解析功能,可以看到类似的代码结构和逻辑:

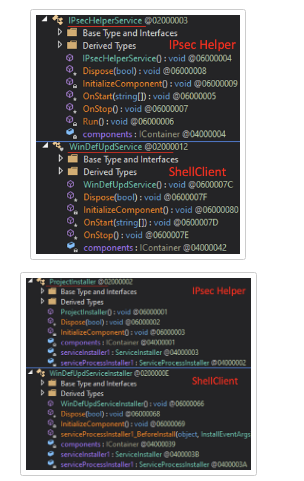

ShellClient 和 IPsec Helper 命名约定之间的相似性

自杀机制

ShellClient 和 IPsec Helper 都在自杀机制中使用 InstallUtil.exe。当 ShellClient 收到自杀命令时,它会执行 InstallUtil.exe 以删除创建的服务并将其自身从受感染的设备中删除。当 IPsec Helper 收到自杀命令时,它会创建并执行名为“remover.bat”的批处理脚本。该脚本使用 InstallUtil.exe 删除为恶意软件创建的服务。

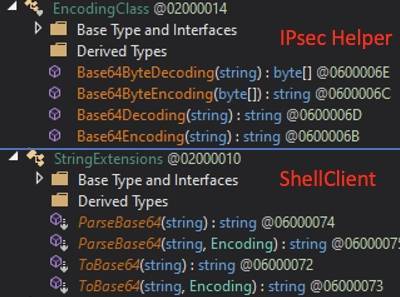

数据解码和加密

ShellClient 和 IPsec Helper 都使用 Base64 和 AES 对发送到 C2 的数据进行编码和加密。此外,这两种恶意软件都有一个单独的类用于 Base64 编码和解码,以及用于 AES 加密和解密:

ShellClient 和 IPsec Helper 数据解码和加密的相似之处

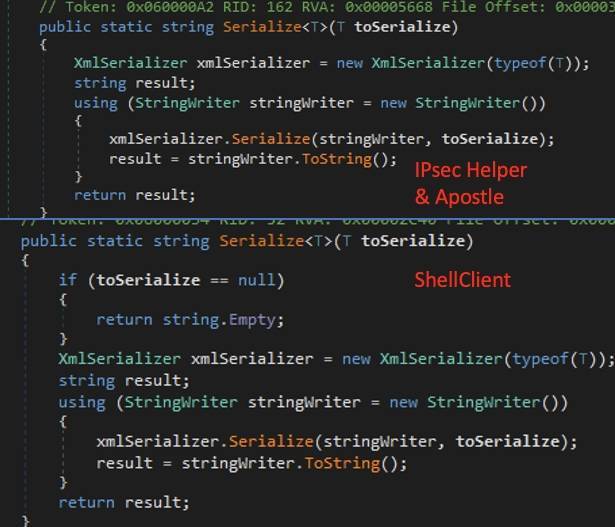

其他类似功能

ShellClient、IPsec Helper 和 Apostle 恶意软件的某些功能非常相似,例如在所有三个恶意软件变体中都可以找到 Serialize 功能。

ShellClient、IPsech Helper 和 Apostle 恶意软件的相似之处

可能的基础设施连接

在这些恶意软件之间确定的另一个有趣的联系是基于 ShellClient azure.ms-tech[.]us 使用的域的过去 IP 地址解析和 IPsec Helper whynooneisthereforoneofthem[.]com 使用的域。这两个域都已解析为 IP 地址 139.162.120.150 和 50.116.17.41。

对过去解析为这些 IP 地址的其他域的进一步检查显示,伊朗 APT 使用了大量恶意域。

总结

Cybereason Nocturnus和 Incident Response Team发现了一种名为 ShellClient 的复杂的新型远程访问木马 (RAT),该木马被用于对主要位于中东的少数航空航天和电信公司进行高度针对性的攻击,美国、俄罗斯和欧洲也出现了受害者。我们目前的评估是,此次攻击是由一个新发现的名为 MalKamak 的伊朗活动组织实施的,该组织至少自 2018 年以来一直活跃。

对 GhostShell 活动的调查还显示,ShellClient 至少可以追溯到 2018 年,并且从那时起一直在不断迭代,同时成功逃避了大多数安全工具地检测。通过研究 ShellClient 开发周期,研究人员发现 ShellClient 是如何随着时间的推移从一个相当简单的反向 shell 演变为一个复杂的 RAT,并且用于促进网络间谍活动,同时一直未被发现。

GhostShell 中观察到的最新 ShellClient 版本遵循滥用基于云的存储服务的趋势,且使用流行的 Dropbox 服务。 ShellClient 的开发者选择放弃他们以前的 C2 域,并使用更简单但更隐蔽的 C2 通道替换恶意软件的命令和控制机制,使用 Dropbox 来窃取被盗数据并向恶意软件发送命令。由于其简单性和与合法网络流量有效融合的能力,这种趋势已越来越多地被许多攻击组织采用。

本文翻译自:https://www.cybereason.com/blog/operation-ghostshell-novel-rat-targets-global-aerospace-and-telecoms-firms如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh