阅读: 33

一、漏洞概述

近日,绿盟科技CERT监测到海康威视发布安全通告,修复了海康威视部分产品中的web模块存在的一个命令注入漏洞,由于对输入参数校验不充分,未经身份验证的攻击者通过构造带有恶意命令的报文发送到受影响设备,可实现远程命令执行。

海康威视是以视频为核心的智能物联网解决方案和大数据服务提供商,业务聚焦于智能物联网、大数据服务和智慧业务,构建开放合作生态,为公共服务领域用户、企事业用户和中小企业用户提供服务,致力于构筑云边融合、物信融合、数智融合的智慧城市和数字化企业。

参考链接:https://www.hikvision.com/cn/support/CybersecurityCenter/SecurityNotices/20210919

二、影响范围

- 易受攻击的网络摄像机固件

| 产品类型 | 影响版本 |

| IPC_E0 | IPC_E0_CN_STD_5.4.6_180112 |

| IPC_E1 | 未知 |

| IPC_E2 | IPC_E2_EN_STD_5.5.52_180620 |

| IPC_E4 | 未知 |

| IPC_E6 | IPCK_E6_EN_STD_5.5.100_200226 |

| IPC_E7 | IPCK_E7_EN_STD_5.5.120_200604 |

| IPC_G3 | IPC_G3_EN_STD_5.5.160_210416 |

| IPC_G5 | IPC_G5_EN_STD_5.5.113_210317 |

| IPC_H1 | IPC_H1_EN_STD_5.4.61_181204 |

| IPC_H5 | IPCP_H5_EN_STD_5.5.85_201120 |

| IPC_H8 | Factory installed firmware mid 2021 |

| IPC_R2 | IPC_R2_EN_STD_V5.4.81_180203 |

- 易受攻击的PTZ 摄像机固件

| 产品类型 | 影响版本 |

| IPD_E7 | IPDEX_E7_EN_STD_5.6.30_210526 |

| IPD_G3 | IPDES_G3_EN_STD_5.5.42_210106 |

| IPD_H5 | IPD_H5_EN_STD_5.5.41_200911 |

| IPD_H7 | IPD_H7_EN_STD_5.5.40_200721 |

| IPD_H8 | IPD_H8_EN_STD_5.7.1_210619 |

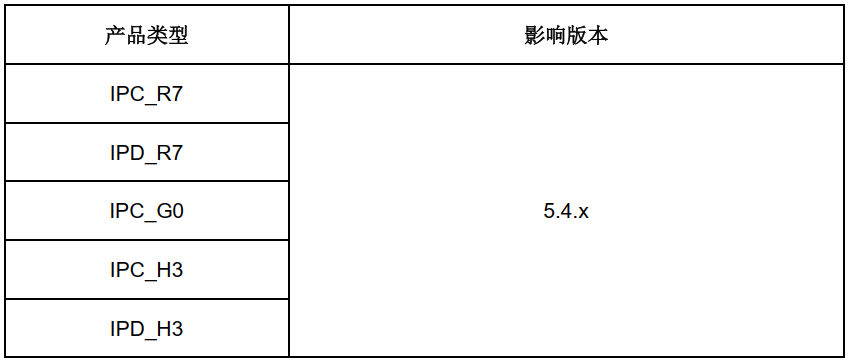

- 易受攻击的旧固件

- OEM固件

三、漏洞防护

目前海康威视官方已发布新版本修复该漏洞,请受影响用户尽快更新进行防护,下载链接:https://www.hikvision.com/cn/support/CybersecurityCenter/SecurityNotices/20210919/

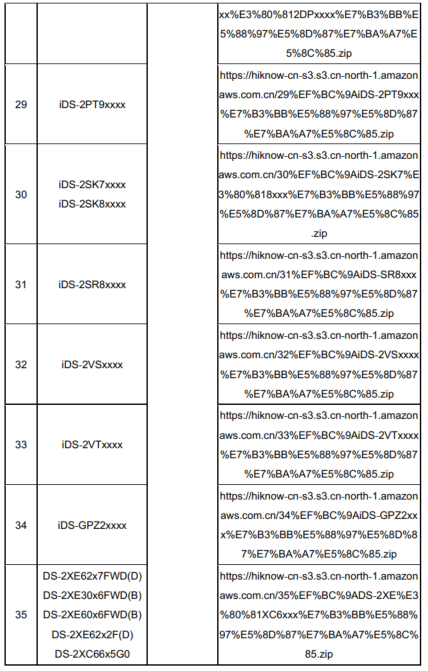

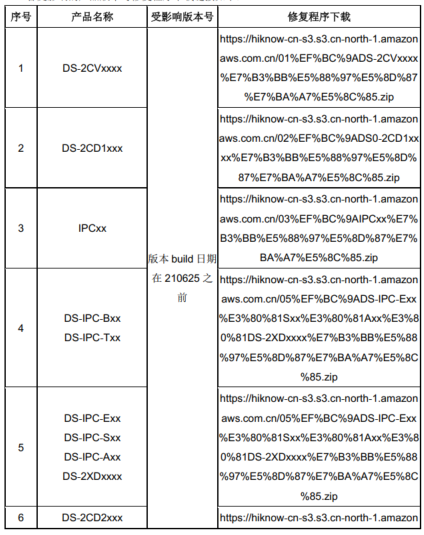

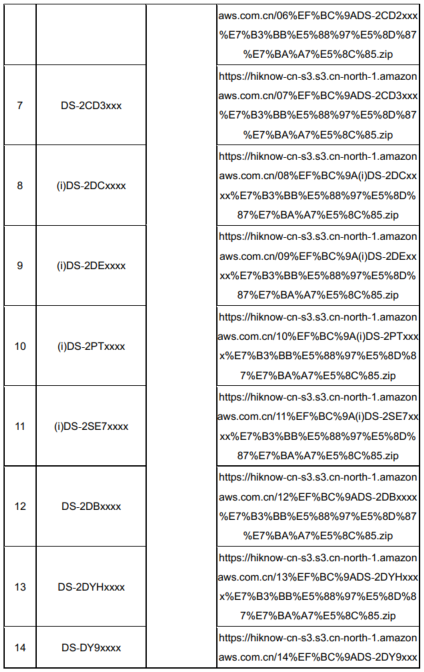

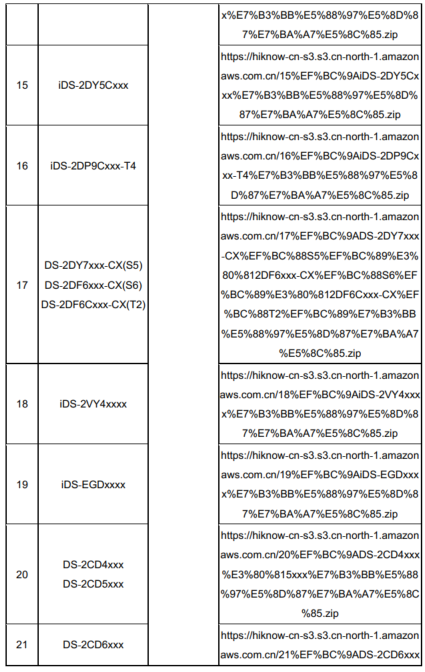

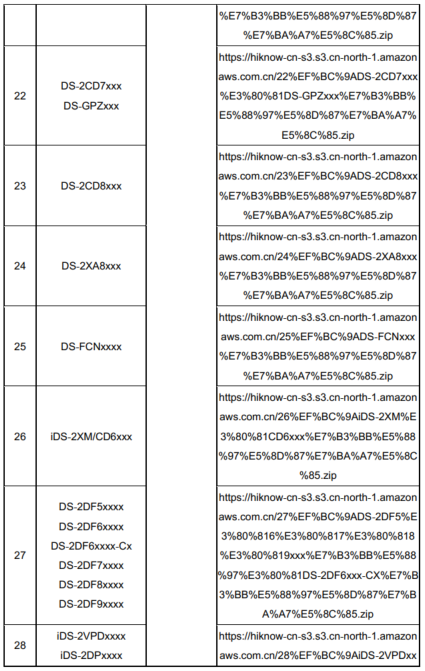

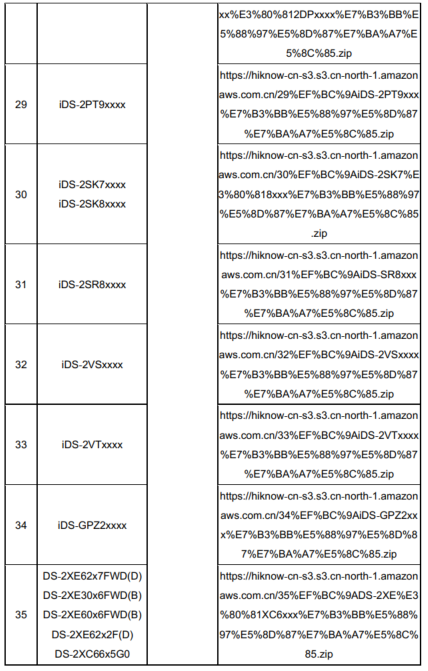

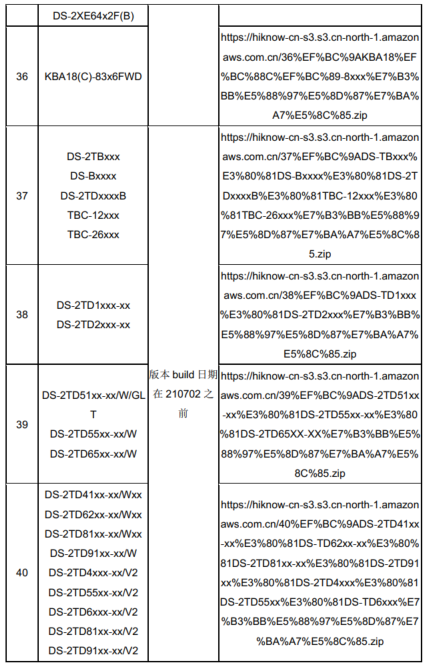

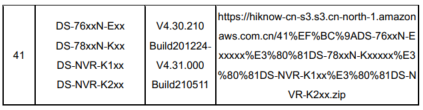

各受影响的产品版本与修复程序下载链接如下:

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。