一年多来,Fortinet公司的产品漏洞百出,去年年底,黑客发布了从易受攻击的Fortinet SSL VPN盗取的5万个凭据的列表,数据泄漏的内容包含针对FortiOS 6.0.0至6.0.4、5.6.3至5.6.7和5.4.6的一系列攻击,该漏洞使攻击者可以从SSL VPN Web门户窃取VPN凭据。此次数据泄漏的内容包括用户名、密码以及包括银行、电信公司和政府机构在内的组织的非屏蔽IP,数据泄漏内容还包括受攻击设备的会话相关信息。随后这些泄露出来的数据在黑客论坛和聊天中广泛流传,数据包高达有7 GB的解压缩数据,存储在36 MB 压缩文件中。今年2月,FortiGuard Labs发布多个安全公告并在1月21日提到了 Fortinet 在产品中修复的多个严重漏洞。其中有些漏洞已在2年前就报告,但最近才在 FortiProxy SSL VPN 版本中才修复。其中值得注意的是存在于 FortiProxy SSL VPN 中的漏洞CVE-2018-13381。远程未认证攻击者可通过一个构造的 POST 请求触发改漏洞。由于FortiProxy 的 SSL VPN 门户中存在一个缓冲区溢出漏洞,因此产品收到较大的特殊构造的 POST 请求时可使其崩溃,从而导致拒绝服务条件。同样,CVE-2018-13383可被滥用于通过 JavaScript 的 HREF 内容属性触发 VPN 中的溢出漏洞。

屋漏偏逢连夜雨,最近Fortinet公司又发布公告,攻击者从 87000 个未打补丁的 Fortinet SSL-VPN 窃取的凭据已被泄漏到网上。不过研究者分析,这个数字实际要大得多。周三,BleepingComputer 报道称,它已与一名攻击者取得联系,该攻击者泄露了近 50 万份 Fortinet VPN 凭据列表,据称这些凭据是去年夏天从已经被感染的设备中获取的。

研究人员分析了这些文件,并报告说其中包含了超过12856台设备的498908名用户的VPN证书。BleepingComputer没有测试这些证书,但表示所有的IP地址都是Fortinet VPN服务器。

根据 Advanced Intel 的分析,这些IP地址是用于全球设备的。如下图所示,共有22500家受害者对象分布在74个国家,其中2959家位于美国。

Fortinet VPN SSL 列表的地理分布

Fortinet没有回应Threatpost或BleepingComputer要求澄清有多少设备被攻击的请求,但该公司确实证实了攻击者利用了FG-IR-18-384 / CVE-2018-13379。早在2019年5月24日,飞塔官方就发布了CVE-2018-13379漏洞的安全公告,但直到当年8月份才有漏洞利用流出,CVE-2018-13379是SSL VPN中的一个目录遍历漏洞,该漏洞源于网络系统或产品未能正确地过滤资源或文件路径中的特殊元素,导致攻击者可利用该漏洞访问受限目录之外的文件。影响范围:FortiOS/5.6.3 ~ 5.6.7、FortiOS/6.0.0 ~ 6.0.4。

使用泄露的 VPN 凭据,攻击者可以执行数据窃取、安装恶意软件和发起勒索软件攻击。

该漏洞最近进入了网络安全和基础设施安全局 (CISA) 的 30 个最容易被利用的漏洞列表,它允许未经身份验证的攻击者使用自定义的 HTTP 资源请求来下载 SSL VPN 门户网站下的系统文件。

Fortinet 在 2019 年 5 月的更新中修复了该漏洞,此后Fortinet一再敦促客户将其设备升级到 FortiOS 5.4.13、5.6.14、6.0.11 或 6.2.8 及更高版本。但即使使用者修复了他们的 VPN,如果他们没有同时重置设备的密码,VPN 仍然可能容易受到攻击。

根据BleepingComputer的说法,Fortinet 凭据泄露的幕后黑手是一个名为 Orange 的攻击者,他是新推出的 RAMP 黑客论坛的管理员和 Babuk 勒索软件操作的上一任运营商。

据报道,Orange在组织内部发生争执后从Babuk分离出来,现在他正在开发新的Groove勒索软件。周二,Orange在RAMP论坛上发布了一篇帖子,其中有一个链接指向一个据称包含数千个Fortinet VPN账户的文件。

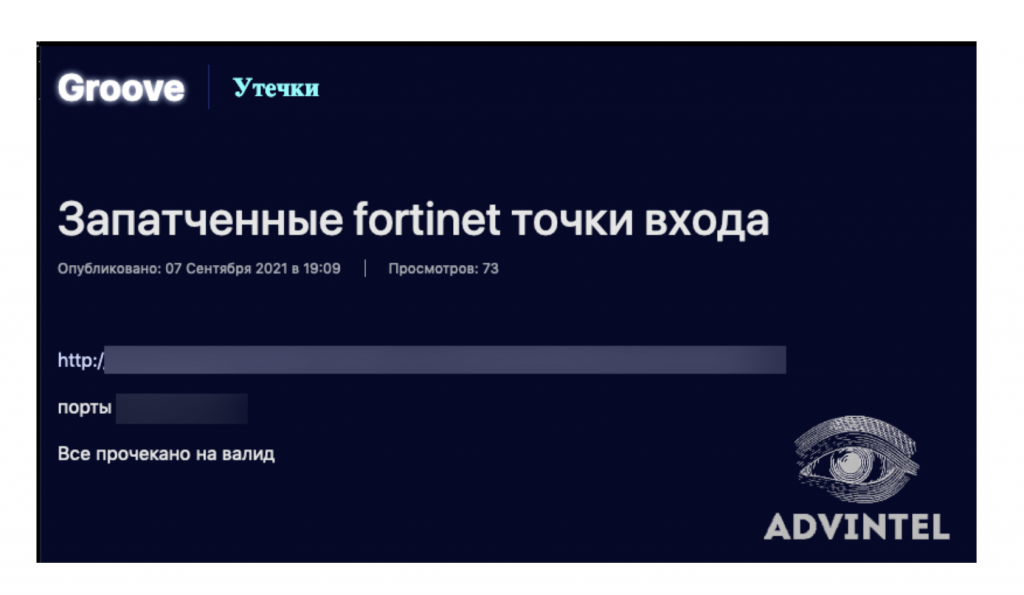

与此同时,Groove 的数据泄露网站上出现了一篇宣传 Fortinet 泄露的帖子。

Groove是一个新的勒索软件组织,从上个月开始就很活跃。它采用数据泄露与威胁相结合的双重勒索模式来发布盗窃的数据。

根据 Intel471 和 McAfee Enterprise Advanced Threat Research (ATR) 的研究人员在 共同撰写的帖子,McAfee Enterprise ATR 表示,它非常有信心地相信 Groove 无论是作为附属组织或分支都与 Babuk 组织有关联。

周二,Groove 团伙的一名成员决定与英特尔高级研究人员进行聊天,让他们了解新的勒索软件组织如何形成以及如何招募运营商的内部信息。正如研究人员 Yelisey Boguslavskiy 和 Anastasia Sentsova 解释的那样,这包括“关于 Babuk、DarkSide 和 BlackMatter 关联的真相,以及关于勒索软件社区内部关系的其他见解”。

根据此次的沟通内容,Groove 代表很可能是一个以“SongBird”为名的攻击者。研究人员将 SongBird 描述为一个众所周知的角色,他是前 Babuk 勒索软件运营商和 RAMP 论坛的创建者,该论坛于 7 月 11 日推出。

下图显示了Advanced Intel翻译的SongBird对该平台的解释:

据Advanced Intel称,RAMP最初是基于前Babuk的数据泄露网站域名,但后来被重新定位到一个新的域名。

据报道,在Babuk的源代码被披露后,SongBird被迫揭开了他们的秘密。源代码在7月份被上传到VirusTotal,使得所有安全供应商都可以使用它。当时还不清楚是如何发生的,不过Advanced Intel周三表示,代码发布是由一个化名为DY-2的攻击者完成的。

不过,该攻击者否认 DarkSide 和 BlackMatter 之间有任何关联,但两种勒索软件共享了相同的源代码,这种情况意味着代码“很可能是从DarkSide的某个分支机构购买的”。

如何保护 VPN

你可以查看 Fortinet 的公告,了解受经常被利用的漏洞影响的版本列表,该漏洞是此次凭据抓取的核心。 Fortinet 对可能运行受影响版本的组织提出以下建议:

1. 禁用所有 VPN(SSL-VPN 或 IPSEC),直到采取以下安全措施;

2. 立即将受影响的设备升级到最新的可用版本,详情如下;

3. 将所有凭据视为潜在的威胁,执行组织范围的密码重置;

4. 实施多因素身份验证,这将有助于减少现在和将来对任何受损凭据的滥用;

5. 通知用户解释密码重置的原因,并域的HIBP等服务。如果密码被其他帐户重复使用,就有可能被用于凭证填充攻击;

本文翻译自:https://threatpost.com/thousands-of-fortinet-vpn-account-credentials-leaked/169348/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh