前言

近期,安全领域讨论的最多的就是《关键信息基础设施安全保护条例》以及9月1日将会一起施行的另一部重要法例《数据安全法》。重要性不言而喻,《条例》明确了关键信息基础设施安全保护中各个责任主体,以及各个角色的职责范围和法律义务。《数据安全法》则明确了以数据为中心、数据安全保护方责任,确认了数据安全分级分类的指导原则。目前,各级公安机关在全国开展公安大数据的建设,除了需要满足上述法规的要求外,也正在积极实践零信任的安全防护理念,进一步增强公安的数据安全。

公安业务在数据层面,从数据接入开始,根据分级分类的标准,对数据进行各类标注,包括数据集、数据表、行、列进行一系列的标记,为上层应用和安全访问控制提供底层支撑。

在应用层面,通过统一访问主体的身份认证,动态的权限控制以及通过工作流的审批和审计管理,能够实现对数据“可用可见、可用不可见、不可用不可见”等的安全措施。

本文基于锐安科技在公安行业所积累的经验优势,介绍了对零信任思想的研究及实践经验,希望可以为公安大数据行业零信任安全建设提供参考。

一、公安行业零信任设计理念

公安行业零信任设计理念主要有四个:

- 系统以身份为中心。零信任的思想从一开始就是设计每一个应用、设备、用户等实体达到唯一的身份,通过研发的认证服务把这些管起来,统一身份化都有唯一的标识。

- 环境感知。结合国内知名厂家的安全能力,在用户登录系统之后,能对用户终端的环境,网络的环境以及用户自身访问的行为进行持续的监测,从而实现身份的认证。

- 动态的权限控制。用户登录系统之后,权限不是一成不变的,可以通过权限服务进行细粒度的权限管理,另外通过环境感知的变化来实现动态权限的管控。

- 严格的业务安全访问控制。用户在安全访问数据的过程中,有很多安全的执行检查点。目前有可信接入检控、可信API/数据检控来实现相关的功能。

二、公安行业零信任设计组成

整个零信任部署的物理逻辑架构:

用户在访问数据的过程中,有很多安全组件,例如环境感知、认证服务、权限服务、可信接入检控、可信API/数据检控。

本文重点介绍认证服务、权限服务配合环境服务是如何实现持续身份认证,和动态权限管控这两方面的实践经验。

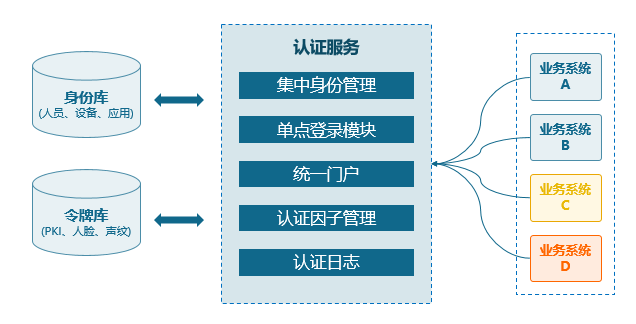

首先介绍的是认证服务。认证服务分以下几个模块:

图1:零信任体系服务架构-以身份为中心

集中身份管理。目前零信任的思想是将系统的人员、设备的利用等统一分配唯一的标识码进行管理。只有注册的用户、合法的用户才能使用系统,合法的设备才能接入网络,合法的应用才能部署。

统一门户。为了方便使用,认证服务也提供了统一的门户。当用户登录系统之后,统一门户可根据用户的身份,将权限范围内应用系统的APP图标展现在统一门户上面。例如用户A,他具有右边A、B、C三个业务系统的访问权限,那么用户在登录系统之后,统一门户会查询这个用户A的权限,然后将A、B、C三个APP图标展现在统一门户上面,提供给用户A访问。用户B,具有A、B、C、D四个业务系统的访问权限,那么B用户在登录系统之后,在统一门户内可看到A、B、C、D四个APP图标。

认证因子管理。为了确保用户登录的安全,系统提供统一认证因子的管理,目前系统已经对接PKI、人脸、声纹、指纹等认证因子,用户可以很方便的组合这些认证因子,来实现用户登录到门户的安全。系统可以很方便的调用人脸或者声纹对用户进行二次安全校验。

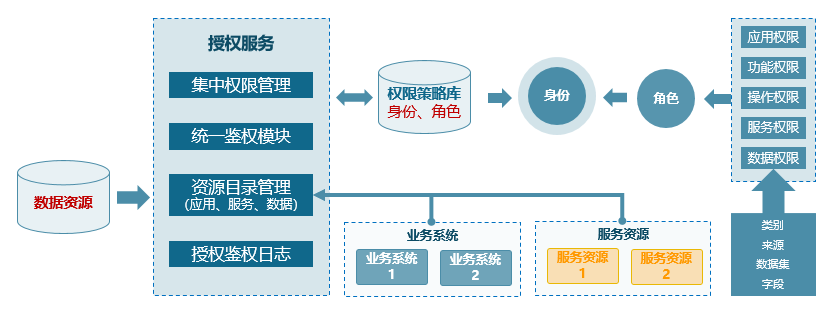

其次是权限服务。权限服务就是能够实现细粒度的权限管控服务。

图2:零信任体系服务架构-细粒度授权

先说说集中权限管理这个模块,这是系统授权的一个核心。通过该模块,可以很方便实现用户的授权管理。该模块有两个属性,一个是身份的属性,一个是角色的属性。身份的属性可以是人,也可以是组织机构(相当于给组织机构所有的人授权,实现批量授权);角色在我们系统里面相当于一个权限的集合,权限的粒度可以管理到应用、服务、功能菜单操作、数据等。尤其是在数据的权限管理,粒度可以细化到数据的类别、来源、数据集、表的行或列,把这些组合的权限赋予到某个角色,这个角色给予某个身份,就可以实现授权的效果。这些身份具体的指向某个人,那么这个人就有访问某个应用的权限,能够使用这个应用的哪几个功能项,这个功能项下面能够使用哪几个功能子菜单,这些菜单能够使用那些服务接口,这些服务接口能够调用查询哪些数据,这样就构成了一个完整的业务流程。

另外,大数据平台提供数据资源目录、业务系统目录以及服务资源目录,方便授权服务进行管理,可以很方便的对这几大类的资源进行排列组合。

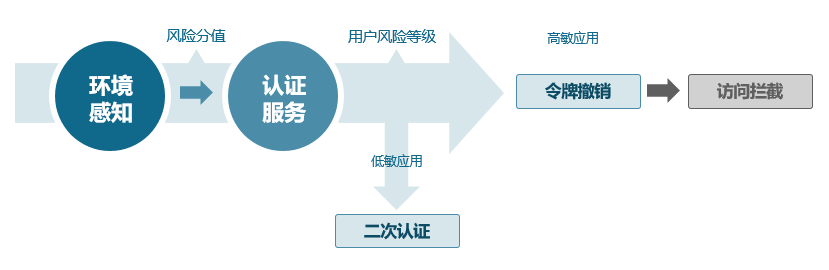

接下来,介绍零信任的持续身份认证是怎么实现的。

图3:零信任体系服务架构-持续身份认证

如前面所述,公安行业零信任一般是与众多安全厂商合作,用户在访问业务系统的过程中,安全厂家提供的环境感知模块对终端、网络环境是持续监测的,根据风险会输出分值提供给认证服务。如果用户使用的设备中了病毒或木马,那么环境感知服务传递给系统的分值就会比较低。认证服务触发两个动作:当用户访问的是低敏应用,触发二次认证,调用人脸,确认是否是本人在访问应用系统;当用户访问的是高敏应用,认证服务会将当前用户令牌撤销,该用户的访问被拦截并暂时取消应用的访问权限。待用户的风险消除后,才能够正常访问系统。

最后,介绍动态授权是怎么实现的。

图4:零信任体系服务架构-动态授权

目前权限服务提供两种授权,第一个是静态的授权,人员根据所属组织机构、职级等可以预置一些权限。

重点分享第二个动态授权是如何实现的。假如用户A,他目前拥有1、2、3、4四个业务系统的访问权限,其中业务系统4是一个高敏的应用,环境感知系统在用户访问系统过程中持续检测环境,把风险分值提供给认证服务,如果当前用户风险分值很低,也就是风险等级很高,那么认证服务通知权限服务,需要做权限变更,调整该用户的应用访问权限,实现动态的变更。当这个用户再次登录,因为权限已经做了变更,在登录后,门户只展示1、2、3业务系统,4业务系统的图标就看不到了。当用户的环境恢复到安全状态的时候,权限服务才会把业务系统4的访问权限重新赋予给用户,用户重新登后,门户就会再次展现4个APP图标。通过以上认证服务、权限服务再结合环境感知服务,可以实现一次完整的用户动态权限的变更。

四、锐安科技零信任实践案例

锐安科技是大数据产品与网络安全服务的提供商,在公安大数据的建设过程中,为保护数据和应用的安全做了很多工作。在实际建设当中锐安科技除实现部标要求外,也根据当地的实际情况,结合大数据建设的需求对系统功能做了适当的定制,以便更好的发挥零信任安全的效果。目前,锐安科技零信任体系建设已在多个省公安厅、市局部署并应用。

最后,锐安科技也将积极联合各安全厂家形成安全生态联盟,共同推动零信任在公安等各行业的应用,为大数据的安全保驾护航。

如有侵权请联系:admin#unsafe.sh