埃森哲发送了一份内部备忘录,确认攻击者在7月30日的“事件”中窃取了客户信息和工作材料。

CyberScoop报告称,该备忘录淡化了勒索软件攻击的影响。该媒体引用了埃森哲的内部备忘录:“虽然肇事者能够获得某些涉及少数客户的文件和我们为客户准备的某些工作材料,但这些信息都不是高度敏感的。”Threatpost已致电希望埃森哲对CyberScoop的报告发表评论。

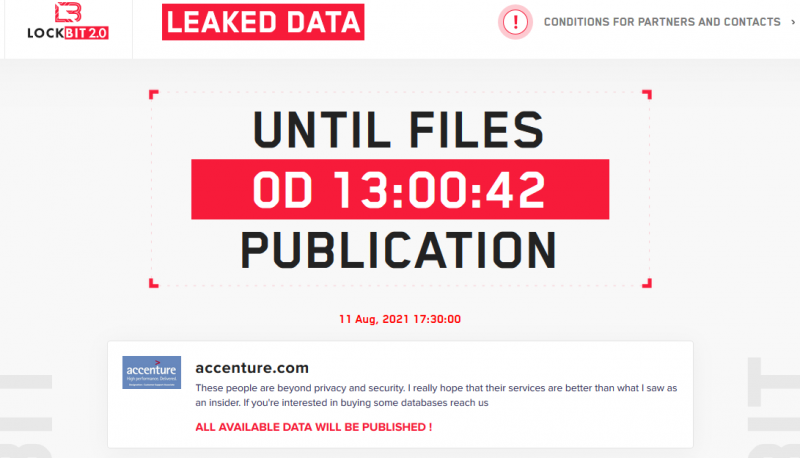

本周早些时候,LockBit勒索软件即服务(RaaS)团伙公布了埃森哲(Accenture)的名字和标识,该公司现已被证实是最新的受害者之一。埃森哲是一家全球商业咨询公司,掌握着一些世界上最大、最有影响力的公司的内部信息。

埃森哲的客户包括《财富》中91家全球100强企业和超过四分之三的全球500强企业。根据其2020年年度报告,其中包括电子商务巨头阿里巴巴、思科和谷歌。埃森哲市值约443亿美元,是全球最大的科技咨询公司之一,在50个国家/地区拥有约569,000名员工。

在一篇发布在暗网的帖子中,LockBit上传了埃森哲数据库以供出售,同时还对埃森哲岌岌可危的安全进行了必要的抨击。

“这些人无视了了隐私和安全。我真的希望他们的服务比我这个内部人员看到的要做得更好。如果您有兴趣购买这些数据库,请联系我们。”

—LockBit 网站帖子。

据安全事务部称,在支付赎金的时限结束的时候,泄漏站点显示了一个名为W1的文件夹,其中包含据称从公司窃取的PDF文档集合。LockBit运营商声称已获得埃森哲网络的访问权限,并准备在格林威治标准时间17:30:00泄露从埃森哲服务器上窃取的文件。

在美国东部时间周三上午晚些时候,这一消息成为头条新闻,此前CNBC记者Eamon Javers在推特上发布了关于该团伙声称将在未来几个小时内发布数据并愿意向感兴趣的各方出售埃森哲内部信息的消息。

CNBC获悉,一个使用Lockbit Ransomware的黑客组织表示,他们已经入侵了咨询公司埃森哲,并将在几个小时内发布数据。他们还提出向感兴趣的各方出售埃森哲内部信息。

幸运的是有备份

埃森哲证实:“是的,我们被攻击了,但现在问题不大。通过我们的安全控制和协议,我们在我们的一个环境中发现了不正常活动。我们立即控制了此事件并隔离了受影响的服务器。”“同时我们从备份中完全恢复了受影响的系统,对埃森哲的运营或我们客户的系统不会有任何影响。”

据BleepingComputer称,威胁要发布埃森哲数据(据称在最近的一次网络攻击中被盗)的组织被称为LockBit 2.0。

正如Cybereason的Tony Bradley在周三的帖子中所解释的那样,LockBit团伙类似于它的勒索软件即服务(RaaS)兄弟公司DarkSide和REvil。LockBit使用附属模式出租其勒索软件平台,从由此产生的任何赎金中抽取一部分。

布拉德利指出,在DarkSide和REvil两家公司关闭运营后,LockBit团伙显然正在疯狂招聘。

本周早些时候,澳大利亚政府警告LockBit 2.0勒索软件攻击升级,此前有人看到该团伙大肆搜罗他们计划攻击的那些公司的内部人员,以数百万美元作为奖励。

内部人员?

Cyble研究人员在推文中表示,这可能是内部人员所导致的。“我们知道#LockBit #threatactor一直在雇用企业员工以来访问他们目标公司的网络,”该公司在推特上写道,同时还附有一个时钟,它在计时埃森哲还剩多少时间来支付赎金。

潜在的内部威胁?我们知道#LockBit #threatactor一直在雇佣企业员工来访问他们目标公司的网络。#ransomware #cyber #cybersecurity #infosec #accenture pic.twitter.com/ZierqRVIjj

— Cyble(@AuCyble)2021年8月11日

在Cyble研究团队看到的对话中,LockBit勒索软件团伙声称已从埃森哲窃取了6TB的数据,要求其支付5000万美元(约3.2亿人民币)的赎金。这伙威胁分子称已通过公司“内部人员”访问了埃森哲的网络,并且这些内部人员“仍在那里工作”,尽管Cyble称这“不太可能”。

熟悉此次攻击的消息人士告诉 BleepingComputer,埃森哲向至少一家计算机电话集成(CTI)供应商证实遭到了勒索软件攻击,并且正在通知更多客户。根据威胁情报公司Hudson Rock的一条推文,埃森哲有2500台属于员工和合作伙伴的计算机已中招,埃森哲也确实在暗示“这些信息肯定被威胁行为者使用了”。

在上周发布的安全警报中,澳大利亚网络安全中心(ACSC)警告称,针对澳大利亚组织的LockBit 2.0勒索软件攻击从上个月开始上升.

警报称:“此活动发生在多个行业领域。”“受害者收到了支付赎金的要求。除了数据加密之外,受害者还收到了将公布事件期间被盗数据的威胁。”

ACSC指出(PDF),最近观察到LockBit威胁参与者积极利用Fortinet FortiOS和FortiProxy产品中的现有漏洞(CVE-2018-13379),以获得对特定受害者网络的初始访问权限。该漏洞是SSL VPN中的一个路径遍历缺陷,多年来已被多次攻击利用:

4月,联邦调查局和网络安全和基础设施安全局(CISA)警告说,APT民族国家行为者正在积极利用它在网络中站稳脚跟,然后再进行横向移动和侦察等。

已知漏洞被利用?

第三方风险管理公司Shared Assessments的副总裁Ron Bradley周三向Threatpost表示,埃森哲事件是关于“业务弹性和业务连续性之间差异的一个典型例子。业务弹性就像在拳击比赛中,您受到了身体的打击,但可以继续战斗。业务连续性则是在运营停止或严重受损并且您必须付出巨大努力才能恢复时发挥作用。

布拉德利继续说道:“埃森哲的这个特殊例子很有趣,因为它是一个已知/公开的漏洞。”“它强调了确保及时正确修补系统的重要性。埃森哲有能力管理可能被盗数据的影响,这将是许多企业未来的重要一课。”

网络安全公司Vectra的总裁兼首席执行官Hitesh Sheth表示,所有企业都应该预料到这样的攻击,尤其是一家与这么多公司有联系的全球咨询公司。

“最初的报告表明,埃森哲制定了数据备份协议,并迅速采取行动隔离受影响的服务器。”“现在让第三方观察者评估损失还为时过早。然而,这又一次提醒企业检查其供应商、合作伙伴和提供商的安全标准。每个企业都应该预料到这样的攻击——也许尤其是一家与许多其他公司有联系的全球咨询公司。重要的是您如何预测、计划和从攻击中恢复。”

本文翻译自:https://threatpost.com/accenture-lockbit-ransomware-attack/168594/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh