在渗透测试中,信息收集是第一步,也是至关重要的一步。信息收集可以让我们对目标的整体有大概的了解,从而选择出较为薄弱的方向进行进一步渗透。

本文从ip收集、端口扫描、子域收集、web技术确认、url收集等五个方面来进行对信息收集进行详细说明。

ip收集

随着内容分发网络(CDN)的大量应用,对渗透测试造成了进一步的困难,而收集ip既能扩大渗透范围又有可能找出CDN后真正的服务器。

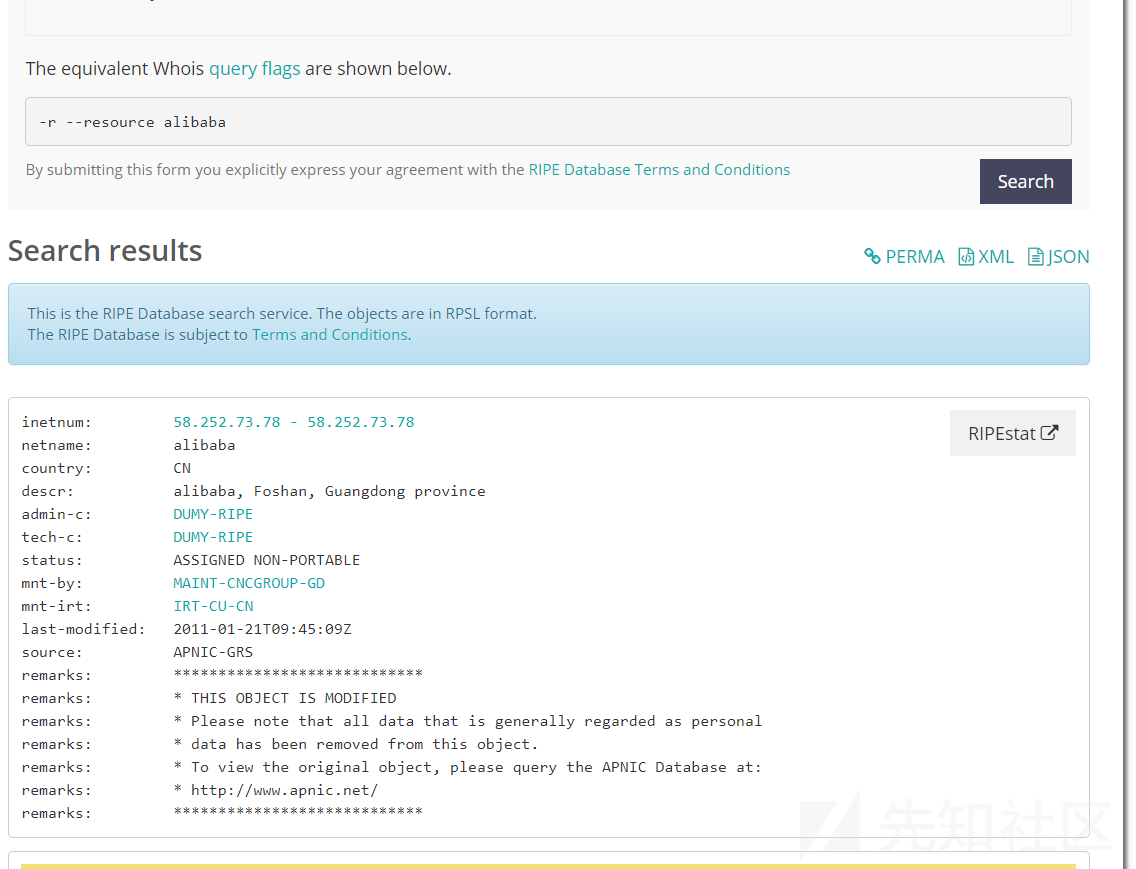

https://apps.db.ripe.net/收集了全球大量ipv4、ipv6信息及其所对应的组织,以下以阿里为例:

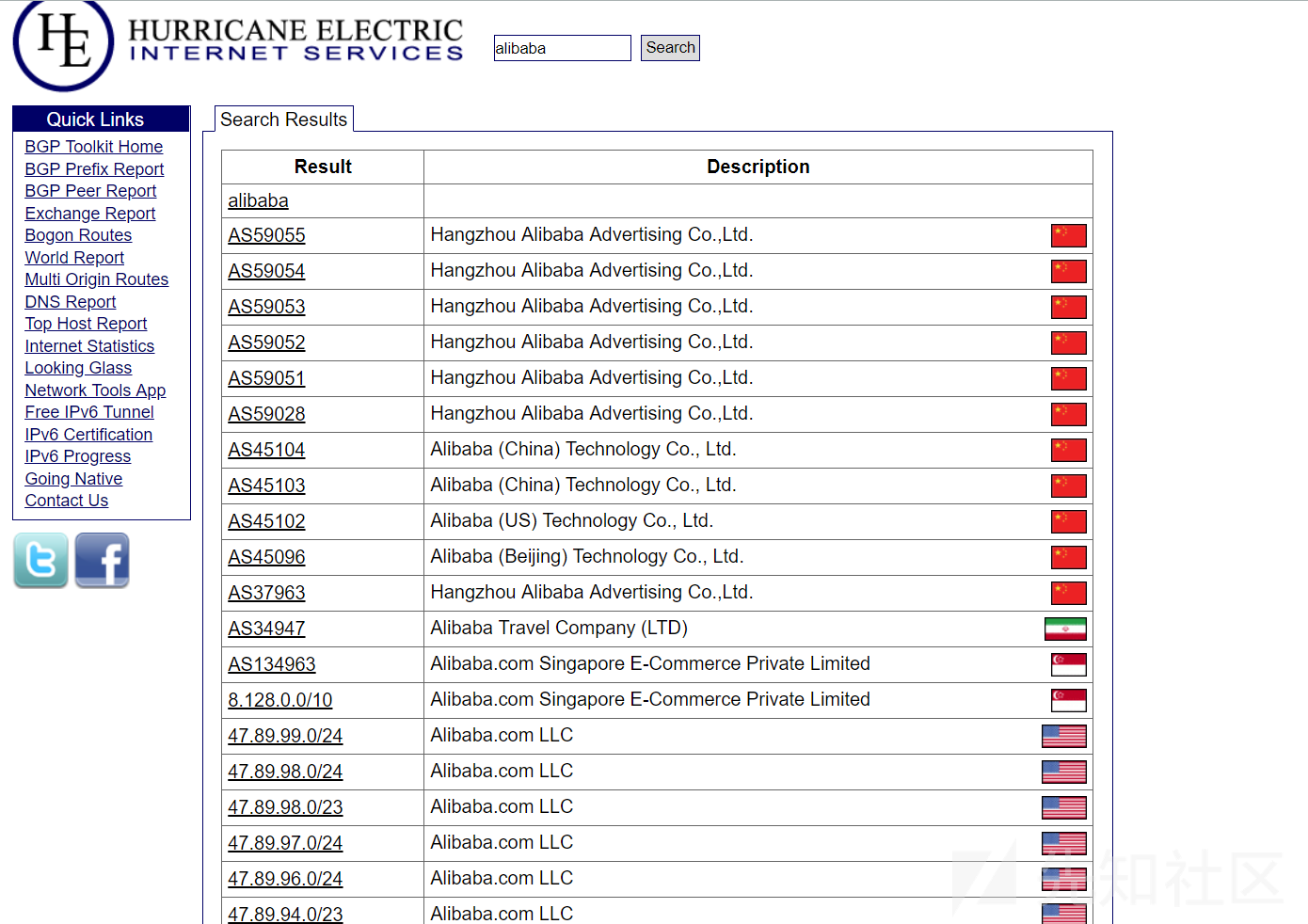

https://bgp.he.net是另一个有关ip及其公司的网站

我们可以通过这两个网址得到大量公司的有关ip。

ip扫描

提到ip扫描,我们就自然而然的想到了nmap,nmap是一款功能全面的网络安全发现和安全审计的网络安全工具,但是用于大量ip、大量端口就明显速度堪忧。

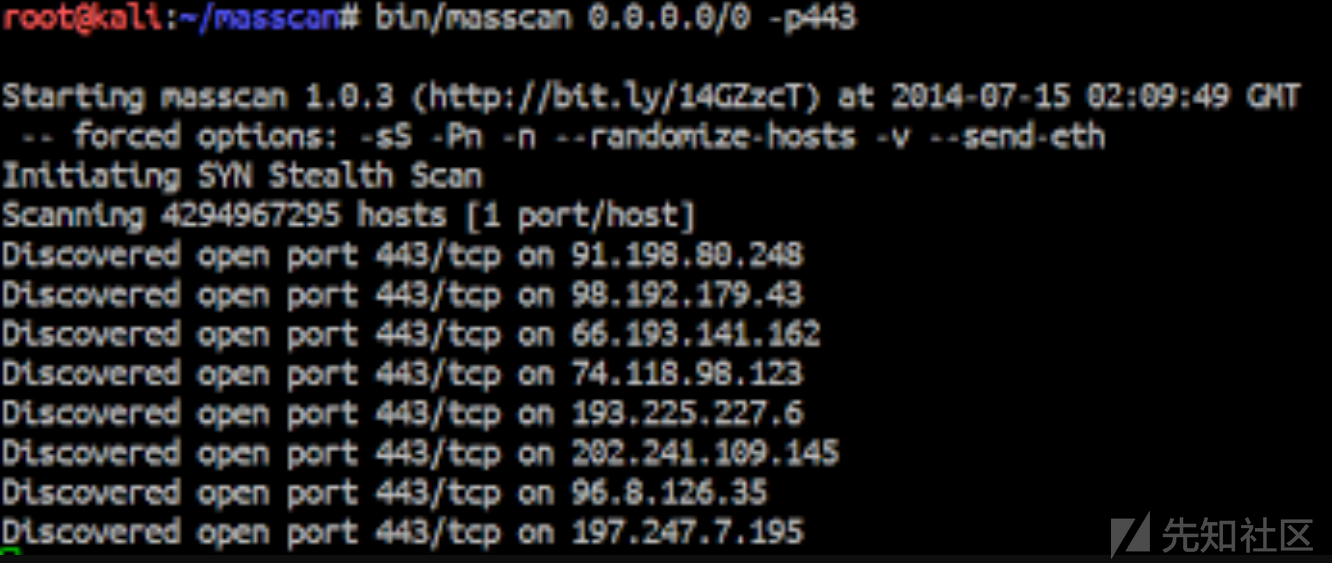

我们不得不提到masscan这款工具,号称6分钟扫遍全网,每秒可发出千万级别个数的包。

官方文档就给出了这样一条命令:

masscan 0.0.0.0/0 -p0-65535

github: https://github.com/robertdavidgraham/masscan

子域收集

收集

| 工具 | 功能 | 优点 |

|---|---|---|

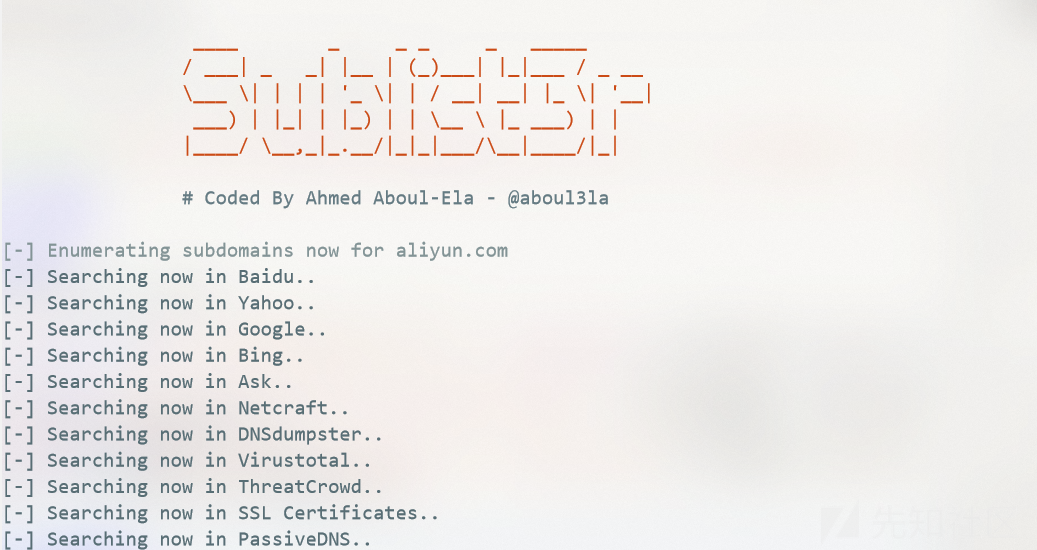

| sublist3r | 支持搜索引擎检索、dns缓存、爆破等 | |

| massdns | 支持搜索引擎检索、dns缓存、爆破等 | 枚举超快,比其他两款快几十倍 |

| subfinder | 支持搜索引擎检索、dns缓存、爆破等 | 在线检索比较全面,当然得配置各种api |

子域批量访问(可视化)

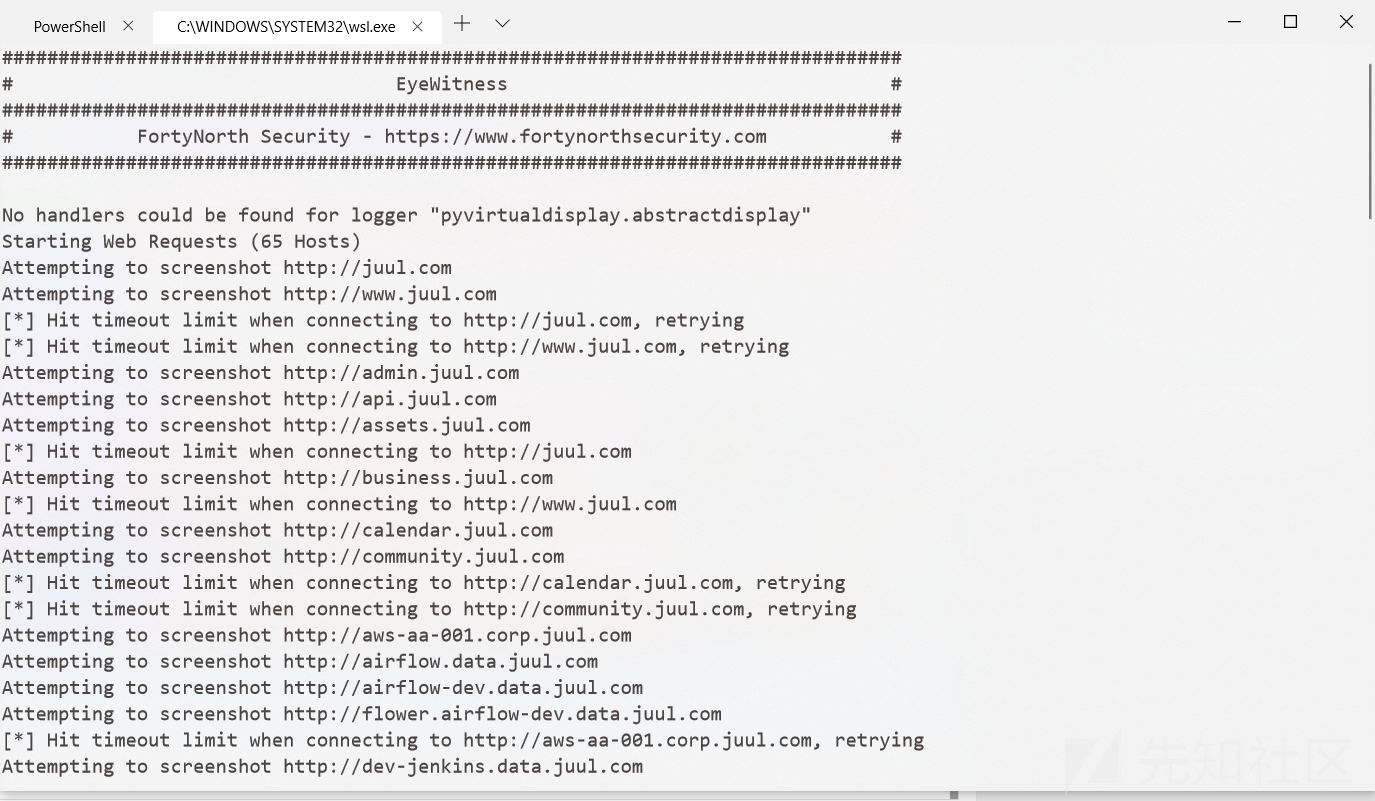

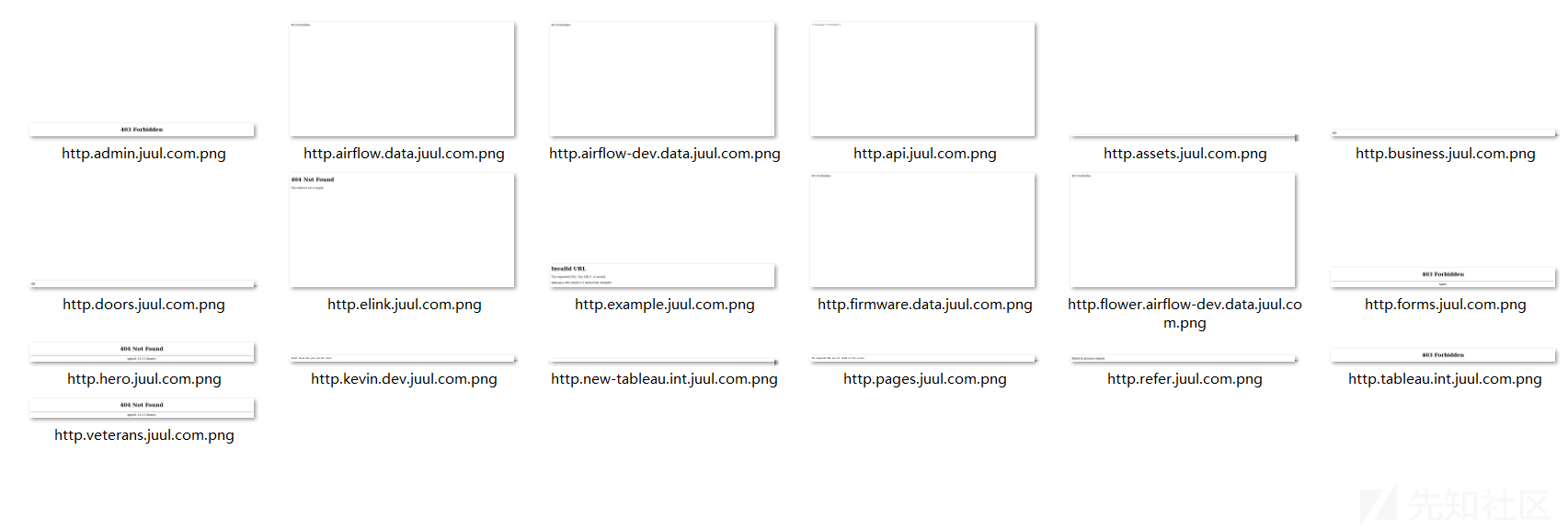

- EyeWitness旨在获取网站的屏幕截图,提供一些服务器标头信息,并在可能的情况下识别默认凭据。支持html格式,方便找出有弱点的子域

- waybackpack 使用已知域上的url路径,在其他子域上进行爆破,有时会有意想不到的收获。

web技术确认

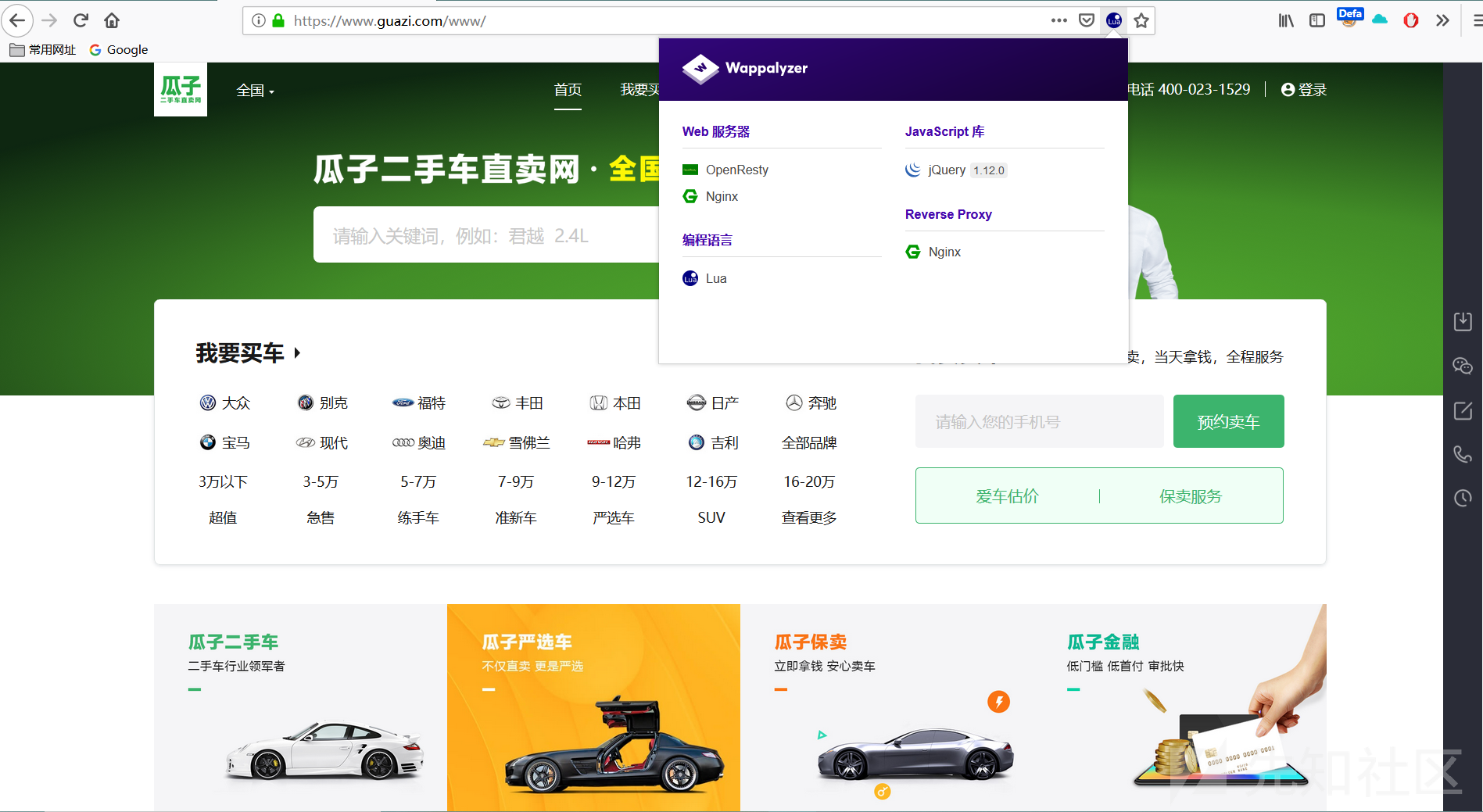

- 浏览器插件----

wappalyzer

firefox: https://addons.mozilla.org/firefox/addon/wappalyzer/

chrome: https://chrome.google.com/webstore/detail/wappalyzer/gppongmhjkpfnbhagpmjfkannfbllamg

url收集

wfuzz不仅仅是一个web扫描器,Wfuzz是一个为暴力破解Web应用程序而设计的工具,它可以用于查找未链接的资源(目录,servlet,脚本等),暴力GET和POST参数以检查不同类型的注入(SQL,XSS,LDAP等),强力表单参数(用户/密码),Fuzzing等。

gobuster 是一款用go写的目录、文件、dns、Vhost爆破工具,在爆破方面有着不俗的效率。

- SecLists是在安全评估期间使用的多种类型的列表的集合。列表类型包括用户名,密码,URL,敏感数据模式,模糊测试负载,Webshell等等。模糊测试中有这些字典基本就足够了。

如有侵权请联系:admin#unsafe.sh