加密货币挖掘

根据之前总结的网络监测,研究人员看到研究人员的“Raccoon Stealer”样本下载了两个额外的有效载荷。第一个是加密货币挖掘工具,由本示例中从f0473248.xsph.ru/ApplicationFrameHost.exe下载的加载程序Raccoon Stealer安装。

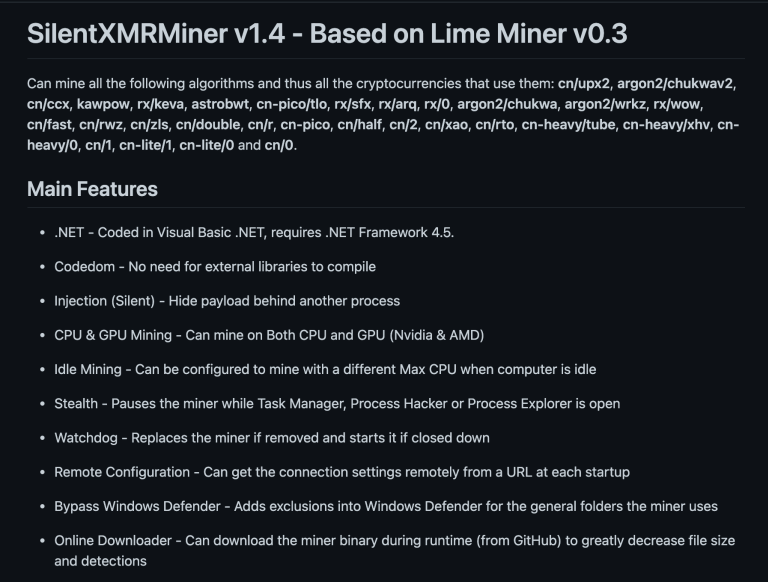

代码本身是基于SilentXMRMiner,用Visual Basic .NET编写:

SilentXMRMiner Github页面宣传了它的防御、逃避和持久化功能

挖矿程序的配置允许攻击者通过图形界面确定它挖掘的加密货币类型、它连接的矿池和钱包地址。生成的挖矿程序配置被打包作为有效载荷传播,Raccoon允许其用户通过基于Tor的网络界面部署此类有效载荷。

SilentXMRMiner配置构建器的屏幕截图

挖矿程序的.NET 代码是用基于de4dot分析的Crypto Obfuscator来混淆的,Crypto Obfuscator是一款功能强大且易于使用的产品,可用于.Net软件的代码保护,部署和优化。代码和知识产权保护,加密混淆器使用高级代码保护和混淆技术,以防止黑客,黑客或竞争对手对您的程序集进行逆向工程,反编译或反汇编。改进和简化的部署,加密混淆器可以将所有从属程序集和任何其他程序集集成到一个主程序集中。 它还可以对它们进行加密和压缩,以提高保护水平并减小部署规模。加密混淆器通过消除各种不必要和冗余的信息来优化.Net程序集的性能。 它还将压缩程序集资源和任何从属程序集,以显着减小软件的总大小。 最后,它还会执行某些代码级别的优化,以提高软件的运行时性能。它的行为方式如下:

检查运行的进程:如果挖矿程序的另一个副本已经在运行,它将终止执行;

自我复制到%TEMP%\RtkAudUService64.exe;

添加“HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run”注册表项以实现持久性;

执行 %TEMP%\RtkAudUService64.exe;

新的实例运行合法版本的File Explorer可执行文件(Explorer .exe),并通过RunPE方法将挖矿程序代码注入到该进程中,用挖矿程序代码替换Explorer .exe内存中的代码。

Raccoon Stealer示例的执行流程

执行RunPE“process hollowing.”的代码块

挖矿程序的配置被加载程序以参数的形式传递给被process hollowing处理的进程(如图中进程流程图左上方的“explorer.exe”进程所示),配置参数包括挖矿币的类型、要连接的挖矿池的URL,以及由挖矿程序构建器配置的其他设置:

研究人员发现了该活动使用的两个钱包,均用于 门罗币,第一个在其生命周期内支付了 10.04 门罗币:

第二个支付了4个门罗币

这相当于大约2900美元

对挖矿程序进行Clipper化处理

挖矿程序显然不是Raccoon Stealer源域中唯一的第二阶段有效载荷(f0473248.xsph.ru),VirusTotal的记录显示,该领域在2020年10月至2021年4月期间传播了18个有效载荷,这段时间内进行了大部分调查,并且该活动处于活跃状态。

虽然许多都是研究人员上面评估的挖矿程序的变体,但其他有效载荷提供了一个名为QuilClipper的“clipper”恶意软件。这种信息窃取恶意软件劫持加密货币,将它们导向恶意软件的运营商。

Raccoon Stealer提供的初始载荷是一个加载程序,用 .NET 编写,经过大量混淆和打包。对解压样本的静态分析表明,加载程序包含3个主要组件:一个加密的有效载荷、一个用于逃避分析的反虚拟机模块,以及一个 RunPE 模块,用于执行与 Raccoon Stealer 本身用来执行的相同类型的process hollowing。

用于将 Clipper 恶意软件加载到内存中的 RunPE 模块可以从五个不同的可执行文件中进行选择以运行并替换为恶意软件代码,加载程序的加密有效载荷是QuilClipper本身。

编译后的 AutoIT 可执行文件 QuilClipper 自 2018 年以来一直在积极使用,首先发布在 darkwebs.ws(目前已关闭)上,clipper 恶意软件的源代码在地下论坛上泄露。虽然 QuilClipper 的原开发者是俄语使用者,他在论坛和代码中使用昵称“nzx”,但 QuilClipper 的这个示例包含不同的作者昵称:MickeyMF。

QuilClipper 通过持续监控它感染的 Windows 设备的系统剪贴板来窃取加密货币和 Steam 交易,通过正则表达式矩阵运行剪贴板内容来识别加密货币钱包地址和 Steam 交易报价,以识别它们:

研究人员能够提取此 QuilClipper 活动中使用的加密货币钱包的完整列表:

通过检查活动中使用的比特币钱包地址,研究人员可以看到每个人的余额详细信息。第一个(上面标记为btc)有大约5000美元的余额,第二个价值约 2500 美元。以太坊钱包包含2.792996354 ETH ——相当于大约6700美元。

Raccoon / QuilClipper连接

在 Virustotal 上分析与 .Net loader 和 clipper 类似的样本时,研究人员发现更多样本托管在域 bbhmnn778.fun 上。一些 .NET 加载程序是 Raccoon Stealer,QuilClipper 和 Raccoon 示例都使用我们在最初的 Raccoon 示例中找到的 Raccoon Telegram 频道:telete.in/jbitchsucks。调查这些文件并搜索它们的文件名,研究人员发现了一个宣传 Raccoon Stealer 和 QuilClipper 的 YouTube 频道。

“Black Rabbit”——一个宣传 Raccoon Stealer 和 QuilClipper 的 YouTube 频道(现在已经被删除)

在宣传 QuilClipper 的视频中,引用了相同的攻击者昵称 (MickeyMF)。

Raccoon Stealer的基础设施

为了更好地了解Raccoon Stealer的第二阶段部署基础设施,研究人员检查了连接到根域xsph.ru的其他子域。在xsph.ru下有超过60个子域名的记录,其中21个在所有这些域名中都是通过俄罗斯主机提供商SprintHost.ru注册的,并通过该公司的域名服务进行管理。但目前没有与这些域关联的主机,而且域注册本身在2021年7月底到期。

许多子域遵循与研究人员的Raccoon Stealer示例中使用的子域相同的命名模式,而其他子域显然保留用于其他任务,包括钓鱼(例如名为“wellsfargosecurecloud”和“chaseonlinesecure”的子域)。Sophos对子域名的监测显示,至少在去年,它经常被用作网络钓鱼活动的一部分。用于服务这些子域名的主机已经托管在位于圣彼得堡的SprintHost基础设施上的各种共享IP地址上,他们还与其他恶意软件下载有关联。

研究人员查看了过去六个月与 Raccoon 基础设施相关的其他域,Marina Grodovich 的名字经常出现在 Raccoon Stealer 域的注册中。该名称与自 2020 年 9 月以来在 Raccoon Stealer 攻击中使用的总共 94 个域相关联。

DomainTools的截图显示了一些与组织名称绑定的94个域名,用于注册Raccoon Stealer命令和控制网关域

许多托管有效载荷下载的第二阶段域都绑定到一个用于注册它们的Gmail地址,例如Youtube上演示的Raccoon使用aun3xk17k.space下载QuilClipper。

该地址用于注册“黑客”社区以及各种合法网站,如 Linkedin、Dropbox 和 Bitly

自定义攻击服务的趋势

这场浣熊窃贼活动表明了犯罪活动的工业化程度。使用一系列付费服务——投放程序即服务来部署 Raccoon,除了窃取程序即服务 Raccoon 本身,以及可能是所有底层恶意软件托管即服务的东西这些组件,Raccoon活动的幕后攻击者能够轻松做到:

◼部署恶意软件;

◼窃取 cookie 和凭据;

◼在犯罪市场上出售那些被盗的凭证;

◼窃取价值约 13200 美元的加密货币,并使用受害者的计算资源在 6 个月内再挖掘2900 美元的加密货币;

为了获得回报,攻击者在此期间向Raccoon Stealer的运营商支付了大约1200美元,外加50美元的恶意软件构建费——大约是收益的10%,再加上传播程序的成本。正是这些经济因素使得这类网络犯罪如此具有吸引力和危害性。它增加了数十或数百个独立的Raccoon攻击者,为Raccoon的开发人员和许多其他支持恶意服务提供商提供了大额回报,使他们能够继续改进和扩大他们的犯罪服务。

本文翻译自:https://news.sophos.com/en-us/2021/08/03/trash-panda-as-a-service-raccoon-stealer-steals-cookies-cryptocoins-and-more/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh