一周情报摘要

金融威胁情报

Cinobi 银行木马针对加密货币交易所用户展开攻击

“币圈”最大迷惑行为:超6.1亿美元加密货币在被劫持后,部分陆续退回账户

政府威胁情报

变革运动:Cyberpartisans 组织窃取白俄罗斯内政部和警察局数据

能源威胁情报

国家能源局发布关于开展可再生能源发电项目开发建设按月调度的通知

国家能源局综合司关于开展电力中长期交易市场秩序专项监管工作的通知

工控威胁情报

350亿台物联网设备受硬件随机数生成器(RNG)中的漏洞影响

Buffalo 和 Arcadyan 路由器被曝存在多个安全漏洞

流行威胁情报

FlyTrap 恶意软件入侵了数千个 FaceBook 账户

新加坡电信公司数据遭到泄露,5万多名客户受到影响

高级威胁情报

APT29—觊觎全球情报的国家级黑客组织(中)

疑似伊朗威胁组织 ITG18 部署 Android 后门展开攻击活动

漏洞情报

Adobe 发布更新修复29个漏洞

亚马逊电子阅读器被曝存在安全漏洞

勒索专题

全球财富500强咨询公司埃森哲遭受勒索软件攻击

游戏开发商 Crytek 确认遭到 Egregor 勒索软件攻击

钓鱼专题

攻击者在钓鱼活动中使用新的技术进行防御规避

注:本期周报仅精选16篇发布,如果您想获取完整版周报(22篇),可关注“微步在线研究响应中心”微信公众号,后台回复“815”可获取完整版周报。

【金融威胁情报】

Cinobi 银行木马针对加密货币交易所用户展开攻击

Tag:Cinobi,银行木马,加密货币

事件概述:

近日,趋势科技发表报告称在2020年全年和2021年上半年发现针对日本的恶意广告攻击活动。此次活动旨在窃取受害者加密货币账户凭据,主要目标为日本的加密货币交换网站。研究人员将此次针对 IE 浏览器以外的用户的恶意广告攻击活动归因于 Water Kappa 的一项新活动。新的恶意广告活动表明 Water Kappa仍然活跃,且仍在不断发展他们的工具和技术,旨在窃取加密货币,获取更大的经济利益。

微步情报局建议您为了减少被感染的可能性,需警惕可疑网站上的可疑广告,并尽可能只从可信的来源下载应用程序。

技术详情:

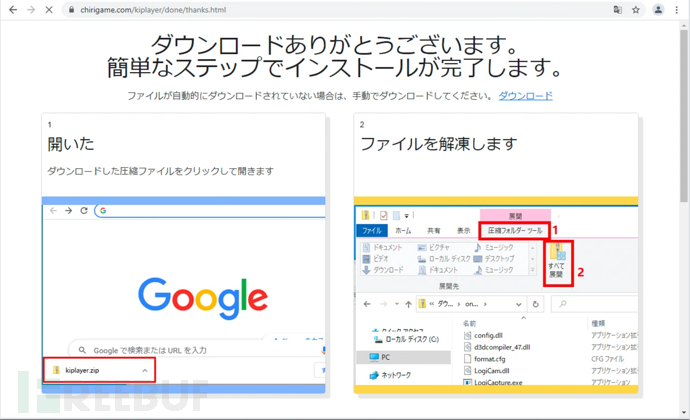

恶意攻击者向目标投送色情游戏、视频软件等应用程序广告,虽然这些广告主题不同,但均指向相同的恶意压缩文件。受害者点击“index.clientdownload.windows”的按钮后,登陆页面开始下载 ZIP 压缩包和其他说明类型的可执行文件。攻击者在此过程会对其访问的 IP 地址进行过滤,非日本 IP 地址都会收到1020 的报错信息。解压下载的恶意 ZIP 压缩文件后发现,大多数文件是从旧版本的“ Logitech Capture ”应用程序中提取的合法文件,并且 LogiCapture.exe 具备合法的签名。在此过程中,攻击者还会滥用以签名二进制代理执行等技术。

来源:

https://www.trendmicro.com/en_us/research/21/h/cinobi-banking-trojan-targets-users-of-cryptocurrency-exchanges-.html

“币圈”最大迷惑行为:超6.1亿美元加密货币在被劫持后,部分陆续退回账户

Tag:加密货币,货币失窃

事件概述:

8月10日,跨链互操作协议 Poly Network 宣布遭黑客入侵,黑客利用其系统中的一个漏洞在30多分钟内窃取了价值超6.1亿美元的资产,包括8500万美元 USDC、2.73亿美元 ETH、2.53亿美元代币。随后,该笔加密货币部分已陆续多批次返回至 Poly Network 要求的账户。Poly Network 于8月11日发表推文表示截至到8月11日下午4:18:39(UTC),已收回2.6亿美元(Ethereum:$3.3M;BSC:$256M;Polygon:$1M);截至到8月12日上午08:18:29 (UTC),总共已收回3.42亿美元(Ethereum:$4.6M,BSC:$252M,Polygon:$85M )。

针对币圈,加密货币失而复得的迷惑行为,一位声称实施了这次入侵的黑客表示,“这么做是为了好玩,并希望在其他人利用这一漏洞前暴露这个漏洞”,还表示返回加密货币是计划中的事情,并称“对钱不感兴趣”。

来源:

https://twitter.com/polynetwork2

【政府威胁情报】

变革运动:Cyberpartisans 组织窃取白俄罗斯内政部和警察局数据

Tag:Cyberpartisans,数据库

事件概述:

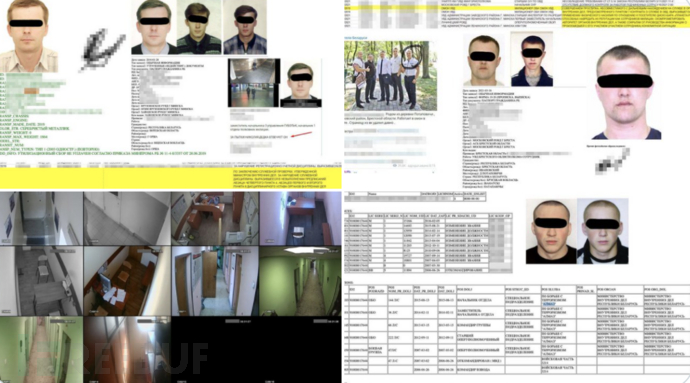

近日,一名推特 ID 为“Tadeusz Giczan”的白俄罗斯记者在推特上发文称,“Belarusian Cyberpartisans” 黑客组织在上个月入侵了白俄罗斯警方和内政部的服务器。推文还称该组织首先下载了整个“АИС Паспорт”数据库,其中包含数百万白俄罗斯公民的个人详细信息,包括护照照片、家庭住址、工作地点等。该组织还下载了过去10年的紧急呼叫历史记录,并入侵了整个警察局数据库,获取了摄像机视频的访问权限,甚至获取了警官的工作历史信息,包括他们参与处理的案件信息。该黑客组织还下载了“IT-platoon”的所有细节内容,所谓的“IT-platoon”经营亲政权的电报频道,该组织甚至可以利用摄像头监视他们。

Cyberpartisans 组织于2020年9月成立,将自己描述为想要结束白俄罗斯“恐怖主义”政权并确保所有人享有平等权利的“非政治”黑客,这是他们的第五次网络攻击,在此之前该组织还入侵了“护照”系统,国家汽车检验局的数据库,“102”呼叫服务的数据库,以及内政部内部安全服务执法人员的数据库。

来源:

https://twitter.com/TadeuszGiczan/status/1424734527713382402

【能源威胁情报】

国家能源局发布关于开展可再生能源发电项目开发建设按月调度的通知

Tag:可再生能源,发电项目

事件概述:

根据《国家发展改革委 国家能源局关于2021年可再生能源电力消纳责任权重及有关事项的通知》和《国家能源局关于2021年风电、光伏发电开发建设有关事项的通知》要求,为进一步推动可再生能源发电项目开发建设,确保实现全年开发建设目标,国家能源局于8月5日发布《关于开展可再生能源发电项目开发建设按月调度的通知》,按月开展项目开发建设情况调度。

《通知》提出:

1)建立可再生能源发电项目开发建设按月调度机制,对可再生能源发电项目从核准(审批、备案)、开工、建设、并网到投产进行全过程调度;

2)相关单位于每月15日前将本省可再生能源发电项目开发建设情况统计汇总后直报‘国家能源局新能源司’;

3)国家电网于每月15日前将上月可再生能源项目开发建设情况报国家能源局能源司,南方电网、内蒙古电力公司将将企业经营区域内可再生能源项目并网、投产信息每月15日前报国家能源局新能源司;

4)国家可再生能源信息管理中心每月20日前要将上月全国可再生能源电力开发建设情况形成月度监测评估报告报国家能源局新能源司,并抄报各省级能源主管部门。

来源:

http://www.nea.gov.cn/2021-08/05/c_1310108966.htm

国家能源局综合司关于开展电力中长期交易市场秩序专项监管工作的通知

Tag:电力交易,监管工作

事件概述:

为进一步规范电力中长期交易行为,维护市场秩序,按照《国家能源局关于印发<2021年能源监管重点任务清单>的通知》安排部署,经研究,定于2021年8月至12月开展电力中长期交易市场秩序专项监管工作,国家能源局于7月30日发表关于开展电力中长期交易市场秩序专项监管工作的通知。

通知主要以贯彻落实国务院、国家能源局的若干意见、基本规则、通知为工作目标,以加强组织保障、主动配合监管、务求监管实效为工作要求。通知的工作内容主要包含以下六方面:

制定市场交易规则规范;

签订和调整电能交易合同;

组织和执行电能交易;

结算电费;

市场运营结构履行主题责任;

披露和报送市场交易信息。

来源:

https://baijiahao.baidu.com/s?id=1707722998220064969

【工控威胁情报】

350亿台物联网设备受硬件随机数生成器(RNG)中的漏洞影响

Tag:物联网,RNG,漏洞

事件概述:

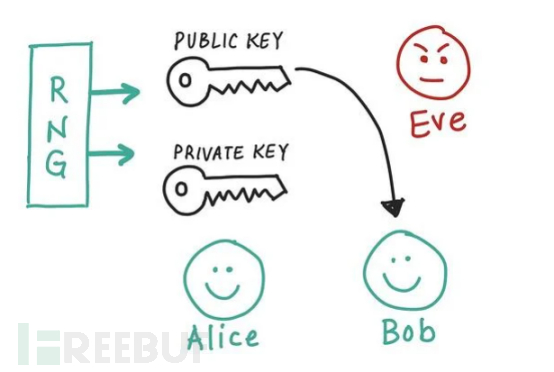

近日,Bishop Fox 研究实验室发表报告称物联网设备中硬件随机数生成器(RNG)存在严重漏洞,全球350亿物联网设备受到影响。该漏洞会导致 RNG 无法正确生成随机数,并且破坏其安全性使其面临遭受攻击的风险。

随机数是计算机安全基石之一,无论是用于身份验证的 SSH 密钥、授权的会话令牌,还是物联网设备硬件运用,都发挥着巨大的作用。当物联网设备需要随机数时,它会通过 SDK 或物联网操作系统调用专用硬件 RNG,当开发人员未能检查错误代码响应时,就会错误的调用硬件 RHG,这通常会导致与安全相关的使用所需的数字不那么随机。当物联网设备选择“0”或更糟糕的加密秘钥,这可能导致使用的灾难性崩溃。

为了减缓 RNG 漏洞带来的巨大灾难:1)设备所有者应及时更新软件,并将接入互联网的家庭设备放置于外部访问的专用网段中;2)物联网设备开发商建议选择包含从各种熵源(包括硬件 RNG)播种的 CSPRNG API 的 IoT 设备;3)设备制造商、物联网操作系统应在 SDK中 弃用或禁用任何直接使用RNG HAL函数。

来源:

https://labs.bishopfox.com/tech-blog/youre-doing-iot-rng

Buffalo 和 Arcadyan 路由器被曝存在多个安全漏洞

Tag:路由器,漏洞

事件概述:

Tenable 于8月3日披露 Arcadyan 制造的路由器中存在关键身份验证绕过漏洞CVE-2021-20090, Buffalo 路由器中还存在CVE-2021-20091、CVE-2021-20093两个漏洞。

CVE-2021-20090 是导致身份验证绕过的路径遍历关键漏洞。攻击者可以利用该漏洞接管受影响设备的控制权。该漏洞可能会影响超过17家供应商(包括部分互联网提供商)制造的数百万的家庭路由器,以及其他使用相同易受攻击代码库的其他物联网设备。Arcadyan 制造的网络设备的 Web 界面中存在路径遍历漏洞,包括 Buffalo WSR-2533DHPL2 固件版本 <= 1.02 和 WSR-2533DHP3 固件版本 <= 1.24,可能允许未经身份验证的远程攻击者绕过身份验证。 据Juniper Networks 报道称,该漏洞在野外被利用。

CVE-2021-20091是配置文件注入漏洞,Buffalo WSR-2533DHPL2 固件版本 <= 1.02 和 WSR-2533DHP3 固件版本 <= 1.24 受到此漏洞的影响。经过身份验证的远程攻击者可以利用此漏洞来更改设备配置,从而可能获得远程代码执行。

CVE-2021-20092是不正确的访问控制漏洞,Buffalo WSR-2533DHPL2 固件版本 <= 1.02 和 WSR-2533DHP3 固件版本 <=1.24会受到该漏洞的影响。该漏洞是由于Web 界面没有正确限制未经授权的参与者对敏感信息的访问造成的。

来源:

https://zh-cn.tenable.com/security/research/tra-2021-13?tns_redirect=true

【流行威胁情报】

FlyTrap 恶意软件入侵了数千个 FaceBook 账户

Tag:FlyTrap,Facebook,Android

事件概述:

Zimperium 在近期发表报告称发现一种名为 FlyTrap 的 Android 木马。该木马主要通过 Google Play 商店、第三方应用程序商店的恶意 App 分发传播。自2021年3月以来,该木马至少袭击了144个国家,感染了10,000多名受害者。

恶意攻击者诱使用户下载包含恶意木马的 App,进行交互、窃取 Facebook 凭据及其他敏感信息,然后通过社会工程进一步传播恶意软件。研究人员表示包含该恶意银行木马的9款App(GG Voucher、Vote European Football 、GG Coupon Ads、GG Voucher Ads、GG Voucher 、Chatfuel、Net Coupon 、Net Coupon 、EURO 2021 Official)均已在 Google Play 商店下架,但这些恶意 App 仍然可以从第三方应用程序商店下载。

技术详情:

攻击者利用免费的优惠券代码、最佳球员/球队投票等极具吸引力的主题诱使目标从 Google Play 商店和第三方应用商店下载并信任该恶意程序。当受害者完成安装恶意软件后,会引导受害者做出响应,直到界面显示伪造的 Facebook 登录页面,然后要求受害者登录 Facebook 账户获取优惠券或进行投票。当受害者一旦登录成功后,恶意木马会通过 JavaScript 注入技术来窃取受害者的 Facebook ID、位置、电子邮件地址、IP 地址以及关联的 Cookie 等信息,然后在互联网上泄露窃取的 Cookie 信息。

来源:

https://blog.zimperium.com/flytrap-android-malware-compromises-thousands-of-facebook-accounts/

新加坡电信公司数据遭到泄露,5万多名客户受到影响

Tag:电信,数据泄露,新加坡

事件概述:

新加坡电信公司 StarHub 于8月7日发表声明称其在2021年7月的“主动在线监控”中发现数据泄露。StarHub 表示,在第三方数据转储网站上发现了一个包含泄露数据的非法上传文件,其中包含与2007年之前订阅 StarHub 服务的个人客户相关的手机号码、电子邮件地址在内的有限类型的个人信息,但该公司确认没有客户姓名、地址、信用卡或银行账户信息存在风险,并且坚称 StarHub 信息系统或客户数据库均未遭到破坏。 随后,StarHub 将此事通报了相关部门,并继续与他们进行密切合作。截至目前,没有迹象表明 StarHub 泄露的文档中的任何数据被恶意滥用。StarHub 还表示将继续采取保护措施,提供六个月的免费信用监控服务来协助保护客户的身份和个人数据信息安全,并审查当前的保护措施和控制措施,以实施和加速长期安全改进。

来源:

https://www.starhub.com/personal/support/article.html?id=tqdsBjPnOT909cZEvklcL7

【高级威胁情报】

APT29—觊觎全球情报的国家级黑客组织(中)

Tag:APT29,俄罗斯,情报

事件概述:

继8月6日微步情报局发布“APT29—觊觎全球情报的国家级黑客组织”上篇之后,8月11日再次发布“APT29—觊觎全球情报的国家级黑客组织”中篇。中篇主要揭开2020年12月曝光的 Solarwinds 供应链攻击活动背后组织的面纱,从多个角度关联归因至国家级黑客组织 APT29。

在对 APT29 组织的研究过程中,其归因结论主要由美国、英国、加拿大、瑞士等国家情报机构以及其本土安全公司提供,然后其他媒体机构对归因结论进行传播扩散。在公开披露的调查报告中,因为信息涉密问题,多数归因证据进行了阉割脱敏处理。微步情报局研究人员在研究梳理 APT29 关联归因证据过程中,过滤掉以媒体机构为主的主观性较强并且缺乏切实证据的新闻信息,侧重于总结第三方安全机构调查报告中披露的具有指向性的客观线索,并按照上篇划分的 APT29 组织结构分开梳理其关联归因证据。

如果你想查看中篇完整报告,可查看“APT29—觊觎全球情报的国家级黑客组织(中)”。

来源:

https://mp.weixin.qq.com/s/Ln7iBm-Go17CQhIaRNHD0Q

疑似伊朗威胁组织 ITG18 部署 Android 后门展开攻击活动

Tag:ITG18,伊朗,Android

事件概述:

近日,IBM Security X-Force 报道称,疑似伊朗威胁组织“ITG18”利用部署 Android 后门 LittleLooter 在伊朗总统大选前夕针对伊朗改革派开展攻击活动,窃取敏感信息。ITG18 在最近的攻击活动主要通过 Telegram账户窃取信息,这也是伊朗唯一允许使用的即时通讯应用程序之一。研究人员还称该组织的 TTP 与被称为 Charming Kitten、Phosphorus 和 TA453 的威胁组织重叠。

ITG18 在2020年8月至2021年5月期间曾针对多名支持伊朗改革主义运动的人员进行攻击,破坏其个人网络邮件和社交媒体账户,并依靠于社会工程学来收集受害者相关信息。鉴于活动的时间安排和目标,研究人员表示这可能是为了支持在2021年6月伊朗总统选举之前实现监视目标。

研究人员还指出,此次攻击活动中的恶意软件能够录制视频和音频,上传、下载、删除文件,查看网络速度、网络连接、已安装的应用程序,收集联系方式、SIM卡信息等信息。该恶意软件通过 HTTP POST 请求和响应与 C2 服务器建立通信,并通过 BASE64编码、AES 加密和 GZIP 进行压缩。IBM 在文章中还表示,ITG18 的行动仍在继续。

来源:

https://securityintelligence.com/posts/itg18-operational-security-errors-plague-iranian-threat-group/

【漏洞情报】

Adobe 发布更新修复29个漏洞

Tag:Magento,关键漏洞,Adobe

事件概述:

Adobe 于8月10日发布了最新的安全产品更新,总共修复了29个漏洞。此次更新包括 Adobe Connect 更新和 Magento Commerce 、Magento Open Source 的更新。恶意攻击者成功利用这些漏洞可能导致任意代码执行。 Adobe Connect 11.2.2 及更早版本,Magento Commerce 2.4.2 及更早版本、 2.4.2-p1 及更早版本、2.3.7 及更早版本, Magento Open Source 2.4.2-p1 及更早版本会受到这些漏洞的影响。

Adobe 还建议用户通过以下步骤自动更新他们的软件:

通过转到“帮助” >“检查更新”;

更新安装程序可以从 Adobe 的下载中心下载;

当检测到更新时,让产品自动更新,无需用户干预;

对于 Magento 更新,您需要下载相应的补丁并手动安装。

来源:

https://helpx.adobe.com/security.html

亚马逊电子阅读器被曝存在安全漏洞

Tag:电子阅读器,数据泄露

事件概述:

Check Point 于近日发表报告披露亚马逊电子阅读器(Amazon Kindle)存在安全漏洞。攻击者通过诱使受害者打开部署的恶意电子书,触发存在的安全漏洞来控制特定人群的 Kindle 设备,窃取敏感信息。攻击者也可利用该漏洞删除 Kindle 中的电子书,或者攻击用户本地网络中的其他设备。Amazon Kindle 自出售以来,约售出数千万台,其存在的漏洞如果被恶意攻击者利用,会造成严重的影响。

Check Point 于2021年2月向亚马逊披露了Amazon Kindle 设备的安全漏洞,亚马逊于2021 年 4 月在 Kindle 固件更新的 5.13.5 版本中部署了修复程序,修补后的固件会自动安装在连接到互联网的设备上。

来源:

https://blog.checkpoint.com/2021/08/06/amazon-kindle-vulnerabilities-could-have-led-threat-actors-to-device-control-and-information-theft/

【勒索专题】

全球财富500强咨询公司埃森哲遭受勒索软件攻击

2021年8月11日,全球财富500强咨询公司埃森哲疑似遭到“LockBit”勒索软件攻击。该公司在其一份声明中表示在发现了不合规的活动后,立即控制了事态,隔离了受影响的服务器,并且从备份中完全恢复了受影响的系统。埃森哲还表示此次攻击事件不会对运营和客户系统产生影响,但并未公布关于此次事件的具体细节信息。

来源:

https://www.inforisktoday.com/accenture-hit-by-apparent-ransomware-attack-a-17265

游戏开发商 Crytek 确认遭到 Egregor 勒索软件攻击

2021年8月10日,游戏开发商和发行商 Crytek 确认Egregor 勒索软件团伙于 2020 年 10 月入侵了其网络加密系统,并窃取了包含客户个人信息的文件。该团伙将窃取的文件发布在其暗网的泄密网站。此次事件泄露的信息包括个人姓名、职务、公司名称、电子邮件、公司地址、电话号码、国家/地区、WarFace 相关的文件、Crytek 取消了 MOBA 游戏《命运竞技场》以及包含有关其网络操作信息的文档。

来源:

https://www.bleepingcomputer.com/news/security/crytek-confirms-egregor-ransomware-attack-customer-data-theft/

【钓鱼专题】

攻击者在钓鱼活动中使用新的技术进行防御规避

2021年8月12日,微软在针对以发*票为主题的 XLS.HTML 网络钓鱼活动调查发现,网络犯罪分子在不断的更换混淆和加密机制,其防御规避和凭据窃取的技术也在不断提高。这些网络钓鱼活动主要的目标是收集用户名、密码及包括 IP 地址和位置在内的其他信息。

这些网络钓鱼活动在技术上也进行了多次迭代,从纯文本 HTML 到编码段的转换,在第三方站点上托管分段和多种编码机制,使用摩尔电码、编码包装器,引入新的信息窃取模块等。

来源:

https://www.microsoft.com/security/blog/2021/08/12/attackers-use-morse-code-other-encryption-methods-in-evasive-phishing-camp

更多精彩内容,敬请关注“微步在线研究响应中心”微信公众号。

如有侵权请联系:admin#unsafe.sh