THORChain 是一个可互操作的、针对特定应用的区块链,可实现跨链的流动性池 (或称 「资金池」)。从6月底到7月底,该项目方经历了一系列的“梦魇”。

由于代码缺陷问题,THORChain被黑客成功攻击了3次,据THORChain项目方的统计,这一系列的攻击造成千万美元 的损失。

众信星空科技CoinZero实验室对这三次攻击进行梳理,重点侧重于资金溯源方面,我们尝试用链上数据来还原攻击者的资金动向与行为,揭示链上生态的“暗流涌动”。

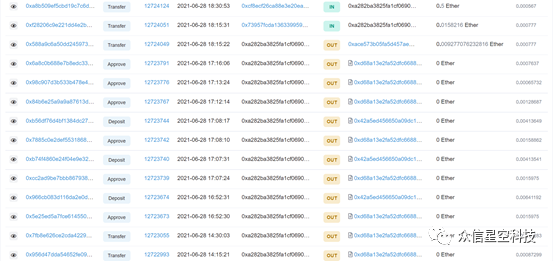

第一次攻击发生在2021年6月28日,利用THORChain中对于跨链资产识别逻辑的代码漏洞,攻击者创建智能合约对项目实施了攻击,最终该攻击导致约14万美元的数字资产被盗。下图是具体的攻击者交易信息:

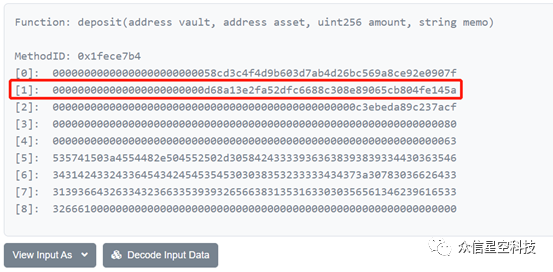

以交易0xb74f4860e24f04e9....868d7508bb60947c9为例,黑客利用假冒的代币合约来盗取THORChain以太坊:

从这一系列的攻击交易中,我们获取到两个最直接的攻击者地址:

-

攻击者地址:0xa282BA3825fa1cF0690eDEeEB72b4098d9115538

-

攻击合约地址:0xD68A13e2Fa52Dfc6688c308E89065CB804FE145A

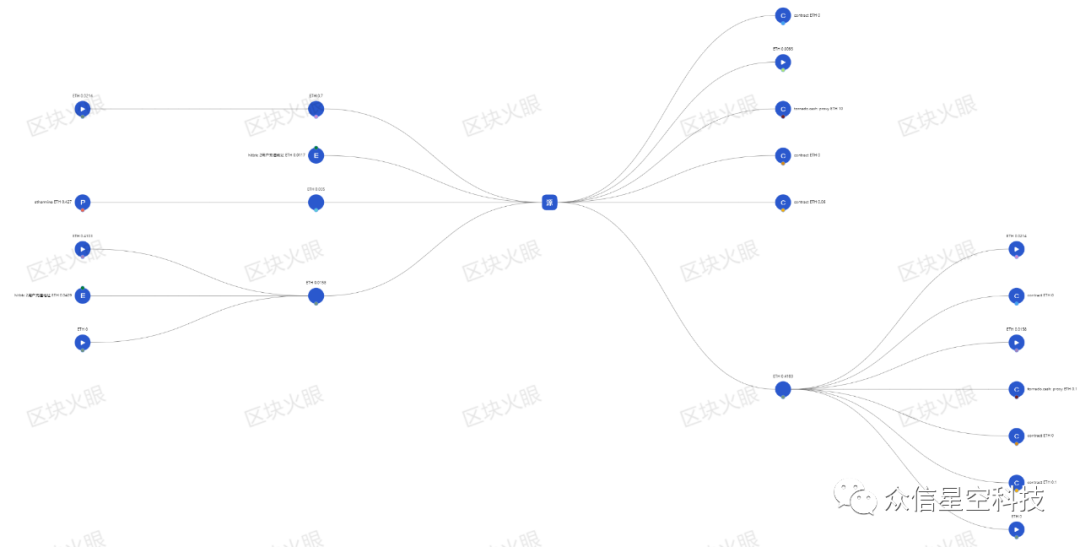

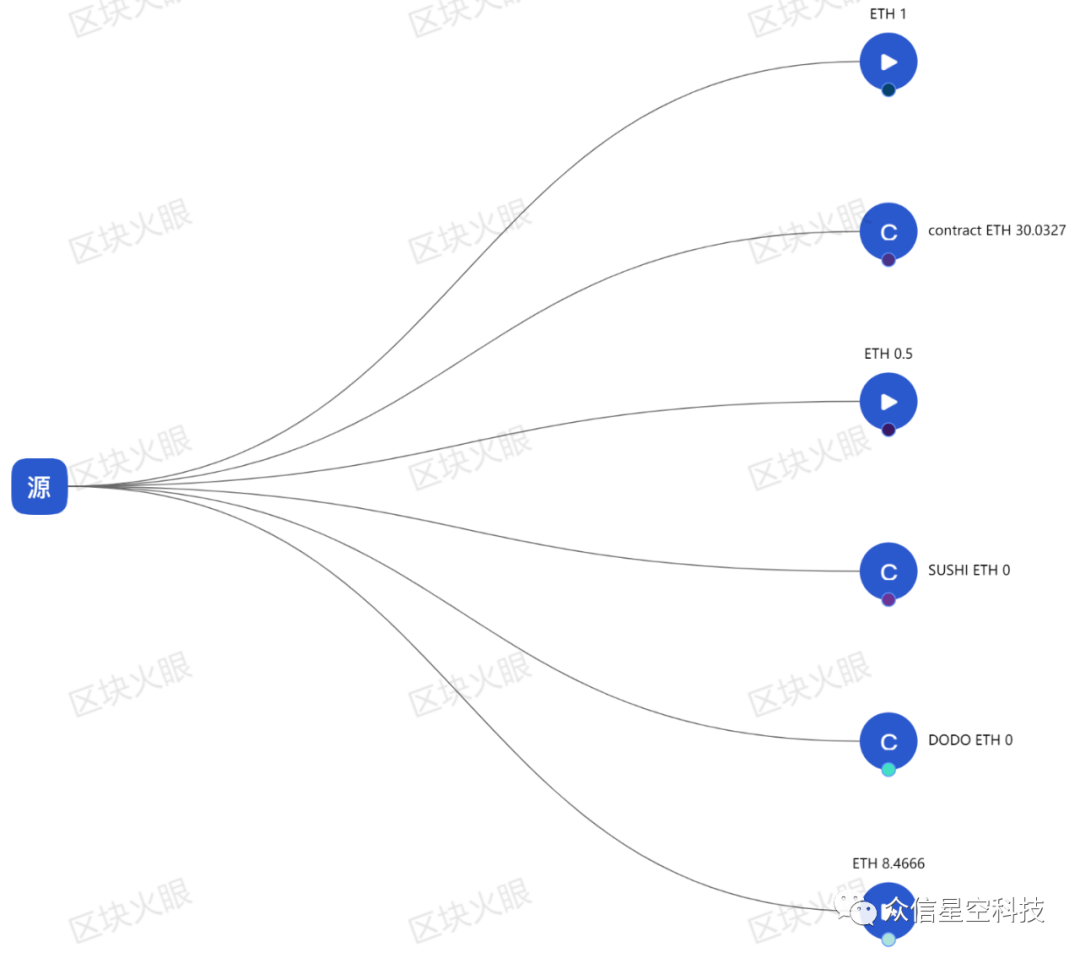

利用众信星空科技旗下区块火眼,我们对黑客ETH地址进行资金上下游分析,2层资金流向还原如下:

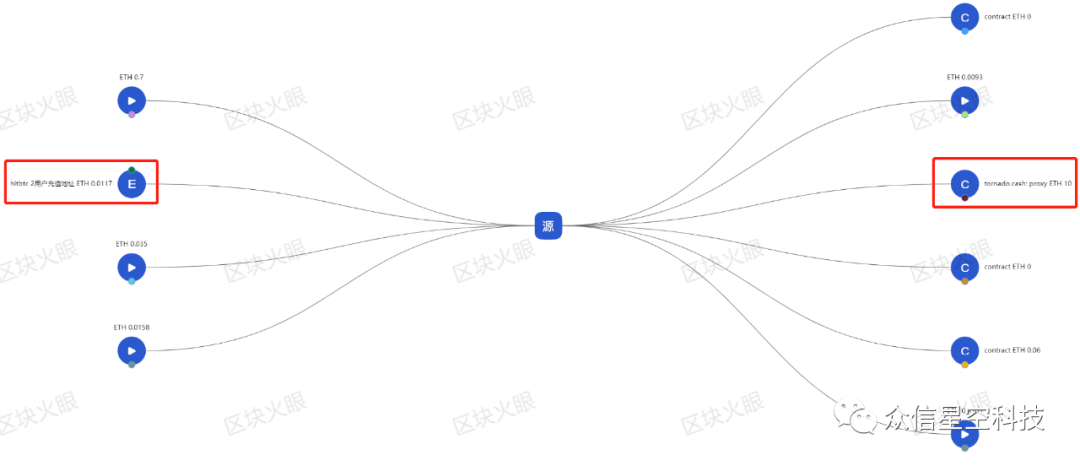

在1层资金流入、流出图中,我们其实可以发现一些端倪,该地址上游入边存在hibtc交易所打币动作,而在ETH地址下游可以清晰看到最大一笔10ETH资金流入了TornadoCash混币器,可见该黑客团伙较为职业,具有一定的反追踪意识:

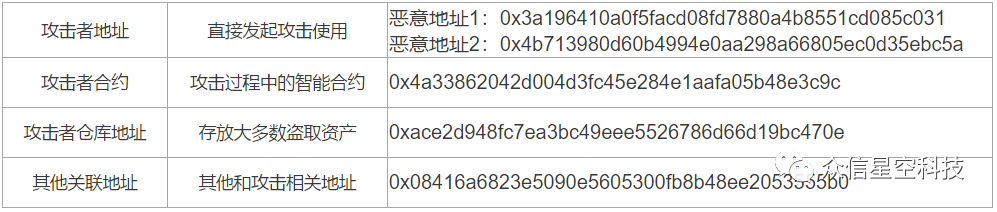

在7月15日,THORChain遭到了第二次黑客攻击,关于攻击原理这里不再赘述,通过链上数据分析,我们整理出攻击者关联的信息如下:

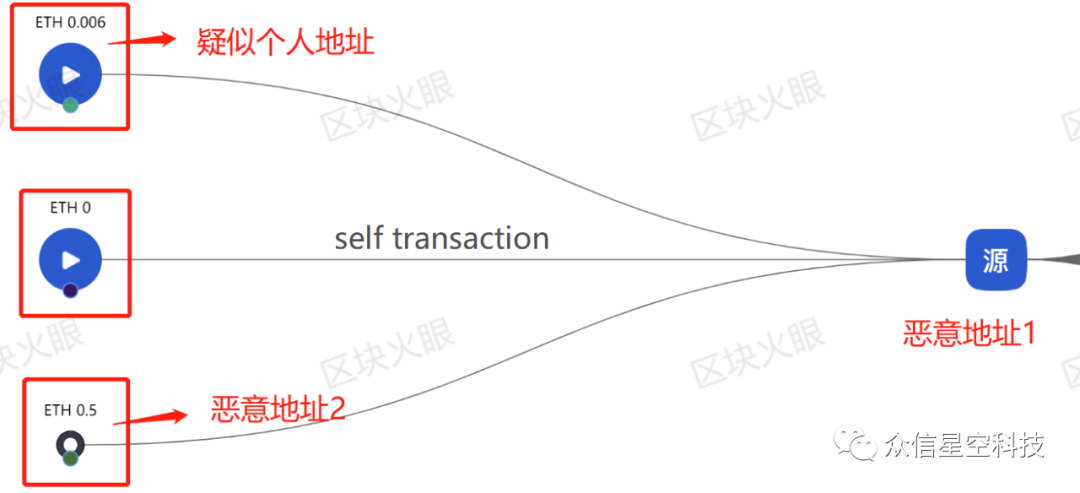

让我来通过两个恶意地址1、2来一步步展示出攻击者的资金活动。

3.1 恶意地址1:0x3a196410a0f5facd08fd7880a4b8551cd085c031

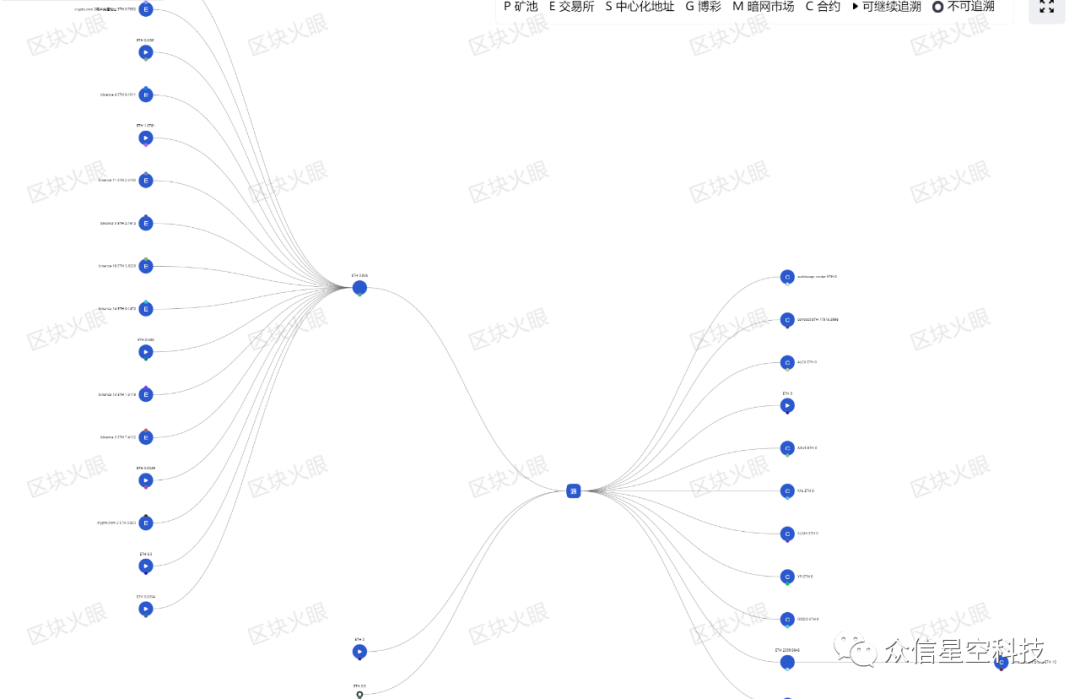

该恶意地址两层溯源图如下:

我们分别从流入、流出两个方向进行分析。

(1)流入方向

可以看到,排除中间的SELF转账,有两个地址流入到恶意地址1中:

-

地址A:0x4aa776f6ba9e41e343f5e0ade614aa950a1f7cf5

-

地址B:0x4b713980d60b4994e0aa298a66805ec0d35ebc5a

其中地址A的前序流入资金中,出现了多个DEX、CEX相关的交易,历史交易200多个,因此判定为真人日常使用的几率较大。

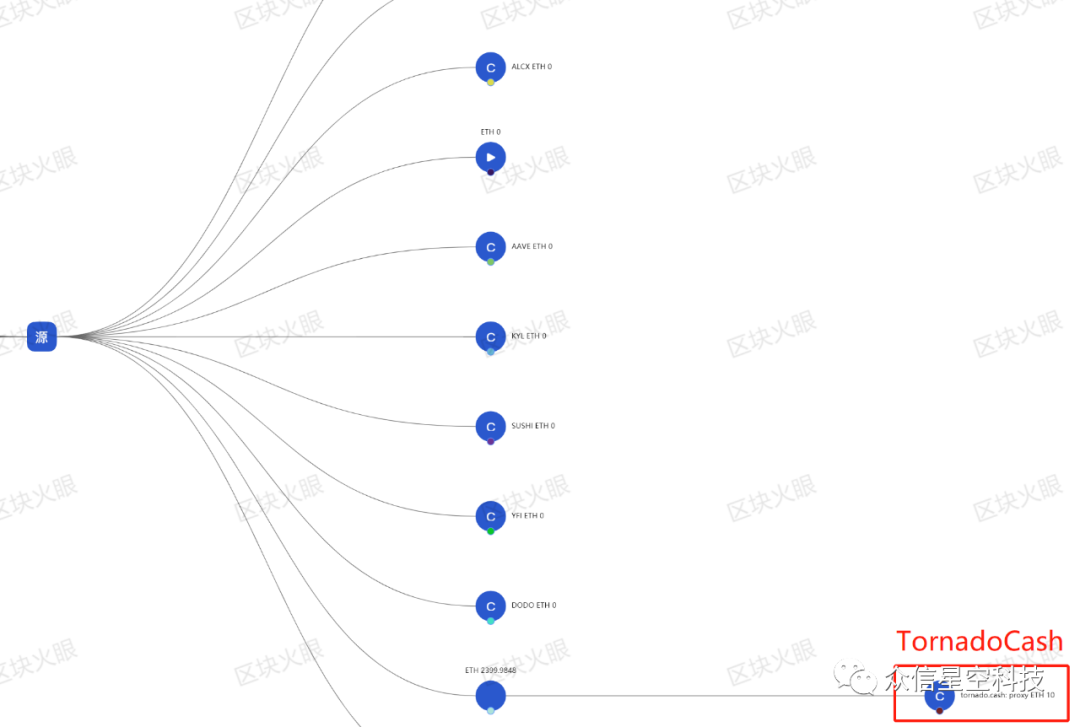

(2)流出方向

该地址的资金流出溯源图如下,可以看到黑客将攻击获得的ERC20代币、ETH转移到了0xace2d948fc7ea3bc49eee5526786d66d19bc470e,最终流入

TornadoCash混币器。

3.2 恶意地址2:0x4b713980d60b4994e0aa298a66805ec0d35ebc5a

0x4b713980d60b4994e0aa298a66805ec0d35ebc5a地址流向比较简单,主要流入了:

-

0x08416a6823e5090e5605300fb8b48ee2053555b0

-

0xace2d948fc7ea3bc49eee5526786d66d19bc470e

-

恶意地址1:0x3a196410a0f5facd08fd7880a4b8551cd085c031

-

恶意合约:0x4a33862042d004d3fc45e284e1aafa05b48e3c9c

3.3 资金流向总结

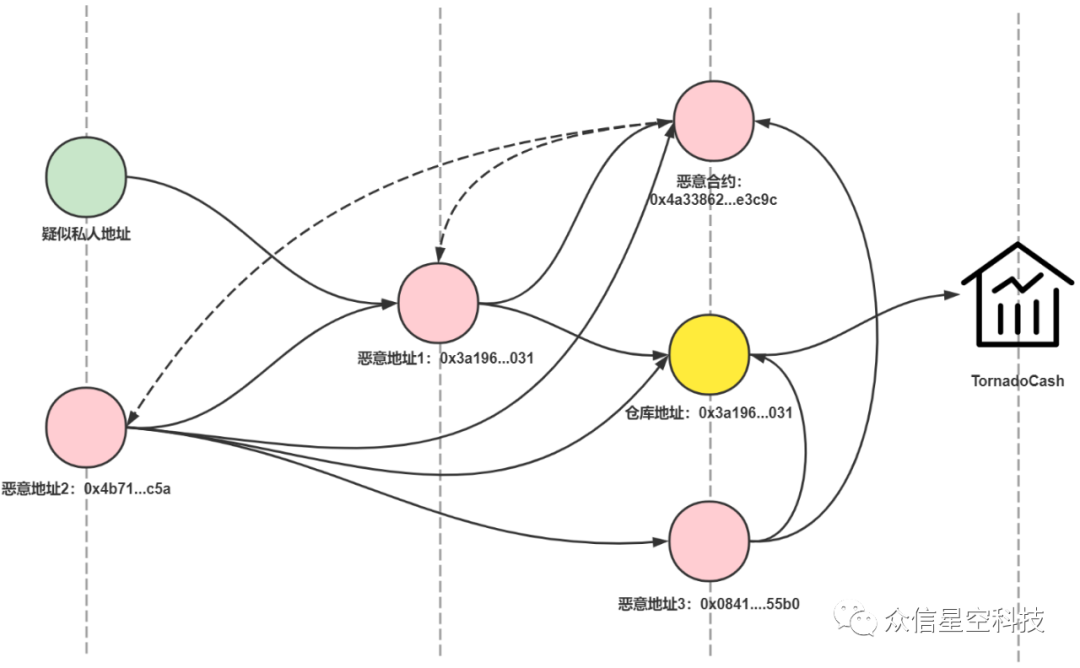

通过以上分析,我们发现大量的被盗数字资产流入了地址0xace2d948fc7ea3bc49eee5526786d66d19bc470e,该地址主要用来保存攻击战利品。

最终得到简要的流向图,该图可以清晰呈现出攻击者的活动:

除此之外,0x08416a6823e5090e5605300fb8b48ee2053555b0有小规模资金明显流入了仓库地址与攻击合约地址,由此判断,该地址大概率也与该攻击团队有关系。

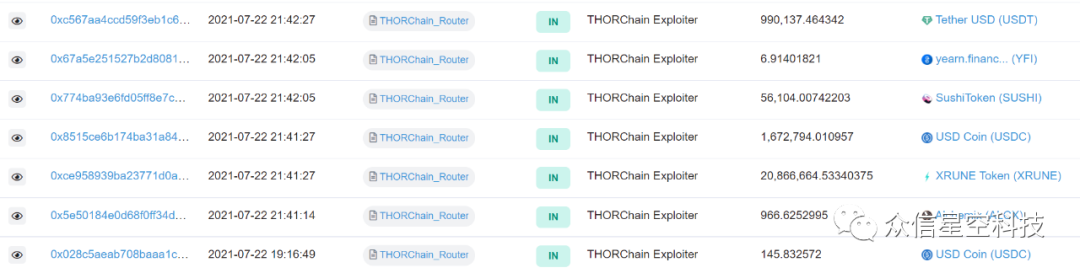

7月22日,同样是由于项目代码缺陷等问题,THORChain遭受了又一轮攻击。

官方公布了攻击者主要的攻击地址:

-

恶意地址:0x8c1944fac705ef172f21f905b5523ae260f76d62

-

攻击合约:0x700196e226283671a3de6704ebcdb37a76658805

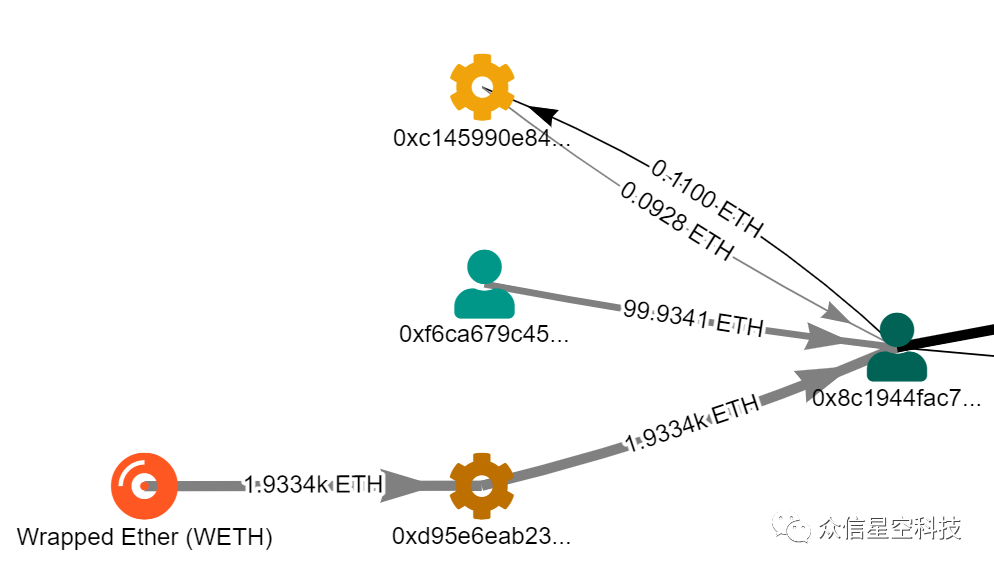

我们从恶意地址0x8c19a....76d62入手进行资金量分析:

(1)流入方向

流入到0x8c19ac...76d62的地址如下:

-

0xd95e6eab231b9f3afa24c31c7050bd84c2982072

-

0xf6ca679c45855756a41ea8ea034687a457b88747

-

0xc145990e84155416144c532e31f89b840ca8c2ce — THORChain Router

-

0xb4e16d0168e52d35cacd2c6185b44281ec28c9dc — Uniswap

其中0xd95e6eab231b9f3afa24c31c7050bd84c2982072上游是wETH,通过wETH向0x8c19ac...76d62打币(流入与流出数量相同),因此很大概率该地址是黑客在使用。

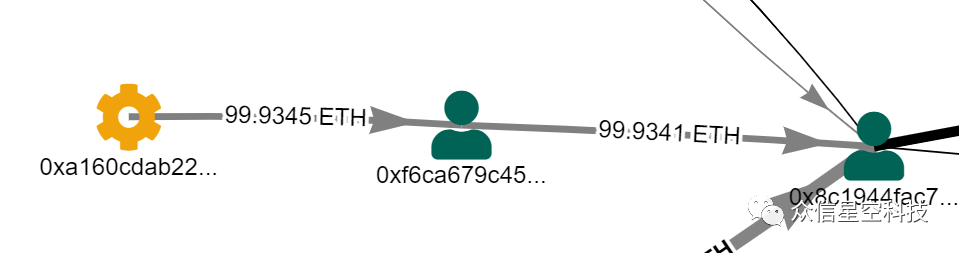

而0xf6ca679c....a457b88747也在攻击发生当天有大量ETH流入攻击者地址,通过对该地址继续追踪,发现上游地址为:0xa160cdab225685da1d56aa342ad8841c3b53f291

根据区块火眼的地址标注,我们看到该地址为tornadoCash的合约地址:

而Uniswap也有资金流向攻击者恶意地址,不过仅涉及到一些USDC。

0xc145990e84155416144c532e31f89b840ca8c2ce与恶意地址也有ERC20代币的交易,这些属于被盗取的数字资产,金额涉及最大,价值约7,883,319.47 美元。

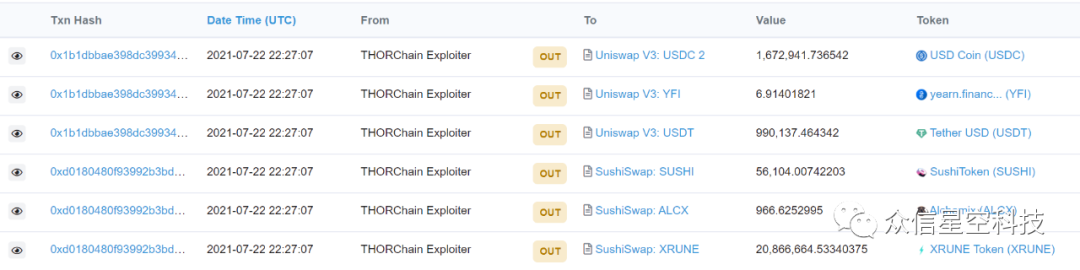

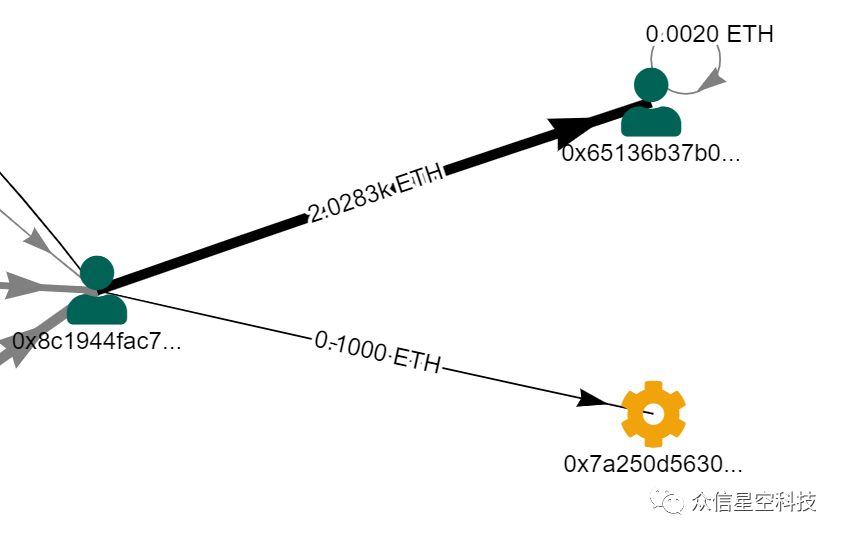

(2)流出方向

通过分析交易细节,被盗的ERC20资产基本都流向了Uniswap、SushiSwap DEX交易所,攻击者可能在避免使用中心化交易所,以避免潜在的审查。

而涉及到ETH资产时,在攻击发生后2天,攻击者向地址0x65136b37b0d22006e4bab9890beb1899a0babda1发送了2000多个ETH(价值约550万美元)。

在攻击发生后(2021-07-22)到本报告编写时(2021-08-06),在该地址上的ETH数字货币至今没有动过。

遭遇三次黑客攻击之后,THORChain损失达到了千万美元,从上述分析报告来看,该攻击团伙表现的极其专业,比如使用DEX,混币器等链上设施以规避审查。

有趣的是,后两次攻击中,攻击者将大量盗取的ETH均打入到某个额外地址。从这些规避行为和行为习惯分析,这似乎是同一团伙发起的攻击。

而对于THORChain项目来说,也真正为项目设计、代码编写方面的某些缺陷付出了巨额的学费,安全行业常说“安全无小事”,在一点在区块链行业体现地淋漓尽致。

总的来说,通过链上数据分析,我们有能力窥视看似匿名化的经济活动与用户活动,为大家揭示事件背后的潜流,众信星空科技CoinZero实验室 & 区块火眼会持续发布链上犯罪的分析,帮助大家更好的认识这个生态的方方面面。

[1]https://medium.com/thorchain/eth-parsing-error-and-exploit-3b343aa6466f

[2]https://thearchitect.notion.site/THORChain-Incident-07-15-7d205f91924e44a5b6499b6df5f6c210

[3]https://thearchitect.notion.site/THORChain-Incident-07-22-874a06db7bf8466caf240e1823697e35