阅读: 13

一、概述

安全运营(Security Operations, SecOps)的关键在于通过流程覆盖、技术保障及服务化,为企业等提供脆弱性识别与管理、威胁事件检测与响应等安全能力,以充分管控安全风险[1]。安全运营技术经历了单点攻防、边界防御、安全运营中心的发展历程,不断向着智能的安全运营技术方案(AISecOps)持续演进[2]。目前,需要进行威胁分析的网络安全数据包括各类系统产生的日志,终端侧、网络侧、沙箱侧、蜜罐侧的告警,以及威胁情报、知识库、IT资产、扫描的漏洞、HR 信息等多源异构的数据。相比于同构图只存在一种节点和边,可以包含不同类型节点和不同连接关系的异构图应用更加广泛,也更适用于网络安全场景。如何将数据抽象本体化,实现异构数据实体的一致性关联威胁分析,将基于异构图的威胁分析技术应用到网络安全运营中具有很高的研究价值。

二、基于异构图的威胁分析技术

本节将分析基于异构图的威胁分析技术在威胁检测中应用的情况,以及分析在异构大数据集场景下威胁分析技术的前景,以供从事网络安全运营的人员参考。

2.1 背景

此前公众号发表过的文章《图卷积神经网络在企业侧网络安全运营中的应用》介绍了如何将网络侧的告警数据进行构图,并作为图神经网络的输入,为图神经网络在智能安全运营中的应用提供了对应的思路。但是安全专家通常从网络流量、各类系统产生的日志和网络安全检测设备产生的数据中发现攻击行为。由于海量的网络流量,各种类型的日志以及告警等数据格式异构,导致在真实的网络安全对抗演习中需要安全专家来分析不同产品提供的告警等信息,并结合专家知识去调查取证分析各类网络数据,进而发现网络攻击的行为、意图和趋势。在真正的攻防战场上,实现一个有效的处理海量异构多源数据的智能安全运营平台在数据接入,数据融合,事件推理等方面依旧面临着重大的挑战。研究人员从数据融合和数据关联的角度提出不同的解决方案,如利用本体表示和存储不同信息资源的多源融合模型[3]。虽然通过利用异构数据保护网络安全已成为业内共识,但现有方法缺乏对异构数据的综合处理,无法进行快速聚合和有效地在不同层次存在噪声的异构数据中建立关联关系。异构图是包含不同类型的节点和边的图。在网络安全领域,异构图更适合对网络空间多源异构数据进行建模,而数据视图的构建是后续基于异构图的威胁分析技术实现的基础。

2.2 异构图在威胁分析中的应用

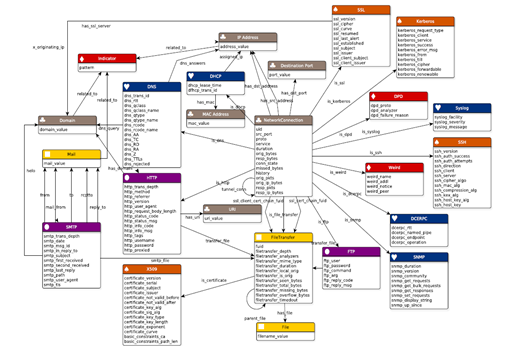

为了突出事件之间关系的数据表示和减少需要分析事件的数量,研究人员提出了一种基于异构图的安全对象表示方法用来描述网络上发生的情况[4],各种安全对象类别、属性及其连接如图1所示,其中,灰色代表网络对象如IP地址或端口号,蓝色代表网络服务对象如DNS,黄色代表文件传输对象如文件校验或邮件,紫色代表应用服务程序对象,橙色代表安全服务对象,红色代表告警。然后,研究人员利用一种社区检测算法在该图中进行威胁分析,取得了较好的效果,表明该构图方法能够有效地描述网络上发生的情况。

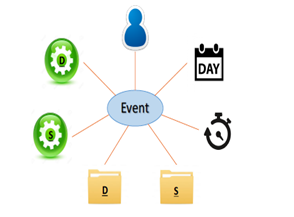

网络安全数据中的事件通常包含用户、源进程、目标进程、文件等异构属性实体。挖掘网络安全异构数据中有价值的信息,利用数据之间的互补性能提供比单一数据源更准确的威胁信息。APE[5]是基于概率成对交互和实体嵌入的异常检测模型,该模型可以模拟事件的可能性。研究人员将事件的分类属性作为实体/节点,在计算机的进程交互中,事件的异构网络实例如图2所示,其中节点类型包括事件、用户、天、小时、源/目标进程和文件夹。事件可以作为连接其他不同类型节点的超级节点。

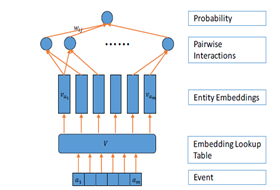

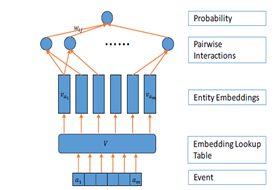

APE模型的框架如图3所示。为了解决实体之间缺乏内在距离度量的问题,研究人员将实体嵌入到一个保留语义的共同的潜在空间,利用其在不同事件中观察到的共现关系,针对每个实体对的嵌入情况对其兼容性进行建模。为了缓解指数级事件空间的问题,在不同的模型层,仅仅考虑反应实体间共现强度的交互集。最终,利用不同实体类型的加权成对交互来定义事件的概率,并通过基于上下文相关噪声分布的噪声对比估计进行有效地模型学习。研究人员通过在企业的监控数据进行实验证明APE是更加有效的威胁分析方法。但是该方法并没有考虑事件的时间相关性,因此,无法有效地解决涉及多个事件的攻击场景。此外,现实中许多图是动态变化的,基于静态的链接方法会忽略时间特征。

为了实时检测异常进行威胁分析,需要在接收到图的边的时候就进行威胁分析。现有在线方式实时处理图中边的方法,大多检测单一异常边,误报较多,MIDAS[6] 利用固定的时间和内存来检测边中微簇异常或突然增加的一组可疑相似边,并利用原则假设检验给出了假阳性率的理论界,该方法的检测性能和效率相较于传统方法均有提升。

通过上述介绍可以看出基于异构图的威胁分析技术应用到网络安全中具有很高的研究价值。随着网络攻击入侵的手段不断进步,网络安全不能只考虑细粒度线索驱动的威胁狩猎,还需从攻击模式、战役、防护策略等方面,以持续评估安全主体的系统性风险。因此,需要通过网络安全日志和威胁情报等异构数据提取行为特征,从数据抽象成攻击行为事件,在海量网络异构数据的场景下,生成攻击模式等为主的安全事件,基于知识图谱结构,结合图表示学习、社交网络传播、团伙聚类等方法,在本体实例化数据上完成语义对齐与扩充、攻击链推理、攻击事件聚合溯源等任务,在网络安全运营领域以图模型整体建模实体节点及实体间的交互行为,利用网络安全异构数据的关联属性发现威胁,将其提供给安全运营人员,降低威胁分析与响应的周期。

三、结束语

工业界和学术界针对网络安全的威胁分析技术进行了很多研究,但是许多威胁分析技术侧重于监督学习和单一数据源,而针对网络安全异构数据的无监督威胁分析技术的研究则相对较少。基于异构图的威胁分析技术可以为安全运营带来新的视角,拓宽其监控范围,自动化的识别更广泛的威胁,为智能安全运营提供新的思路。随着智能分析技术的发展, AISecOps将大幅提升威胁检测、风险评估、自动化响应等关键运营环节的处理效率,大幅减少对专家经验的过度依赖,有效降低企业和国家级关键信息基础设施、数据资产的整体安全风险。如何促进AISecOps更好地发展还有很长的路要走,这需要网络安全人员共同探索。

参考文献

[1] Security Operations Primer for 2020, Gartner, https://www.gartner.com/en/documents/3978969/security-operations-primerfor- 2020

[2]《AISecOps 智能安全运营技术白皮书》, http://blog.nsfocus.net/wp-content/uploads/2020/12/AISecOps_White_Paper_NSFOCUS_20201218.pdf

[3] Wang Q, Jiang J, Shi Z, et al. A novel multi-source fusion model for known and unknown attack scenarios[C].2018 17th IEEE International Conference On Trust, Security And Privacy In Computing And Communications/12th IEEE International Conference On Big Data Science And Engineering (TrustCom/BigDataSE),2018: 727-736.

[4] Leichtnam L , Totel E , Prigent N , et al. Forensic Analysis of Network Attacks: Restructuring Security Events as Graphs and Identifying Strongly Connected Sub-graphs[C]// 2020 IEEE European Symposium on Security and Privacy Workshops (EuroS&PW). IEEE, 2020.

[5] Tang L , Chen Z , Zhang K , et al. ENTITY EMBEDDING-BASED ANOMALY DETECTION FOR HETEROGENEOUS CATEGORICAL EVENTS[J]. AAAI Press, 2017.

[6] Bhatia S , Hooi B , Yoon M , et al. Midas: Microcluster-Based Detector of Anomalies in Edge Streams[J]. Proceedings of the AAAI Conference on Artificial Intelligence, 2020, 34(4):3242-3249.

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。