阅读: 25

一、漏洞概述

近日,绿盟科技CERT监测到SolarWinds发布安全公告,修复了Serv-U中存在的远程代码执行漏洞(CVE-2021-35211),该漏洞为微软发现在野利用后向SolarWinds报告,并提供了漏洞利用的概念证明。未经身份验证的远程攻击者利用此漏洞可在受影响的服务器上以特殊权限执行任意代码,请相关用户尽快采取措施进行防护。

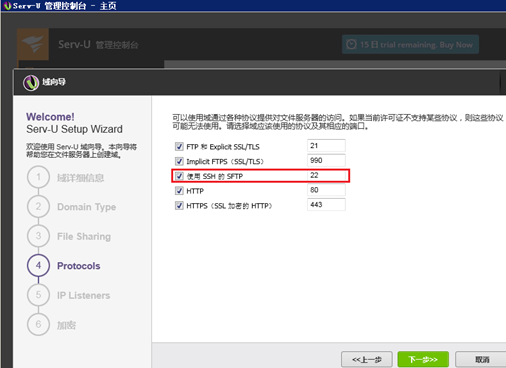

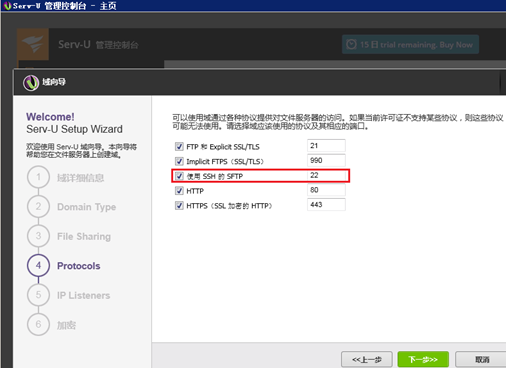

SolarWinds表示此漏洞存在于SSH协议中,与 SUNBURST 供应链攻击无关,仅影响SolarWinds Serv-U Managed File Transfer和Serv-U Secure FTP。使用Serv-U管理控制台向导创建域时会默认选择启用SSH,若Serv-U环境中未启用SSH则不受此漏洞影响。

参考链接:https://www.solarwinds.com/trust-center/security-advisories/cve-2021-35211

二、影响范围

受影响版本

- Serv-U < = 15.2.3 HF1

不受影响版本

- Serv-U = 15.2.3 HF2

三、威胁排查

1、用户可检查Serv-U环境中是否启用了SSH:

注:使用Serv-U管理控制台向导创建域时会默认选择启用SSH,若未取消勾选则受此漏洞影响。

2、检查Serv-U环境是否有抛出异常

收集DebugSocketlog.txt日志文件,查看是否存在下列异常日志:

07] Tue 01Jun21 02:42:58 - EXCEPTION: C0000005; CSUSSHSocket::ProcessReceive(); Type: 30; puchPayLoad = 0x041ec066; nPacketLength = 76; nBytesReceived = 80;nBytesUncompressed = 156; uchPaddingLength = 5

3、用户可排查SSH是否存在可疑连接

SolarWinds公布的潜在攻击指标IP:

98.176.196.89

68.235.178.32

四、漏洞防护

4.1 官方升级

目前官方已针对该漏洞发布了修复程序,请受影响的用户尽快安装更新进行防护,官方下载链接: https://customerportal.solarwinds.com/

| 受影响版本 | 升级方式 |

| Serv-U 15.2.3 HF1版本 | 直接升级更新至Serv-U 15.2.3 HF2 |

| Serv-U 15.2.3版本 | 先升级至Serv-U 15.2.3 HF1,然后再更新至Serv-U 15.2.3 HF2。 |

| Serv-U < 15.2.3版本 | 先升级至Serv-U15.2.3,再更新至Serv-U 15.2.3 HF1,然后再升级更新至 Serv-U 15.2.3 HF2。 |

详细安装教程请参考:https://support.solarwinds.com/SuccessCenter/s/article/Serv-U-15-2-3-HotFix-2?language=en_US

4.2 其他防护措施

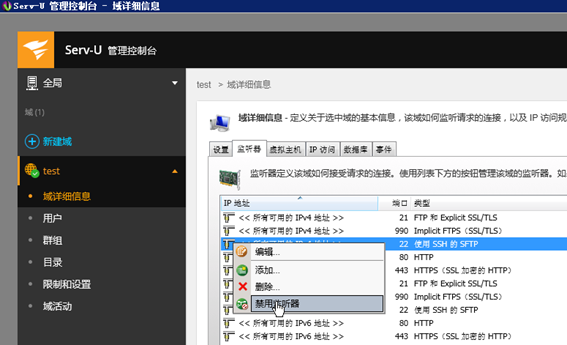

若相关用户暂时无法进行升级更新,也可在管理控制台中禁用SSH监听器对此漏洞进行防护:

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。