7月2日,美国IT管理软件制造商Kaseya遭遇了黑客的攻击,黑客团伙利用其远程监控和管理产品VSA的0 day漏洞向终端使用者发送勒索软件。

黑客随后在暗网声称,他们的恶意软件感染了超过100万个系统。所有受害者被要求总共支付7000万美元的比特币,来获得“通用解密器”恢复文件。

Kaseya于周一表示,大约有50个客户受到此次攻击的直接影响。但Kaseya的很多客户都是托管服务提供商,专门为其他企业提供IT服务,所以实际受到影响的企业在1500家左右,目前尚未发现产品源代码遭到恶意修改的事件。

REvil疯狂作案,三个月勒索近2亿美金

这次攻击,来自REvil勒索软件,是全球臭名昭著的勒索软件黑帮。5月份曾震惊全球的美国最大的燃油管道公司Colonial Pipeline遭遇勒索病毒攻击,导致美国东部17个州和首都所在的华盛顿特区宣布进入紧急状态,也与该勒索软件紧密相关。据安全研究人员分析, Colonial Pipeline遭遇的勒索病毒DarkSide就是基于REvil开发的。

REvil勒索软件,又名Sodinokibi,最早出现于2019年4月,动辄向被攻击的企业勒索数千万美元。根据腾讯安全威胁情报中心的情报统计,该组织2021年以来明显提升了攻击频率,并且瞄准的多是跨国企业或者国家的关键基础设施等高价值目标:

2021年3月,该团伙攻击宏碁(acer)公司,勒索5000万美元; 2021年4月,该团伙在苹果公司发布新品前,攻击苹果供应商环旭电子,威胁要提前泄露苹果公司设计资料,勒索5000万美元; 2021年5月,美国最大的燃油管道公司Colonial Pipeline遭遇基于REvil开发的DarkSide勒索病毒攻击, Colonial Pipeline支付了超过400万美元赎金; 2021年5月,日本富士公司遭遇勒索攻击,网站关闭,所幸该公司用备份恢复了系统,据称也是REvil的“杰作”; 2021年6月,全球最大的肉制品供应商JBS遭遇勒索病毒攻击,攻击者还是REvil, JBS宣布该公司支付了1100万美元以恢复系统; 2021年6月,美国核武供应商Sol Oriens 公司是REvil勒索病毒的又一个受害者。

这次,该团伙将目标瞄准了软件提供商Kaseya,引起了供应链下游一系列企业的连锁反应,其中仅瑞典杂货连锁公司Coop因为其PoS供应商使用了Kaseya的客户提供的软件,就被迫关闭了数百家门店。让人们意识到了软件供应链被攻击后的恐怖影响力。

与其支付赎金,不如事先主动防御

从近期的事件可以看出,虽然黑客的首要目标是大型企业或关键基础设施等高价值目标,但是在攻击过程中,下游的中小企业也可能被殃及池鱼。随着产业数字化的加速,无论企业规模大小,数据都将成为其核心的生产要素,数据的价值也越来越大。

一、提升企业的安全防护意识

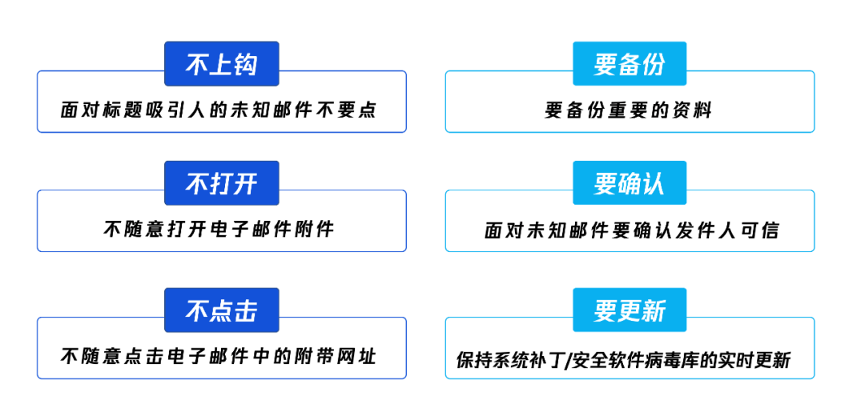

无论是老板还是员工,都应该重视网络安全措施,做好事先的防护。

《2021上半年勒索病毒趋势报告及防护方案建议》中介绍,勒索病毒的传播手段分为6个方向:弱口令攻击、U盘蠕虫、软件供应链攻击、系统/软件漏洞、“无文件”攻击技术、RaaS。由此可见,做好事前的防护能大大减少中招的机率。

对于本身面临安全预算不足、安全人才缺乏的中小企业来说,将自己的业务部署在一个安全的云上,使用云服务商提供的云原生的SAAS化安全服务,是一个平衡成本投入和安全的最优选择。

一般来说,要想对勒索病毒做出有效的防护,企业端需要对高危端口通过漏洞管理、基线检查的角度主动发现潜在的漏洞风险,构建安全防线,并通过病毒查杀引擎实现主动防御。同时也要在事前做好数据的备份,事后进行数据的恢复和解密,有效挽回损失。

这样一来,一方面企业要做好基础安全防护工作,如针对基础操作系统默认配置(高危服务端口、口令策略等)进行安全加固,收敛风险资产面;另一方面要时刻关注最新的安全动态,收集威胁情报,根据最新的外部环境在安全防护上进行升级调整;与此同时,还要关注人为带来的安全隐患或风险,针对内部业务、运维操作等开展定期日志审计,及时发现人为疏忽导致的敏感信息泄露行为……

对于很多需要专注于业务发展增速的中小企业来说,以上这些复杂的流程需要投入大量的专业团队和资金,并且可能由于安全升级耽误业务推进的速度。但是通过上云,可以有效的平衡业务发展、成本投入和安全水平之间的矛盾。

以文玩电商的头部企业微拍堂为例,微拍堂是一家员工超过千人的中型企业,业务规模正处于高速发展阶段。电商行业掌握大量的用户信息等高价值数据,这些数据不容有失。但是,面对不断变化的安全环境,让这样一家处于业务高速发展期的企业时刻关注外界因素、放慢发展速度根据环境做出安全上的调整和改变,无论是在专业团队的人力投入还是成本资金的投入都非常困难。

于是,微拍堂选择将服务器放在云上,“腾讯云上的安全产品会对环境变化始终保持敏感,并作出积极响应”微拍堂研发中心负责人张华伟介绍,“比如监测到某个组件有漏洞正在被黑客利用的情报,云上会及时提醒用户升级,给出应对方案。”在这种情况下,企业就能依托云的防护能力,快速构建自身的安全体系,达到相对安全的级别。

腾讯持续在云上为租户提供原生的安全防护产品,如云SOC、云 Waf、云防火墙等。客户上云后,可以自选符合业务需要的安全产品,一键开合、按量付费,显著降低安全部署的成本,消除安全运营门槛、提升整体的安全水位。据了解,目前,腾讯云的漏洞情报能力已经覆盖数百个情报源,能够在分钟级定位新出现的安全漏洞及影响范围,在日级以内实现全网的安全漏洞处置。

“零信任”是目前安全圈最受关注的技术名词之一,所谓“零信任”,就是“持续验证、永不信任”。网络系统对任何访问登录请求均一视同仁,永不信任。除非来访者符合平台设定的规则逻辑,满足:可信用户、可信应用、可信设备、可信链路。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh