Cloud Atlas也称为Inception,是一个长期进行网络监控活动的黑客组织,主要攻击的目标有工业和政府机构。研究人员首次发现Cloud Atlas的攻击活动是在2014年。

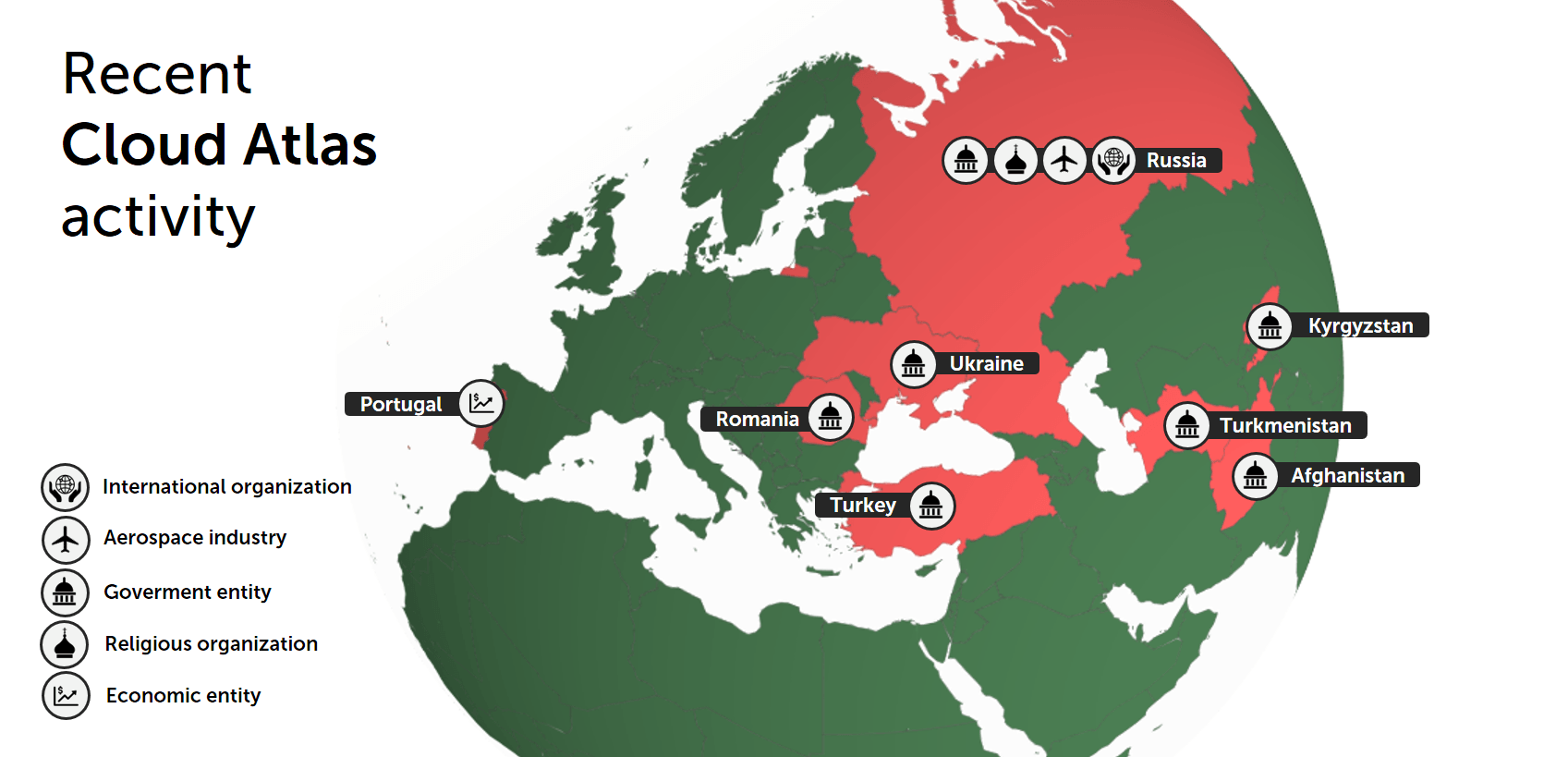

从2019年初到7月,研究人员发现了与该组织相关的鱼叉式钓鱼攻击活动,主要攻击的目标为俄罗斯、中亚和与乌克兰有军事冲突的国家。

Cloud Atlas近期的攻击目标

从2018年开始,Cloud Atlas就没有改变过其TTP,主要依靠现有有效的攻击技术、方法和恶意软件来入侵高价值目标。

Cloud Atlas的Windows分支入侵集仍然使用鱼叉式钓鱼攻击邮件来攻击高价值目标。这些邮件中含有使用了位于远程服务器的恶意远程模板的office文档。

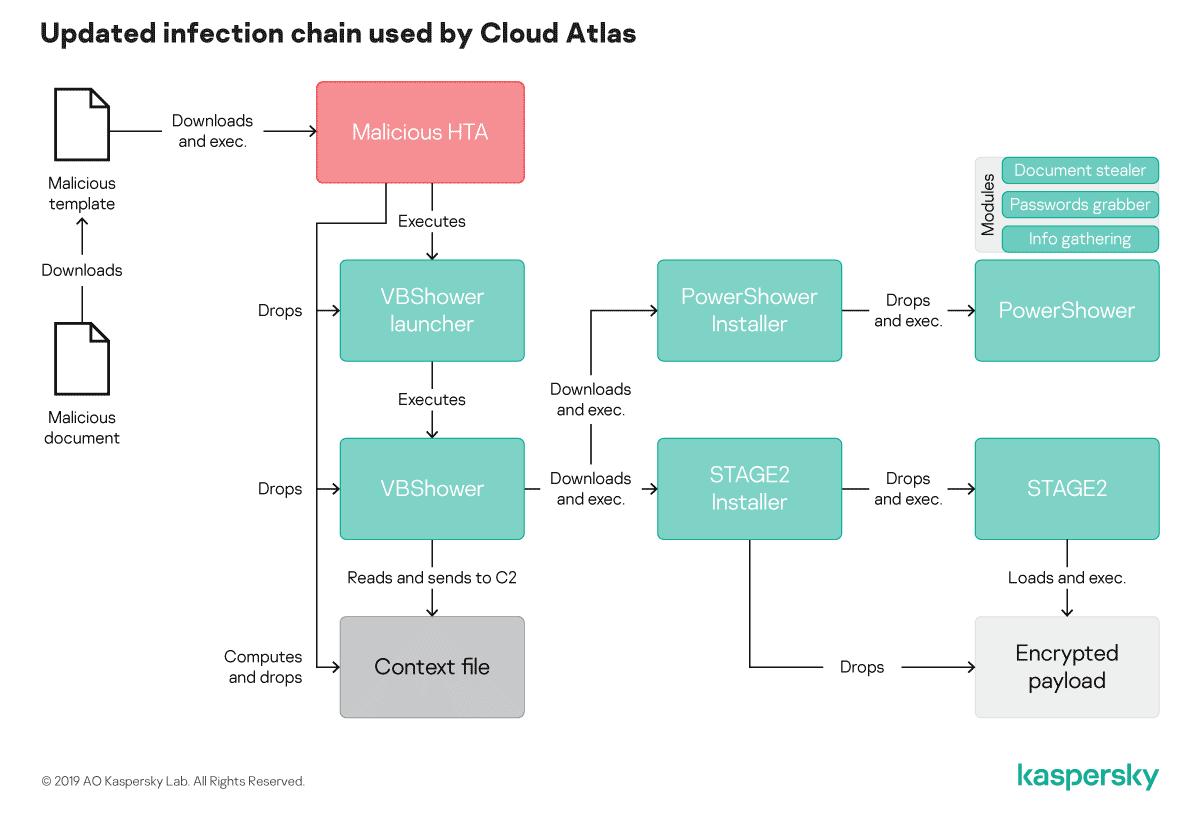

之前,在利用了Microsoft Equation vulnerability (CVE-2017-11882)漏洞和CVE-2018-0802漏洞后,Cloud Atlas就直接释放了其有效器植入PowerShower。近几个月来,研究人员发现一个使用多态HTA的新的感染链,HTA是以执行PowerShower为目标的新的多态VBS植入。研究人员5年前发现的Cloud Atlas使用的二阶段后门仍然没有变化。

PowerShower

PowerShower是Palo Alto研究人员发现的恶意PowerShell,用来接收PowerShell和VBS模块来在本地计算机上执行。Cloud Atlas从2018年10月开始使用该恶意软件作为有效性验证器,现在作为第二阶段。两个版本的不同在于PowerShower的反分析特征。

PowerShower后门共有3个命令:

PowerShower中有以下模块:

· 一个PowerShell文件窃取器模块,使用7zip来打包和窃取过去2天修改过的小于5MB的*.txt, *.pdf, *.xls, *.doc文件。

· 一个侦察模块,接收活跃进程、当前用户和当前Windows域的列表。奇怪的是,该特征出现在了PowerShower中,但是触发其执行的条件从来没出现过。

· 一个密码窃取模块,使用开源工具LaZagne从受感染的系统中提取密码。

研究人员没有遇到过该植入释放的VBS模块,但研究人员认为PowerShower释放的VBS脚本是研究人员2014年发现的第二阶段后门。

VBShower

在最近活动中,Cloud Atlas在感染后不再直接使用依赖PowerShower的感染链,而是执行位于远程服务器的多态HTA,用来在本地系统上释放3个不同的文件:

· VBShower后门,多态后门,用来替换PowerShower作为有效性验证器。

· VBShower启动器。

· HTA计算的文件,其中含有环境数据,如当前用户、域名、计算机名和活动进程列表。

多态感染链允许攻击者尝试绕过基于IoC的防御方案,因为对受害者来说,每一行代码都是唯一的。

VBShower后门和PowerShower的思想一样,都是通过删除%APPDATA%\..\Local\Temporary Internet Files\Content.Word和%APPDATA%\..\Local Settings\Temporary Internet Files\Content.Word\中所有的文件来感染取证分析。

一旦删除这些文件并通过注册表实现驻留,VBShower就会发送HTA计算出的环境数据到远程服务器,并通过HTTP从远程服务器每隔一小时获取一个要执行的VBS脚本。

VBShower一共推送了2个VBS文件,第一个是PowerShower的安装器,第二个是Cloud Atlas二阶段模块化后门的安装器,用来通过Webdav与云存储服务通信。

总结

Cloud Atlas主要针对东欧和中亚发起攻击。攻击者使用简单有效的鱼叉式钓鱼攻击来入侵目标。与其他入侵集不同,Cloud Atlas在最近的攻击活动中没有使用开源植入,而且入侵集多年来一直没有变化其模块化后门,该后门已经被发现5年了。

如有侵权请联系:admin#unsafe.sh