官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

一种用Go编程语言编写的新木马已经从攻击政府机构转向医疗机构和学校。

PYSA勒索软件团伙在使用一种名为ChaChi的远程访问木马 (RAT) 来为医疗保健和教育机构的软件系统建立后门并窃取数据,然后利用这些数据进行双重勒索。

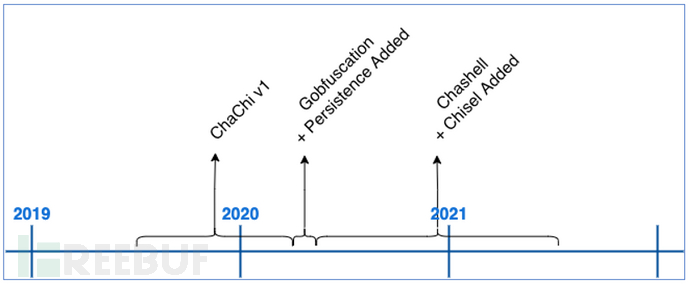

RAT最初被作为一种缺乏混淆、端口转发和DNS隧道功能的工具。然而在分析之后攻击中检测到的样本时,它的开发者将其升级为包含所有这些功能。在2020年第一季度首次发现攻击后,ChaChi的代码在3月底4月初被更改为包括混淆和持久性,随后ChaChi变种增加了DNS隧道和端口转发/代理功能。

升级的ChaChi RAT用于攻击教育及医疗行业

该恶意软件现在能够执行典型的RAT活动,包括创建后门和数据泄露,及通过Windows本地安全机构子系统服务进行凭证转储(LSASS)、网络枚举、DNS隧道、SOCKS代理功能、服务创建和跨网络的横向移动。

根据2021年3月FBI发布的报告显示,这些攻击最终导致针对英国和美国12个州的教育机构的PYSA勒索软件活动升级。这些身份不明的网络行为者专门针对高等教育、K-12学校和神学院。

医疗机构及学校系统的脆弱性

医疗保健和教育机构经常处理大量敏感的个人和健康信息,这导致此行业成为PYSA等勒索软件团伙的完美受害者,勒索软件还会在加密受害者网络之前窃取数据。

由于学校和医院很少进行数据备份也很少打补丁的脆弱系统使得勒索软件攻击者更容易“得手”,而且这些行业更容易被说服支付赎金来恢复系统找回数据。

关于PYSA和ChaChi

PYSA勒索软件于2019年10月首次被发现,当时有关公司受到新勒索软件攻击的报道使其开始浮出水面。该木马是PYSA/Mespinoza的作品,这个勒索软件团伙以窃取大量敏感数据而闻名,包括个人身份信息(PII)、工资税信息和其他类型数据。

ChaChi是一种基于golang的自定义RAT恶意软件,于2020年初由PYSA运营商开发,用于访问和控制受感染的系统。根据Intezer说法,在过去几年中,基于Go的恶意软件样本增加了大约2000%。

ChaChi之所以如此命名,是因为Chashell和Chisel,这是恶意软件在攻击期间使用的两种现成工具,并针对这些目的进行了修改。Chashell是DNS提供商的反向shell,而Chisel是端口转发系统。该恶意软件还利用可公开访问的GoLang工具gobfuscate进行混淆处理。

最早的一个ChaChi样本在2020年3月份部署在法国地方政府的网络上,但后来勒索软件团伙利用升级后的版本瞄准从医疗保健到私营公司等多个垂直领域。

勒索软件重点攻击对象发生转变

总体而言,PYSA 专注于“大型狩猎游戏”——选择利润丰厚的目标,并在需要赎金时支付大量资金。同时这些攻击是有针对性的,通常由操作员控制,而不是自动化工具的任务。

与早期NotPetya或WannaCry等著名勒索软件活动相比明显不同的是,这些网络威胁者正利用企业网络和安全错误配置方面的先进知识,来实现横向移动并进入受害者的环境。

企业安全如何“自救”

相较于传统网络安全性较差的企业,进行数字化转型的企业同样会增加网络系统受攻击面。为了能更灵活高效的应对这些复杂的新型安全挑战,无论软件开发组织还是各企业都因该提前做好安全防范措施,并部署适合自己的安全检测工具。

根据IT治理协会ISACA在2021年的一项研究,只有32%的企业对软件系统攻击做好了充分准备。在发生网络攻击事件前采取更严格的安全防护措施,不仅能使企业更好地防御和响应网络攻击,而且还能最大限度地降低相关成本。网络攻击离不开系统漏洞,一旦系统出现漏洞,对漏洞的检测、定义和恢复对企业来说是一个复杂而又漫长的过程。

产生漏洞的原因大多是由于代码缺陷造成的,在软件开发初期利用静态代码检测工具及SCA等可以第一时间查找并修复系统漏洞,

预防是比治疗更实用的解决方案。为了减少企业遭受攻击的几率,避免数据泄漏企业有必要提前做好安全防御计划:

1、提前对网络攻击事件进行演习;

2、制定相关网络安全准则并加强人员安全意识;

3、警惕软件供应链攻击,留意网络攻击者利用第三方公司作为跳板;

4、加强网络安全检测能力及修复漏洞,对网络攻击者行为进行检测,包括并不限于:

(1)对集成网络和端点进行威胁检测实时遥测并分析功能

(2)利用静态代码检测工具及动态应用安全测试查找系统漏洞

参读链接:

https://www.woocoom.com/b021.html?id=b6c3b6e33c8b44209e0a91c97ee026a8

https://www.zdnet.com/article/chachi-golang-a-new-go-trojan-focuses-on-attacking-us-schools/