概述

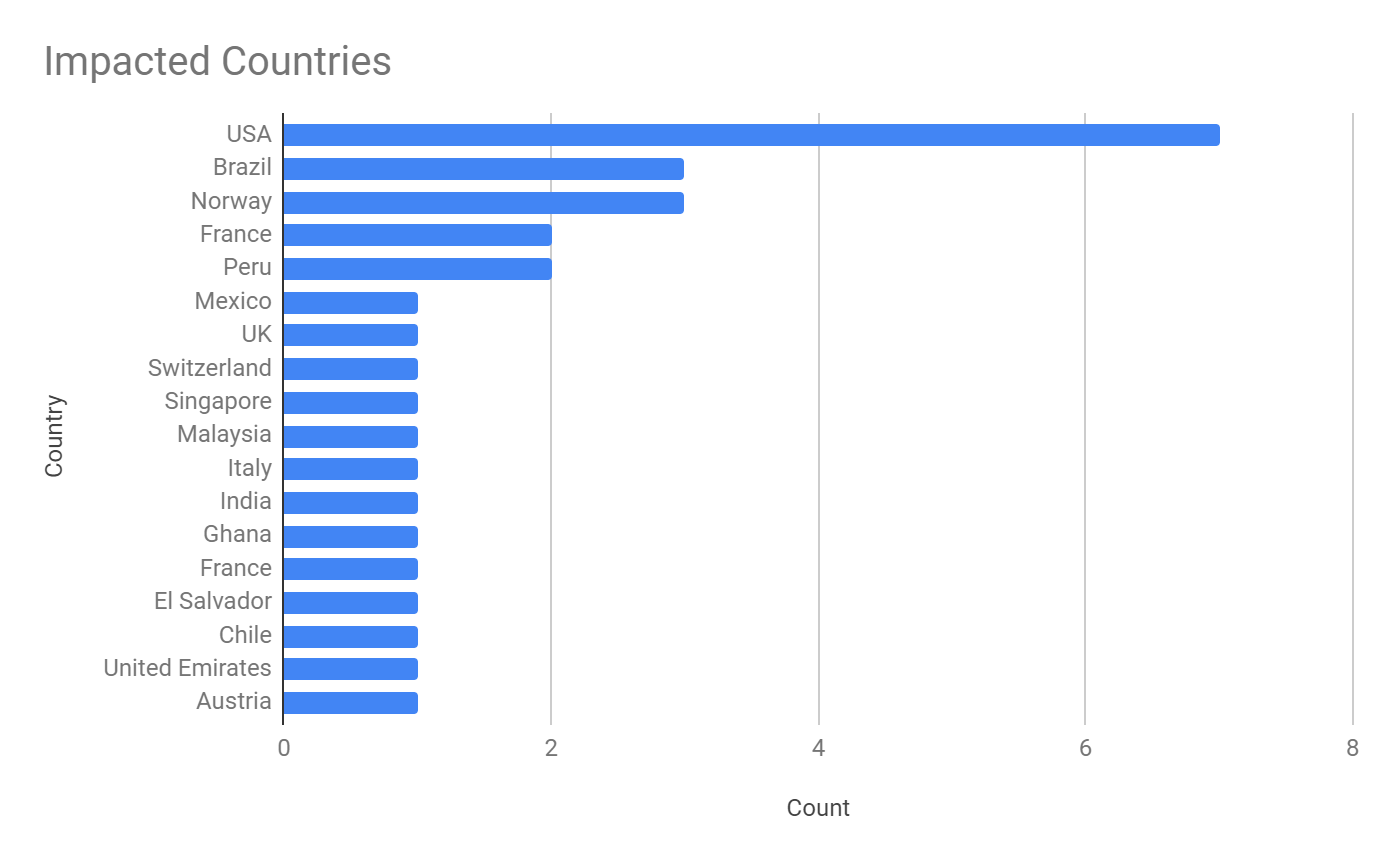

Prometheus属于勒索软件市场的新兴玩家,它与老牌勒索组织Thanos具有类似的恶意软件和策略。近期,Prometheus公开了包括墨西哥政府、加纳国家天然气公司等在内数名受害组织数据,并声称掌握了全球超30家企业的数据,涉及美洲、亚洲、欧洲的多个国家的垂直行业,如政府、金融服务、制造、物流、咨询、农业、医疗保健服务、保险机构、能源和法律等。

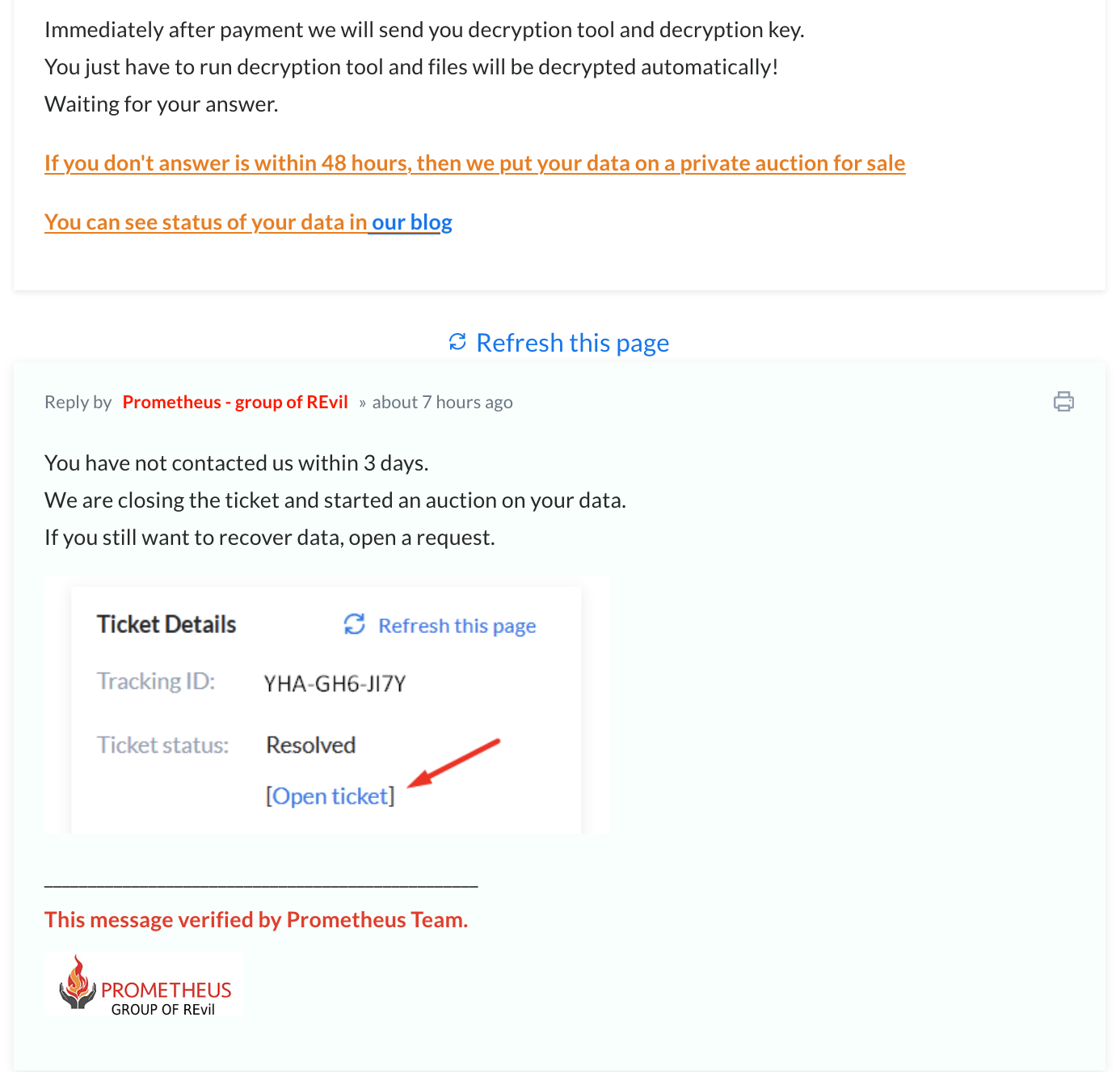

Prometheus具有专门的站点展示受害组织名称及可供购买的被盗数据。它将受害者称为“客户”,客户需使用服务票务系统与其沟通,该系统在付款截止日期临近时会用倒数的计时图案警告客户。如受害者未能付款,则要挟客户对其数据进行拍卖处理。

从Prometheus站点展示来看,迄今为止有四名受害者支付了赎金,分别为一家秘鲁农业公司、一家巴西医疗保健服务提供商以及两家分别位于奥地利和新加坡的运输物流企业,但没有申明赎金金额。

Prometheus声称自己是臭名昭著的勒索软件团伙REvil中的的一员,但这两个恶意组织实则没有任何关联的迹象,此举一是可能试图利用REvil的名气来威慑受害者付款,二是可能为了转移对Thanos的注意力。

Prometheus勒索软件概述

Prometheus勒索软件于2021年2月首次被观察到,是一种名为Thanos的已知恶意软件新变种,后者从2020年上半年开始在地下论坛进行销售。Thanos有一个构建器,能让使用者根据自己需求设置自定义样本,这也为不同的威胁者利用了此构建器来创造自己的变种和品牌留下了可能。

在撰写本文时,还没有获取到Prometheus勒索软件如何交付的信息,但Prometheus惯用手法是购买对某些网络的访问权、暴力破解凭据或鱼叉式网络钓鱼来进行初始访问。

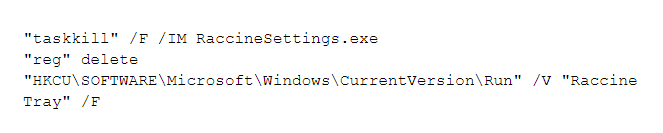

当Prometheus勒索软件执行时,它会尝试杀死多个安全软件相关进程,例如Raccine(一款阻止勒索软件Windows卷影副本的安全工具),以下是其方法的示例:

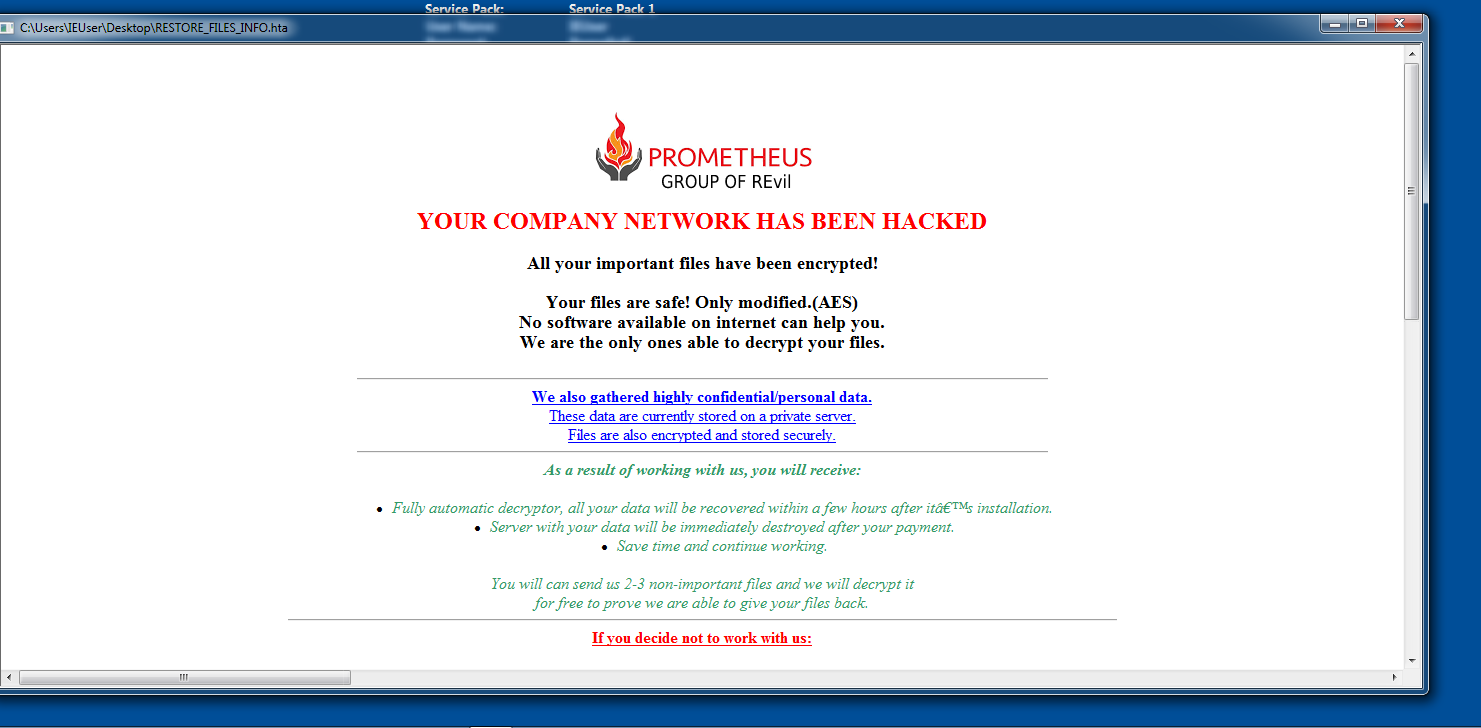

Prometheus勒索软件附加扩展名格式为.[XXX-XXX-XXXX](图1),Prometheus勒索软件运营商会为每个受害者生成唯一的有效载荷,以此标识受害者。

图1.执行后的加密文件

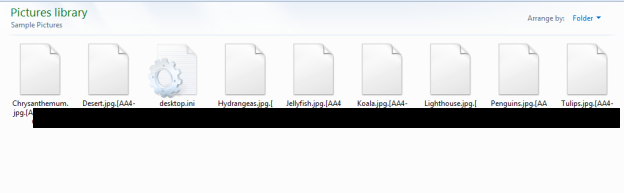

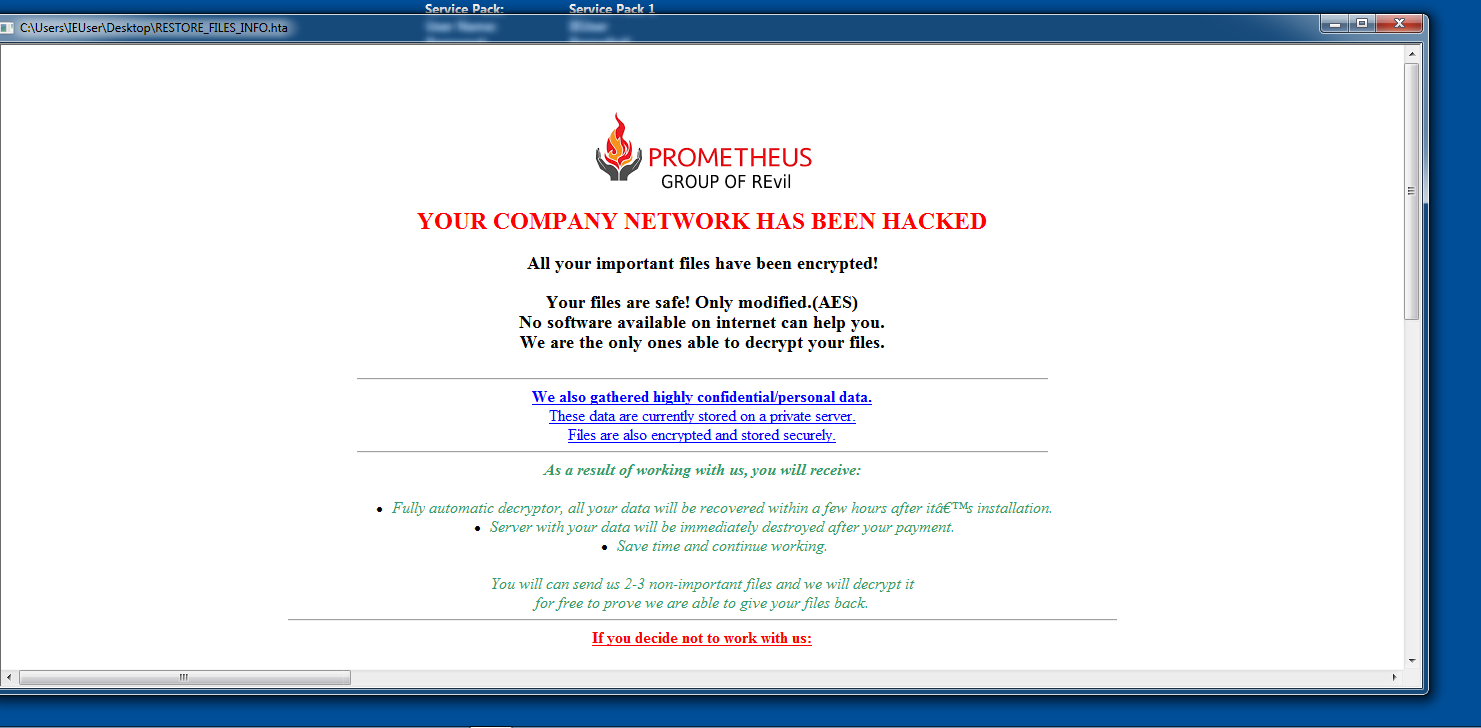

在终止安全进程并完成文件加密后,Prometheus勒索软件会发出两封勒索信:RESTORE_FILES_INFO.TXT文件和RESTORE_FILES_INFO.TXT.hta文件(图2),两者包含信息相同。

图2.RESTORE_FILES_INFO.hta

勒索信包括与Prometheus勒索软件运营商的联系方式,并威胁受害者如果不满足要求,数据将被公布于众或出售给第三方。

由于扩展名用作受害者标识符,按照赎金票据上的说明,我们能够根据扩展名ID在泄露站点查看其协商状态。该组织使用票务系统来跟踪受害者,涉及字段包括跟踪ID、创建日期、解决状态和优先级。受害者甚至可以向勒索组织开票来请求数据恢复(图3)。

图3.Prometheus对受害者的回复

图3.Prometheus对受害者的回复

Prometheus勒索软件团伙根据受害者身份定制他们的赎金金额。赎金以门罗币(XMR)支付,要求的付款金额从6,000美元至100,000美元不等,如果受害者没有在规定的时间范围内(平均为一周)联系,则此价格会翻倍。

图4.Prometheus受害者票证

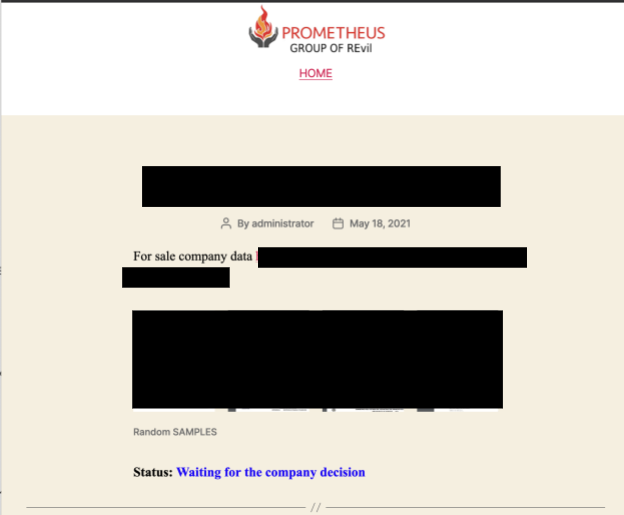

与当前大多勒索软件团伙一样,该组织还创建了一个泄密站点(图5)。

图5.Prometheus泄密站点

泄密站点上显示了每个受害组织的状态,其中一些受害者的信息显示出售给了未知的第三方,还有一些显示已支付了赎金,他们的数据从网站上删除(图6)。

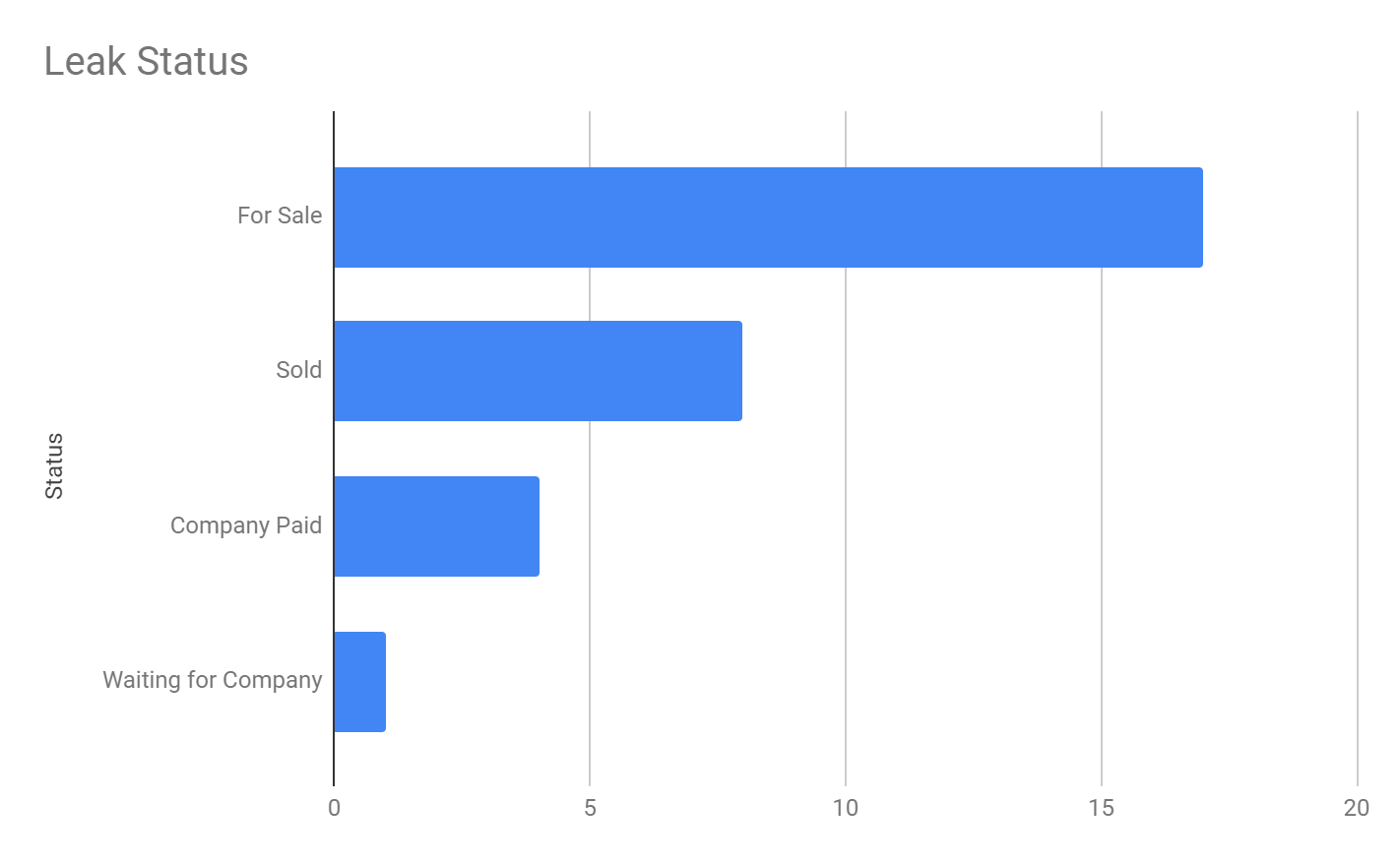

对泄密站点的统计情况看,有超过15名受害者的数据等待出售,超过5名受害者数据被出售,4名受害者公司支付了赎金,还有1名处于等待的状态。

图6.对泄密站点中30个受害者状态统计

这30名受害者遍布全球多国多个行业,对这些组织的地理位置统计图如下所示。

图7.受Prometheus勒索软件影响的30名受害者按国家/地区统计

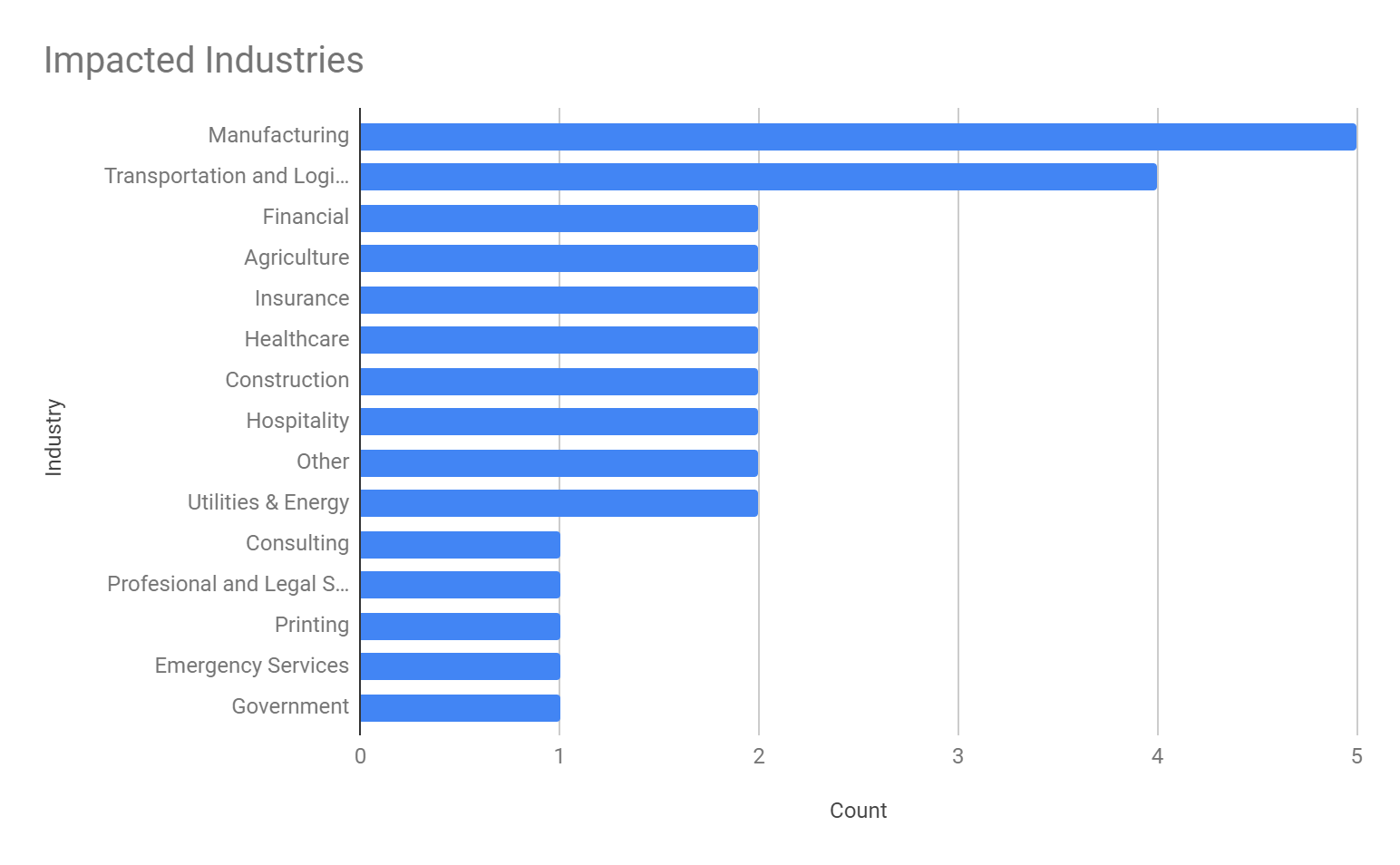

受害组织中,制造业是受影响最大的行业,其次是运输和物流行业。

图8.受Prometheus勒索软件影响的30名受害者按行业统计

旧Prometheus变种

此节有助于我们了解Prometheus勒索软件组织的演变方式。

第一个Prometheus样本于2021年2月首次观察到(SHA256:9bf0633f41d2962ba5e2895ece2ef9fa7b546ada311ca30f330f0d261a7fb184),其行为与我们目前正在跟踪的最新变种相似,但扩展名不一致,旧版本的拓展名为:PROM[prometheushelp@mail[.]ch]。

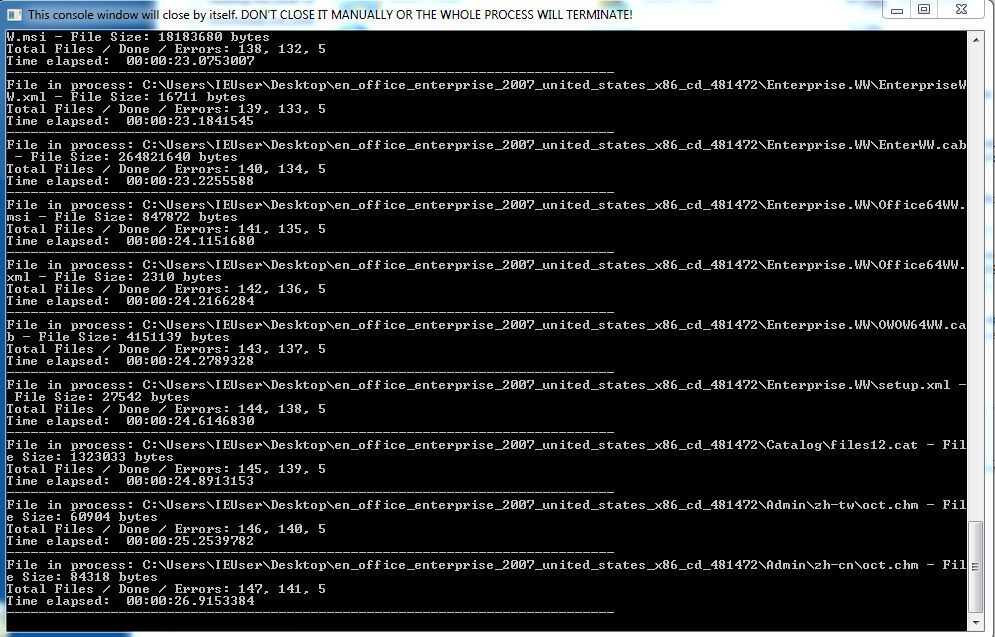

部分旧样本在执行时会打开一个WindowsCommandShell,显示加密进度(图9),最新的Prometheus样本则不显示此信息。

图9.加密进度窗口

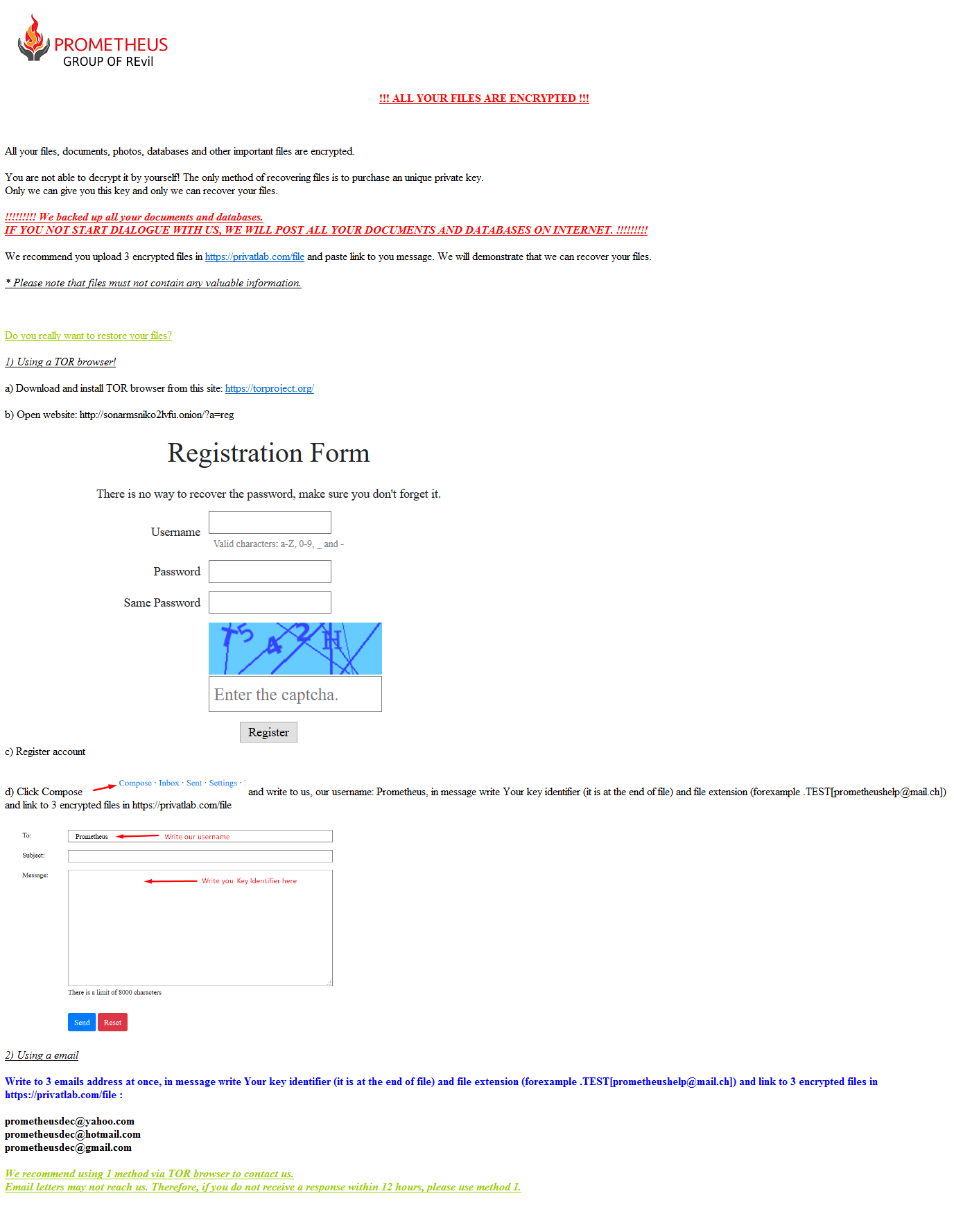

另一个变种(SHA256:11aebdff8c064c160c2b21f3a844bacaecd581d9dc2e4224d31903d2a56e2dd3)拓展名为.XXXXXXXXXXX[prometheusdec@yahoo[.]com],其中X是受害者的ID,和当前的版本一样。它也生成两个赎金票据文件,提供的联系方式与当前变种不同(图10),当时还没有建立泄密站点。

图10.RESTORE_FILES_INFO.hta(旧Prometheus变种发送)

Prometheus的旧变种不是像当前变种那样将受害者引导到泄漏站点,而是指示受害者转到名为Sonar的Tor站点(一种基于Web的消息传递服务)并创建一个帐户。创建帐户后,赎金票据会指示受害者向用户名Prometheus发送一条消息,需要包含文件扩展名标识符和指向三个加密文件的链接,以提供解密证明;第二种联系方法是通过电子邮件。

有关勒索软件的更多信息,请参见 2021 Unit 42 Ransomware 威胁报告。

本文翻译自:https://unit42.paloaltonetworks.com/prometheus-ransomware/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh