NTA以及空间与时间的防御——山石网科的安全理解

星期二, 八月 13, 2019

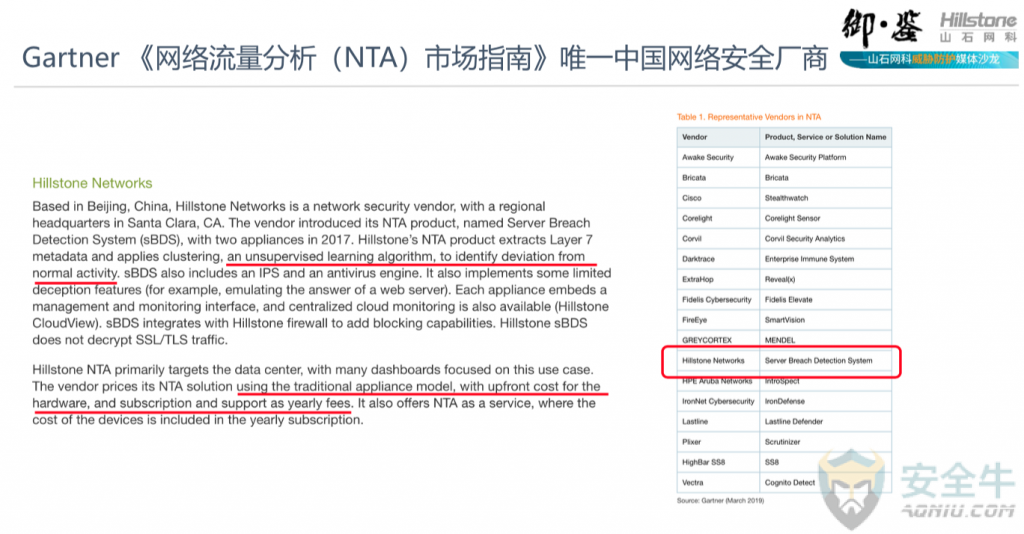

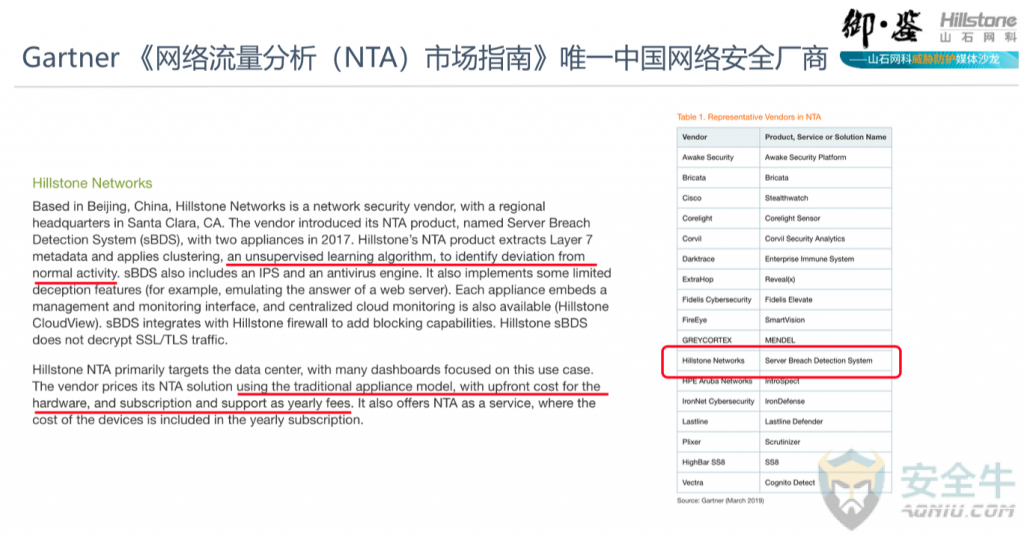

今年2月,国际知名咨询机构Gartner发布了《网络流量分析(NTA)市场指南》。其中,山石网科成为唯一一家入选的中国企业。那么,NTA到底是什么?山石网科又如何使用NTA技术进行安全的防护呢?山石网科在上周三于北京召开了媒体见面会,介绍了自己的NTA以及其他的安全能力。

什么是NTA?

根据Gartner在《网络流量分析(NTA)市场指南》中对NTA的市场定义:

NTA是一种功能和能力,而非纯粹的一个产品。NTA融合了传统的基于规则的检测技术,以及机器学习和其他高级分析技术,用以检测企业网络中的可疑行为,尤其是失陷后的痕迹。NTA通过DFI和DPI技术来分析网络流量,通常部署在关键的网络区域对东西向和南北向的流量进行分析,而不会试图对全网进行监测。

换而言之,NTA是支撑安全产品的一项技术能力,通过对内外网之间的流量以及内网之中的流量进行监控、分析,以检测企业网络中的潜在威胁。其中,需要注意的是,对于行为的检测是需要基于网络流量进行的,而不是针对用户自身的行为。

即使是APT攻击,攻击者依然会遵循一定的方式进行:前期对IT环境的侦查、对边界的尝试绕过、社会工程学与钓鱼的针对人攻击、内网的扩散、后门的植入等。而NTA的的价值就在于通过对实际流量进行分析、对比,发现威胁。

山石网科对于NTA的使用从两个角度进行。一个是对正常流量模型的建模。通过对正常的流量进行收集和分析,从而建立出正常的企业网络流量模型,然后在实际流量中发现不符合的流量。另一种建模是基于山石网科对于恶意、攻击流量的积累,建立出攻击流量的模型,通过在实际流量中寻找符合这类行为模式的流量,发现正在进行的攻击。

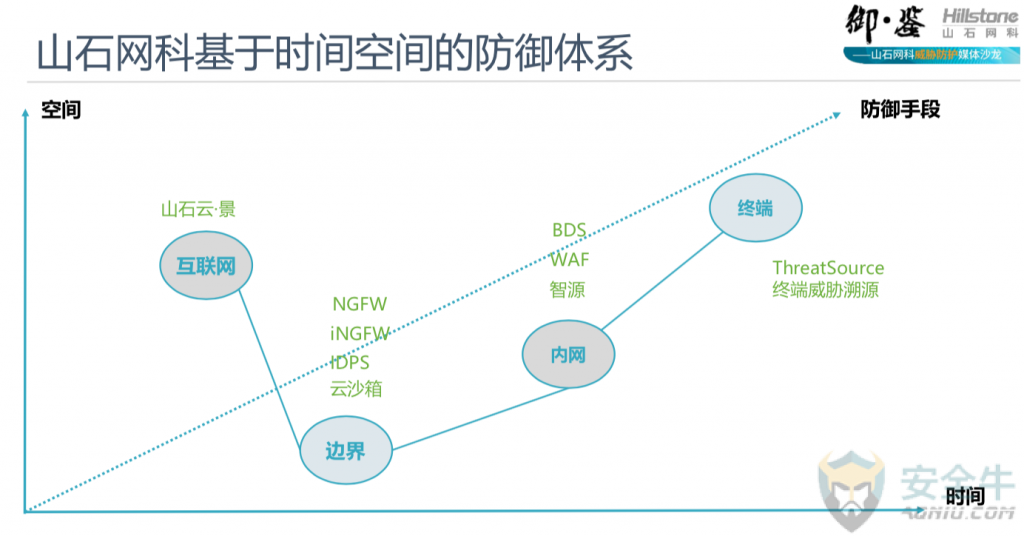

从防御的维度来看,山石网科又将安全从时间和空间两个维度进行赋能。

时间维度的全周期防御

当我们在谈论软件开发、数据使用的时候,总会提到生命周期——比如软件开发的全生命周期、数据的全生命周期。在我们进行安全防护的时候,也会需要对对象的全生命周期进行防护。而另一方面,安全也需要针对威胁和攻击的周期进行准备:在攻击发生前、在攻击实施过程中、以及在攻击发生后。

企业在整个威胁周期里都需要进行相应的方式进行保护:

1. 在攻击前,需要基于正常业务情况与威胁的流量行为模式进行建模。从而能够在事前同时对正常以及恶意的流量进行行为态势的感知与了解,建立正反行为的模型基线,从而为攻击检测做准备。

2. 在攻击时,通过对网络中流量行为的监控,和攻击前建立的模型进行对比分析,从正反行为两个角度发现攻击行为,提升检测精度,减少误报率。另一方面,NTA并不是一个产品,而是一种基于多种技术的技术能力的合成;因此,可以通过不同的搭载NTA技术的安全产品之间进行联动,在发现攻击时快速协同进行响应。

3. 在攻击后,企业需要对有能力还原整个攻击流程。通过攻击前的建模基线,发现异常流量,再对进一步通过该流量在事中的行为进行追溯定位,从而还原整个攻击流程。同时,企业可以根据自身受到攻击的新信息,进一步完善自身在事前的攻击模型建模,进一步优化自身的安全能力。

和软件开发、数据使用等周期类似,威胁周期也是一个循环递进的过程:每次攻击结束后都会有新的数据返还给攻击前的建模阶段,帮助企业建立更精确的威胁流量模型。

空间维度的立体空间防御

网络空间作为第五战区,在空间维度上同样有着多样的战略位置:从内网到外网的交互,以及内网之间的互通,无不存在着安全隐患。因此,在网络防护中,山石同样注意在空间中的协同。从流量的走向来看,攻击者主要会经过边界、内网、数据中心三个位置;而随着企业上云的趋势,云也成为了这三个位置后的第四个安全防御点。

传统攻击在现阶段依然存在,由于其攻击行为模式单一且易于发现,因此传统基于规则和样本的解决方案依然适用于边界防御:对网络进入的流量通过防火墙进行做基础的分析和拦截。另一方面,攻击通过邮件也同样能够进入企业内部,因此企业同样需要对邮件进行内容安全的防护,将钓鱼邮件、垃圾邮件阻挡在边界之外。

而从内网防御角度,山石网科通过可视、分析、阻断三个步骤进行防御。只有首先对内网流量活动做到可视,才能意识到自身存在的风险;而在分析能力的基础上,不仅仅是针对流量走向的行为分析,山石网科同时加入了在网络流量中对文件行为的分析,更多维度判断内网中的情况。山石网科对NTA的使用极大程度地提升了这两个步骤的落地效果——通过对流量、文件行为的建模分析和对比,快速判定恶意行为;同时进行追溯,发现在内网中的失陷主机,以及其失陷路径与攻击路径。最后,对内网的受感染主机进行阻断。

在数据中心端,攻击则主要从四个方面进行发起:高级爬虫、注入攻击、网站内容篡改、以及暴力破解和撞库行为,其本质则是扫描、入侵、破坏的攻击三步骤。因此,在数据中心的防御体系则需要建立正反行为模型防范爬虫以及其他嗅探行为,同时在应用层进行针对数据库注入、撞库行为和网站内容篡改行为的防护。

云环境的安全难点则是边界的模糊化带来的威胁可视化缺失以及边界防御的效果下降。山石网科认为云环境的安全需要建立在“零信任”的基础上。在零信任的机制下,阻止不受信任来源的请求。另一方面,云环境更需要可视化来发现、追踪网络中的威胁,并且利用微隔离的技术建立不同区域的微边界,保障云计算环境中的东西流量安全。

安全牛评

可以预见的是,未来将有越来越多的高级攻击以及基于零日漏洞的攻击,因此传统的基于规则、签名的防御手段是必然无法满足未来的安全需求。在攻击逐渐体系化的情况下,防御也需要有体系化的建设。山石网科提出的体系是从空间和时间两个维度,进行全方位、全周期的安全防线。而在技术层面,山石网科的NTA能力是走在了国内的前列。这也是得益于山石网科多年在网络安全领域的积累与经验;通过切实把握住网络环境中的各种行为,才能使得对流量、文件行为的分析真正给客户带来进一步的安全价值。

相关阅读

如有侵权请联系:admin#unsafe.sh