警惕,安芯网盾刚刚帮助客户拦截了Purple Fox木马

星期五, 六月 25, 2021

我们收到一条来自部署了安芯神甲内存保护系统的客户的告警信息:

通过分析发现安芯神甲拦截的是Purple Fox下载型木马的升级版,对其攻击行为进行全流程分析后发现:

- 攻击行为都在内存中进行,使用PowerShell脚本,帮助攻击者实现无文件攻击;

- 利用漏洞提权,此次拦截的攻击事件中利用的漏洞有:CVE-2020-1054,CVE-2019-0808,CVE-2018-8120,CVE-2015-1701,均为危害性极高的二进制漏洞;

我们总结了此次攻击行为的感染链:

通过安芯网盾安全研究人员分析,发现此次被攻击用户可能打开了钓鱼邮件的附件(如Office文档,html文件等),或者打开了恶意链接,触发了恶意代码:

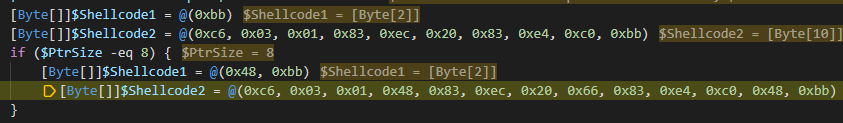

进而去下载Powershell 逻辑代码,该代码用于判断系统64位还是32位,然后下载对应的附加了恶意代码的png文件并提取这些恶意代码,这些恶意代码的核心功能是利用漏洞进行提权,然后安装rootkit等恶意软件,rootkit具有隐藏并保护其文件和注册表项等功能。

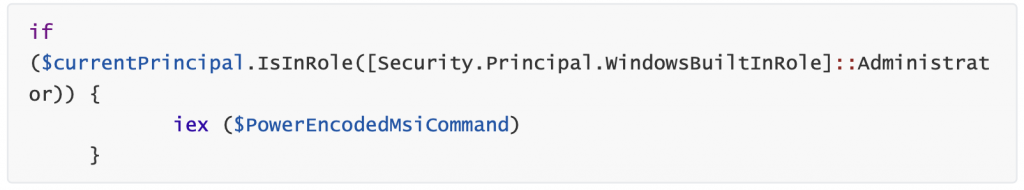

在其安装rootkit之前,会判断当前权限,如果是管理员用户则会直接执行$PowerEncodedMsiCommand。

$PowerEncodedMsiCommand 是三条命令的组合:

其主要操作目的是:

• 禁用 Defender 的 PUA (PUP) 保护

• 禁用windir的文件夹的Windows defender计划和实时扫描。

• 利用msi 安装恶意文件

如果不是Adminitrator权限,会根据操作系统版本执行自定义的Invoke-ReflecttionPEInjection函数,该函数向内存中写入刚刚提到的PE文件:px_64.bin,利用漏洞提权。

提权的文件是exe文件, 其运行结束时会调用ExitProcess, 该恶意代码通过Inline-Hook将ExitProcess指向了ExitThread,并在调用之前会做标记, 通过该标记判断提权程序是否执行完毕,即是否提权成功。

提权成功后会执行真正的恶意命令: $PowerEncodedMsiCommand

Purple Fox木马最早出现在2018年,升级版的Purple Fox木马通过添加更多的CVE来实现特权升级,能够隐藏恶意代码去规避大部分的常规检测防御产品,软件开发者甚至试图绕过补丁程序。如果拦截失败,客户将面临各种恶意代码的侵害,如数据泄露、挖矿勒索等,同时该恶意程序安装了rootkit,这意味着更难发现宿主机器上的恶意代码行为,从而达到长期驻留的目的。

在这次事件中,安芯网盾内存保护系统率先帮助客户实时检测并拦截了该恶意行为,也帮助客户避免了一场“灾难”的发生。

安芯网盾内存保护系统基于硬件虚拟化等前沿技术提供高等级的安全保护,能够在应用层、系统层、硬件层提供有机结合的立体防护。内存保护系统具备通用防护能力以及场景化防护能力,其核心能力主要是针对0day漏洞利用攻击进行检测、对内存相关攻击手段进行检测(包括:内存马攻击、ROP攻击、缓冲区溢出攻击、堆栈属性攻击等)、无文件攻击(主要是利用灰色工具类攻击以及脚本类,包含:Powershell、WMI、VBS、VBA、JS、perl等),同时内存保护系统也可以发现系统一些深层次风险,例如内存中恶意代码驻留、傀儡进程检测等,并可以对相关信息进行溯源。

基于内存安全的解决方案,一是防御高级威胁,二是没有补丁也可以防漏洞利用,三是实现真正的程序运行时安全,四是免疫攻击变种,防止那些不断演变的、可以绕过传统安全方法的高级威胁,实现“内存安全”,解决最令CSO们头疼的威胁。

如有侵权请联系:admin#unsafe.sh