ALPACA攻击是一种可以针对安全网站发起跨协议攻击的新型TLS攻击。

TLS是确保互联网上服务器和客户端之间通信安全的互联网标准,比如web服务器、FTP服务器和邮件服务器。TLS是独立于应用层的,可以应用于不同的通信协议中。

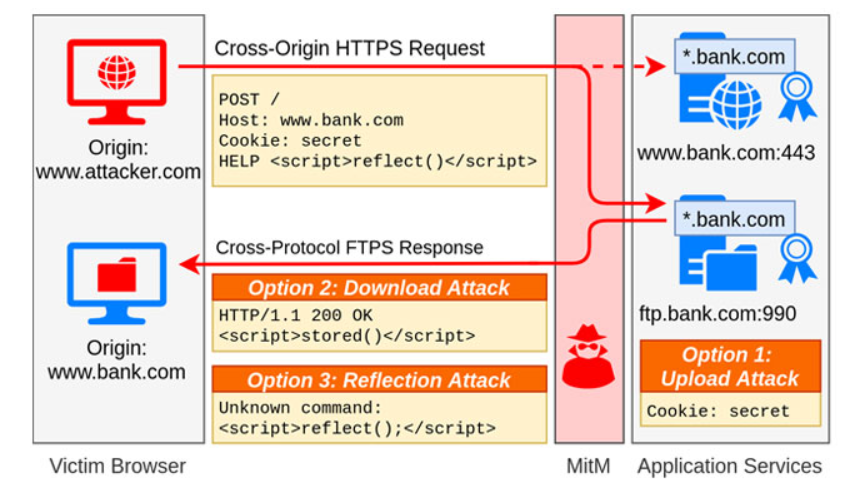

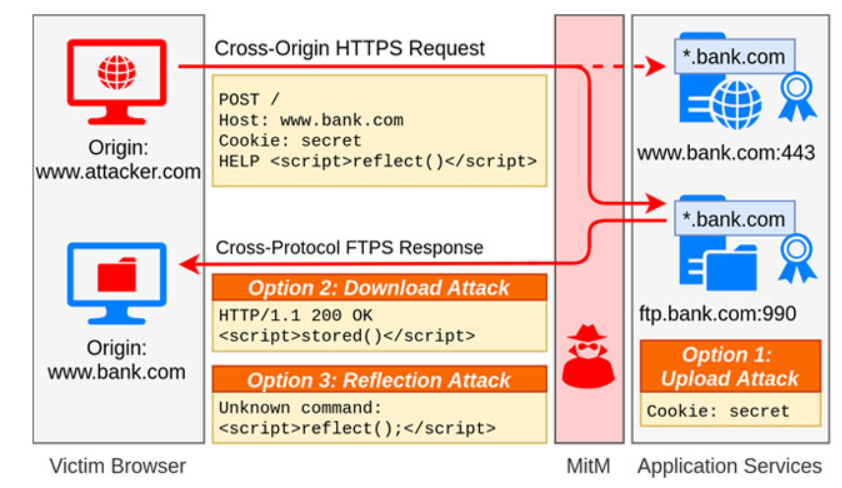

ALPACA是一种利用实现不同协议的TLS服务器的应用层协议内容混淆攻击。攻击者可以将一个子域名的流量重定向到另一个子域名,生成有效的TLS会话。这会打破TLS认证,并可能进一步发起跨协议攻击。

研究人员对TLS跨协议攻击进行了分析,并对web服务器进行了案例研究,发现可以成功从受害者的web浏览器重定向HTTPS请求到SMTP、IMAP、POP3和FTP服务器。在真实的攻击场景中,攻击者可以提取会话cookie和其他隐私用户数据,或在有漏洞的web服务器环境下执行任意JS内容,绕过TLS和web应用安全措施。

上图是攻击者对web服务器发起跨协议攻击,利用有漏洞的FTP和邮件服务器的三种方式——上传攻击、下载攻击和反射攻击。在上传攻击(Upload Attack)中,攻击者可以窃取认证cookie和其他隐私数据。在下载攻击(Download Attack)中,攻击者可以执行存储型XSS攻击。在反射攻击中,攻击者可以在受害者网站环境下执行反射XSS攻击。

研究人员在实验室环境对web浏览器和广泛部署的邮件和FTP服务器进行了攻击面分析,发现140万web服务器易收到跨协议攻击。其中,11.9万web服务器可以利用有漏洞的应用服务器来进行攻击。

虽然该漏洞是条件性的,而且很难利用,但是只要对web有了解的黑客就可以利用一些配置信息。此外,研究人员还分析了其他的协议,发现存在其他类型的攻击场景。

为应对类似的攻击,研究人员提出使用应用层协议协商(Application Layer Protocol Negotiation (ALPN))和服务器名指示(Server Name Indication)扩展来预防锡类跨协议攻击。研究人员还建议管理员检查TLS实现和部署,建议服务器和客户端的应用开发者主动对所有的协议应用防护措施。

ALPACA攻击将在 Black Hat USA 2021和USENIX Security Symposium 2021大会上作展示,研究论文参见:https://alpaca-attack.com/ALPACA.pdf

相关代码参见GitHub:https://github.com/RUB-NDS/alpaca-code/

更多参见:https://alpaca-attack.com/

本文翻译自:https://alpaca-attack.com/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh