一周情报摘要

金融威胁情报

印度金融服务领域 IT 公司 Nucleus Software 遭受 BlackCocaine 勒索软件攻击

Intertrust 发布2021年移动端金融 APP 应用安全报告

复杂的多阶段银行木马:Gootkit

德国银行IT服务提供商遭到DDoS攻击

政府威胁情报

新南威尔士州卫生部门因 Accellion 文件传输系统漏洞遭受影响

疑似俄罗斯威胁组织针对乌克兰政府机构开展大规模钓鱼活动

能源威胁情报

美国能源部长拉起警报:表示网络攻击可能致使美国电网关闭

工控威胁情报

CODESYS 工业自动化软件中的多个漏洞对工控系统产生了严重威胁

流行威胁情报

Gafgyt 变种:Sakura 僵尸网络溯源分析报告

Evil Corp 新勒索软件伪装 PayloadBin 组织逃避美国财政部制裁

RockYou2021:84亿条密码汇编泄露,创下新纪录

高级威胁情报

ESET 发表《2021年第一季度威胁报告》

PuzzleMaker 威胁组织使用 Chrome 0day漏洞利用链开展攻击

APT 28 利用 SkinnyBoy 对军方和政府机构展开攻击活动

漏洞情报

微软于周二发布了50个漏洞的更新补丁

勒索专题

勒索软件扰乱了马萨诸塞州最大的轮渡服务

美国媒体集团 Cox Media Group因勒索软件攻击导致直播流媒体服务中断

勒索软件袭击了美国国会承包商

台湾领先的内存和存储制造商 ADATA 声明遭受勒索软件攻击

趋势披露高收益的勒索团伙: Nefilim

肉类公司 JBS 于周三确认支付1100万美元的赎金

金融威胁情报

印度金融服务领域 IT 公司 Nucleus Software 遭受 BlackCocaine 勒索软件攻击

Tag:金融,勒索软件,BlackCocaine

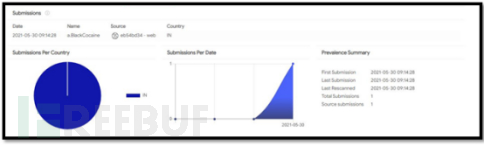

Cyble 网络研究人员于近期披露一家印度金融服务领域 IT 公司 Nucleus Software 遭受 BlackCocaine 勒索团伙攻击。该公司已向孟买证券交易所 (BSE) 和印度国家证券交易所 (NSEI) 报告了这一攻击事件中的安全漏洞,并声明其不涉及存储客户的财务数据,财务数据泄露的可能性不大。

Cyble 研究人员研究发现 Nucleus Software 是 BlackCocaine 勒索软件组织的第一个受害者。该团伙运营着自己的网站(hxxp://blackcocaine[.]top/),组织域名的 WHOIS 信息显示注册时间为 2021 年 5 月 28 日,该组织于5月30日向不同平台的公共沙箱提交了“a.BlackCocaine”加密文件。

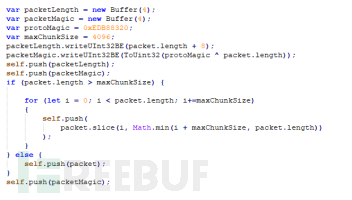

BlackCocaine 勒索软件是用 Go 语言编写的,并使用 MinGW 工具进行编译,BlackCocaine 有效载荷是一个 UPX 打包的 64 位 Windows 可执行文件,编译时间戳为2021年5月29日,具备多种反虚拟机和反调试技术。

勒索软件组织会在受害者内部枚举文件系统同时使用 AES 和 RSA 对文件进行加密,然后将扩展名“ .BlackCocaine ”附加到加密文件的文件名中,投放文件名为“HOW_TO_RECOVER_FILES.BlackCocaine.txt”的勒索字条。截止撰写文章时,尚未确认此次攻击活动的初始感染媒介。

参考链接:https://cybleinc.com/2021/06/03/nucleus-software-becomes-victim-of-the-blackcocaine-ransomware/

微步点评

- BlackCocaine 组织是勒索软件组织的最新成员,BlackCocaine勒索软件似乎是比较复杂和活跃的恶意软件之一。截至目前, Nucleus Software 是该团伙目前的唯一受害者。

- Nucleus Software Company 是领先的银行和金融服务提供商,也以向全球金融服务行业提供贷款和交易银行咨询服务而闻名。Nucleus 的软件为50多个国家的200多家金融机构的业务提供支持,支持零售贷款、企业银行、现金管理、移动和互联网银行、汽车金融和其他业务领域。

- 面对勒索威胁攻击,微步情报局建议您:

定期备份重要信息数据;

不要随意点击不明来源的链接;

通过官方安全渠道下载、安装程序;

不要使用未知来源的U盘;

在公共wife网络上使用VPN服务进行网络连接;

安装知名安全厂商的安全产品。

Intertrust 发布2021年移动端金融 APP 应用安全报告

Tag:金融,移动端,数据泄露,漏洞

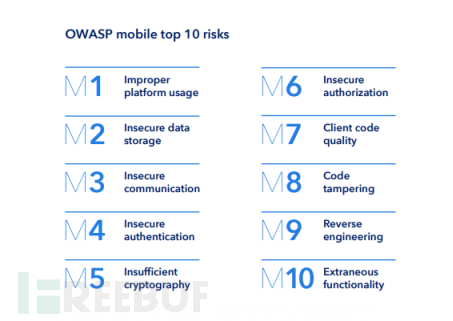

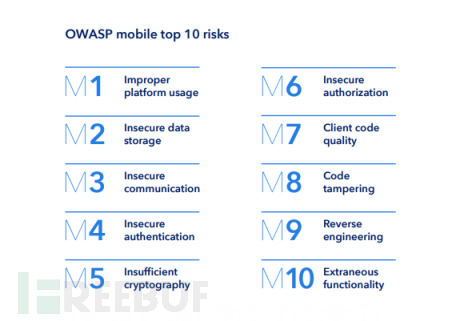

新冠肺炎加速了世界向数字金融渠道和移动非接触式支付等创新技术的转变,但移动金融应用程序的安全性能并没有显著的提高。加密问题成为了当下最普遍和最严重的威胁之一。研究发现88% 的分析应用程序未能通过一项或多项加密测试,这意味着这些金融应用程序中的加密功能很容易被网络犯罪分子破解利用,可能会暴露机密支付数据和客户数据,并使应用程序代码面临被分析和篡改的风险。

据 VMware 称金融移动应用程序的使用速度迅速加快,金融应用程序的用户会话数在 2020 年上半年增长了 49%。同期,针对金融机构的网络攻击增长了 118%。Intertrust 于近期发表报告《The state of mobile finance app security 2021》,报告显示77% 的金融应用程序至少存在一个可能导致数据泄露的严重漏洞。报告分析了 iOS 和 Android 之间平均分布的 150 多个移动金融应用程序,并提供了来自支付、银行、投资/交易和贷款四大金融领域的见解。

报告中还披露了一些主要研究发现:

1)在测试的每个应用程序中都发现了一个或多个安全漏洞;

2)84% 的 Android 应用和 70% 的 iOS 应用至少存在一个严重或高危漏洞;

3)81% 的金融应用程序泄露数据;

4)49% 的支付应用程序容易受到加密密钥提取的影响;

5)银行应用程序包含的漏洞比任何其他类型的金融应用程序都多;

6)使用代码混淆、篡改检测和白盒加密等应用程序保护技术可以缓解近四分之三的高严重性威胁。

参考链接:https://www.intertrust.com/resources/state-of-finance-app-security-2021/thank-you-25647/?

复杂的多阶段银行木马:Gootkit

Tag:银行木马,Gootkit,欧盟

卡巴斯基于近期发表了针对金融行业的 Gootkit 银行木马分析报告,并对其最近的攻击样本进行分析。Gootkit 是复杂的多阶段银行木马,由 Doctor Web 于 2014 年首次发现,在2019年遭遇数据泄露后停止运营,但自 2020 年 11 月开始再次活跃。Gootkit银行木马的受害者主要分布在德国、意大利等欧盟国家。

Gootkit 由一个用 C++ 编写的 Loader、JS 编写的主体、 Node.js 编写的接口组成,主体为模块化框架,包含注册、间谍软件、VMX检测等模块。

攻击者最初利用垃圾邮件和漏洞利用工具包(例如 Spelevo 和 RIG)进行分发恶意软件,后来转向受感染的网站,诱使访问者在受感染的网站下载恶意软件,从受害者主机浏览器窃取数据,执行浏览器中间人攻击,虚拟机和沙箱检查,利用键盘记录、截屏收集信息,恶意软件会与C2进行通信下载恶意软件其他模块,并将收集到的数据加密回传给C2。

据卡巴斯基报告,其具有此威胁相关的所有详细信息、IOC、MITRE ATT&CK数据、Yara规则等信息。

参考链接:https://securelist.com/gootkit-the-cautious-trojan/102731/

德国银行IT服务提供商遭到DDoS攻击

Tag:DDoS,银行,德国

据 Router 披露,德国银行的IT服务提供商 Fiducia & GAD 遭受攻击,导致众多金融机构的在线银行暂时瘫痪。据 Fiducia & GAD 称,攻击者在5月3号开始进行分布式拒绝服务(DDOS)攻击,试图利用异常的大量数据流量淹没服务提供商的网站,致使其瘫痪。

卡尔斯鲁厄 IT 服务提供商的数据中心在遭受攻击后,明斯特的数据中心也遭受了攻击。银行的网站或网上银行都无法访问或只能在与其相连的机构中偶尔访问,但客户仍然可以从取款机上取钱。Fiducia & GAD 称客户数据是安全的,其危机团队也在继续密切监视系统,以便能够对任何新的攻击做出快速反应。

参考链接:https://www.reuters.com/technology/german-it-company-that-serves-banks-experiences-ddos-hack-attack-2021-06-04/

政府威胁情报

新南威尔士州卫生部门因 Accellion 文件传输系统漏洞遭受影响

Tag:漏洞,文件传输系统,卫生部门,澳大利亚

澳大利亚新南威尔士州卫生部门于6月5日发布报道确认其受到 Accellion 文件传输系统安全漏洞的影响。卫生部门表示在此次攻击活动中虽然公立医院的医疗记录不受影响,但不再使用攻击活动中所涉及的软件。此次事件可能泄露信息的包括身份信息、与健康相关的个人信息等。

Accellion 文件传输系统是用于传输大文件的文件共享工具,旧版本程序已不再受支持并已被其他软件(例如 Kiteworks)取代。报告还称攻击者已经利用了12月在旧版本软件中发现的0day漏洞。Accellion 文件传输系统中的漏洞影响了全球约100多个组织。

新南威尔士州卫生部门表示,新南威尔士州警察部队和新南威尔士州网络安全部门成立了 Strike Force Martine,确定对陷入 Accellion 袭击事件的新南威尔士州政府机构的影响,迄今为止没有证据表明这些信息被滥用。

参考链接:https://www.health.nsw.gov.au/news/Pages/20210604_02.aspx

微步点评:

Accellion相关软件在今年1月份的时候还被用作攻击新西兰储备银行(RBNZ)的载体,同期澳大利亚证券和投资委员会 (ASIC) 宣布因与 Accellion 软件相关的问题而遭到入侵。

Accellion, Inc.是一家美国科技公司,专门从事安全文件共享和协作。该公司成立于1999年在新加坡,现在总部设在加利福尼亚州帕洛阿尔托。2020 年,该公司产品已被 3,000 多个组织使用。

针对数据泄露事件,微步情报局建议您:

a)及时更新系统、软件补丁程序,避免因系统、软件漏洞造成信息泄露;

b)重要数据应做好加密和备份工作;

c)个人与企业应增强隐私、数据保护意识,公司应积极组织相关数据隐私保护培训。

疑似俄罗斯罗斯威胁组织针对乌克兰政府机构开展大规模钓鱼活动

Tag:鱼叉式网络钓鱼攻击,双扩展名,政府机构,俄罗斯

乌克兰特勤局、乌克兰警察部门和乌克兰应急中心(Ukrainian Secret Service、 Ukrainian Cyber Police、 CERT Ukraine)于上周警告称,俄罗斯威胁组织针对乌克兰政府和私营部门实施了“大规模”鱼叉式网络钓鱼攻击。攻击者伪装成辅巡逻警察局的代表向目标发送内容为“警告收件人未能缴纳地方税”的电子邮件。

邮件诱使受害人下载恶意的RAR文件,RAR文件解压缩后会释放一个具有双扩展名的exe文件(文件名.pdf.exe),运行恶意软件的同时会在受害者机器上安装 RemoteUtilities 远程访问软件的修改版本,RemoteUtilities 将直接回连位于俄罗斯、德国和荷兰的远程命令和控制服务器。

乌克兰特勤局表示该远程访问软件的修改版本会直接允许外国情报部门远程控制目标PC端,且将此次攻击活动归因于俄罗斯联邦的特殊部门,这也是该机构公开归因于俄罗斯黑客的第三次网络攻击。

自 2014 年俄罗斯军队入侵乌克兰东部以来,这个前苏联国家一直受到网络攻击的持续攻击,乌克兰官员经常将这些攻击与克里姆林宫联系起来,在今年2月份的时候,乌克兰国家安全与国防事务委员会指责俄罗斯黑客对乌克兰网站发起 DDoS 攻击,一周后还表示名为 Gamaredon 的俄罗斯黑客组织破坏了乌克兰政府一个内部文件共享系统。

随着乌克兰遭受越来越多的俄罗斯的攻击,乌克兰也得到了一些盟友的帮助,仅在今年一年,乌克兰机构和盟友(美国情报机构)之间合作至少阻止了 350 次俄罗斯网络行动。

参考链接:https://ssu.gov.ua/novyny/sbu-zablokuvala-masovu-kiberataku-spetssluzhb-rf-na-kompiuterni-merezhi-ukrainskykh-orhaniv-vlady

能源威胁情报

美国能源部长拉起警报:表示网络攻击可能致使美国电网关闭

Tag :能源,网络攻击,电网,美国

美国能源部长于6月6日接受美国有线电视新闻网采访表示,受害者向黑客支付赎金会加剧勒索软件等网络攻击活动,能源部门和私营部门发生的数千起攻击事件表明美国能源网容易受到网络攻击。据报道,美国总统拜登和他的政府在与外国领导人会晤期间将打击网络攻击作为首要任务之一。

美国商务部长随后于周日表示,军事行动是打击网络犯罪的一种选择。在能源部长发出警告之际,美国公共和私营部门的勒索软件攻击在最近几周均有所增加,这给拜登政府带来了一种如何应对网络漏洞的紧迫感。

俄罗斯黑客接连攻击了 Colonial 油气管道公司和 JBS 肉类加工厂之后,白宫开始呼吁认真对待勒索软件攻击的威胁。面对此次事件以及之后预防针对汽*油*管道潜在的勒索软件攻击时,能源部长强调,私营部门需要与拜登政府合作,建立管道网络标准。还在采访中表示,已与私营部门就输电网达成了协议。6月4日,白宫与共和党因攻击事件就基础设施进行谈判,此次谈判随后似乎陷入僵局。

参考链接:https://mp.weixin.qq.com/s/Yciv_NorC5VYXbtpEBalbQ

工控威胁情报

CODESYS 工业自动化软件中的多个漏洞对工控系统产生了严重威胁

Tag :工控,严重漏洞,PLC

Positive Technologies 安全研究人员于近日披露了多个影响 CODESYS 工业自动化软件的漏洞,这些漏洞可以在可编程逻辑控制器(PLC)上远程执行代码。漏洞的主要由输入数据的验证不足造成的,本质上可能是由于未遵守安全开发建议研究人员表示在 WAGO 提供的 PLC 上检测到了漏洞,还表示攻击者可以在不需要知道用户名和密码的情况下,只拥有访问权限即可利用这些漏洞。WAGO、Beckhoff、Kontron、Moeller、Festo、Mitsubishi 和 HollySys 等其他自动化技术公司使用 CODESYS 软件对控制器进行编程和配置。在 CODESYS WebVisu 使用的 CODESYS V2.3 Web 服务器组件中发现了六个最严重的漏洞,用于在Web 浏览器中可视化人机界面 ( HMI )。

攻击者可能会利用这些漏洞发送特制的 Web 服务器请求以触发拒绝服务条件,在控制运行时系统的内存中写入或读取任意代码,致使 CODESYS Web 服务器崩溃。这6个漏洞(CVE-2021-30189、CVE-2021-30190 、CVE-2021-30191、CVE-2021-30192 、CVE-2021-30193 、CVE-2021-30194 )CVSS评分均为10。此外,Control V2 、 CODESYS Control V2 Linux SysFile 也披露了多个漏洞。

参考链接:https://www.ptsecurity.com/ww-en/about/news/positive-technologies-uncovers-critical-vulnerabilities-in-codesys-serious-threat-to-industrial-control-systems-worldwide/

微步点评:

CODESYS V2.3 Web 服务器中的六个严重漏洞:

CVE-2021-30189 - 基于堆栈的缓冲区溢出漏洞

CVE-2021-30190 - 不正确的访问控制漏洞

CVE-2021-30191 - 不检查输入大小的缓冲区复制漏洞

CVE-2021-30192 - 安全检查执行不当漏洞

CVE-2021-30193 - 越界写入漏洞

CVE-2021-30194 - 越界读取漏洞

Control V2 通信运行系统中存在的三个缺陷(CVSS分数:8.8)可能被滥用来制造可能导致拒绝服务的条件或用于远程代码执行的恶意请求。这三个漏洞分别为基于堆的缓冲区溢出漏洞CVE-2021-30186 ,基于堆栈的缓冲区溢出漏洞CVE-2021-30188 ,不正确的输入验证漏洞CVE-2021-30195 。

CODESYS Control V2 Linux SysFile 库存在CVE-2021-30187漏洞,可用于调用额外的 PLC 功能,进而允许不法分子删除文件并破坏关键进程。

可编程逻辑控制器 (PLC) 是使各种工业设备、机构、机器和工具的操作完全自动化的设备。

CODESYS(控制器开发系统)是全球制造商使用的 PLC 应用程序开发环境。

流行威胁情报

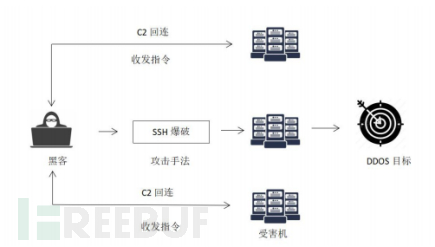

Gafgyt 变种:Sakura 僵尸网络溯源分析报告

Tag:Sakura ,僵尸网络,Gafgyt变种

近日,微步在线终端威胁检测与响应平台 OneEDR (以下简称 OneEDR)监测发现后台主机告警页面出现有 7 条可疑告警信息,微步在线研究人员凭借多年安全分析经验,初步判定此次攻击活动为僵尸网络攻击。

研究人员然后着手从告警详情而分析、攻击原因排查、上机排查等方面进行告警排查分析,最后通过样本分析将 Sakura 僵尸网络溯源为Gafgyt 变种。

随后通过微步在线蜜罐、X社区对域名解析后的IP进行关联发现此次 Sakura 傻瓜式僵尸网络攻击疑似使用圣舒拉卡学院的 C2 作为跳板机进行攻击。

随着物联网设备的不断增多,使用 SSH 暴力破解攻击会也越来越多,这会让僵尸网络迅速增加自己的 bot;与此同时,黑客租用的是国外匿名廉价的 V*P*S,不仅成本低,溯源难度还较高,所以僵尸网络的发展会越来越猖獗。

针对Sakura 僵尸网络攻击活动,微步情报局建议您:1.Kill 进程 Sakura 进程;2.删除文件 /tmp/Sakura 相关文件;3.SSH 使用安全的密码策略,使用高强度密码,切勿使用弱口令,防止黑客暴力破解。

如果您想查阅报告,可以“微步在线研究响应中心”公众号查看。如果您想获取含IOC的完整版报告,可在微信公众号后台回复“sa”获取。

参考链接:https://mp.weixin.qq.com/s/PjVIo72rSCsqNYY6536QiA

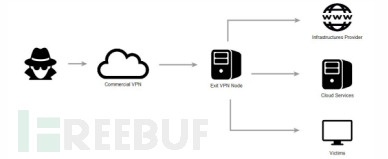

Evil Corp 新勒索软件伪装 PayloadBin 组织逃避美国财政部制裁

Tag :Evil Corp, PayloadBIN,勒索软件,重命名

近日,BleepingComputer 发表报告披露新勒索软件 PayloadBIN 属于 Evil Corp 网络犯罪团伙,在2019年被美国政府制裁后,勒索软件谈判公司拒绝支付赎金以避免面临罚款和法律诉讼,Evil Corp犯罪团伙开始将勒索软件业务重新命名(WastedLocker、Hades、Phoenix等)来逃避美国财政部外国资产控制办公室 (OFAC) 实施的制裁。

Evil Corp 团伙,也称为 Indrik Spider 和 Dridex 团伙,最初是 ZeuS 僵尸网络的附属机构。随着时间的推移,他们组成了一个小组,专注于通过网络钓鱼电子邮件分发银行木马和名为 Dridex 的下载程序。BleepingComputer 于5月3号发现了一个名为 PayloadBIN [ VirusTotal ]的新勒索软件样本,认定该样本与 Babuk Locker 的品牌重塑有关。

受害者在安装勒索软件后会将 .PAYLOADBIN 扩展名附加到加密文件中,赎金记录名为“ PAYLOADBIN-README.txt ”,并指出受害者的“网络已被 PAYLOADBIN 勒索软件锁定”。BleepingComputer 对新样本分析后,证实该勒索软件是 Evil Corp 勒索业务的品牌重塑。

由于勒索软件归咎于一个受制裁的黑客组织,大多数勒索软件谈判公司可能不会帮助为受 PayloadBIN 勒索软件影响的受害者付款。研究人员 Wosar 认为该组织借此机会冒充一个不受制裁的黑客组织,以此逃避制裁。

参考链接:https://www.bleepingcomputer.com/news/security/new-evil-corp-ransomware-mimics-payloadbin-gang-to-evade-us-sanctions/

微步点评:

Evil Corp犯罪团伙曾利用 Phoenix 攻击美国最大保险公司 CNA Financial。

Evil Corp 是总部位于俄罗斯的网络犯罪组织,负责 Dridex 恶意软件的开发和分发。Dridex 恶意软件是一种多功能恶意软件包,旨在自动窃取机密信息,包括来自受感染计算机的在线银行凭据。Dridex 传统上是通过大规模网络钓鱼电子邮件活动传播的,这些活动旨在诱使受害者点击电子邮件中嵌入的恶意链接或附件。

一旦系统被感染,Evil Corp 就会使用泄露的凭据将资金从受害者的银行账户欺诈性地转移到该组织控制的账户中。截至 2016 年,Evil Corp 已从 40 多个国家的约 300 家银行和金融机构的客户那里获得银行凭证,使该组织成为企业面临的主要财务威胁之一。特别是,Evil Corp 主要针对位于美国和英国的金融服务部门组织。

RockYou2021:84亿条密码汇编泄露,创下新纪录

Tag :密码,数据泄露,RockYou2021

近日,某黑客论坛用户发布了一个100GB TXT文件,其中包含 84 亿个密码条目,该文件可能是由之前的数据泄露事件合并而成的。 论坛用户疑似参考2009年发生的臭名昭著的 RockYou 数据泄露事件将此次密码汇编条目泄露事件称为 “RockYou2021” 。据发布帖子的用户称,泄漏中包含包 820 亿个密码,所有密码长度均为 6-20 个字符,删除了非 ASCII 字符和空格。

然而,Security Affairs 测试发现实际数量竟然少了近十倍,只有约84.59亿个记录。这84.59亿条记录包含用户姓名和电子邮件地址等其他汇编条目的结合,攻击者可以利用 RockYou2021 安装密码字典进行密码喷射,暴力破解和凭证填充攻击在线账户。

由于全球在线人数大约只有47亿,RockYou2021 汇编可能包含几乎两倍的全球在线人口的密码。如果您及时自查密码是否泄漏,如发现数据已泄露,微步情报局建议您及时更改在线帐户中的密码,启用所有在线帐户上启用双因素身份验证 (2FA),注意传入的垃圾邮件、未经请求的文本和网络钓鱼邮件,不要点击陌生的邮件、链接等。

参考链接:https://cybernews.com/security/rockyou2021-alltime-largest-password-compilation-leaked/

高级威胁情报

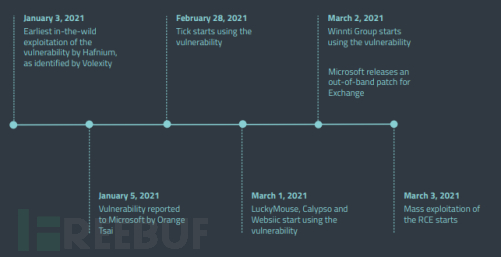

ESET 发表《2021年第一季度威胁报告》

Tag:威胁趋势,漏洞链,APT,加密货币

2021年前半年(1月到4月)全球头号新闻话题仍是新冠肺炎,但它在威胁环境中并不突出,随之突出威胁趋势是网络犯罪分子滥用配置中的缺陷和漏洞专注于高投资回报的攻击事件,ESET第一季度(1月到4月)威胁报告从威胁检测和研究专家的角度详细的描述了2021年第一季度的威胁格局视图。

研究人员发现犯罪分子牟取高回报的滥用攻击事件中,RDP协议仍然是暴力攻击的头号目标,加密货币威胁的数量和Android银行恶意软件检测仍在急剧增加。在检查这些威胁的同时,研究人员还发现一个允许攻击者接管任何可访问的 Exchange 服务器的漏洞链,并且确定了 LuckyMouse 、Winnti Group、Calypso 等10 多个可能利用此漏洞链的不同威胁组织。

该报告还回顾了ESET研究人员最重要的发现和成就,如研究人员正在进行的拉丁美洲银行木马系列的调查情况;发现的攻击高性能计算机集群和其他高调目标的恶意软件 Kobalos; 针对哥伦比亚政府机构和私人实体的 Spalax 行动;专注于亚洲在线游戏的高针对性供应链攻击;以及用于攻击南非货运物流公司的 Lazarus 新后门。

此外,报告披露了若干 ESET 独家研究更新和关于APT群体Turla、Lazarus的新发现和VBA/TrojanDownloader.Agent trojan在内的十大恶意软件检测等。

参考链接:https://www.welivesecurity.com/wp-content/uploads/2021/05/eset_threat_report_t12021.pdf

微步点评:

由于APT独特的攻击方式和难以预测的攻击手段,因此预防APT攻击是困难的。微步建议您使用如下措施去预防危害:

使用高防御的病毒防护软件,防护特定的APT攻击方式;

基于程序行为自主分析判断的实时防护技术,能够有效解决传统防御方法的弊端,例如沙箱技术和蜜罐技术。

企业要加强员工的安全意识,例如禁止浏览危险网站,禁止查阅不明邮件或程序等。

2021年随着加密货币威胁的数量增加,以及Android银行恶意软件检测的急剧增加,更多的威胁开始影响着我们的生活。微步情报局建议您:

切勿随意透露个人信息;

不要随意点击不安全的链接,不要打开来源可疑的电子邮件,不要使用未知U盘;

在公共Wi-Fi网络上使用VPN服务。

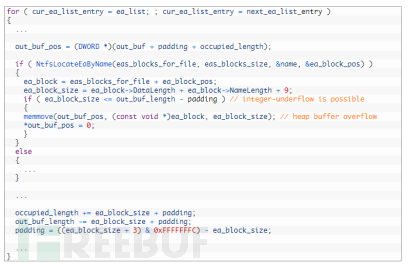

PuzzleMaker 威胁组织使用 Chrome 0day漏洞利用链开展攻击

Tag:APT,0day,PuzzleMaker

卡巴斯基于近期发表报告披露了 PuzzleMaker 威胁组织使用 Chrome 0day漏洞利用链开展攻击攻击活动。卡巴斯基在2021年4月14日至4月15日检测到一波针对多家公司的高度针对性攻击的攻击活动,研究表明这些攻击均利用了一系列 Google Chrome 和 Microsoft Windows 零日漏洞。

PuzzleMaker 威胁组织利用 Chrome 零日漏洞利用链在 Windows 中实现远程代码执行,将 CVE-2021-31955 和 CVE-2021-31956 漏洞组合利用,在受感染 Windows 设备上提升权限,然后通过释放的远程 shell上传和下载文件,并执行命令。

攻击者除在攻击活动中利用了 ntoskrnl.exe 中的信息泄露漏洞 CVE-2021-31955和 ntfs.sys 中基于堆的缓冲区溢出漏洞CVE-202-31596漏洞之外,完整的攻击链还包括四个额外的恶意软件模块:Stager,Dropper,Service,Remote shell。

卡巴斯基研究人员表示虽然无法在谷歌浏览器中检索用于远程代码执行 (RCE) 的漏洞,但能够找到并分析用于逃离沙箱并获取系统权限的特权提升 (EoP) 漏洞(特权提升漏洞经过了微调,以针对 Windows 10 的最新和最突出的版本(17763 – RS5、18362 – 19H1、18363 – 19H2、19041 – 20H1、19042 – 20H2),并且它利用了两个不同的漏洞Microsoft Windows 操作系统内核。)。

卡巴斯基研究人员于2021 年 4 月 20 日向 Microsoft 报告了这些漏洞,这些漏洞于 2021 年 6 月 8 日被修复。

参考链接:https://securelist.com/puzzlemaker-chrome-zero-day-exploit-chain/102771/

APT 28 利用 SkinnyBoy 对军方和政府机构展开攻击活动

Tag:APT28,SkinnyBoy,军方,政府

安全研究人员在鱼叉式网络攻击活动中发现了一种名为 SkinnyBoy 的新恶意软件,该恶意软件曾被 APT28 在今年早期的时候用于针对美国军队和政府机构的网络攻击活动。据 Cluster25 威胁研究人员称,此次攻击活动可能始于3月份,主要针对外交部、大使馆、国防工业和军事部门,多名受害者位于欧盟,也可能会影响到美国的组织。

威胁组织向受害者投递包含恶意链接的Word 文档,诱饵内容为“邀请人们参加7月底在西班牙举行的一个国际科学活动”的虚假邀请信息,诱使受害者点击恶意链接触发感染链,提取一个 DLL 检索 SkinnyBoy dropper(tpd1.exe),在 Windows 启动文件夹下的创建 LNK 文件实现持久性,LNK 文件在受感染机器下次重新启动时触发,并通过检查 C:\Users\%username%\AppData\Local 下所有文件的 SHA256 哈希值来查找主要载荷 SkinnyBoy (TermSrvClt.dll) 。SkinnyBoy 主要用于攻击的中间阶段,收集有关受害者的信息并从命令和控制 (C2) 服务器检索下一个有效载荷。

Cluster25 在针对此次攻击活动的战术、技术、策略进行研究后,将 SkinnyBoy 恶意软件高度归因为来自俄罗斯威胁组织 APT28 的新工具。

参考链接:https://cluster25.io/wp-content/uploads/2021/05/2021-05_FancyBear.pdf

微步点评:

APT28在此次攻击活动中利用命令与脚本接口、用户执行技术执行操作,利用去混淆/解码文件信息实现防御规避,然后在受害者内部检索进程信息、系统信息、文件和目录信息,从本地和自动化收集信息,利用应用层协议和数据加密实现命令与控制,最后从命令与控制通道和自动化渗漏信息。

攻击者可以采用由失陷推动(水坑攻击)、利用面向公众应用(0day 漏洞)、鱼叉式网络钓鱼、凭据窃取等方式进行初始访问。

APT28 威胁组织利用的工具有:Cannon、 certutil、Computrace、CORESHELL、DealersChoice、 Downdelph、 Foozer、HIDEDRV、JHUHUGIT、 Koadic、 Komplex、 LoJax、 Mimikatz、Nimcy、 OLDBAIT、 PocoDown、 ProcDump、 PythocyDbg、 Responder、Sedkit、Sedreco、 USBStealer、 VPNFilter、 Winexe、 WinIDS、X-Agent、X-Tunnel、Zebrocy and Living off the Land。

漏洞情报

微软于周二发布了50个漏洞的更新补丁

Tag :微软,0day漏洞 ,补丁

微软于周二发布了更新,修复了包括7个 0day 漏洞之内的50个漏洞。7个 0day 漏洞的其中6个内核信息泄露、特权提升漏洞(CVE-2021-31955 、CVE-2021-31956、CVE-2021-33739、CVE-2021-33742、CVE-2021-31199、CVE-2021-31201 )均在过去被利用, Windows 远程桌面服务拒绝服务漏洞CVE-20 21-31968虽已公开披露,但未在攻击中发现。

卡巴斯基于报告中披露一个名为 PuzzleMaker 的新威胁组织利用 CVE-2021-31955 和 CVE-2021-31956 0day漏洞在 Windows 中实现远程代码执行,提升权限。卡巴斯基研究人员表示CVE-2021-31955 漏洞与 SuperFetch 相关,这是 Windows Vista 中首次引入的一项功能,旨在通过将常用应用程序预加载到内存中来减少软件加载时间。

CVE-2021-31956 是基于堆的缓冲区溢出特权提升漏洞,攻击者可以将此漏洞与 Windows 通知工具 (WNF) 结合使用,以创建任意内存读/写原语并以系统权限执行恶意软件模块。

参考链接:https://threatpost.com/microsoft-patch-tuesday-in-the-wild-exploits/166724/

勒索专题

勒索软件扰乱了马萨诸塞州最大的轮渡服务

2021年6月2日,勒索软件攻击导致马萨诸塞州最大的轮渡服务 Steamship Authority 出现延误和中断,美国大陆与玛莎葡萄园岛、楠塔基特群岛之间的轮渡运输出现中断。此次攻击活动导致基于网络的在线预订系统不可用,电话预订处于离线状态,但不会影响船舶操作安全,亦不会影响雷达和GPS功能。

参考链接:https://therecord.media/ransomware-attack-disrupts-massachusetts-ferries/

美国媒体集团 Cox Media Group因勒索软件攻击导致直播流媒体服务中断

2021年6月3日,美国最大的媒体集团之一 Cox Media Group 旗下的电台和电视台的直播流媒体遭受勒索软件攻击而中断,部分直播节目无法按计划播出,网络流媒体、移动应用程序均受到影响。Cox Media Group 在美国 20 个市场拥有 57 家广播电台和电视台,并已确认News9、WSOC、WSB、WPXI、KOKI和几乎所有 Cox 流媒体受到影响。

参考链接:https://therecord.media/live-streams-go-down-across-cox-radio-tv-stations-in-apparent-ransomware-attack/

勒索软件袭击了美国国会承包商

2021年6月8日,一家为美国政界人士提供用户参与平台的公司 iConstituent 电子系统遭受勒索软件攻击,导致许多国会议员数天无法向选民发送电子邮件,此次攻击事件已经影响了两党近60名众议员。众议院首席行政官表示此次攻击似乎仅针对于 iConstituent 的电子通讯服务,并未影响该公司的 GovText 短信系统。

参考链接:https://therecord.media/ransomware-hits-capitol-hill-contractor/

台湾领先的内存和存储制造商 ADATA 声明遭受勒索软件攻击

2021年6月8日,台湾领先的内存和存储制造商 ADATA 声明其在5月23日遭受 Ragnar Locker 攻击,迫使其系统脱机。勒索软件团伙声称从 ADATA 的网络中窃取了1.5TB的敏感数据。从其在暗网发布的截图来看,勒索软件团伙窃取了专有的商业信息、机密文件、原理图、财务数据、Gitlab 和 SVN 源代码、法律文件、员工信息、保密协议等信息。

参考链接:https://www.bleepingcomputer.com/news/security/computer-memory-maker-adata-hit-by-ragnar-locker-ransomware/

趋势披露高收益的勒索团伙:Nefilim

2012年6月8日,据趋势科技最新报告披露了由 Nemty 的老家族演变而来的Nefilim 勒索软件团伙,该勒索团伙可能不是最著名或最多产的,但是攻击目标超过10亿美元的组织中收益中位数最高的勒索家族。Nefilim使用 RDP 服务和公开可用的漏洞进行初始接入,通过Web 浏览器上下载其他工具。研究还披露Nefilim 样本都遵循一致的模式:1)受害者都会获得一个独特样本;2)Nefilim作者更改他们用来签署二进制文件的证书时也会更改添加到加密文件中的扩展名。

参考链接:https://documents.trendmicro.com/assets/white_papers/wp-modern-ransomwares-double-extortion-tactics.pdf

肉类公司 JBS 于周三确认支付1100万美元的赎金

2021年6月9日,总部位于巴西的全球最大肉类制造商 JBS 的美国分部于周三首次确认向 REvil Ransomware 团伙支付1100万美元的赎金。FBI 将此次攻击事件归因于 REvil Ransomware 团伙,并表示会努力将勒索软件团伙绳之以法,敦促网络攻击的受害者及时与 FBI 取得联系。

参考链接:https://www.securityweek.com/meat-company-jbs-confirms-it-paid-11m-ransom-cyberattack?

如有侵权请联系:admin#unsafe.sh