一周情报摘要

金融威胁情报

墨西哥在勒索软件 DDoS 攻击后封锁了国家彩票网站

“欧洲版花呗” Klarna 在线支付公司曝出数据泄露

加尔各答 ATM 遭受中间人攻击,损失可能高达几千万卢比

政府威胁情报

Rostelecom 和 NKTsKI 披露针对俄罗斯政府机构的大规模网络攻击

加拿大邮政因供应商遭到勒索软件攻击,导致数据泄露

能源威胁情报

美国士兵因使用 “flashcard learning” 应用程序泄漏核武器秘密

工控威胁情报

西门子可编程逻辑控制器 PLC 存在严重的绕过内存保护漏洞

美国陆军提醒远程工作人员家用物联网设备存在安全风险

流行威胁情报

Epsilon Red 勒索软件以美国酒店为目标开展攻击

高级威胁情报

Lazarus 近期针对军工等行业的定向攻击活动分析

俄罗斯威胁组织 Nobelium 针对美国政府机构开展攻击活动

FBI 披露 APT 组织利用 Fortinet 漏洞瞄准政府组织

漏洞情报

Win10 更新版本导致系统任务栏出现故障

Apple Silicon “M1”芯片存在 M1RACLES 漏洞

金融威胁情报

墨西哥在勒索软件 DDoS 攻击后封锁了国家彩票网站

Avaddon 勒索软件团伙于近期表示对 Pronosticos Deportivo 应用程序发动了攻击,对其设备进行加密和窃取数据,且发布了在攻击期间被盗的抬头是 Loteria Nacional 和 Pronosticos 文件的屏幕截图,还威胁受害者在10天之内与其进行谈判,否则就公布更多的文件和进行拒绝服务攻击(DDoS)。

Pronosticos Deportivo 是墨西哥国家彩票网站 Loteria Nacional 的一个程序,墨西哥人可以利用该应用程序对游戏和体育游戏进行投注。在 Loteria Nacional 得知 Pronosticos 程序遭受攻击时,Loteria Nacional 和 Pronosticos 进行了网络隔离,IP地址不属于墨西哥的无法访问该站点,显示连接超时。但如果先使用墨西哥的 IP 地址访问,再切换到 VPN,还可以再次访问这些站点。

墨西哥政府疑似有意屏蔽掉 Loteria Nacional 和 Pronósticos 网站,以防止 Avaddon 勒索软件团伙进行分布式拒绝服务 (DDoS) 攻击。外媒 BleepingComputer 已与墨西哥政府进行了邮件联系,截至文章发表之前尚未收到回复。

来源:https://www.bleepingcomputer.com/news/security/mexico-walls-off-national-lottery-sites-after-ransomware-ddos-threat/

“欧洲版花呗” Klarna 在线支付公司曝出数据泄露

据瑞典网站 Di.Se(译名)称,提供在线支付业务的一家瑞典金融科技公司 Klarna 用户在进行访问数据时,可查看其他 Klarna 用户的个人信息、邮寄地址、购买情况和付款方式等在内的详细信息,并且有推文称随机帐户的个人资料可能存在被修改的风险。这一错误导致 Klarna 账户的随机链和安全性安全崩溃,致使访问 Klarna 用户界面时将随机用户数据暴露给错误的用户。

Klarna 网站在发现这一问题之后,随即关闭网站并中断服务,对访问该网站的用户弹出“我们目前正在努力解决由技术错误引起的系统问题。对于由此造成的任何不便,我们深表歉意。目前用户无法正常登录应用程序,我们正在努力解决这个问题”的告警信息。

Klarna 于5月27日发表关于应用程序错误的书面声明,表示 Klarna 非常重视此次数据暴露事件,受影响的系统在解决相关问题后已重新上线,分析和了解受到影响的消费者团体及影响方式,承诺采取适当的措施避免类似事情发生,还将此次数据泄漏事件定性是人为原因造成的。Klarna 在声明中还表示支付服务、Klarna 卡、商家结账和商家的用户界面完全不受此次事件的影响,并向用户对此次数据泄露造成的不便深表歉意。

来源:https://www.klarna.com/us/blog/written-statement-on-app-bug/

加尔各答 ATM 遭受中间人攻击,损失可能高达几千万卢比

加尔各答警察近期表示诈骗者利用中间人攻击拦截ATM取款机和银行服务器之间的双向加密信息和数据传输,操纵ATM机让ATM机撒钱,银行客户不会在这些网络攻击中损失现金,但自动取款机会耗尽现金。此次加尔各答的自动取款机盗窃事件是由两个人精心策划的,监控录像捕捉到了这两人。

据调查人员表示诈骗者可能通过以下方式攻破 ATM机 交换机(ATM 机的控制面板)和银行服务器之间的信息传输通道盗窃现金:1)通过建立了代理银行服务器允许“未经授权的交易”,促使自动取款机自动发放现金;2)篡改自动取款机控制面板本身的局域网,拦截和操纵该银行服务器拒绝未经授权的交易指令,并在交易返回到 ATM 机之前将指令更改为允许交易。

据官方报道,Jadavpur、Cossipore 和 New Market 的三家ATM自动取款机银行遭遇了高强度复杂的网络攻击,这些 ATM 取款机已经分发了大约400万卢比的现金,疑似有更多ATM机受到影响,损失可能达到几千万卢比。

来源:https://timesofindia.indiatimes.com/city/kolkata/kol-atms-under-sophisticated-hacking-attack/articleshow/83096894.cms

政府威胁情报

Rostelecom 和 NKTsKI 披露针对俄罗斯政府机构的大规模网络攻击

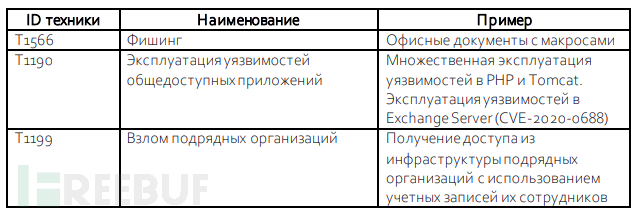

Rostelecom-Solar 与 NKTsKI(俄罗斯 FSB 创建的国家计算机事件协调中心)于5月联合发表关于针对俄罗斯联邦政府机构一系列网络攻击的研究报告。攻击者利用钓鱼邮件(针对政府机构活动具体设计的)、公众应用( Web 应用程序的漏洞)和信任关系(入侵承包商的基础设施)作为主要攻击媒介,从邮件服务器、电子文档管理服务器、文件服务器等来源收集信息,破坏IT基础设施。攻击者可能会在受害者主机内部驻留很长时间,而不会泄露自己的信息。

该报告还披露了攻击者可能是追求外国利益的网络雇佣军和这一系列有针对性的网络攻击的技术特点:1)恶意软件使用俄罗斯公司 Yandex 和 Mail.ru Group 的云存储下载收集的数据;2)伪装成合法实用程序 Yandex Disk 和 Disk-O;3)了解俄罗斯最受欢迎的防病毒软件之一的管理工作特征,并能够使用其合法组件收集有关受攻击网络的其他信息。

来源:https://rt-solar.ru/upload/iblock/b55/Ataki-na-FOIV_otchet-NKTSKI-i-Rostelekom_Solar_otkrytyy.pdf

加拿大邮政因供应商遭到勒索软件攻击,导致数据泄露

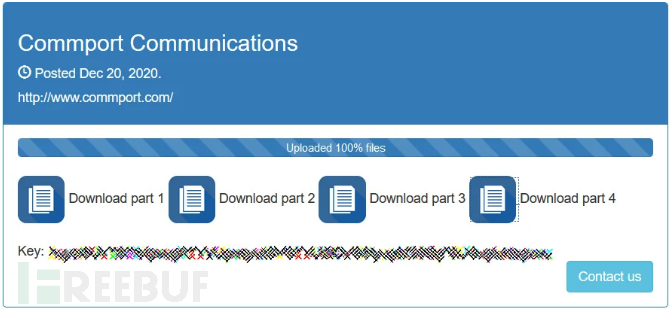

近日,加拿大邮政发表新闻通知44家大型商业客户,称由于供应商 Commport Communications 遭到勒索软件攻击,导致其数据发生泄露。Commport Communications 是加拿大邮政使用的电子数据交换 (EDI) 解决方案供应商,用于管理大包裹业务客户的运输清单数据。

经过对此次攻击活动的详细调查,受影响的44个商业客户的运输清单包含了超过95万个收件人的信息,从2016年7月到2019年3月信息,收件人的姓名和地址(97%),电子邮件地址和电话号码(3%)等信息受到影响,但没有证据表明有任何财务信息遭受泄露。

2020 年 12 月, Lorenz 勒索软件组织在他们的数据泄漏站点上发布消息称他们在勒索软件攻击期间破坏了 Commport Communications,泄露了 35.3 GB 窃取的数据。虽然加拿大邮政表示在攻击发生时 Commport 未有数据访问的痕迹,但根据泄露的数据得知情况似乎并非如此。加拿大邮政表示,他们已聘请外部网络安全专家协助调查,并已通知加拿大隐私专项办公室。

来源:https://www.bleepingcomputer.com/news/security/canada-post-hit-by-data-breach-after-supplier-ransomware-attack/

能源威胁情报

美国士兵因使用 “flashcard learning” 应用程序泄漏核武器秘密

Bellingcat 报告披露了美国士兵使用的 flashcard learning 应用程序暴露了大量有关美国核武器及其储存基地的敏感安全协议信息。在欧洲负责保管核武器的美国士兵为了简化记忆冗长、复杂的安全协议,使用公开可见的 flashcard learning 应用程序去记录信息。

这些行为无意中泄露了基地信息,核武器的“热”保险库的确切掩体信息,还有复杂的安全细节和协议,例如摄像头的位置、金库周围巡逻的频率、当警卫受到威胁时发出的秘密胁迫词以及限制区域徽章需要具有的唯一标识符、传感器和雷达系统信息等。flashcard learning 应用程序是流行的数字学习工具,显示问题的同时也可以显示答案。

由于此次泄露事件对公共安全存在潜在影响,Bellingcat 提前联系了北约、美国欧洲司令部 (EUCOM)、美国国防部 (DoD) 和荷兰国防部 (MoD),提供了其找到的50个包含有关 Chegg、Quizlet 和 Cram详细信息的 flashcard learning 链接。荷兰国防部表示这些信息不会影响荷兰的安全,美国空军表示会不断审查和评估安全协议来保护敏感信息和操作。截至 Bellingcat 文章发表之前,似乎提到的相关的 flashcard learning 信息已下线。

来源:https://www.bellingcat.com/news/2021/05/28/us-soldiers-expose-nuclear-weapons-secrets-via-flashcard-apps/

工控威胁情报

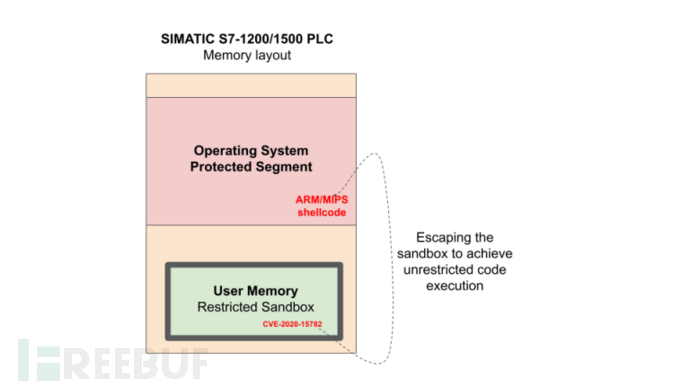

西门子可编程逻辑控制器 PLC 存在严重的绕过内存保护漏洞

Claroty 研究人员近期通过对用于在微处理器中执行 PLC 指令的 MC7 / MC7+ 字节码语言进行逆向工程,确定了西门子 PLC、SIMATIC S7-1200 和 S7-1500 中存在严重的内存保护绕过漏洞 (CVE-2020-15782)。攻击者可以在禁用访问保护的 PLC 上滥用此漏洞,以获得 PLC 上任何位置的读写访问权限并远程执行恶意代码。

未经身份验证的远程攻击者通过网络访问 TCP 端口 102,将任意数据和代码写入受保护的内存区域或读取敏感数据发起进一步攻击。该漏洞不仅允许攻击者在西门子S7控制器上执行本机代码,而且通过用户沙箱直接将任意数据和代码注入受保护的内存区域,绕过了底层操作系统或任何诊断软件的检测。

西门子针对此次事件于5月28日发布了漏洞告警信息和相关补丁程序,并为尚未更新的产品准备进一步的更新,还提供了用户可用于降低风险的具体缓解措施。截至目前,Claroty 表示没有证据表明该漏洞已在野外被利用。

来源:https://claroty.com/2021/05/28/blog-research-race-to-native-code-execution-in-plcs/

美国陆军提醒远程工作人员家用物联网设备存在安全风险

美国陆军发布了一项新政策,要求军方、文职人员、承包商和获批准的远程工作人员“移除或关闭工作场所的所有物联网设备”,确保远程工作人员的任何政府工作不被家中智能设备所监听,以减少官方信息的泄露。美国陆军首席信息官 Raj G. Iyer 博士在 memo (记事本工具)指出所有经批准的远程工作人员的远程工作环境必须没有物联网设备的政策立即生效,其中包括蓝牙扬声器、健身追踪器、智能厨房电器、电视和游戏机以及家庭安全系统70 多种设备。

此外,美国陆军还特别警示工作人员小心来自亚马逊、谷歌、微软、苹果等公司的个人家庭助理,如 Alexa 和 Siri等。 美国陆军表示智能物联网设备开机时,它们都会通过录制音频、文字记录甚至视频来不断地收听和收集数据,陆军军事人员、文职人员和承包商人员应通过以下方式保护自己隐私和工作数据:1)从工作区移除所有具有监听功能的物联网设备;2)关闭或移除工作区中的所有个人移动设备,例如智能手机或平板电脑;3)在个人助理应用程序和设备上禁用音频访问功能。

来源:https://www.bitdefender.com/box/blog/iot-news/us-army-tells-remote-workers-switch-off-iot-devices-withdraws-advice/

流行威胁情报

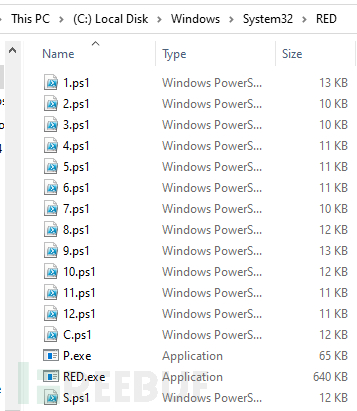

Epsilon Red 勒索软件以美国酒店为目标开展攻击

Sophos 研究人员在针对一家美国酒店的攻击活动中发现一种新恶意软件 Epsilon Red(RED.exe),该恶意软件是一种 Go 语言编写的勒索软件。攻击者疑似利用未修补的 Microsoft Exchange 服务器或 Windows 漏洞接入受害者网络,使用 WMI 安装其他软件,攻击者可以从 Exchange 服务器访问受害者内部网络,使用 PowerShell 脚本执行启动恶意软件、杀死进程、删除文件等任务,并执行 RED.exe 有效载荷,使用 Godirwalk 开源项目来扫描硬盘驱动器查找目录路径编译列表文件,利用生成的子进程分别对文件夹进行加密,导致在短暂的时间内勒索软件大量进程副本同时运行。

攻击者加密文件后会附加“.epsilonred”的后缀文件名和在文件夹中放置赎金票据。如果攻击者加密错误的文件夹路径,可能会导致程序和系统无法运行。此次攻击活动中 Epsilon Red 赎金票据与 REvil组织的赎金票据相似,而 Epsilon Red 票据中的语法比 REvil 的语法更具可读性。截至目前,Sophos 表示没有其他相似的功能将 Epsilon Red 恶意软件与 REvil 勒索软件进行关联。

来源:https://news.sophos.com/en-us/2021/05/28/epsilonred/

高级威胁情报

Lazarus 近期针对军工等行业的定向攻击活动分析

微步情报局研究人员近期通过威胁狩猎系统监测到 Lazarus 组织针对国防军工行业的攻击活动。攻击者在此次攻击活动中冒充德国军工企业“莱茵金属”公司,以“工作要求”为主题向目标投递带有恶意宏的诱饵文档和以韩国军工企业“大宇造船”相关话题为诱饵进行攻击。

诱饵文档中的恶意宏利用多阶段组件来执行恶意行为,加载执行远控模块,实现对目标主机的远程控制。此次攻击活动部中还使用了惯用手法,利用事先入侵的站点作为C2通信服务器,从执行流程上看具有高度相似性,但细节有一定程度变化,表明攻击者在持续开发并优化其攻击组件。

如果您想查阅报告,可以“微步在线研究响应中心”公众号查看。如果您想获取含IOC的完整版报告,可在微信公众号后台回复“la”获取。

来源:https://mp.weixin.qq.com/s/MBH8ACSTfC6UGzf2h1BuhA

俄罗斯威胁组织 Nobelium 针对美国政府机构开展攻击活动

微软威胁情报中心 (MSTIC) 于近期发现了由 NOBELIUM(APT29、Cozy Bear 和 The Dukes)威胁组织针对政府机构、智库、咨询顾问和非政府组织等群体开展的大规模恶意电子邮件攻击活动,约150多个不同组织的3000个电子邮件帐户遭受攻击。

虽然美国组织受此次攻击活动影响最大,但受害者地理范围至少跨越24个国家/地区,四分之一的目标受害组织涉及国际发展、人道主义和人权工作。NOBELIUM 威胁组织是 SolarWinds事件、SUNBURST 后门、TEARDROP 恶意软件、GoldMax 恶意软件和其他相关组件背后的组织。

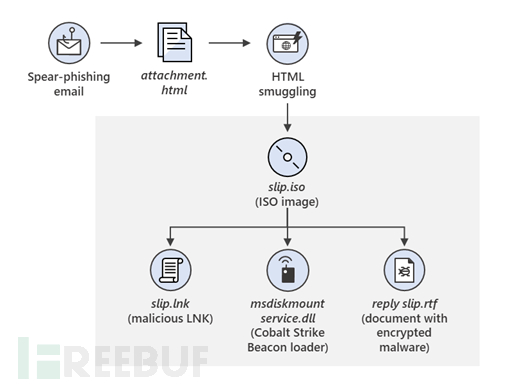

2021 年 5 月 25 日, NOBELIUM 威胁组织伪装成美国国际开发署的账户,利用合法的群发邮件服务 Constant Contact 向各种组织和垂直行业分发恶意邮件,邮件内容为美国国际开发署发出的警报,诱使用户点击链接 URL,将用户重定向到合法的 Constant Contact 服务,然后再次被重定向到NOBELIUM 组织控制的 URL,下载包含Document.dll(NativeZone)隐藏文件、加载 Cobalt Strike的快捷方式的恶意 ISO 文件,NOBELIUM 威胁组织通过部署这些有效载荷在受害者内部实现持久访问。

美国司法部于近期查获了 NOBELIUM 威胁组织针对美国国际开发署钓鱼攻击活动中的两个域名 theyardservice[.]com 和 worldhomeoutlet[.]com ,这些域用来接收泄露的数据,并表示该组织属于俄罗斯对外情报局(SVR)。NOBELIUM 威胁组织频繁进行鱼叉式网络钓鱼攻击活动,且频率和范围都在增加,Microsoft 安全研究人员预计该威胁组织可能会使用一套不断发展的策略来开展额外的活动。

来源:https://www.microsoft.com/security/blog/2021/05/27/new-sophisticated-email-based-attack-from-nobelium/

FBI 披露 APT 组织利用 Fortinet 漏洞瞄准政府组织

美国联邦调查局(FBI)发布的警报中指出未知国家背景的 APT 组织正在扫描 FortiOS 漏洞(CVE-2018-13379、CVE-2020-12812 和 CVE-2019-5591),疑似发起攻击活动。警报指出该威胁组织可能正在使用一些漏洞来访问涉及多个关键基础设施部门的网络,为后续数据泄露或数据加密攻击做准备。疑似指出未知的 APT 威胁组织可能创建了一个用户名为“elie”的帐户进行恶意的网络活动,但并未披露相关 APT 威胁组织的详细信息。Fortinet 表示在 2019 年 8 月至 2020 年 7 月期间修复了这三个漏洞,并发布补丁。FBI 认为目前这些 FortiOS 漏洞仍在被利用,督促使用 FortiOS 产品的用户尽快修补漏洞以防止被攻击。

来源:https://www.ic3.gov/Media/News/2021/210527.pdf

漏洞情报

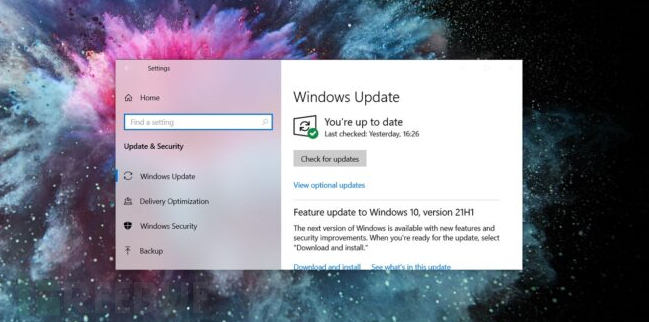

Win10 更新版本导致系统任务栏出现故障

Windowslatest 近期报告披露了 Win10 更新版本导致系统任务栏出现故障。微软继5月再次发布的 Windows 10 版本“21H1”累积更新预览版本,以便企业和个人用户测试更新补丁程序。此更新为 Windows 10 2004 及更高版本的所有用户启用了新闻和兴趣任务栏新闻提要(News and Interests taskbar news feed)。

许多用户在安装更新后反馈通知中心和网络图标停止工作,在某些情况下启用新闻和兴趣任务栏新闻提要时,Windows 任务栏中系统托盘图标消失、被推到右边、互相重叠、或者被推到屏幕边缘等故障问题。用户在反馈中心称 Surface Book 3 商业版和 Alienware M17 R5 皆受此次更新的影响,卸载可解决图标消失等问题。Windowslatest 在文章中还表示可以选择禁用功能和删除更新本身来解决新版本中的任务栏问题。

Apple Silicon “M1”芯片存在 M1RACLES 漏洞

苹果 M1 芯片开发人员发现 CPU 存在严重缺陷,可以创建隐蔽通道,恶意应用程序可以使用该通道进行传输信息。这种秘密的通信可以在不使用计算机内存、套接字、文件或任何其他操作系统特性的情况下进行,通道可以连接以不同权限级别的用户运行的进程。这些特性允许恶意程序以一种无法被检测到的方式交换数据。开发人员还表示该缺陷不能用于感染 Mac,也不能被恶意软件用来窃取或篡改机器上的数据。它只能被已经安装在 Mac 上的两个或多个恶意应用程序通过与 M1 缺陷无关的方式滥用。

开发人员把该缺陷称之为 M1racles 漏洞,M1racles 漏洞编号为 CVE-2021-30747 。研究人员还表示该漏洞可能对 iPhone 产生严重的影响,隐蔽通道可以用来绕过 iPhone 内置在 iOS 应用程序中的沙盒。在正常情况下,恶意的键盘应用程序因无法访问互联网而无法泄露按键记录信息,秘密通道可以通过将按键记录信息传递给另一个恶意应用程序来绕过这一保护,再通过互联网将按键记录信息发送出去。M1racles 漏洞相对于芯片,可能会对 iPhone 产生更大的影响。

来源:https://www.wired.com/story/apples-m1-chip-has-fascinating-flaw/

声明:本文内容援引自国外媒体,不代表微步在线立场和观点。

如有侵权请联系:admin#unsafe.sh