近日,今年最大规模的基础设施网络攻击事件在国内网安圈炸了锅。我们先简要的回顾一下此次事件:美国最大燃油运输商Colonial Pipeline公司遭受勒索软件攻击,导致5500英里输管道被迫停运。Colonial Pipeline公司每天从德克萨斯州输送250万桶石油到东海岸和纽约,该管道覆盖了美国东海岸45%的燃料供应。美国东海岸燃油供应因此受到严重影响,5月8日,Colonial Pipeline将网络攻击归咎于DarkSide勒索软件,并表示其某些信息技术系统受到了影响;该公司在6月9日的一份声明中表示,公司主线仍处于下线状态,截至目前,一些负责交付的分支管道已经恢复;5月13日,公司宣布已支付500万美元赎金,但系统恢复正常还需要数天。

温馨提示:(正全文3200字,阅读需要8分钟)

01 美燃油运输管道勒索攻击事件的来龙去脉

看到这则新闻时,铺天盖地的各种分析也出现在大家的视野,甚至有声称美国因此宣布进入了国家级紧急状态。小绎本着严谨认真的态度,对此事件进行了持续的关注,也终于发现事情并没有一些媒体报道的那样紧急,经过几周时间的发酵,整个事情的来龙去脉也越发清晰。

紧急声明原文

5月7日,ColonialPipeline公司发现遭受网络攻击,5月8日发布公告,后续调查确定为勒索软件攻击。为了预防事态进一步扩大,该公司已主动将关键系统脱机,暂时停止了所有管道的运行,以避免勒索软件的感染范围持续蔓延,并聘请了第三方安全公司进行调查。FBI、能源部、网络安全与基础设施安全局等多个联邦机构一起参与了事件调查。5月9日,美国交通部下属的联邦汽车运输安全管理局发布了一份区域紧急状态声明。美国交通部临时授权受影响的17个州和华盛顿特区的燃油临时运输豁免,允许通过公路运输,从而降低科洛尼尔事件的影响。

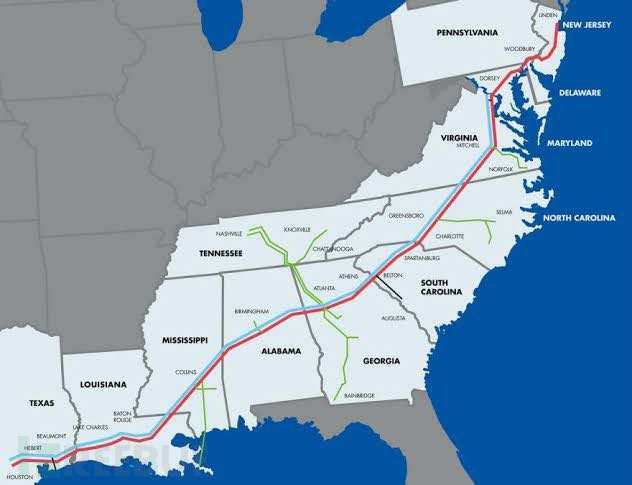

Colonial Pipeline运输范围

另外,攻击组织的身份也浮出水面,据外媒报道,本次攻击由DarkSide勒索黑客发起,该组织于2020年8月被发现,主要针对英语国家。总部设于乔治亚州的Colonial Pipeline具备美国最大的管道运输系统,每天运送多达1亿加仑的汽油、柴油、航空煤油与家用燃料油,占美国东岸燃油供应的45%,负责美国7个机场的燃油供应,导致了17个州受到了影响。最终,以ColonialPipeline向DarkSide支付500万美元而结束。此外,外媒爆料出的一些信息显示,ColonialPipeline在被黑的数个小时里就有“破财免灾”的决定,小绎不禁问题满满,作为美国最大的管道系统建设和维护公司,网络安全做的如此不堪么?且系统下线持续了十余天,导致了沿岸的石油价格飞涨,居民纷纷屯油,油站无油可卖。

整个事件追其源头,主要原因是在新冠疫情背景下远程办公的兴起,工程师远程访问管道控制系统,被黑客找到了这个入侵点而导致的,这也客观说明远程办公无时无刻存在的安全风险。

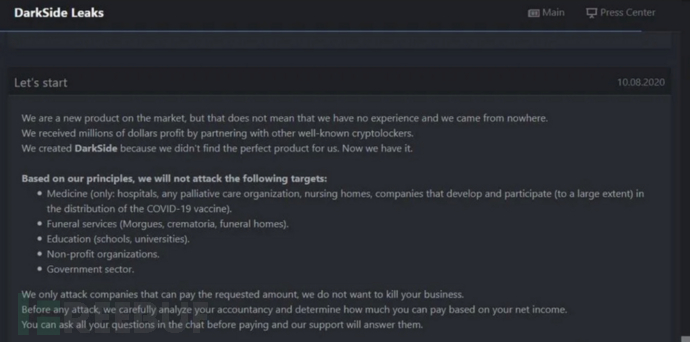

攻击声明

另外,小编还看到了这个组织一个很有趣的申明:该团伙声称,只想从富人那里偷东西,不攻击医院、新冠疫苗研究所、学校、非营利组织或政府机构。乍一看妥妥的现代罗宾逊,也不乏“黑客帝国”电影中的那种无限遐想,只不过如果这种“侠义之士”太多的话,国际网络安全秩序该如何维护?

此事件发生后,很多安全厂商也对DarkSide的此次勒索事件进行了分析,结合DarkSide团伙的历史入侵手段综合分析,该组织可能使用MetaSploit和其他攻击性安全工具框架扫描攻击目标网络的安全漏洞,目的是建立或者获取初始访问权限。逐步通过RDP会话从而获取管理员(域控)账号,进而获取存储重要文件和敏感数据服务器的权限账号。非法登录服务器后,窃取敏感数据通过网盘手动上传,有时也会将窃取的数据上传至团伙的CDN服务器。(来自网络)

此次发生的攻击事件是近年发生的勒索事件的一个缩影,现在各种商业木马以及勒索软件的诞生,再加之疫情当下,奉行业务优先,缺乏安全同步的远程办公软件快速兴起,使得有组织、有目的的团伙网络攻击,成本越来越低,另外有关民生的基础设施网络安全防护也有待进一步提高。

02 远程办公兴起,勒索攻击怎么破?

此次美运输管道招受黑客的攻击事件并不是个例,还有很多找不到相关组织的黑客攻击事件,其数量和金额更盛。纵使攻击手段千差万别,所有勒索事件都逃离不了四个步骤:入侵、渗透、盗窃、勒索。这类有组织,有目的的网络安全事件,一般都会进行多种尝试寻找突破口,攻破后长时间的潜伏,再通过攻破网络遗留的后门反复地去做横向渗透,才能将敏感信息尽数盗走。

那么问题来了,如何在大规模远程办公不可逆的趋势当下,实现安全的访问管理管控?如何及时发现异常,并进行阻断?如何对安全快速溯源并定位到终端和个人?如何在互联网碎片化的现在,较少网络攻击面,收敛互联网暴露面?怎样提升企业内部网络安全能力,如何防护敏感数据不外泄,如何实现网络安全事件的快速发现、分析和处置?如何有效解决这些互联网快速发展带来的“并发症”?

自从疫情爆发以来,企业业务上云进一步加速,远程大规模办公相关应用以及安全产品也在快速地普及和被接受,传统以IP为边界的安全思维已经不能作为远程办公时代的安全防护“标准手册”,企事业单位需要一种新的手段来重新定义安全边界,同时适应网络的快速发展。

信域安全云网作为新一代零信任安全网络解决方案,采用了网络安全网格的超前架构理念设计产品,作为绎云的创新零信任解决方案能为企事业单位做哪些事情呢?如果把这次攻击事件拆解成若干环节,从中去探讨信域的价值和意义,效果会更好一些。

一、看不见的才是最安全的。利用商业化的、具备攻击性的安全工具框架扫描攻击目标网络的安全漏洞,或暴露在外面的业务端口,确定攻击目标。这一步往往是攻击者需要执行的第一步,也是被攻击后损失的开始,一旦扫描出来就可以通过各种攻击武器进行攻击,往往远程办公系统时通过VPN进行连接,但VPN本身在安全技术上有所欠缺,需要其他安全产品来弥补,这是现在远程办公潜在的最大威胁之一。信域安全云网,采用的是云地融合的分布式部署模式,关键组件全部都部署在客户的私有网络中,从而实现业务网络零暴露,攻击者在网络上找不到攻击目标,也就会使这次勒索事件发生的概率大大降低。

二、欲访问先认证授权。获得访问权限,一旦确定攻击目标,第二步就是利用暴力破解、钓鱼邮件、远程控制等手段进行密码的破解,密码被破解后就可以正常地登录进入企事业单位内部进行横向的渗透,进而进行下一步的攻击计划。

信域安全云网具备多维度的终端安全防护的技术创新和措施,一方面遵循零信任安全原则,预认证预授权,也就是在没有授权的情况下终端无法入网;另一方面,采用逐包授权认证的技术,业务资源对未授权用户不可见;此外,信域在产品设计上默认横纵向双向隔离,即使攻击者攻陷一台终端,也能把安全损失限制在可控范围内。

三、身份化细粒度安全策略。从外媒报道的内容中,我们不难发现一个细节,ColonialPipeline公司,在被攻击后并没有第一时间发展问题,而且发现问题后做的工作有三部分,一是沿线所有系统下线,避免造成更大的损失,二是申请豁免启用公路运输,第三,支付赎金。从管理层面上看,不得不说决策速度快、执行快、效率高,但看似合情合理,其实属于无奈之举。

在上文中提到过,如果被勒索,说明网络已经被入侵很长时间,如果Colonia可以第一时间发现被入侵,被攻击并进行快速处置,也就不会发生后面的一系列的事件。在信域安全云网中,所有的终端、用户、数据资源都被身份化后执行细粒度的可持续监控和动态的安全策略执行,当有用户异常行为发生时,可第一时间发现并进行处置或者降权限制,将损失控制在最小范围内。

通过这次勒索事件,小绎有几点心得与大家分享:

1、大型制造业的网络安全防护并没有想象中的那么好,但这些关系民生的基础设施一旦有问题发生,会对社会安定造成很大影响。

2、美国作为世界第一经济体,网络安全技术发展要领先于世界,但网络安全的应用也并没有在全领域中做到尽善尽美,安全还有很长的路要走。

3、云网互联是下个十年IT网络发展的趋势,远程办公是未来企业快速发展,弹性组织工作的必然手段,但不能只着重发展,将安全作为创可贴去弥补网络架构上的不足,安全与发展需要统筹兼顾。

4、网络和安全部门需要合理建设企业新时代的安全架构,网络安全网格可以作为下一代网络设计的一个参考架构,帮助企业建设自适应的网络安全运营闭环。

如有侵权请联系:admin#unsafe.sh