报道称,美国保险业巨头CNA为恢复对其系统的访问权限,在3月份向勒索软件团伙支付了4000万美元(约2.5亿人民币),成为迄今为止支付最昂贵的赎金之一。有消息称,CNA曾试图自行恢复数据,在尝试一周后仍未成功遂决定和攻击者进行谈判,并在两周后支付款项。

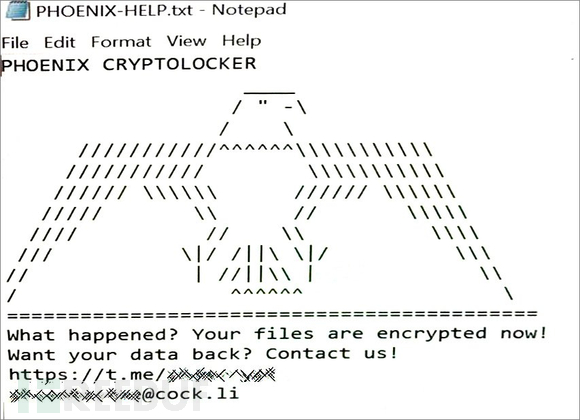

除了攻击CNA内部网络,Phoenix CryptoLocker还对在攻击过程中连接到公司VPN的远程员工的计算机进行了加密。在整个加密过程中,勒索软件为所有加密文件添加了“ .phoenix”扩展名,并创建了一个名为“ PHOENIX-HELP.txt”的勒索票据。

CNA表示此次攻击未涉及外部客户信息,目前他们已完全恢复所有内部网络并开始正常运行,同时为了加强网络安全,他们正在彻底扫描系统检测漏洞,并部署高级端点检测和监视工具。

关于勒索软件Phoenix CryptoLocker

有网络安全专家指出,此次勒索事件由Evil Corp发起,并利用Phoenix CryptoLocker进行攻击。Phoenix CryptoLocker被认为是WastedLocker和Hades的分支,此前就因对包括Garmin在内的多个美国实体发起勒索软件攻击而被人熟知,并且部署了JabberZeus,Bugat和Dridex来窃取银行凭证。

关于Evil Corp犯罪组织

资料显示,Evil Corp是一个俄罗斯网络犯罪组织,早前他们利用开发的Dridex恶意软件,通过大规模网络钓鱼邮件进行传播。后来Evil Corp通过Dridex恶意软件感染了40多个国家的数百家银行和金融机构的计算机,并获取登录凭据,盗取金额超过1亿美元,给美国和国际金融机构等造成很大损失。

早在2019年12月,美国政府对Evil Corp所谓的领导人Maksim Yakubets和Igor Turashev提出指控,执法机构还宣布悬赏500万美元以奖励线索提供者。Evil Corp其中一个头目Yakubets被指控合谋利用Zeus恶意软件进行银行欺诈,获取银行账户敏感信息并实施盗窃,而Turashev作为管理员负责Dridex恶意软件的部署活动。

勒索软件越发明目张胆

网络攻击的频率和严重性不断提高,尤其是勒索软件攻击事件频频发生,受到的经济损失也在逐年上涨。统计显示,从2019年115,123美元增长到2020年的312,493美元,平均勒索软件支付额同比大幅增长了171%。根据网络安全公司分析,2021年第一季度,对数字勒索付款的平均需求猛增至220,298美元,比2020年第四季度增长了43%,其中77%的攻击涉及系统漏洞并泄漏敏感数据。

勒索软件“横行”严重影响社会生产活动,被网络犯罪分子盯上的企业包括金融、科研、能源、水利、工业制造等各行各业,其中不乏为一些关键基础设施。这些关乎着整个国家发展命脉的基础行业一旦受到攻击,造成的损失是无法预测的。因此各行各业都应当加强网络安全防御。

而随着科学技术进步,网络犯罪分子的攻击手段也不断更新,只靠传统的安全软件进行防护是不够的,还应加强纵深防御,从源代码开始减少系统中存在的漏洞,在内部利用好静态代码检测结合外部安全检测工具共同减少高危漏洞存在,不给犯罪分子可乘之机。

如有侵权请联系:admin#unsafe.sh