近日,VMware发布安全补丁,修复了一个针对 vCenter Server 的远程代码执行漏洞。该漏洞评级为严重,强烈建议使用VMware vCenter软件企业尽快应 2021-05-27 03:17:59 Author: nosec.org(查看原文) 阅读量:223 收藏

![]()

近日,VMware发布安全补丁,修复了一个针对 vCenter Server 的远程代码执行漏洞。该漏洞评级为严重,强烈建议使用VMware vCenter软件企业尽快应用补丁程序。

漏洞描述

VMware vCenter Server是一种高级服务器管理软件,它提供了一个集中式平台来控制vSphere环境,以实现跨混合云的可见性。

CVE-2021-21985

由于Virtual SAN运行状况检查插件中缺少输入验证,因此vSphere Client(HTML5)包含一个远程执行代码漏洞,该插件在vCenter Server中已默认启用。 攻击者可通过443端口访问,利用此问题在基础vCenter主机上执行任意命令。(注:默认情况下,无论是否使用vSAN,所有vCenter Server部署中都会启用受影响的Virtual SAN Health Check插件。)

该漏洞CVSSv3评分:9.8,危害等级:严重

CVE-2021-21986

多个vCenter Server插件存在身份验证机制问题,攻击者无需身份验证,即可通过443端口执行受影响的插件所允许的操作。受影响的插件为:

Virtual SAN Health Check

Site Recovery

vSphere Lifecycle Manager

VMware Cloud Director

该漏洞CVSSv3评分:6.5,危害等级:中危

影响范围

vCenter Server 7.0

vCenter Server 6.7

vCenter Server 6.5

Cloud Foundation (vCenter Server) 4.x

Cloud Foundation (vCenter Server) 3.x

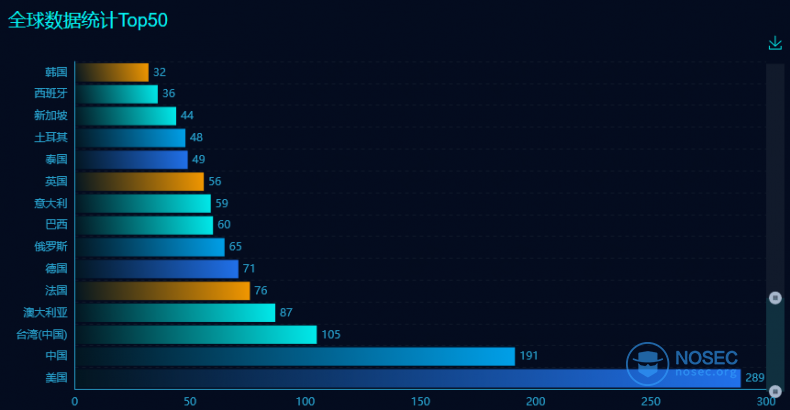

根据目前FOFA系统最新数据(一年内数据),显示全球范围内(app="vmware-vCenter")共有 1,820 个相关服务对外开放。美国使用数量最多,共有 289 个;中国第二,共有 191 个;台湾(中国)第三,共有 105 个;澳大利亚第四,共有 87 个;法国第五,共有 76 个。

全球范围内分布情况如下(仅为分布情况,非漏洞影响情况)

![]()

中国大陆地区广东使用数量最多,共有 21 个;北京第二,共有 13 个;上海第三,共有 8 个;陕西第四,共有 6 个;福建第五,共有 4 个。

![]()

修复建议

VMware已发布了补丁来修补这两个漏洞,并建议企业紧急缓解它们,尤其是CVE-2021-21985。

参考

[1] https://www.vmware.com/security/advisories/VMSA-2021-0010.html

[2] https://kb.vmware.com/s/article/83829

[3] https://blogs.vmware.com/vsphere/2021/05/vmsa-2021-0010.html

如有侵权请联系:admin#unsafe.sh