2021-05-26 12:00:00 Author: www.4hou.com(查看原文) 阅读量:143 收藏

导语:有各种各样的战术和技术可供攻击者加强他们的系统,以对抗各种安全保护,如fast flux,double flux和DGA。虽然可以轻松地防御一些基本技术,但先进的技术却导致攻击者与防御者之间经常猫捉老鼠似的游戏。

上文我们介绍Fast flux先进的逃避技术,今天我们继续来通过具体案例来分析。

对域的控制

Emilia只有一个选择,她不得不去加强对ralnbowbank[.]com域名本身的控制。Emilia有几个选择可以考虑,比如她可以向管理ralnbowbank[.]com的域名服务器(NS)运营商(TLD运营商称为注册管理机构)提出投诉,也可以向将域名出售给Mallory的经销商(注册商)提出投诉,要求他们删除恶意域。也可以使用统一域名争议解决政策(称为UDRP)或统一快速搁置(Uniform Rapid Suspension简称URS)。但是,与响应迅速和负责任的注册管理机构相比,这些流程要慢得多。

当Emilia向拥有ralnbowbank[.]com与Penny域名的主机投诉后,这两个域名都被删除了。不过Mallory现在已经是一个经验丰富的攻击者,他很快就注册了新的域名,每个域名都只使用很短的一段时间。所有新的TLD(例如.xyz)使Mallory的工作变得更加轻松,在那里他能够以便宜的价格获得域名,而无需进行身份验证。同时,艾米利亚(Emilia)的团队也获得了专业知识,可以更快地找到Mallory(Mallory)的域名,并且拥有更好的流程来删除这些域名。尽管如此, Emilia的团队仍然只能处于被动防御阶段,无法跟上Mallory的攻击频率。

Emilia最终只能利用行政抓捕手段抓住了Mallory,Mallory总是在同一个论坛上和Bart交流,而Bart的用户名和他的社交媒体用户名很相似。利用这条线索和Mallory的其他线索,Emilia的团队确定了Mallory的真实身份,从而彻底结束了他的网络钓鱼行动。

域生成算法

不幸的是,Mallory并不是唯一一个利用Bart的僵尸网络实施恶意活动的人。在Mallory被起诉后,Bart利用他的僵尸网络对Emilia的部门实施了分布式拒绝服务(DDOS)报复攻击。此外,Bart有很多朋友利用他的僵尸网络进行各种恶意活动,如诈骗、恶意软件传播、潜在有害程序的传播、非法赌博和网络钓鱼。

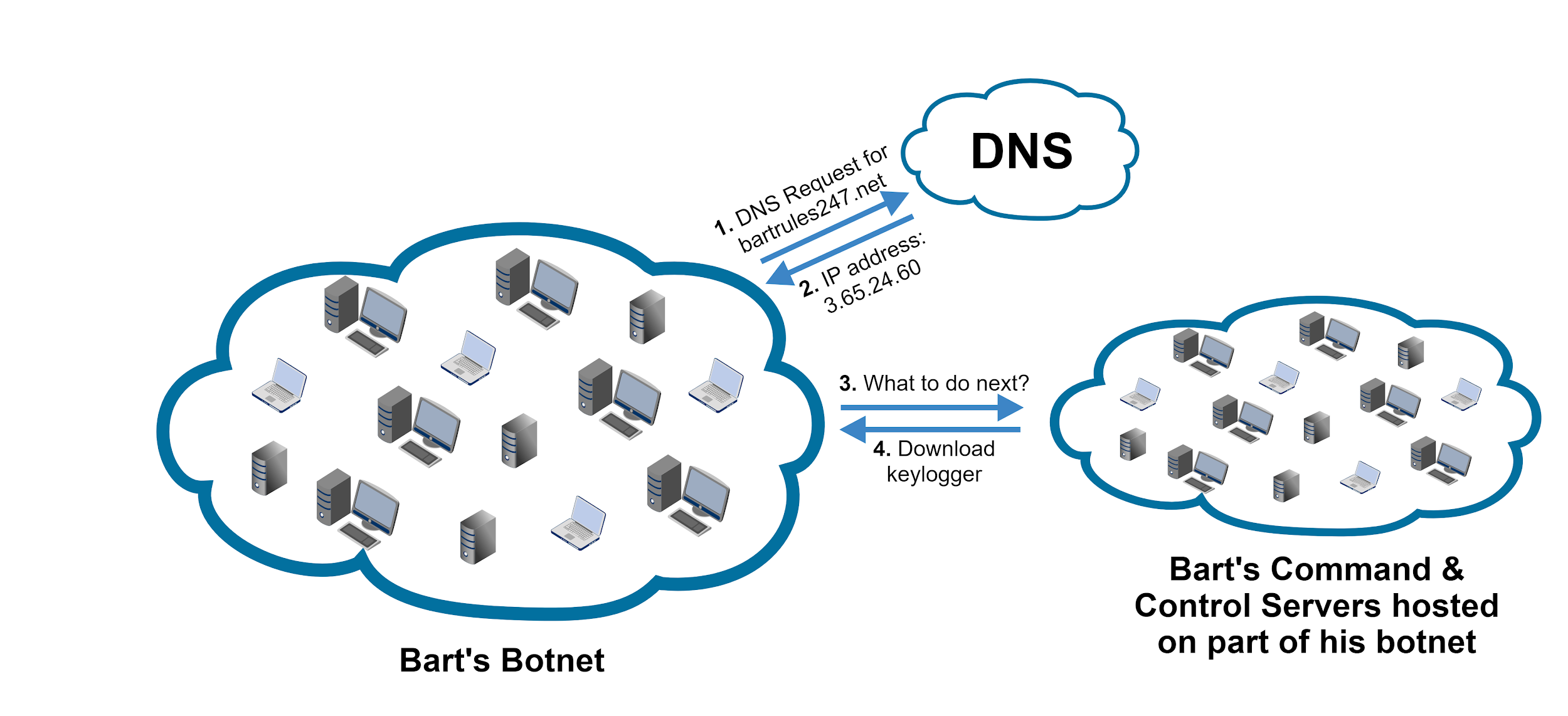

接下来,Emilia的团队就开始追查Bart的僵尸网络。图4提供了Bart的僵尸网络基础设施的概述。Bart实施的僵尸网络攻击会实施无差别攻击,从防护能力较弱的个人电脑到强大的服务器,他都能控制。在每个设备上,他都安装了恶意软件,能够要求他的命令和控制(C2)服务器进一步运行代码。当一个设备想要与C2服务器通信时,恶意软件首先尝试解析域名bartrules247[.]net获取C2的IP地址。

Bart的僵尸网络基础结构

当Emilia对Bart的代码(在受感染的计算机上发现的)进行反向工程时,她得知该代码使用了域名bartrules247[.]net。当她的团队掐断Bart的域名后,该僵尸网络就停止攻击了。

为了防止被Emilia检测到,Bart想出了一个巧妙的策略。他在他的恶意软件代码库中隐藏了一段代码,每天生成上千个不同的域名。Bart的设备试图访问所有这些域,即使其中一个域是Bart注册的,通信也成功了。Bart的新方法让Emilia无法摧毁他的僵尸网络,因为随着时间的推移,Emilia可能需要控制数百万个潜在的域名。

最后,在Emilia和她的团队的努力下,Bart和Mallory一样都被抓住了。研究小组之所以能找到Bart的住处,是因为Mallory在前一年给他送了一份生日礼物。虽然Bart和Mallory的操作失误看起来像是新手犯的错误,但任何事情都会留下线索。

注意以上攻击场景都经过了简化,以展示攻击者试图加强其基础设施以对抗执法和躲避安全研究人员的一些巧妙方法。

检测Fast flux和DGA域

在以上的示例中,我们已经看到了Emilia的团队是如何防御Fast flux网络的。Palo Alto Networks Next-Generation Firewall安全订阅URL过滤和DNS安全包括一个自动分类器检测Fast flux域并保护用户。

研究人员的分类器基于这些域名的两个独特功能,首先,Fast flux运营商通常依赖于各种受攻击的设备作为其代理主机。第二,Fast flux域经常改变它们指向的受攻击宿主。基于这些观察,研究人员可以设计出三种类型的特征。首先,基于IP多样性的特征依赖于使用的IP总数、不同地理位置的数量、使用的ISP数量、ASN的数量以及IP地址的类型(移动、住宅、数据中心等)等指标。其次,研究人员还研究这些特征的熵,以捕获它们在这些维度上分布的均匀程度。第三,Fast flux运营商可能会在开始活动时迅速增加域名解析的IP数量。因此,研究人员可以通过使用计算所使用的IP数量及其多样性变化的功能来防御这种方法。

在2020年12月至2021年1月期间,研究人员的分类器检测到2679个Fast flux域,平均每周发现约300个域。研究人员经常在同一天用相似的命名模式识别出数百个Fast flux域。

此外,研究人员还利用另一个检测器保护用户免受DGA域的影响。传统的恶意域检测和阻止方法要么预先建立了阻止列表,要么无法实现实时防御。不幸的是,DGA域的可抛弃性和几乎无限的大小使这些方法不足以保护DGA。

为了在首次出现时阻止新的DGA域,研究人员开发了一种能够在分辨时间检测DGA域的新系统。为了实现这一点,研究人员的防火墙拦截并检查每一个DNS查询。DNS查询然后被同时发送到云中的DNS解析器和DGA检测器。研究人员的检测器单独检查每个DNS查询,并在相应的DNS响应返回给用户之前向防火墙返回一个结论。如果被查询的域被检测为DGA,研究人员的防火墙可以阻止DNS响应,或者返回一个预先指定的DNS响应,比如DNS漏洞的IP地址。研究人员的DGA检测器的核心是一个基于域特征列表建立的机器学习(ML)模型,如根域名的随机性,例如,“foo”代表“foo.com”。ML模型的输出不仅包含表明该域是否为DGA的判断,而且还提供一个恶意软件家族(如果该域确实为DGA),还提供了研究人员的DNS安全分析的完整列表。

现实世界中的Fast flux案例研究

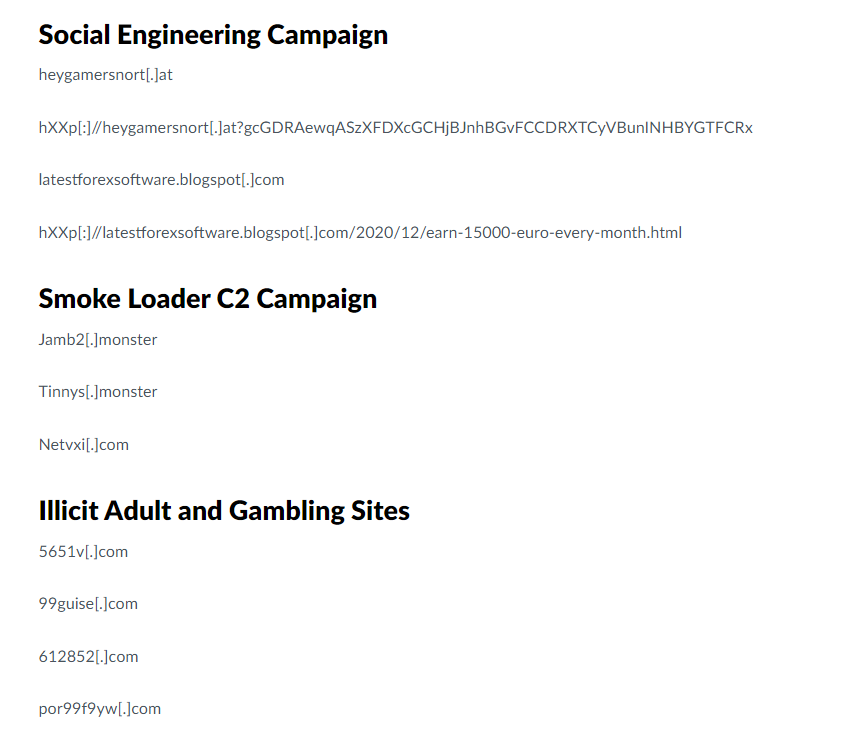

案例1:社会工程活动

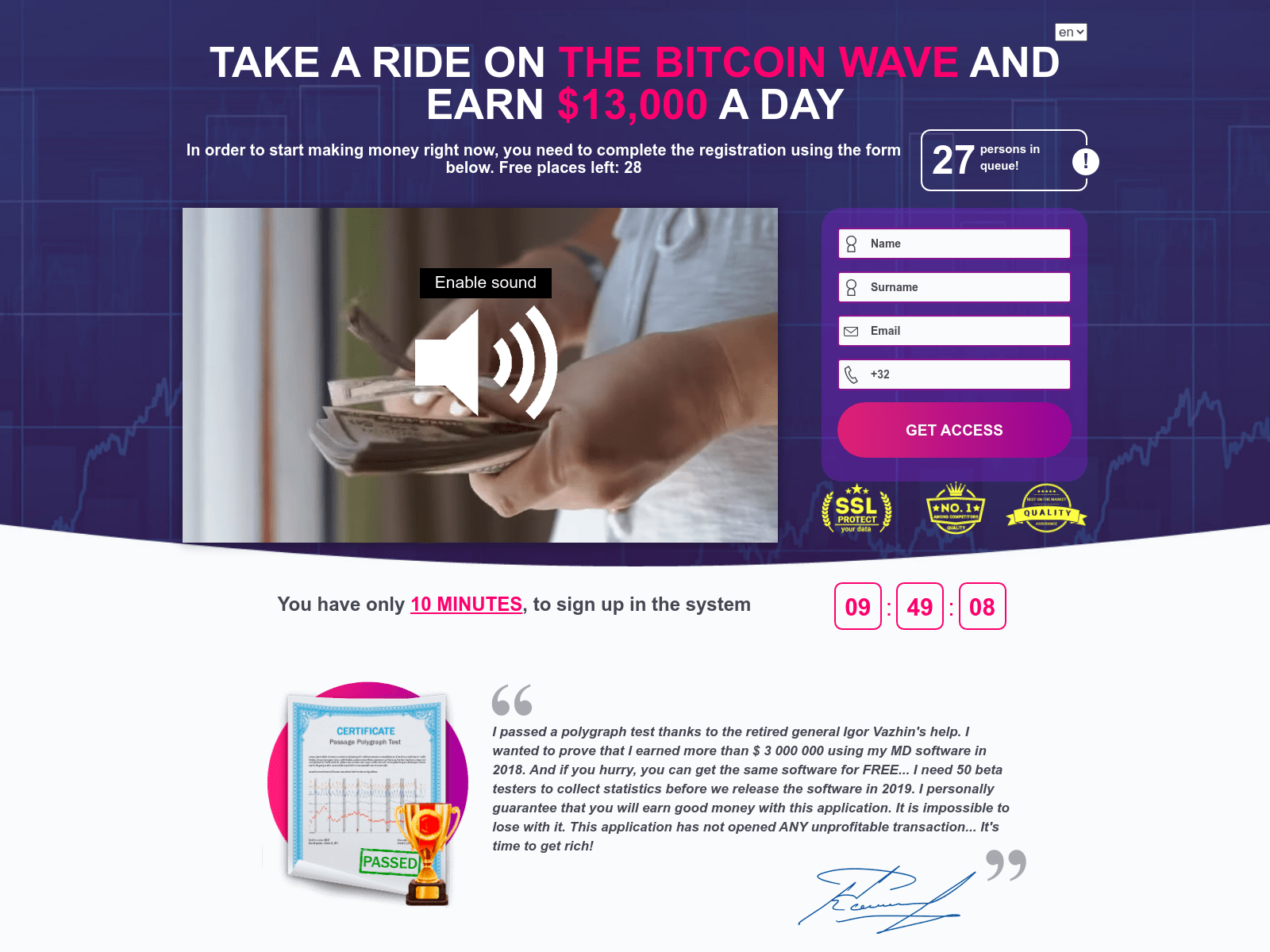

研究人员发现攻击者在heygamersnort[.]at上进行了精心设计的社会工程活动,利用Fast flux来避免检测,这些攻击者通过向受害者承诺在短时间内支付高额回报来吸引受害者,这些类型的活动可以用于网络钓鱼和诈骗用户支付攻击者。

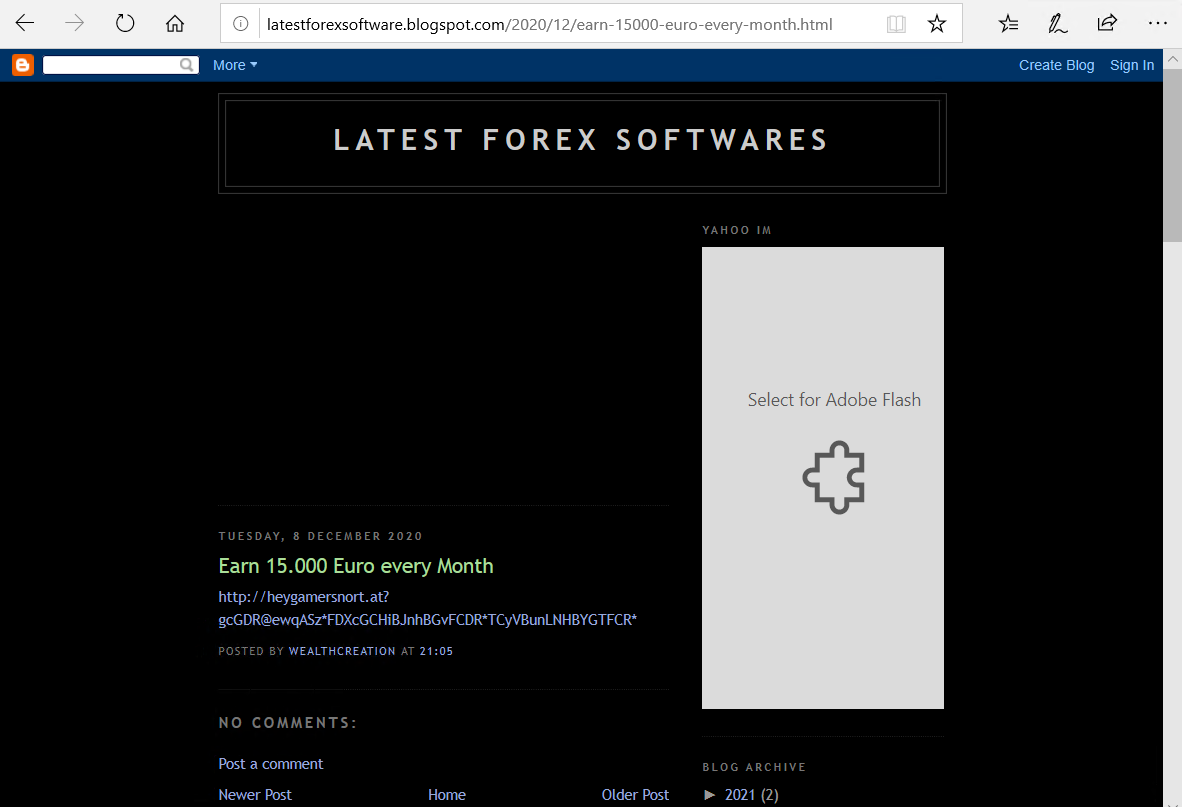

攻击者用几种方式宣传他们的攻击活动,比如他们发送了主题为“每月赚取15000欧元”的垃圾邮件,邮件正文包含hXXp[:]//heygamersnort[.]at?gcGDRAewqASzXFDXcGCHjBJnhBGvFCCDRXTCyVBunINHBYGTFCRx (垃圾邮件源),他们还设置了与垃圾邮件内容相同的网站,如图5所示。

hXXp[:]//latestforexsoftware.blogspot[.]com/2020/12/earn-15000-euro-every-month.html的截图

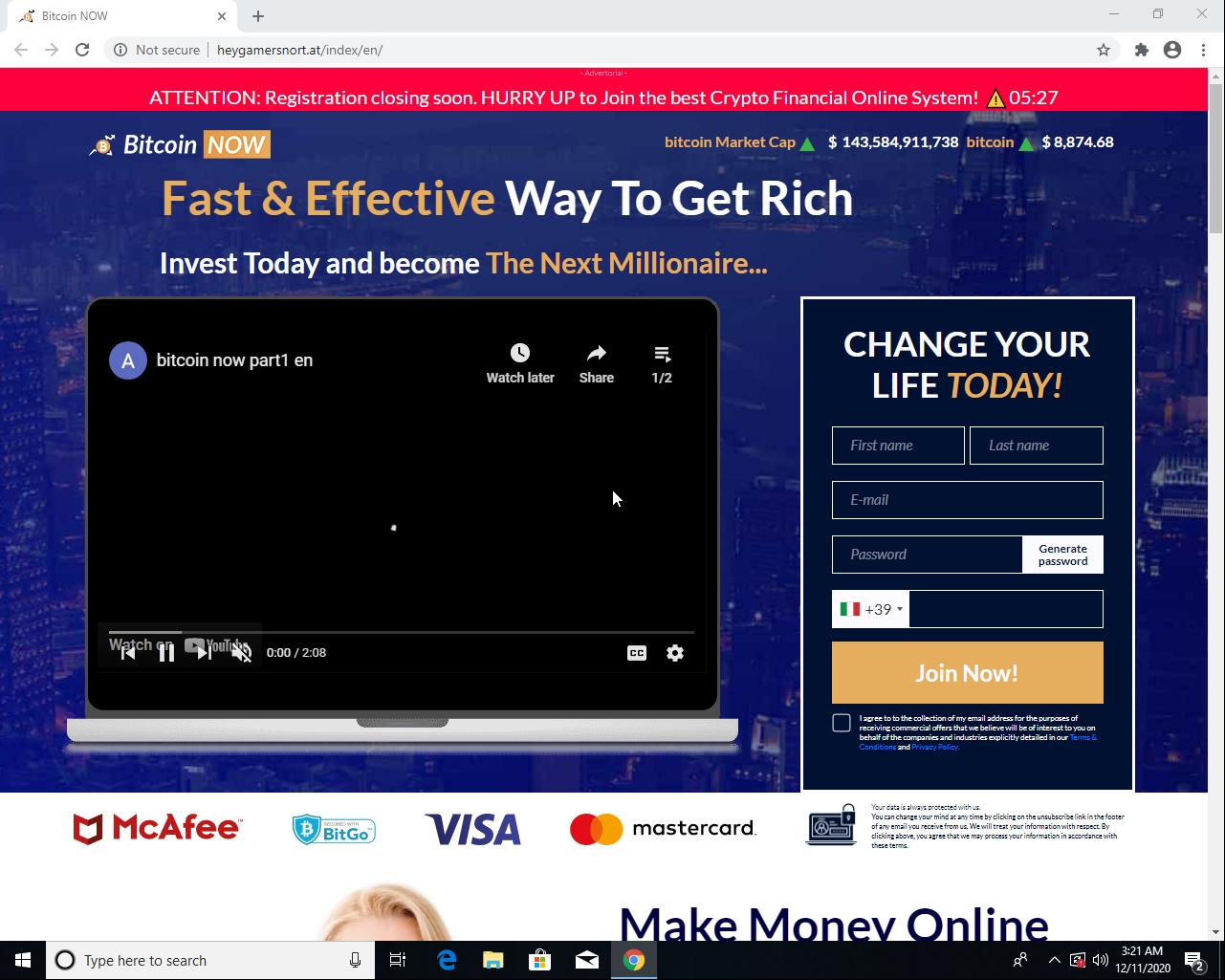

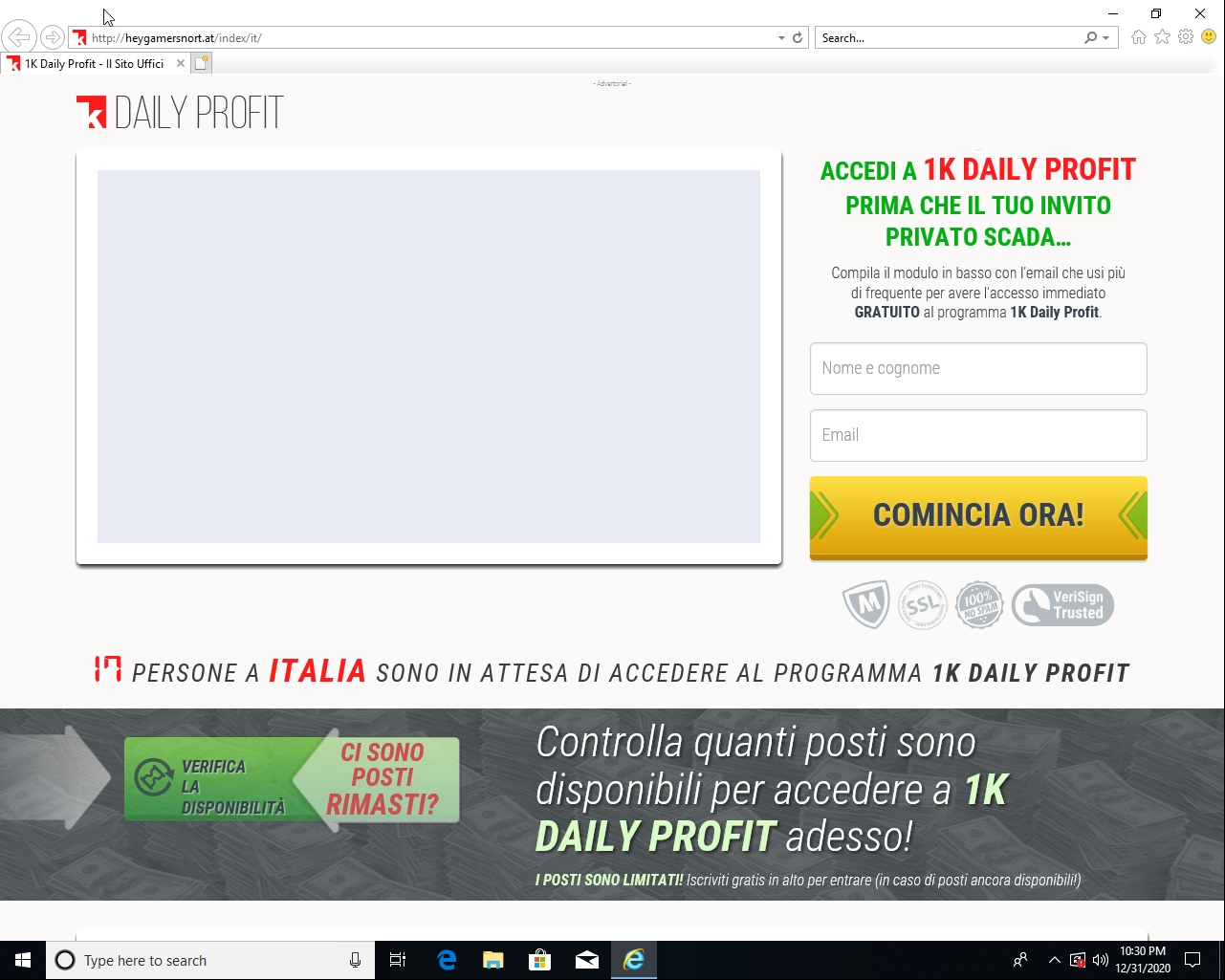

该活动与其他活动的不同之处在于,攻击者以许多不同的语言(包括荷兰语、法语、德语、意大利语、丹麦语、捷克语和英语)建立了相对高质量的网站,如图6所示。研究人员观察到heygamersnort[.]at在不到两个月的时间内就解析了200多个IP地址,这些IP地址分布在全球各地(主要是东欧、中东和中南美洲)不同的ISP。

英语版的 heygamersnort[.]at

意大利语版的 heygamersnort[.]at

德语版的 heygamersnort[.]at

另一个英语版的 heygamersnort[.]at

用户可以查找多个警告标志,以避免类似的社会工程网络钓鱼和欺诈网站。首先,当它看起来“太好了以至于无法实现”时,那么它很可能就是真的。如果攻击者每月能轻松赚到15000欧元,那么他们就不会在广告上宣传他们是如何做到这一点的。其次,这些网站总是传达出一种紧迫感,他们可能会说:“只剩28个免费的地方了”,或者包括一个计时器,让你认为你只有几分钟的时间来致富。

案例2:Smoke Loader活动的C2

Smokeloader从2011年就开始在黑客论坛出售,一直处于更新状态Smokeloader主要通过垃圾邮件携带恶意宏代码的Office文档进行传播,该样本具备远程下载其它组件、窃取用户敏感信息和发起DDoS攻击等功能。该僵尸网络曾被发现用来传播GandCrab勒索软件、Kronos银行木马等多款臭名昭著的恶意软件。

2020版本的Smokeloader使用多种规避检测和对抗分析的技术,如运行环境的检测、花指令、代码自解密、反虚拟机等。运行成功后将自身添加为计划任务,保证自身的持久化。

研究人员的Fast flux检测器发现多个与Smokeloader恶意软件家族相关的C2域,如jamb2[.]monster, tinnys[.]monster 和 netvxi[.]com。例如,研究人员报告了多个“Smokeloader”恶意软件家族的实例,分别与一个银行木马和一个虚假的海啸预警垃圾邮件活动有关。

Smoke Loader是一种模块化的恶意软件,安装后,它充当后门,并允许攻击者通过C2服务器下载更多恶意有效载荷,这些载荷可能是勒索软件或信息窃取程序。研究人员发现的域名在不到两周的时间内解析到近100个IP地址,这些IP地址位于许多不同的ISP和地理位置(主要是东欧、中东和中美洲)。

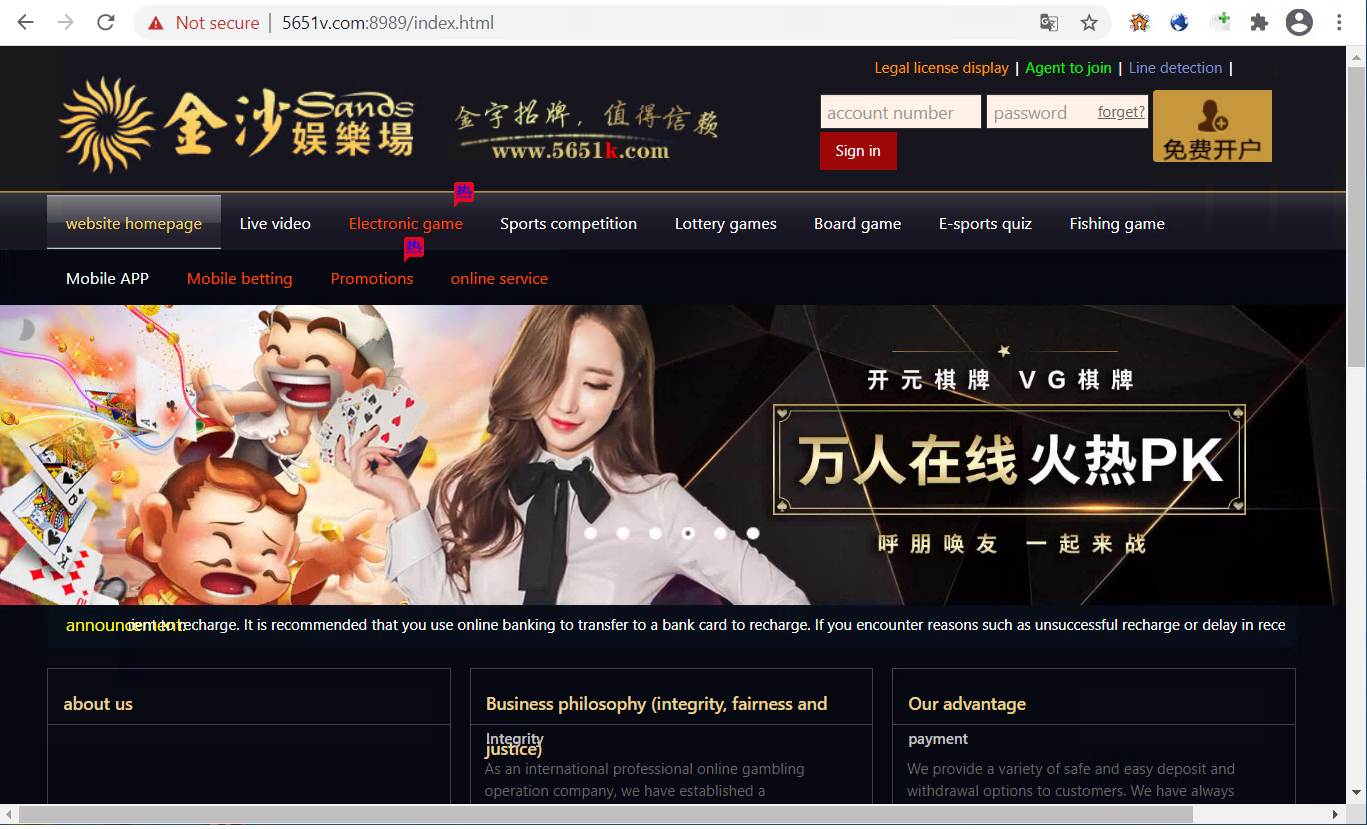

案例3:非法赌博和成人网站

研究人员发现了几个利用Fast flux网络并同时托管赌博和成人内容的大型域名集群,这些站点几乎都是中文的,因为它们的活动在中国是非法的。为了逃避检测和阻止,他们通常使用Fast flux技术。通常,研究人员观察到这些域名指向世界各地(主要是北美、西欧和亚洲)的数百个不同的IP地址。此外,它们仅指向几次给定的IP地址。

域5651v[.]com(如图7所示)是解决许多IP地址的此类赌博网站的示例。域 99guise[.]com(图8)是赌博和成人内容列表网站的典型示例,该页面上有数十个链接。

翻译成英文的赌博页面示例5651v[.]com

99guise [.com]列出了不同的赌博网站和成人内容(未显示)

比它们用来逃避权威的非法技术更糟糕的是,这些网站中有许多都向用户提供移动下载,而这些下载经常是恶意的。612852[.]com 和 por99f9yw[.]com (图9和图10)都提供了被发现是恶意的文件下载。

612852[.]com提供的Android应用程序下载

por99f9yw[.]com提供Android和IOS应用程序下载

总结

有各种各样的战术和技术可供攻击者加强他们的系统,以对抗各种安全保护,如fast flux,double flux和DGA。虽然可以轻松地防御一些基本技术,但先进的技术却导致攻击者与防御者之间经常猫捉老鼠似的游戏。double flux会使基于IP的阻止列表和主机删除无效。 DGA域使静态域阻止列表和域接管的效率降低。

IOCs

本文翻译自:https://unit42.paloaltonetworks.com/fast-flux-101/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh