Hancitor(又称Chanitor或Tordal)是一个基于宏的恶意软件,通过垃圾邮件活动中的Microsoft Office钓鱼文档传播。Hancitor被设计为充当其他恶意软件的下载器,通过下载其他恶意软件感染Windows计算机,常见的是Pony、Vawtrak、Ficker之类的银行木马或间谍软件。

Hancitor的影响相当有限,很容易被微软内置的Windows Defender反病毒工具检测到,此外许多电子邮件过滤器也能够检测出这些垃圾邮件。那么Hancitor究竟对谁有效?一个理想的目标便是运行Windows 7过时版本的计算机用户,如禁用了反病毒的Windows 7。

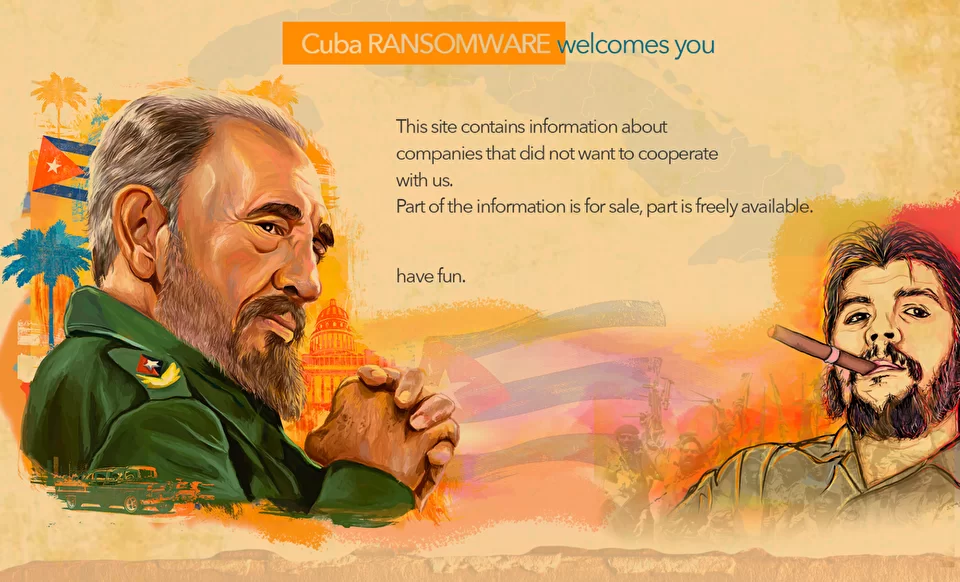

Hancitor于2016年出现,这几年的时间一直表现平平,直到最近研究人员发现其被用于Cuba大型勒索软件攻击行动中。此次行动最早可追溯至2020年1月,背后的运营人员会在网站上公布拒绝支付赎金的受害者的窃取数据。截至2021年4月28日,该网站公布了9家大型公司的机密信息,分别来自来自航空、金融、教育和制造业等。

Hancitor通常是通过垃圾邮件活动分发的。在此行动中,邮件伪装成DocuSign通知:

垃圾邮件内容示例

单击恶意链接后会导致武器化文档的下载,文档会诱导用户禁用保护措施:

武器化文件的内容

文档打开后,宏提取Hancitor DLL并将其拖放到C:\Users\%username%\AppData\Roaming\Microsoft\Word,然后通过rundll32.exe运行。

这种行为很容易被基于主机的防御检测到,因为winword.exe通常不应启动rundll32.exe:

检测由Hancitor引起的异常活动

从C2服务器接收的数据经过base64编码,并与0x7A进行了异或。经过解码和解密后再检查命令,命令应显示为以下符号之一:«b», «e», «l», «n», «r»。Hancitor对每个命令对应的操作如下:

b-从命令服务器上下载PE。下载的数据解密、解压后并注入到新启动的svchost.exe进程中。

e-从命令服务器上下载PE。下载的数据在Hancitor进程的单独线程中解密、解压并执行。

l-从命令服务器上下载PE。通过创建远程线程,将下载的数据解密、解压并注入到新启动的svchost.exe进程中。

n-类似于ping命令。

r-从命令服务器上下载PE。下载的数据被解密、解压并保存到一个临时文件中。如果下载的文件是EXE文件,则通过CreateProcess执行;如果下载的文件是DLL文件,则通过rundll32.exe执行。

如今,Hancitor提供的最常见的有效负载之一是Ficker窃取器,该窃取器在各种地下论坛中经常出现,它能够从各种网页浏览器、邮件客户端、加密货币钱包等中提取数据。但攻击者对Cobalt Strike的使用更值得关注。

在后利用阶段,攻击者主要依靠Cobalt Strike,在攻击周期的各个阶段利用其功能,比如jump psexec、jump psexec_psh、SMB Beacons,攻击者有时还使用了一些不太常见的技术,如WMI和WinRM来执行远程主机上的Beacon stagers。

由于Cobalt Strike具有凭证转储功能,因此攻击者利用了mimikatz的sekurlsa :: logonpasswords,在某些情况下也使用单独的二进制文件在主机上运行mimikatz。该工具用获得的哈希值和mimikatz的sekurlsa :: pth来实现横向移动功能。

Beacon的功能还用于扫描受感染的网络。此外,该组织还利用了一些自定义工具来进行网络侦察。第一个工具称为Netping——它是一种简单的扫描程序,能够收集有关网络中活动主机的信息并将其保存到文本文件中,另一个工具Protoping可以收集有关可用网络共享的信息。如net view的内置工具也有被滥用收集网络中主机的信息,nltest实用工具用于收集受感染域的信息。

除了Cobalt Strike能够在远程主机上运行Beacon stagers外,攻击者还使用远程桌面协议进行横向移动。他们有一个名为RDP .bat的批处理脚本,用于启用RDP连接并在目标主机上添加相应的防火墙规则。

Ficker并不是攻击者武器库中唯一热门的工具。SystemBC是另一种在各种勒索软件运营商中越来越受欢迎的工具,即使Cobalt Strike活动被检测和阻止,此类后门程序也能使攻击者下载并执行有效负载。

勒索软件部署的方法简单但有效,与其他行动类似,攻击者通常利用PsExec进行部署。

所窃取的数据将发布在专用的Cuba DLS(数据泄漏站点)上。

截至4月28日,该网站主要提供了9家美国公司的数据供其他人免费下载,这些公司都是拒绝支付赎金大型公司,包括航空、金融、教育、制造和物流。预计实际受害者人数会更高。

网站还包括付费内容部分:

Cuba DLS上的付费内容

根据Group-IB TI&A的说法,勒索软件部署背后的组织是Balbesi。尽管该组织在操作中运用了相当普遍的技术,但它们的攻击仍然非常有效,并且影响了各个部门的组织,包括金融、制药、教育、工业、专业服务和软件开发,这些部门主要集中在欧洲和美国。

本文翻译自:https://blog.group-ib.com/hancitor-cuba-ransomware如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh