一周情报摘要

金融威胁情报

新型安卓银行木马 TeaBot 已攻击超60家欧洲银行

黑客针对 UnionBank 发起网络钓鱼攻击

Oustaban:拉丁美洲银行木马

黑客利用 Panda Stealer 恶意软件窃取加密货币

政府威胁情报

华盛顿特区警察局勒索软件攻击事件后续:警局敏感数据遭泄露

美国塔尔萨市遭受勒索软件严重攻击,导致在线服务中断

美国国防承包商 BlueForce 遭受 Conti 勒索软件打击

能源威胁情报

英国水务监管机构(Ofwat)今年已收到两万多封恶意电子邮件

美国Colonial Pipeline勒索攻击事件后续,DarkSide 声称又攻击了三家公司

工控威胁情报

西门子“补丁”公告解决了第三方组件引起的60个漏洞

流行威胁情报

Lemon Duck 僵尸网络正在利用微软 Exchange 服务展开攻击活动

威胁组织正在利用 Hancitor 部署古巴勒索软件

黑客利用 Avaddon 勒索软件对澳大利亚展开攻击活动

高级威胁情报

UNC2529 针对全球的网络钓鱼活动

威胁组织利用 Rootkit 恶意软件的攻击活动

Lazarus 组织针对日本展开攻击活动

漏洞情报

福昕 PDF 阅读器爆出高危远程代码执行漏洞

FragAttacks 漏洞影响所有 WiFi 设备

-------------------------------------------------------

金融威胁情报

新型安卓银行木马 TeaBot 已攻击超60家欧洲银行

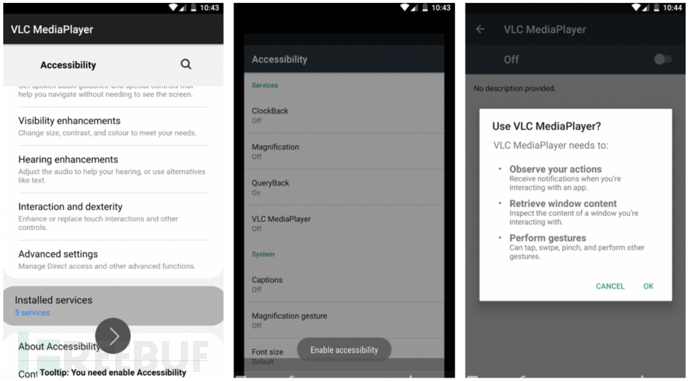

Cleafy 研究人员近期报告发现一种新型 Android 银行木马 TeaBot(也叫 Anatsa)。该恶意软件旨在窃取受害者的凭据和短信消息以便实现对预定义的目标银行的欺诈活动。攻击者将 TeaBot 伪装成 DHL、UPS、VLC MediaPlayer 和 Mobdro 等诱饵程序进行投递,一旦目标群体下载,该恶意软件将会尝试作为“ Android 服务”安装以便持久运行,在安装阶段 TeaBot 就已经开始在后台与其 C2 服务器通信。安装后,TeaBot 会请求设备的“观察用户动作”,“检索窗口内容”,以及“执行任意手势”权限,进而在设备上删除自身图标,达到隐藏自己、逃避检测的目的。

一旦成功安装,TeaBot 还将拥有其他权限:恶意软件发送/拦截 SMS 消息;读取通讯录和通讯状态;使用设备支持的生物特征识别方法修改音频设置(例如使设备静音);在所有其他应用程序的顶部显示一个弹窗(在安装阶段用于强制用户接受可访问性服务权限);删除已安装的应用程序;以及滥用 Android 可访问性服务。

该恶意软件拥有键盘记录、屏幕截图、覆盖攻击、支持多语言,以及其他知名银行木马普遍具有的功能。研究人员还表示,在2021年1月就发现该恶意软件主要针对西班牙银行的攻击活动,3月德国和意大利的银行也成为其主要攻击目标,截至目前,欧洲已有60多家银行遭到来自 TeaBot 恶意软件的攻击。

来源:https://www.cleafy.com/documents/teabot

黑客针对 UnionBank 发起网络钓鱼攻击

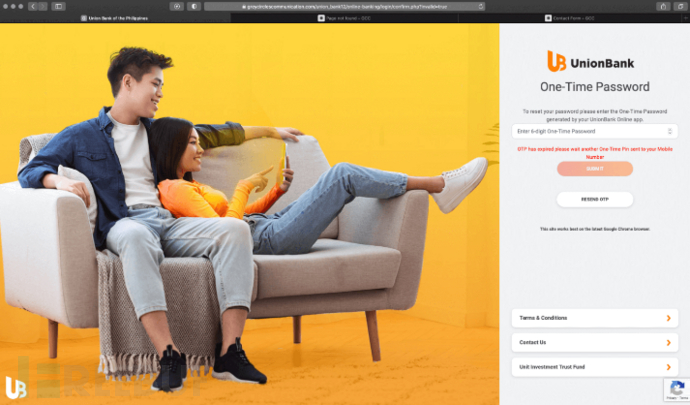

Cyren 研究人员近期报告了针对 UnionBank 在线帐户的电子邮件攻击活动。 黑客仿冒通知用户有关登录尝试内容的电子邮件,诱使受害者单击“重置密码”按钮,打开浏览器并将用户重定向到网络钓鱼页面,该页面与真实的 UnionBank 网上银行页面相同。

一旦用户在登录窗口中输入其凭据,就会被重定向到“一次性密码(OTP)”页面,当用户输入任意6位数字(一次性密码)时,系统将提示用户一次性密码已过期,并重定向用户输入新的一次性密码,一直循环此过程,直到用户放弃尝试重置密码为止。

虽然本次攻击事件中的恶意钓鱼页面做的几乎以假乱真,但仔细观察,仍可以发现一些细微的不同:1)钓鱼页面即使使用安全连接,地址栏中的域名也不是 UnionBank Online 银行域名;2)钓鱼页面中的 reCAPTCHA 位于页面底部;3)钓鱼页面“立即注册”、”条款和条件”、“联系我们”和 UITF 按钮均不可点击。

来源:https://www.cyren.com/blog/articles/dissecting-a-unionbank-phishing-campaig

Oustaban:拉丁美洲银行木马

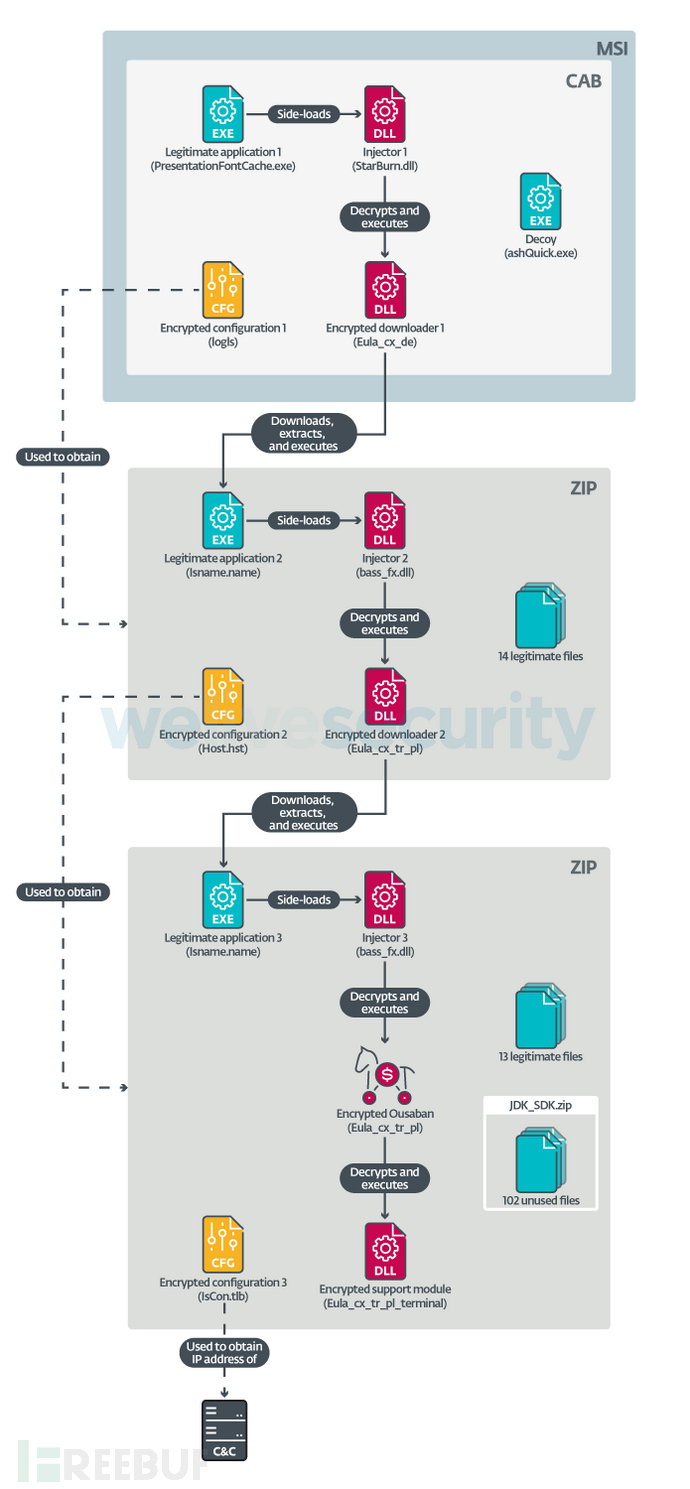

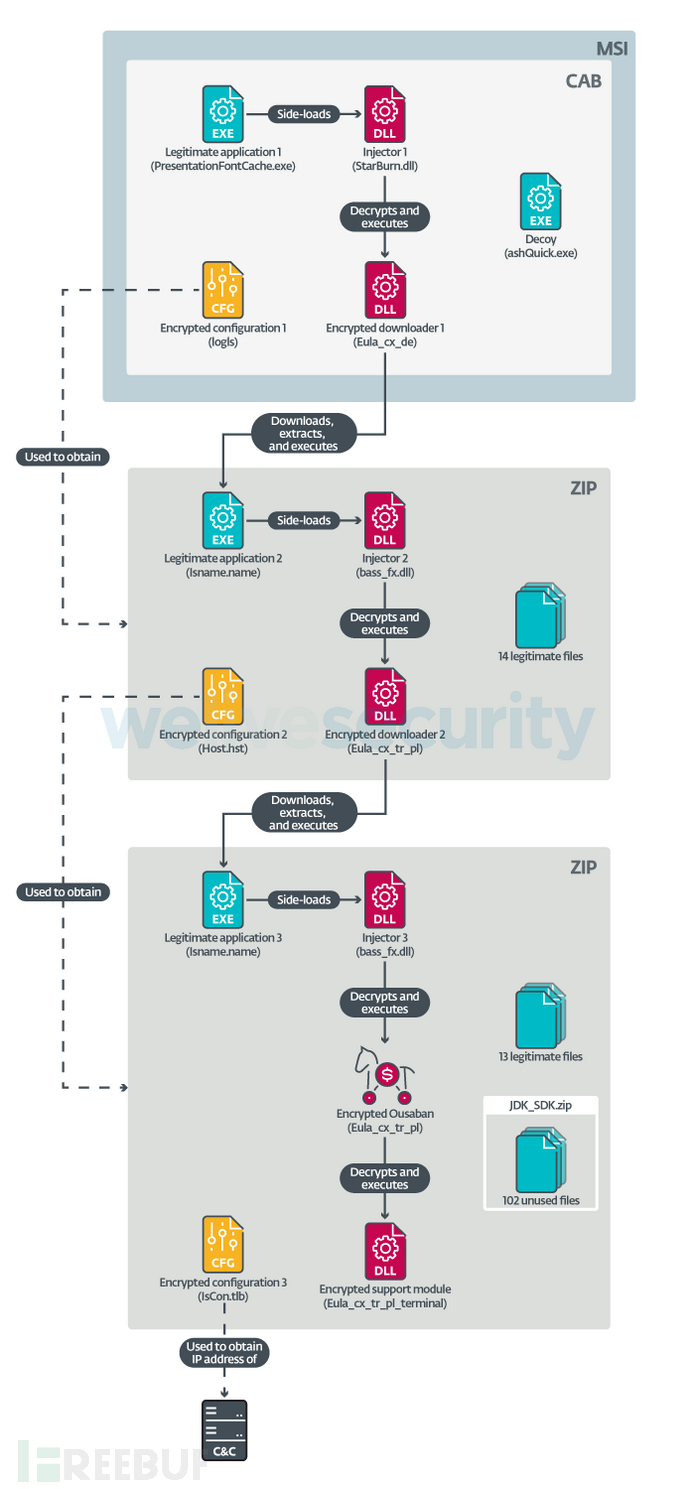

Ousaban 也被称为 Javali ,是用 Delphi 语言编写的拉丁美洲银行木马,并且仅在巴西地区活跃。Ousaban 与大多数其他拉丁美洲银行木马一样,使用覆盖窗口从金融机构窃取凭证。Ousaban 最早活跃于2018年,并且有来源不明的消息称 Ousaban 主要活跃在欧洲地区,但 ESET 研究团队表示并未观察到任何在巴西以外传播的 Ousaban 银行木马。

Ousaban 运营者向目标群体发送包含恶意 MSI 文件的网络钓鱼电子邮件,诱使受害者执行恶意文件中的 JS 下载器下载并解压 ZIP 文档, 利用 ZIP 中的合法程序加载 Ousaban 银行木马。木马加载成功后,具有模拟鼠标和键盘操作并记录击键的后门功能。

Ousaban 的后门功能与典型的拉丁美洲银行木马相似。Ousaban 的最新变种使用 RealThinClient 与 C&C 服务器通信,RealThinClient 是拉丁美洲银行木马针对巴西、墨西哥、西班牙和秘鲁攻击活动中使用的协议。为了在受害者主机上实现长久运行,该银行木马会在启动文件夹中创建 LNK 文件或简单的 VBS 加载器,或者修改 Windows 注册表的运行键。

来源:https://www.welivesecurity.com/2021/05/05/ousaban-private-photo-collection-hidden-cabinet

来源:https://www.welivesecurity.com/2021/05/05/ousaban-private-photo-collection-hidden-cabinet

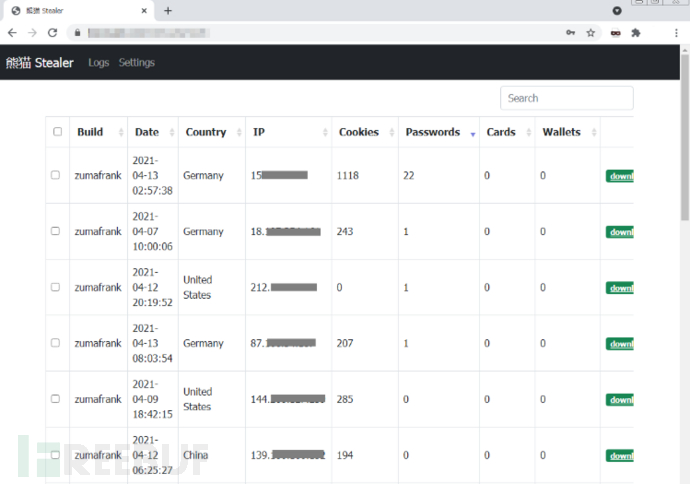

黑客利用 Panda Stealer 恶意软件窃取加密货币

趋势科技研究人员发现了 Collector Stealer 恶意软件的一个新变种 Panda Stealer,该恶意软件正在通过全球垃圾邮件活动进行传播,旨在窃取受害者的加密货币和其他信息。美国、澳大利亚、日本和德国是受此次攻击活动影响最大的国家。

黑客向目标发送伪装商业报价请求的垃圾邮件,引诱受害者点击恶意的 Excel 文件,利用恶意的 Excel 文件通过两条感染链进行传播感染,其中一条感染链是 .XLSM 附件包含恶意宏,下载加载程序并执行主窃取程序;另一条感染链涉及一个包含 Excel 公式的附加 .XLS 文件,该公式使用 PowerShell 命令来访问 paste.ee,它可以访问第二个加密的 PowerShell 命令。

Panda Stealer 成功安装后具有获取受感染计算机屏幕截图、窃取浏览器数据(Cookie、密码、凭据)的功能。此外,该恶意软件还可以从受害者的各种数字货币钱包(Dash、Bytecoin、Litecoin 和 Ethereum)收集私钥和过去交易记录之类的详细信息。

Panda Stealer 与 Collector Stealer 具有一定的相似之处,编译后的可执行文件行为、窃取的 Cookie 和凭据均存储在 SQLite3 数据库中,但是具有不同的 C&C ,构建标签和执行文件夹。据国外研究人员披露,在过去12个月里,窃密软件攻击在企业终端攻击中所占的比例最高。

来源:https://www.trendmicro.com/en_us/research/21/e/new-panda-stealer-targets-cryptocurrency-wallets-.html

政府威胁情报

华盛顿特区警察局勒索软件攻击事件后续:警局敏感数据遭泄露

华盛顿哥伦比亚特区警察局在4月遭到疑似俄罗斯背景的黑客组织 Babuk Locker 的勒索攻击, 多家外媒于本周报道黑客组织与警察局谈判失败,警察局敏感数据泄露。在此次攻击事件中,黑客声称窃取了警局 250GB 以上的数据,并要求哥伦比亚特区警察局(MPD)支付400万美金,警察局表示愿意以10万美元的价格赎回加密数据,但黑客组织对这个价格似乎并不满意,谈判进入僵局。

随后黑客组织便在其暗网网站发布了警察局20多份警员个人档案,支持下载,并威胁称“如果警察局不提高价格就会发布个人文件的密码并泄露所有数据。

来源:https://www.bleepingcomputer.com/news/security/ransomware-gang-leaks-data-from-metropolitan-police-department/

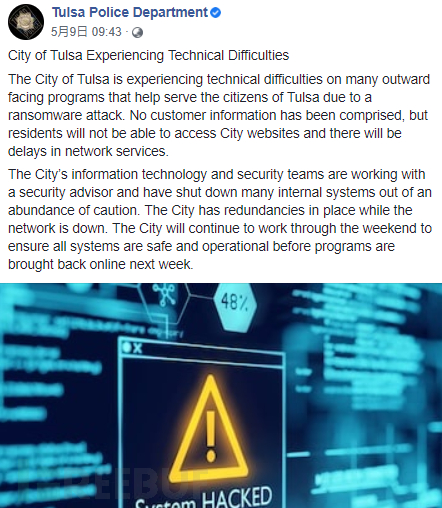

美国塔尔萨市遭受勒索软件攻击,导致在线服务中断

塔尔萨市是美国俄克拉荷马州的第二大城市,该市于近期遭受勒索软件攻击,导致该市关闭了所有系统并中断在线服务以防止恶意软件进一步传播。此次攻击事件严重影响了塔尔萨市的正常运作,城市系统的关闭导致居民无法通过电子邮件访问在线账单支付系统、公用事业账单和服务,市议会、警察局和311客户服务中心的网站也正在紧急维护中。

水电收费服务虽然可以使用 Tulsans 付款并访问账单,但目前为止尚无法注册新用户进行缴费和访问账单。塔尔萨市法院将于近期开放,5月10日至14日到期的滞纳金将不予评估,期间将不签发不付款令。法院和市政厅目前暂不能接受借记卡或信用卡付款服务,但可以接受现金、支票和汇票。

纽约客户服务中心(311)服务也受到影响,仅支持接听电话。此次攻击事件还影响到塔尔萨市动物保护协会。塔尔萨市警察局认为此次事件并未影响到 911 服务和紧急响应服务,客户信息也并未泄露,但在勒索软件的攻击下,诸多网站可能无法正常访问或出现网络服务延迟。

来源:https://www.bleepingcomputer.com/news/security/city-of-tulsas-online-services-disrupted-in-ransomware-incident/

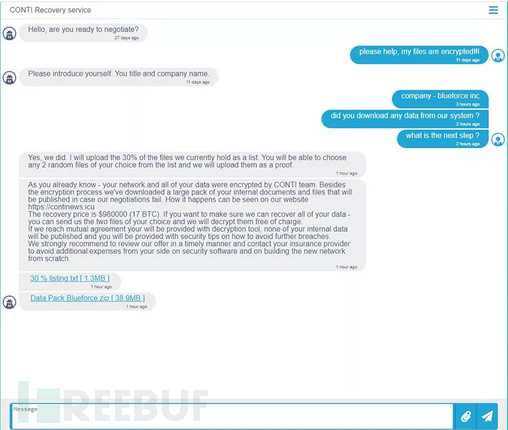

美国国防承包商 BlueForce 遭受 Conti 勒索软件攻击

Blueforce 是安全系统、医疗警报、辅助健康技术、通信集成和网络监视的领先集成商,也是美国国防承包商之一。据悉,美国国防承包商 BlueForce 遭到了 Conti 勒索软件攻击。Conti 勒索软件是 Maze cartel 的一员,最早于2020年中期发现,最近攻击活动影响的受害者还包括伦敦的一些学校和时装零售商 FatFace。与其他流行勒索软件家族一样,会以加密数据和公开数据作为威胁来敲诈受害者。

Conti 运营者声称当前所有文件都被 Conti 勒索软件进行了加密,如果受害者不直接与 Conti 运营团队联系或尝试使用其他恢复软件恢复数据,就会导致无法恢复加密数据或损坏加密数据。据 Conti 勒索软件运营商与疑似指向 BlueForce 的谈判者的聊天记录中称,Conti 运营商要求 BlueForce 提供17比特币(价值约为100万美元)的赎金,并威胁要在其泄漏站点上发布其数据。

来源:https://www.ehackingnews.com/2021/05/ransomware-hits-us-defense-contractor.html

能源威胁情报

英国水务监管机构(Ofwat)今年已收到两万多封恶意电子邮件

英国水务监管机构(Ofwat)是一个负责经济调控英格兰和威尔士私有化供水和污水处理行业的机构。Ofwat 称截至目前已收到总计21,486封恶意电子邮件,这些恶意电子邮件均已被成功阻止,其中标记为网络钓鱼电子邮件有5149封,垃圾邮件有16337封。

Ofwat 还表示在今年的2月和3月收到的钓鱼邮件和垃圾邮件数量最多。黑客通过发送网络钓鱼电子邮件,诱骗受害者下载恶意附件或点击恶意链接。新冠肺炎流行至今,诱骗员工移交机密数据的恶意网络钓鱼电子邮件的数量和复杂程度都在急剧增长,微步情报局提醒您,可以通过开启电子邮件安全保护机制的方式,实现对可疑恶意邮件的识别和隔离;还可以组织网络安全相关培训,提高全员网络安全意识。

来源:https://www.computing.co.uk/news/4031099/water-regulator-malicious-emails-2021

来源:https://www.computing.co.uk/news/4031099/water-regulator-malicious-emails-2021

美国Colonial Pipeline勒索攻击事件后续,DarkSide 声称又攻击了3家公司

Colonial Pipeline 是美国主要的燃料管道运营商,占美国东海岸燃料供应总量的45%。每天在德克萨斯州休斯敦和纽约港之间运送1亿加仑的精制燃料(汽油、柴油和喷气燃料),其管道遍布14个州,并直接为7个机场提供服务,包括全球客流量最高的机场亚特兰大的哈茨菲尔德·杰克逊机场。根据该公司官方公告,Colonial 在5月7日遭受 DarkSide 勒索软件攻击后部分系统进行脱机来减缓影响, 该种勒索软件曾给西方国家带来数百亿美元的损失。运营商暂时关闭管道运营影响了生产线流程,导致纽约商品交易所的汽油期货上涨了0.6%,而柴油期货上涨了1.1%,均超过了原油的涨幅。

随后 Colonial 表示其团队在制定重新启动计划,虽然主线(1、2、3和4号线)保持离线状态,但终端和交付点之间的一些较小的横向线现在已恢复使用。受此次攻击事件影响的还有联邦机动车辆安全管理局(FMCSA)。5月11日,FBI 证实 DarkSide 涉嫌参与此次网络攻击。截至目前,Colonial 主管道仍处于关闭状态。5月12日,DarkSIde 声称又攻击了3家公司:从美国伊利诺伊州的一家技术服务经销商窃取了超过 600 GB 的敏感信息;从一家巴西公司窃取了包括“客户的个人数据”和“协议细节”的 400GB 数据;还从一家苏格兰建筑公司窃取了数据,并在暗网上公布了相关公司名称。

来源:https://mp.weixin.qq.com/s/DAWBwG6SeXuQpMVHBJP2ow

工控威胁情报

西门子“补丁”公告解决了第三方组件引起的60个漏洞

西门子于近日发布十多个公告,告知客户影响 RUGGEDCOM、SCALANCE、SIMATIC、SINEMA、SINAMICS 和其他产品的数十个漏洞。在本周发布的14份公告中,有9份涉及与第三方组件相关的60个漏洞,其余5份涉及西门子产品的7个缺陷。有关第三方组件的建议涉及 Linux 内核中的 SAD DNS 缓存中毒漏洞,UltraVNC 和 SmartVNC 远程访问工具中的数十个漏洞,Mendix 模块中的两个漏洞,影响工业 PC 和其他 Intel CPU 驱动设备的6个问题,以及 Aruba 即时访问点的19个漏洞。

西门子产品特有的问题涉及 SCALANCE 设备如何处理 OSPF 数据包(DoS),Tecnomatix Plant Simulation 产品如何处理 SPP 文件(DoS、代码执行、数据提取)以及 SIMATIC NET CP 设备处理有关特制 TCP 数据包。西门子建议使用其产品的客户安装更新,或应用变通方法及缓解措施来降低被利用的风险。

来源:https://new.siemens.com/global/en/products/services/cert.html#SecurityPublications

流行威胁情报

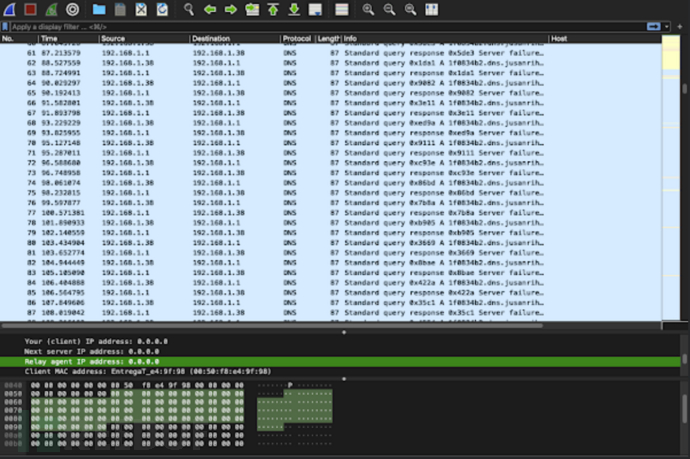

Lemon Duck 僵尸网络正在利用微软 Exchange 服务展开攻击活动

思科 Talos 近期报告了 Lemon Duck 僵尸网络利用新的基础设施和组件针对微软 Exchange 服务的攻击活动。安全研究人员声称 Lemon Duck 僵尸网络更新了相关的战术、技术、策略(TTP),还将 Cobalt Strike 攻击框架添加到其恶意软件工具包中。

Lemon Duck 运营商利用外部公众应用接入受害者主机后,与恶意 C2 通信检索其他组件和模块信息,并且利用 PowerShell 脚本编写的木马下载器下载挖矿模块和病毒传播模块,借助名为 syspstem 的计划任务执行恶意定时操作,在受害者主机上实现持续运行和权限提升,建立具有本地管理员权限的新用户账户。

Lemon Duck 利用Windows Management Instrumentation(WMI)检测并禁用与安全有关的服务从而规避设备上的安全防御机制。Lemon Duck 还可以收集和窃取失陷主机上的信息,包括文件/目录信息、计算机名、GUID 和 MAC 地址等系统信息。收集到的信息会通过应用层协议回传给恶意 C2,本攻击活动中的恶意 C2 利用了顶级域名(TLD)上的伪造域名进行隐藏,这种方式会提高安全分析检测的成本。

Lemon Duck 自2018年来一直保持活跃状态,利用自我传播功能和模块化框架来挖掘虚拟货币。在2020年8月底,Lemon Duck 的活动明显增加,随着时间的推移,Lemon Duck 攻击地理目标也发生转移,早期攻击集中于埃及、印度、伊朗、菲律宾和越南等地区,在4月的攻击活动中,开始集中于北美、欧洲、东南亚、南美和非洲等地区。

来源:https://blog.talosintelligence.com/2021/05/lemon-duck-spreads-wings.html

威胁组织正在利用 Hancitor 部署古巴勒索软件

Group-IB 近期的报告指出,古巴勒索软件家族已与 Hancitor 恶意软件运营商合作进行垃圾邮件攻击活动。Zscaler于2016年观察到Hancitor(Chancitor)恶意软件分发 Vawtrak 信息窃取木马,此后 Hancitor 加载了 Pony 、Ficker、Cobalt Strike 等密码窃取程序。研究人员发现最近的 Hancitor 活动在受感染的计算机上投放了Cobalt Strike,Cobalt Strike 是一个合法的渗透测试工具包,具有提升权限和监控功能,使用受损设备上已部署的信标或客户端来远程创建 Shell、执行 PowerShell 脚本。

威胁组织向受害者发送伪装成主题为“DocuSign”的恶意垃圾邮件,诱使受害者点击“签名文档”下载恶意 Word 文档,启用 Word 文档中的宏下载进而安装 Hancitor 恶意软件,使用 Hancitor 来部署古巴(Cuba)勒索软件。古巴勒索软件至少从2020年1月起就开始活跃,在 DLS 网站上发布拒绝支付赎金的受害者数据,截至4月28日,该网站发布了9家航空、金融、教育和制造业的公司的敏感数据。

古巴勒索软件虽然以古巴国家命名和使用 Fidel Castro 的图片,但 Profero 报告认为疑似来源于俄罗斯。古巴勒索软件与 Hancitor 等恶意软件的合作可能会加快攻击速度。

来源:https://blog.group-ib.com/hancitor-cuba-ransomware

黑客利用 Avaddon 勒索软件对澳大利亚展开攻击活动

澳大利亚网络安全中心(ACSC)发现 Avaddon 勒索软件正在对澳大利亚各部门展开攻击活动。Avaddon 勒索软件主要针对学术、航空、能源、金融、健康、信息技术、制药、娱乐等行业进行攻击。Avaddon 勒索软件是于2019年2月首次发现的一种勒索软件变体,作为一种勒索软件即服务(RaaS)出售给犯罪分支机构。

黑客使用 GetUserDefaultLCID() 函数识别用户设备的默认地理位置和系统语言筛选受害者范围,通过网络钓鱼电子邮件传递包含恶意 Javascript 文件,文件包含受害者的照片信息,使用双重勒索(威胁要公布受害者的数据;威胁使用 DDoS 攻击攻击受害者)技术实现胁迫及进一步施压受害者支付赎金的目的。截至目前,Avaddon 勒索软件并没有解密器,根据 Avaddon 加密例程漏洞编译的免费解密器仅适用于较旧的感染。

来源:https://www.cyber.gov.au/sites/default/files/2021-05/2021-003%20Ongoing%20campaign%20using%20Avaddon%20Ransomware%20-%2020210508.pdf

高级威胁情报

UNC2529针对全球的网络钓鱼活动

FireEye 近期发表了 UNC2529 针对全球各行各业的网络钓鱼活动报告,该攻击者使用了三种新的恶意软件(DOUBLEDRAG 、 DOUBLEDROP 和 DOUBLEBACK)在2020年12月2日和2020年12月11日至12月18日之间发起攻击活动。

UNC2529 广泛使用混淆和无文件恶意软件来使检测复杂化,以交付一个编码良好和可扩展的后门。第一次攻击活动利用与 Tigertigerbeads.com 域相关联的邮件地址发送包含恶意链接的钓鱼电子邮件,诱使受害者点击这些链接下载第一阶段包含压缩文件的有效载荷。该压缩文件包含高度混淆的 JavaScript 下载程序 DOUBLEDRAG。

DOUBLEDRAG 用来下载第二阶 PowerShell 脚本编写的 Dropper “DOUBLEDROP”。DOUBLEDROP 在被破坏的系统的注册表中执行相关信息的解密和保存加密的有效载荷,有效地实现无文件的恶意软件执行。DOUBLEDROP 会在内存中启动第三阶段的后门 DOUBLEBACK 。DOUBLEBACK 后门的枚举注册表功能是通过 PE 端的 Windows 动态库插件实现的。UNC2529 第二次攻击活动通过劫持合法域名,修改DNS信息进行攻击,利用合法域名托管第二阶段的有效载荷。目前,UNC2529 已被评估为一个专业且资源充足的金融犯罪组织。

来源:https://www.fireeye.com/blog/threat-research/2021/05/unc2529-triple-double-trifecta-phishing-campaign.htm

威胁组织利用 Rootkit 恶意软件的攻击活动

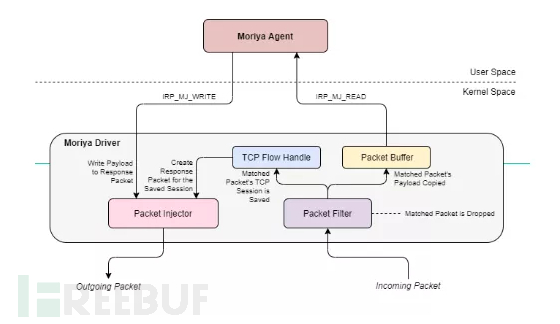

卡巴斯基在近期发现未知的威胁组织利用 Rootkit 恶意软件控制区域网络进行攻击活动,研究人员将 Rookit 针对亚洲和非洲组织的攻击活动称为 Operation TunnelSnake。Windows Rootkit 通常活跃于 APT 攻击中,本次攻击活动中,威胁组织将 Windows Rootkit 植入目标群体计算机,部署程序获取更高的权限,拦截和篡改底层操作系统执行的核心 I/O 操作,读取文件或处理传入和传出的网络数据包。

Moriya 是2018年检测到的 Rootkit ,未知的威胁组织利用 Moriya 在面向公众的服务器上部署被动后门,创建一个隐蔽的命令与控制通道,部署的恶意软件感染会持续数月。威胁组织在针对南亚的 Moriya 受害者的攻击活动中使用了 Rootkit 和其他众多工具用于横向移动,其中 BOUNCER 后门是 APT1 以前使用过的工具。

卡巴斯基还发现了与 Moriya 有大量代码重叠的 ProcessKiller 恶意软件。微软引入驱动程序签名验证后, Windows 中成功部署和执行 Rootkit 组件已成为一项艰巨的任务。

来源:https://securelist.com/operation-tunnelsnake-and-moriya-rootkit/101831/

Lazarus组织针对日本展开攻击活动

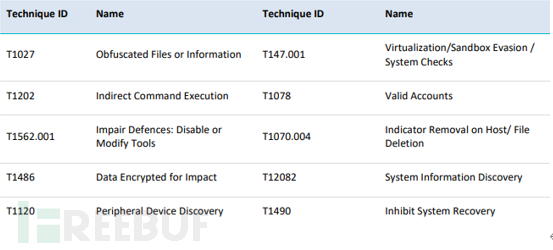

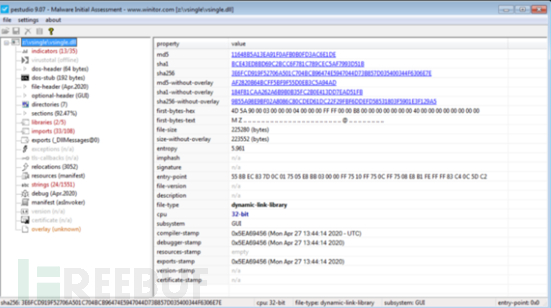

研究人员于近日监测到具有朝鲜背景的 Lazarus 组织使用 VSingle 和 ValeforBeta 两种恶意软件针对日本的攻击活动。这两种恶意软件的内部构造原理与针对日本的 Operations Dream Job 攻击活动中的 Torisma 和 LCPDot 恶意软件构建原理一样,并遵循相同的技术和策略。

研究人员对此次攻击活动中使用的恶意软件进行了静态分析:

1) VSingle 和 ValeforBeta 导出函数相同;

2) ValeforBeta 和 VSingle 恶意软件与 Torisma 和 LCPDot 具有相似的代码;

3) 缓冲区溢出函数相同;

4) 使用 Bof_with_anti_VM_check 和 buffer_overflow_and_anti_analysis 函数执行反虚拟机和反分析检查;

5) 使用相同的命令控制通道建立通信等。

来源:https://0xthreatintel.medium.com/unit180-lazarus-targets-japan-ea2478f9399

漏洞威胁情报

福昕 PDF 阅读器爆出高危远程代码执行漏洞

福昕 PDF 阅读器是一款非常流行的 PDF 文件阅读器,在全球有5.6亿用户。思科 Talos 近期披露福昕 PDF 阅读器存在一个高危漏洞,编号为 CVE-2021-21822,是福昕 PDF 阅读器使用的V8 JS引擎中的 UAF 漏洞。该 UAF 漏洞是由于福昕阅读器应用和浏览器扩展处理特定注释类型的方式引起的,攻击者可以诱导用户打开精心构造的恶意 PDF 文件,通过精确的内存控制运行任意代码触发该漏洞,实现任意代码执行。

一旦成功利用该漏洞,攻击者可以在失陷的 Windows 端计算机上执行恶意代码,进行数据破坏,以及引发程序崩溃。该漏洞影响福昕 PDF 阅读器 10.1.3.37598 及之前版本,目前,官方已在更新的 10.1.4.37651 版本中修复了该漏洞。此外,在10.1.4 版本中还修复了 SQL 注入、DLL 劫持、越界写入漏洞、拒绝服务等其他十多个漏洞。

来源:https://0xthreatintel.medium.com/unit180-lazarus-targets-japan-ea2478f9399

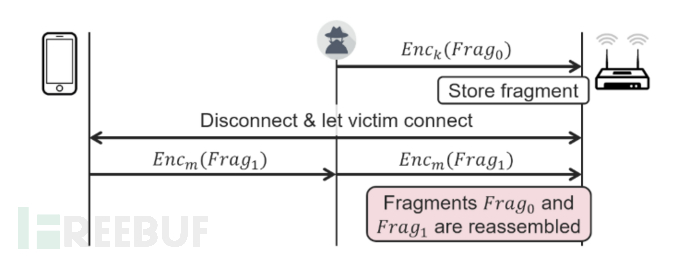

FragAttacks 漏洞影响所有 WiFi 设备

近期,国外安全人员发现影响所有 Wi-Fi 设备(包括电脑、智能手机和智能设备)的 FragAttacks 安全漏洞,该漏洞影响的 Wi-Fi 设备最早可以追溯到1997年,最新的 WPA3 协议规范及所有 Wi-Fi 现代安全协议均受到影响,甚至 Wi-Fi 的原始安全协议 WEP 也受到了影响。

FragAttacks 安全漏洞是 Wi-Fi 新安全漏洞集合,主要是由于设备的帧聚合和帧分段功能中的 Wi-Fi 802.11 设计缺陷和 Wi-Fi 产品中的编程错误造成的。研究人员披露的漏洞集合为 FragAttacks 安全漏洞集(CVE-2020-24588、CVE-2020-24587、CVE-2020-24586)、WIFI实施漏洞(CVE-2020-26145、CVE-2020-26144、CVE-2020-26140、CVE-2020-26143)和其他漏洞(CVE-2020-26139、CVE-2020-26146、CVE-2020-26147、CVE-2020-26142、CVE-2020-26141)。

攻击者可以利用这些漏洞进行聚集攻击、混合密钥攻击、片段缓存攻击等。如果想成功利用漏洞窃取用户的敏感数据并执行恶意代码,乃至接管整个设备,攻击者必须在目标设备的 Wi-Fi 范围内才能成功实施攻击。FragAttacks 官方宣称已发布安全更新,没有更新的设备可以通过网站 HTTPS 服务接收更新减缓攻击。

来源:https://www.fragattacks.com/

声明:本文内容援引自国外媒体,不代表微步在线立场和观点。

如有侵权请联系:admin#unsafe.sh