官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

该恶意软件能够从目标设备中窃取凭据,网络摄像头数据,截图和其他敏感信息。

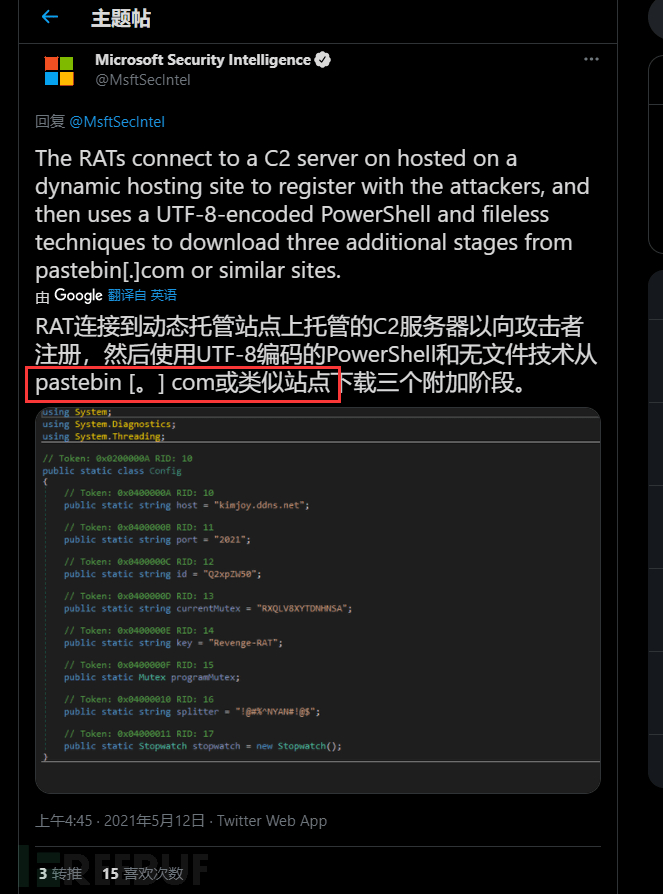

微软最近发现了针对航空航天和旅行组织的鱼叉式网络钓鱼活动,并警告其使用新型隐身恶意软件加载器部署的多个远程访问特洛伊木马(RAT)。

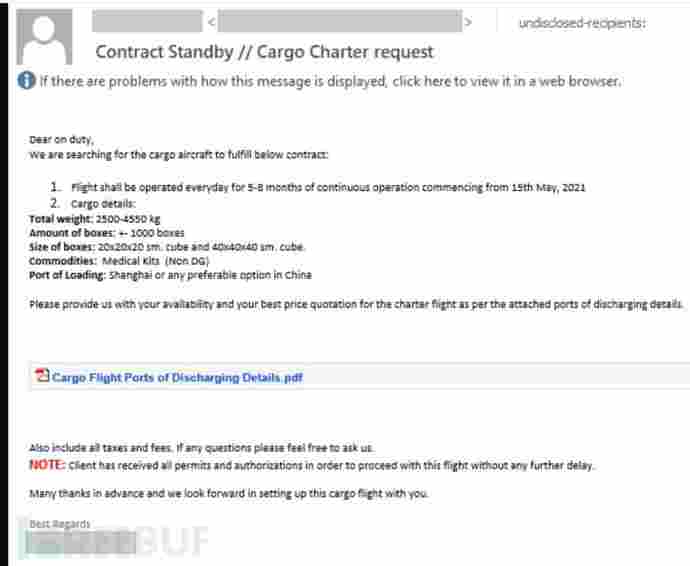

攻击者正在使用网络钓鱼电子邮件来欺骗合法组织,并进一步使用图像诱使公司打开打开的文档,这些文档看起来像是包含与航空,旅行和货运等多个行业相关的信息的PDF。

微软指出,该活动正朝着实现最终目标迈进,即使用RAT的远程控制,按键记录和密码窃取功能从受感染的设备中收集和泄露数据。

部署后,该恶意软件使攻击者可以“窃取凭据,屏幕截图和网络摄像头数据,浏览器和剪贴板数据,系统和网络信息,并经常通过SMTP端口587泄露数据”。

该活动与过去观察到的其他活动真正不同的是,采用并设计为绕过检测的RAT加载程序。

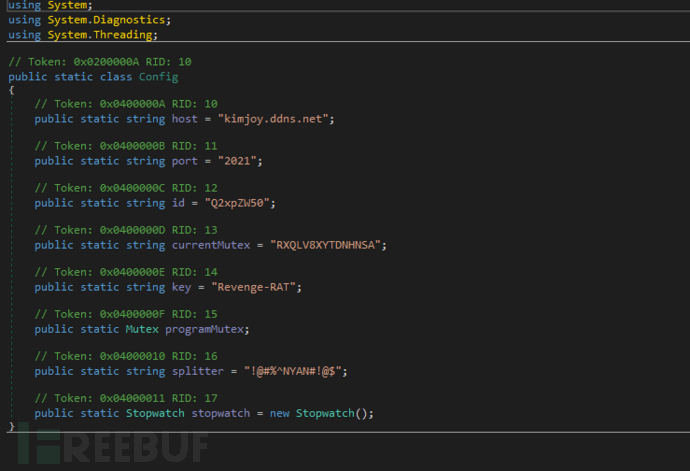

新发现的加载程序在Crypter-as-a-Service模式下货币化,Morphisec恶意软件分析师将其命名为Snip3,用于将Revenge RAT,AsyncRAT,Agent Tesla和NetWire RAT有效负载丢弃到受感染的系统上。

滥用合法Web服务并嵌入网络钓鱼消息的链接将下载执行第二阶段PowerShell脚本的第一阶段VBScript VBS文件,该脚本随后使用进程空洞执行最终的RAT有效负载。

如果您是负责公司IT基础架构的员工,请当心此活动,因为网络罪犯发送的恶意电子邮件看起来足够真实,足以诱骗收件人单击附件并用恶意软件感染他们的系统。