WiFi中断攻击是指通过发送取消认证报文让客户端以为路由器需要让自己断开连接从而断开WiFi,伪造路由器向客户端发送取消认证报文,使客户端主动断开WiFi连接。

WiFi中断后有可能注入钓鱼,轻则泄露密码,重则攻击主机,需要用户注意安全防护。今天分享一个WiFi中断攻击实验,欢迎大家交流讨论。

01

先将ESP8266开发板接入PC,在设备管理器中可看到开发板信息。

02

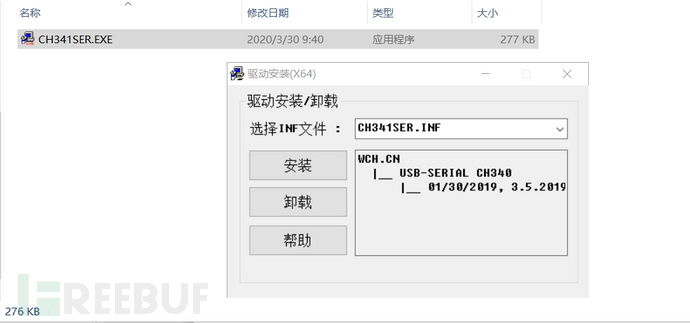

如果无法在端口中无法发现开发板,需要安装ESP8266开发驱动。

安装完驱动后,就可看到ESP8266开发板。

03

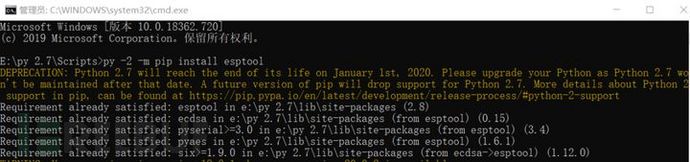

使用python安装esptool和pyserial,安装esptool,使用命令:

Pip install esptool

安装pyserial,使用命令:

Pip install pyserial

04

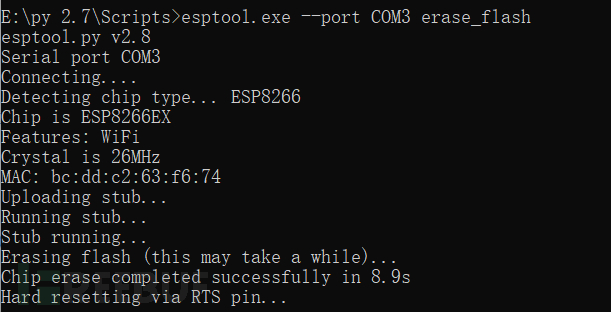

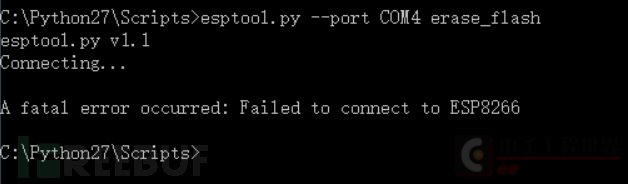

擦除ESP8266开发板。

如果开发板之前有使用过,就会留有之前开发板上的相应烧录代码,使用esptool擦除开发板可用命令:

esptool.exe --port COM3(硬件对应COM端口) erase_flash 擦除开发板

直到开发板蓝灯闪烁结束即擦除完毕,如果出现下面类似错误。

需要在执行擦除命令前,让ESP8266进入升级模式,即按住板上的flash键不放,按下rst键,等待两秒,松开rst键,再松开flash键。

05

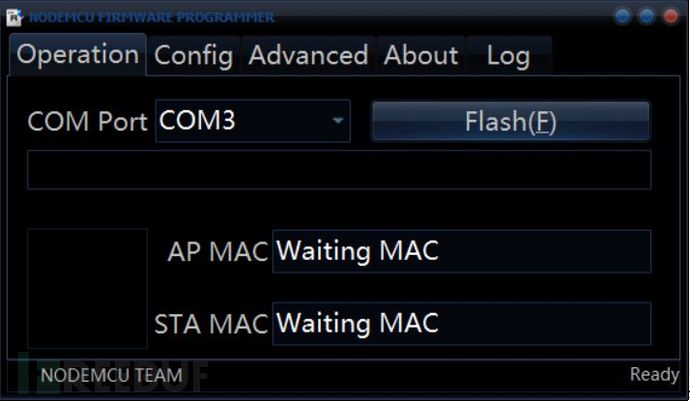

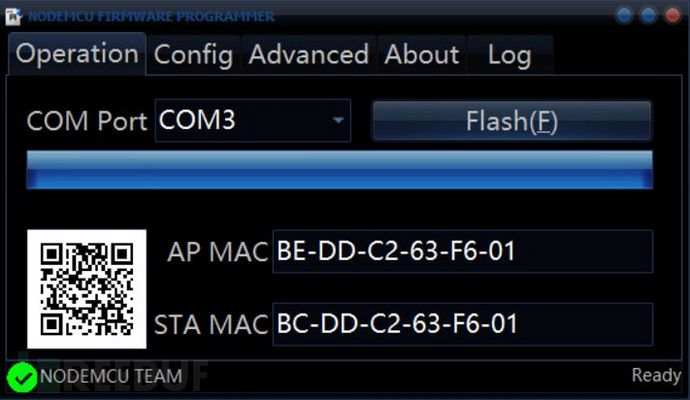

打开ESP8266flasher.exe,选择开发板对应的COM端口。

06

选择config选项卡,设置文件为Wi-PWN.ino.CH.bin

07

选择advanced选项卡,进行设置。

设置信息应对应ESP8266开发板上相关信息,以下为个人使用ESP8266开发板信息:

Baudrate(波特率):115200

Flash size(内存大小):4Mbyte

Flash speed(内存速度):40MHz

SPI Mode(SPI模式):QIO

08

回到Operation选项卡,选择Flash烧录,烧录完成后,左下角会打绿勾。

09

此时按ESP8266上的RTS复位键或者拔出USB再插入,重启ESP8266。

之后在网络连接处可搜索到名为WI-PWN的WiFi。

10

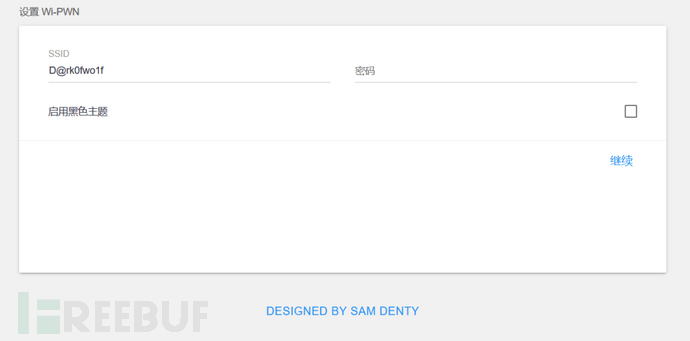

连接上WI-PWN的WiFi之后,打开浏览器,访问192.168.4.1会进入攻击初始页面(有时浏览器无法打开,需要用手机打开)。

11

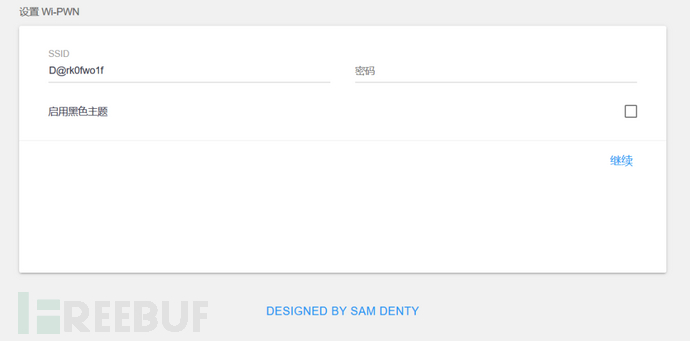

点击接受后可更改SSID(WiFi名称)和密码,WiFi即更改。

可搜索到一个命名的WiFi。

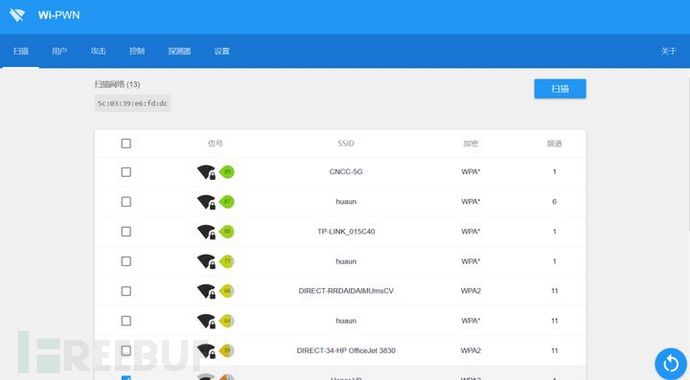

使用之前设计的账号和密码,登录,访问192.168.4.1。

即可扫描到附近所有的WiFi。

12

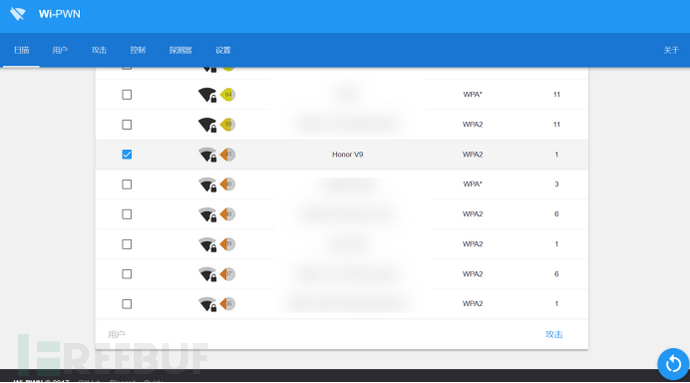

勾选想要攻击的WiFi,点击攻击。

13

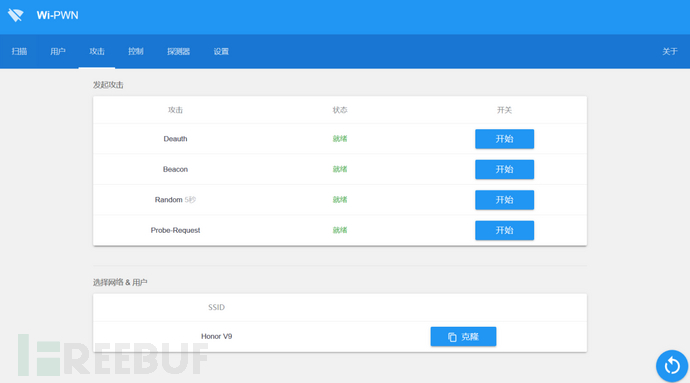

从选项中选择攻击方式。

Deauth-认证攻击:向选定的WiFi接入点中的所选客户端发送去认证帧和解离帧。即可通过该方法使指定WiFi中断。(注意:如果没有选择客户端,报文将作为广播发送!)

Beacon-洪水攻击-clone:垃圾邮件具有与所选WiFi接入点相似的SSID的信标帧。

Beacon-洪水攻击-list:垃圾邮件信标帧与下面列表中的所有SSID。

Probe-request-探测请求洪水攻击:以下列表中的所有SSID的垃圾邮件探测请求帧。有效的混淆和垃圾邮件的WiFi追踪器。

可以选择完用户后,选择克隆的WIFI SSID以及X个数,可以克隆出X个指定名字(或随机名字)的开放WiFi。

选择使用Deauth-认证攻击攻击指定WiFi,该WiFi会马上被中断,然后一段时间后重启。所以可以在中断的这段时间将被中断WiFi的SSID进行克隆,然后放上钓鱼页面,轻则泄露原本WiFi密码,重则可能被控制主机。

如有侵权请联系:admin#unsafe.sh