直接切入正题

Fofa搜索目标资产:host="xxx.xx",发现一个网站,界面比较简单,可以进行注册。

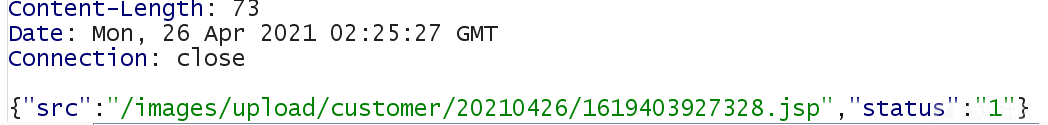

注册之后,来到个人信息界面,这里尝试一下头像上传处,能否getshell。

没有对文件后缀做限制,直接上传成功。

之后我在网站后面跟admin,跳转到了后台管理页面,这里猜解了一下弱口令,直接进入了后台,还发现了一个可以从前台打一个存储XSS到后台留言信息处。

CVE-2021-21972

内网收集资产的时候,发现了VMware vSphere 6.5。

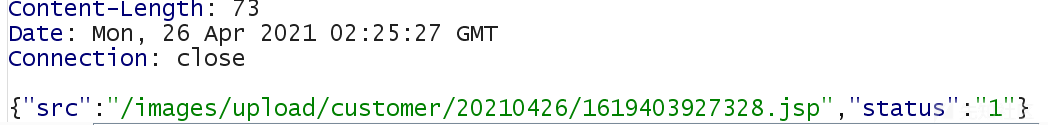

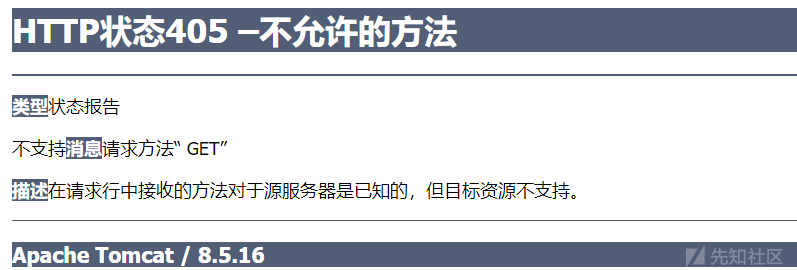

根据网上的资料,访问了以下路径:https://xx.xx.xx.xx/ui/vropspluginui/rest/services/uploadova

回显了405,漏洞存在,利用网上的EXP进行攻击,拿下shell。

弱口令打到域控

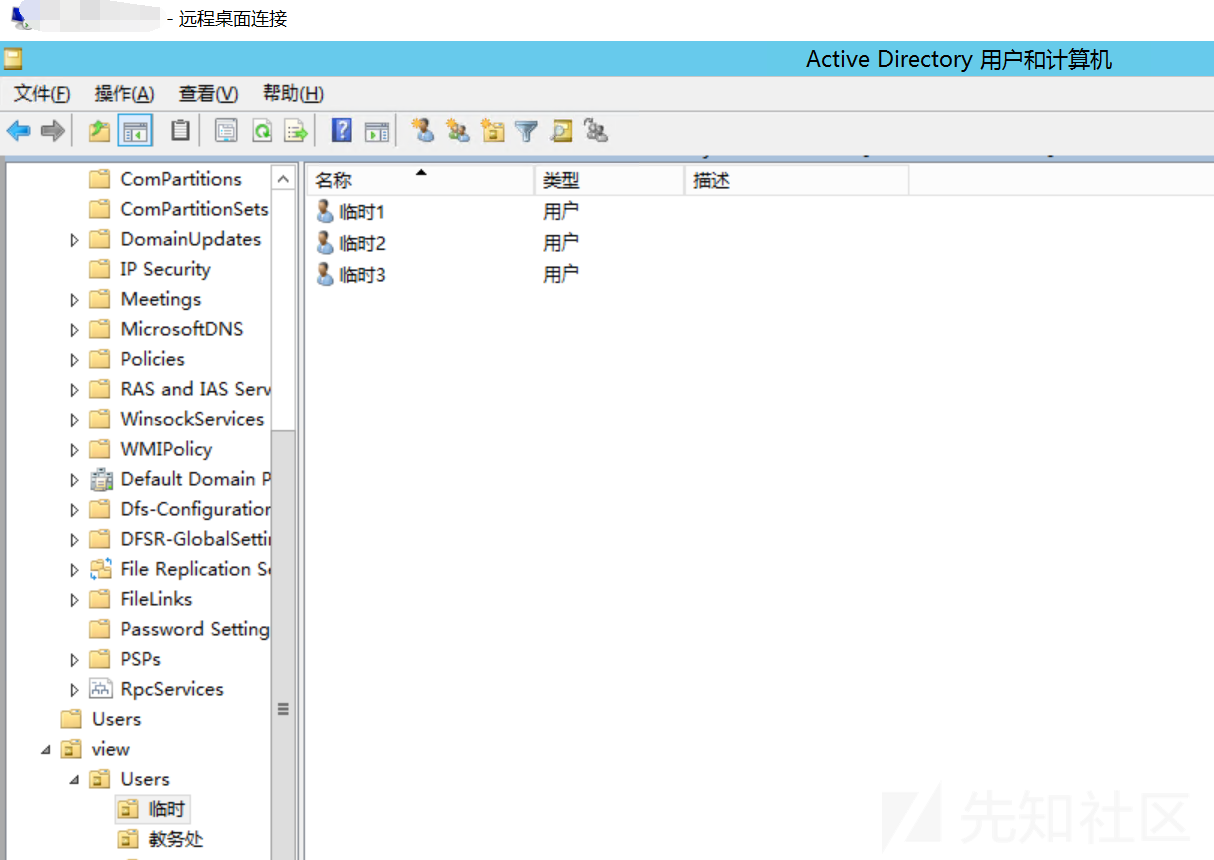

因为之间提权了服务器进入了内网,选择勇goby探测了一下内网的资产,发现存在大量的弱口令。选择了几台,登录上去浏览了相关信息。

发现其中一台存在一个远程登录信息,利用同样的密码尝试登录,直接登录成功,发现是域控。

结语

不存在什么高超的技术,都是人为的疏漏。

文章来源: http://xz.aliyun.com/t/9503

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh